Fターム[5J104KA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 非対称暗号系による認証 (504)

Fターム[5J104KA05]に分類される特許

201 - 220 / 504

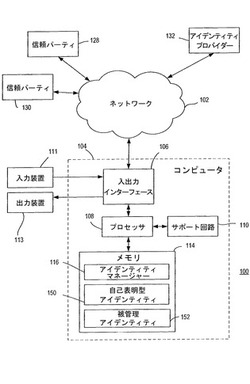

パーティ間の推移的信用に基づいてユーザのデジタルアイデンティティを受け入れる方法及び装置

【課題】パーティ間の推移的信用に基づいてユーザのデジタルアイデンティティを受け入れるための方法及び装置を提供すること。

【解決手段】本発明の一態様は、ユーザのデジタルアイデンティティを管理することに関する。自己表明型クレームを含むようなデジタルアイデンティティが第1のパーティへ与えられる。受入れトークンがその第1のパーティから得られる。その受入れトークンは、その第1のパーティによる自己表明型クレームの認証を示している。受入れトークンに基づく第2のパーティによる自己表明型クレームの妥当性検証を要求するため、それらデジタルアイデンティティ及び受入れトークンが第2のパーティへ与えられる。

(もっと読む)

ファイル情報の管理方法及び情報処理装置

【課題】ネットワークシステムにおいてノード間で直接接続してファイル配布が行われる際に、ファイルの不要な拡散を防止することができるファイル情報の管理方法、及びノードとしての情報処理装置を提供する。

【解決手段】ネットワークシステムにおけるノード間で直接接続してファイルを配布するに際して、各ノードがファイルに署名を施し、配布されたノードが署名の履歴を確認し、ファイルの保存・配布範囲に照らして、受領するかどうかを決定することにより、ファイルの不要な拡散を防止する。

(もっと読む)

アクセス制御装置及びユーザ端末及びプログラム

【課題】 追跡不能性と計算量の低減とを両立させ、ユビキタス計算環境において、実用的なアクセス制御を可能とすることである。

【解決手段】公開鍵と個人鍵(署名鍵)が一対一に対応する通常の構成による高速な署名方式を利用しつつ、ユーザ・エージェント手段が署名を乱数化する作用を加えることより追跡不能性を実現している。認証の健全性を保証するために、選択メッセージ攻撃に対して偽造不能性を有する一般的な署名方式を採用する。また、ユーザ・エージェント手段によって乱数化された電子署名は、署名の検証式により定義される曲面上を一様に分布することから、署名であるという事実以外の情報を含み得ない。したがって、ユーザの行動について追跡することは不可能となる。

(もっと読む)

データ処理システムおよび電子証明書の生成方法

【課題】 リーダライタに電子証明書を設定できるデータ処理システムを提供する。

【解決手段】

データ処理システム1は、リーダライタ20と、データ処理装置10と、電子証明書28a〜28cを生成する電子証明書生成用のICカード30とを備える。リーダライタ20は、公開鍵と秘密鍵のペアを生成し、ICカード30に公開鍵を送信する。ICカード30は、リーダライタ20から受領した公開鍵を当該ICカード30が有する秘密鍵で暗号化し、公開鍵の暗号化した情報を含む電子証明書28a〜28cを生成し、電子証明書28a〜28cをリーダライタ20に送信する。リーダライタ20は、ICカード30から送信される電子証明書28を受領し、受領した電子証明書28a〜28cを記憶する。リーダライタ20は、データ処理装置10に通信を行う際に、データ処理装置10に電子証明書28a〜28cを送信して認証を行う。

(もっと読む)

セキュア通信方法およびシステム

【課題】セキュア通信方法およびシステムを提供する。

【解決手段】セキュア通信方法は、デバイスとのセキュア通信のために、コンテンツ保護のためのパラメータを取得して、前記デバイスと証明書を交換して相互を認証して、証明書を介して認証される鍵を用いて前記デバイスとのセキュア認証チャネルを確立するために前記鍵を前記デバイスと交換する。したがって、セキュア認証チャネル鍵を計算してセキュア認証チャネルを確立してセキュア通信を遂行することができる。

(もっと読む)

インターネットプロトコルのアドレス機構

【課題】同一のアクセスノードに接続された2つのホストが、同一のインターフェース識別子を生成し、このために、同一のIPアドレスを生成してしまうことがある。

【解決手段】IPネットワークに接続されたノードにIPアドレスを対応付けるようにノードを動作させる方法。IPアドレスは、ルーティング接頭部およびインターフェース識別部を含み、ノードは公開鍵と個人鍵の組を有している。本方法は、一方向性の符号化関数を用いて、公開鍵と個人鍵の組の公開鍵を有する複数のデータコンポーネントを対応付けることによりインターフェース識別部を生成するステップと、インターフェース識別部と公開鍵を有し、前記公開鍵と個人鍵の組の公開鍵で署名された証明書を生成するステップを有する。証明書をノードが有する公開鍵を用いて認証でき、また、証明書の内容を用いてインターフェース識別子を再構築することにより、インターフェース識別子の所有権が検証される。

(もっと読む)

モバイルデバイスの資格証明処理のための方法及びシステム

本明細書で教示する方法及びシステムは、モバイルデバイスの製造業者が、集中型デバイス・ディレクトリ・サーバへのアクセスを有する任意のネットワーク・オペレータへの加入のために、モバイルデバイスを事前設定することを可能にする。ディレクトリ・サーバは、それぞれが予備加入資格証明を含むデバイス・レコードを格納する。製造業者は、これらの予備加入識別子を用いて新たなモバイルデバイスのプロヴィジョニングをそれぞれ行い、ネットワーク・オペレータは、個々のデバイス・レコードを適切な資格証明サーバのアドレスと紐付けるディレクトリ・サーバに対して要求を提出することによって、加入者を予め登録する。モバイルデバイスは、検証用にディレクトリ・サーバへ渡された予備加入識別子の提出によって、一時的なネットワーク・アクセスを得る。それに対して、ディレクトリ・サーバは、モバイルデバイスに一時的なネットワークアドレスを与える認証ベクトルを生成し、適切な資格証明サーバのアドレスを返送する。モバイルデバイスは、永続的な加入資格証明用の安全な要求を提出するために当該アドレス情報を使用し、関係する資格証明サーバは、有効な要求に応答して、永続的な加入資格証明を安全に返送する。  (もっと読む)

(もっと読む)

情報処理装置及び情報処理プログラム

【課題】暗号プロセッサ搭載の認証媒体の不正利用をより確実に防止する。

【解決手段】画像形成装置20は、ユーザー認証に用いられるICカードであって当該ユーザーの個人識別情報、秘密鍵及びその秘密鍵を利用したソフトウェアを記憶すると共に当該ソフトウェアを実行するプロセッサを搭載したICカードが挿着された状態でユーザー認証を行うことで、ICカードに当該ユーザーによる装置の利用を可能とする確認済み状態を設定するユーザー認証部21と、ICカードに記憶された秘密鍵を利用した秘密鍵処理を含むデータ処理を実行するデータ処理部22と、秘密鍵処理の実行完了を検知する秘密鍵処理完了検知部23と、秘密鍵処理の完了が検知された時点で、ユーザー認証に伴いICカードに設定された当該ユーザーの確認済み状態を未確認状態に変更するユーザー確認状態リセット部24と、を有する。

(もっと読む)

通信システムで安全に通信を行う方法

【課題】公開暗号化キーを利用して機密保護メッセージを送る。

【解決手段】通信メッセージを送っているユーザーが誰であるかを公開キー方法で確かめるために、そのユーザーにだけ知られている解読キーを含む全ての確認パラメータが使用される。確認プロセス時に、2ユーザー間での通信に使われる暗号化キーを作ることもできる。暗号化キーは秘密のセッション・キーであってもよい。始めの確認手続が完了すると、セッション・キーを使用することができる。2人のユーザーは、互いを確認し合って、その後の通信を暗号化するために2つの暗号化キーを作る。第1は確認プロセスで、第2は確認プロセスとその後の通信を暗号化するキーとして使われる。

(もっと読む)

サービス提供システム及びサービス提供方法

【課題】従来のサービス提供システムでは、グループ鍵を生成するための装置にかかるコストが増大する問題があった。

【解決手段】本発明にかかるサービス提供システムは、グループ署名方式を用いたサービス提供システムであって、グループ鍵の生成と、を行うグループ鍵販売者装置10と、グループ鍵販売者装置10が生成したグループ鍵を利用して前記所定のサービスを利用する会員に対する利用許可情報の発行と、前記所定のサービスを利用する前記会員の有効性の判断と、を行うサービス事業者装置20と、前記利用許可情報に基づきグループ署名データを生成し、前記所定のサービスの提供を受ける利用者装置40と、前記グループ署名データに基づき前記会員の有効性の確認要求をサービス事業者装置20に対して行い、当該確認要求の応答結果に基づき前記会員に前記所定のサービスを提供するサービス提供代行者装置30と、を有するものである。

(もっと読む)

通信記録システム

【課題】情報漏洩源となることなく、ネットワーク上のパケットデータ及び当該パケットデータを解析することによって得られる派生データを記録することを可能とする。

【解決手段】パケット暗号化鍵取得部121は、パケット暗号化鍵を取得する。パケット暗号化部122は、パケット暗号化鍵を用いて傍受されたパケットを暗号化する。パケット暗号化鍵暗号化部123は、パケット参照者の公開鍵を用いてパケット暗号化鍵を暗号化する。格納部13には、暗号化されたパケット及びパケット暗号化鍵が格納される。参照用パケット復号化部151は、パケット参照者の秘密鍵を用いて格納部13に格納された暗号化されたパケット暗号化鍵を復号化する。参照用パケット復号化部151は、復号化されたパケット暗号化鍵を用いて格納部13に格納された暗号化されたパケットを復号化する。通信参照部15は、復号化されたパケットをパケット参照者に対して表示する。

(もっと読む)

プライベートネットワークシステム及び方法

【課題】セキュア仮想プライベートネットワーク(VPN100)を形成するための方法を提供する。

【解決手段】セキュア仮想プライベートネットワークは、各エンティティがVPN上の少なくとも1つの他のデバイスとのリンクを有するインターネット接続性を備えた2つ又はそれ以上のリンクされたエンティティからなる。本方法は、VPNに接続可能であることが既知であるエンティティの更新可能なインデックスを備えた既知のアドレスを有するルックアップデバイス(104、246)を提供する段階によって特徴付けられる。

(もっと読む)

デジタル証明書検索装置、方法及びプログラム

【課題】プロファイル情報を用いてネットワークに接続する際にユーザ認証に使用するデジタル証明書の汎用的な利用を可能としつつ認証の失敗を低減することを課題とする。

【解決手段】通信端末100において、プロファイル情報にデジタル証明書の発行元及び発行先の情報を記述し、その情報に合致するデジタル証明書を検索して使用すべきデジタル証明書を選択するようにしたことで、認証時においてユーザ自身によるデジタル証明書の選択が不要となる。また、上記プロファイル情報と上記デジタル証明書とは別々に記憶しておくようにしたことで、複数の制御ソフトウェアからデジタル証明書を利用することができる。

(もっと読む)

通信接続方式の選択装置、方法及びプログラム

【課題】プロファイルとデジタル証明書とが分離して配布されるネットワークの運用形態においてプロファイル情報の管理を容易にしつつ無効な認証を試行することによる接続完了までの時間を低減する。

【解決手段】通信端末100において、ネットワークに接続する際に、プロファイル情報に記述されたデジタル証明書の発行元及び発行先の情報に合致するデジタル証明書が有る場合にはデジタル証明書による認証を行う通信接続方式を選択し、そのデジタル証明書が無い場合には上記認証を行わない通信接続方式を選択する。これにより、上記認証が必要でないユーザは従来のように無効なデジタル証明書を用いて接続試行する必要がないので接続完了までの時間を短縮することができる。また、管理者は必要とするユーザのみに有効なデジタル証明書を発行し、全てのユーザに対して同一な構成のプロファイルを配布することができる。

(もっと読む)

認証装置、認証方法及び認証プログラム

【課題】トークンデバイスに記録された情報を用いて認証をおこなうことによるシステム構築の容易性を低下させることなく、トークンデバイスに記録された情報を用いた認証によりアクセス可能となるデータベースへの不正なアクセスを防止すること。

【解決手段】端末装置は、Initコマンドがあった場合に、多重化部402によって、トークンデバイス104に記録されている秘密鍵および乱数n1を読み込んで、読み込んだ秘密鍵および乱数n1を多重化した多重化データを生成する。そして、分散符号化部403によって、生成された多重化データの分散符号化をおこなうことによりシェアd1、d2を生成し、生成されたシェアd1、d2のうちシェアd1をトークンデバイス104に出力するとともにシェアd2をHD205に書き込むようにした。

(もっと読む)

ネットワーク機器及びネットワーク機器における認証方法

【課題】有効期限に係る認証を完全にスルーしてしまうようなことがなく、セキュリティーレベルが向上するネットワーク機器を提供する。

【解決手段】本発明のネットワーク機器は、現在の日時及び時刻を保持する時刻保持部116と、入力された電子証明書の認証処理を実行する電子証明書認証判定部112と、を有し、該電子証明書認証判定部112による認証の結果、電子証明書の有効期限の認証のみが成功しなかった場合には、時刻保持部116の設定がなされているかどうかに応じて当該電子証明書の認証を成功とみなすかどうかを判断することを特徴としている。

(もっと読む)

複写制御装置、複写制御方法およびプログラム

【課題】記録媒体に記載された情報から公開鍵を生成することにより、不正な攻撃者による削除を防止するとともに、許可された特定の人物のみに情報の複写を許可する複写制御装置等を提供する。

【解決手段】記録媒体に記録された情報を読み出して、読み出した情報に基づいて公開鍵および秘密鍵を生成するとともに、生成した秘密鍵を予め情報の複写を許可する人物が所有する端末に送信する複写制御装置であって、記録媒体に記録された情報が複写される場合に、記録媒体に記録された情報を読み出して、読出した情報に基づいて公開鍵を生成する公開鍵生成手段と、端末から電子署名を受信する受信手段と、公開鍵生成手段により生成した公開鍵を用いて、受信した電子署名を検証する検証手段と、検証手段により、電子署名の検証ができたときに、複写を実行し、該複写された情報を出力する出力手段と、を備える。

(もっと読む)

通信インターフェイスを許可するための方法及び装置

第1及び第2のモジュール間の通信インターフェイスを許可するための方法及びシステムが、第1のモジュールと第2のモジュールとの間の結合を検出するステップと、第1のモジュール及び第2のモジュールとの間で第1のペアリング証明書が有効であることを証明するステップと、第1の動作証明書を発行し、この第1の動作証明書を第1のモジュール及び第2のモジュールの少なくとも一方に記憶するステップとを含む。 (もっと読む)

属性認証システム、同システムにおける匿名属性認証方法およびプログラム

【課題】ユーザ端末に耐タンパデバイスが備えられていなくても、属性情報の匿名化を行いつつ、失効確認を可能とする。

【解決手段】属性認証局サーバ3は、属性情報として、公開鍵と秘密鍵のペアを生成して発行する。公開鍵には、発行者の署名が付与される。属性情報は、ユーザ端末1が生成した乱数を公開鍵と発行者の署名に乗じることによって、任意の変形が可能となる。発行したユーザの秘密鍵は、失効しない限り属性認証局サーバ3が保管し、さらに、属性認証局サーバ3は、別の秘密鍵、公開鍵ペアを管理し、この公開鍵を発行時に、ユーザ端末1に配布する。

(もっと読む)

分散認証システム、分散認証方法、及び分散認証プログラム

【課題】認証局の場所が判明して容易に攻撃されやすいというセキュリティリスクを抑制し、認証局への攻撃耐性を向上させることができる分散認証システムを提供する。

【解決手段】分散認証システムは、ひとつまたは複数のノードで構成される。分散認証システムに参加するノードのうち所定数台のノードが、分散認証システムを代表する代表ノードとなる。代表ノードは、互いに連携することによって、分散認証システムの電子署名で用いる代表鍵と、分散認証システム電子証明書と、分散認証システムに参加するノードの電子署名で用いる個人鍵と、分散認証システムに参加するノードの電子証明書とを発行する。

(もっと読む)

201 - 220 / 504

[ Back to top ]