Fターム[5J104MA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 認証、鍵管理センターの構成 (1,790) | 認証センター (968) | 複数のセンターが存在 (42)

Fターム[5J104MA03]の下位に属するFターム

階層構造を有する (8)

Fターム[5J104MA03]に分類される特許

1 - 20 / 34

通信装置、通信システムおよびプログラム

【課題】通信相手の装置から、どの認証局が発行した証明書を用いて認証を行うかの選択を任意に受け付ける場合であっても、少ない負荷で、その通信相手の要求を満たした通信を行えるようにする。

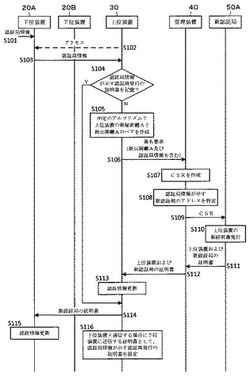

【解決手段】 証明書を用いて認証を行って複数の相手先装置と通信する通信装置において、相手先装置から認証局情報を受信し(S103)、その認証局情報で指定された認証局の発行した自身の証明書を記憶していない場合に(S104でNO)、その認証局の発行した自身の証明書を取得し(S105〜S113)、その取得した証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定し(S116)、上記認証局情報で指定された認証局の発行した自身の証明書を記憶していた場合には(S104でYES)、その記憶している証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定するようにした。

(もっと読む)

認定情報検証装置及び認定情報検証プログラム並びに認定情報検証システム及び認定情報検証方法

【課題】サービスを提供する被認定装置が認定装置に直接認証依頼をするというシステムを構築しなくとも、認証を実現することを可能とする。

【解決手段】検証装置が、ユーザからのサービス要求を受け付けた被認定装置から、認定の検証依頼を受け付ける。被認定装置に対して被認定装置が保持している認定情報を問い合わせ、当該問い合わせに応じて返信されてきた認定情報を取得する。取得した認定情報を認定装置に対して送信し、当該送信した認定情報が当該送信先の認定装置の認定した認定情報であるか否かについての検証を要求する。検証の結果を認定装置から受け取り、当該受け取った検証の結果をユーザに対して提示する。ユーザからのサービス要求には当該ユーザの認証のために用いる情報は含まれていない。

(もっと読む)

クラウドサービス間の信頼関係構築方法及びシステム

【課題】クラウドコンピューティングの特性を残したまま、信頼できる認証サービスの提供を可能とする等、クラウドサービス間の信頼関係を構築できる技術を提供する。

【解決手段】本方法は、クラウドサービス間(S1,S2等)で、各自の信頼性を証明するためのチケット(T1等)を用いて、一方が他方の信頼性を確認・検証する処理手順を含む。IaaSサービス(IS)上、サービス(S1等)を実現するサーバのインスタンス(E)と、パートナー契約したサービスの情報を互いに交換して管理するクラウド連携サーバ(CS)とが設けられる。インスタンス(E)は、チケット添付モジュール、チケット確認モジュールを有する。クラウド連携サーバ(CS)は、チケット検証モジュール、チケット検証連携モジュール、及び各情報のリポジトリを有する。

(もっと読む)

認証方法、通信局、認証局及び端末

【課題】 複数の機器を連携して認証することのできる認証技術を提供する。

【解決手段】 第1の通信ネットワークを介して認証局1と接続すると共に、第2の通信ネットワークを介して他の通信局4と接続する通信局3であって、前記第1の通信ネットワークを介した前記認証局との間での所定の認証手順に従った情報授受によって自局の認証を行う認証処理手段と、自局が前記認証局によって認証されたときは、前記他の通信局の認証を開始するための認証開始信号を前記第1の通信ネットワークを介して送信する認証開始処理手段とを備えた通信局である。

(もっと読む)

認証媒体を利用した認証方法

【課題】

複数の環境(サービス等)で認証を受けようとする場合、それぞれの環境に応じた認証媒体をその数だけ用意する必要があった。

【解決手段】

上記の課題を解決するために、本発明では、既に対応可能な環境での認証を、他の環境でも対応可能とするように、複数の環境それぞれの認証に関する情報を統合もしくは仲介する認証システム10を設けるものである。この際、本発明では、この認証システム10から各環境の業務システムであって認証要求がなされている業務システム40に、利用されている認証媒体20に対応する認証コマンドを送信し、これに応じて、認証媒体および/または業務システムおよび認証システムが連携して認証を行うものである。

(もっと読む)

クラウド認証を使用する認証

ローカルエリアネットワーク内の認証機構が、クラウド認証機構を使用して、認証要求を許可または拒否することができる。ユーザは、クラウド識別およびパスワードを入力することによってローカルエリアネットワーク内のアクセスを得ることができ、クラウド識別およびパスワードは、クラウド認証機構によって検証することができる。クラウド認証機構からの認証が成功した場合、後続の認証要求のためにユーザ識別およびパスワードをローカルに格納する。ある実施形態では、後続の要求をクラウド認証機構に渡すことができるように、クラウドパスワードを周期的にフラッシュすることができる。認証機構は、ドメインローカルエリアネットワークとワークグループローカルエリアネットワークのどちらでも使用することができ、クラウドからは認証されない場合のあるローカルエリアネットワークまたはクライアント資格情報を有しうる他のユーザと並列に動作することができる。  (もっと読む)

(もっと読む)

パケット経路追跡システム

【課題】不正パケットを早期に検知し不正パケットの発信元が属する組織を把握するパケット経路追跡システムを実現する。

【解決手段】ネットワークを流れるパケットの受信時刻とIPヘッダの中でルータを経由すると変化する部分に固定値を挿入して算出されたハッシュ値であるフットマーク値とを含むダイジェスト情報に基づき、パケットの発信元を特定するパケット経路追跡システムにおいて、前記ネットワークを流れるパケットを収集し、検出した不正パケットのダイジェスト情報を含むデータを送信する不正パケット検出センサと、前記不正パケットのダイジェスト情報を含むデータを受信すると前記ダイジェスト情報を含む検索要求データを送信するトレースバック連携装置と、トレースバック連携装置から受信した前記検索要求データに含まれるダイジェスト情報に基づき不正パケットの発信元を特定するトレースバック装置と、を具備する。

(もっと読む)

認証装置、サーバシステム、複数セル間のサーバ認証方法、認証プログラム

【課題】複数のセルボックスのそれぞれに実装された1以上のBMCボードで動作するサーバシステムにおいて、システムマネージメントソフトウエア、或いはクライアント端末からのアクセスに対してシングルサインオンを実現する。

【解決手段】セルボックス10に実装されたベースボードマネージメントコントローラ110、120で動作する1以上のWebサーバ112からなるサーバシステム1の認証装置であって、認証情報が保持される記憶部70と、被認証クライアントまたは被認証アカウントの認証結果を記憶部70に保持し、Webサーバ間で認証情報の同期化を行い、Webサーバ間のハイパーリンクアクセスで認証をスキップする認証管理部140と、を含む。

(もっと読む)

通信システム、認証サーバ、認証方法およびプログラム

【課題】通信端末と、通信端末を認証するサーバとの間にて、適当な認証方式を用いた当該通信端末の認証を容易に行う。

【解決手段】端末300と接続された認証サーバ100が、端末300を第1の認証方式を用いて認証する際、第2の認証方式を用いた認証に必要な認証情報を端末300へ要求し、端末300から送信されてきた認証情報を認証サーバ200,210へ送信し、認証サーバ200,210が、認証情報に基づいて、第2の認証方式を用いて端末300を認証する。

(もっと読む)

認証システム、ユーザ端末接続サーバ装置、ユーザ端末装置、これらのプログラム

【課題】フィッシング詐欺が生じず、認証処理を行う。

【解決手段】第1、第2ユーザ端末装置、サービスプロバイダ装置、認証サーバ装置、ユーザ端末接続サーバ装置により行われ、ユーザ端末接続サーバ装置は、複数の認証サーバ装置が示されている認証サーバリストと、個別接続一時識別情報、第1セッション情報、第2セッション情報とを対応付けて記憶し、ユーザ端末接続サーバ装置と第2ユーザ端末装置との間で認証サーバの選択を行い、当該選択された認証サーバ装置と第1ユーザ端末装置とでユーザ認証を行う。

(もっと読む)

公開鍵証明書の検証方法及び検証サーバ

【課題】認証局が鍵を更新した場合でも、鍵の更新の前後に係らず認証局が発行した公開鍵証明書の有効性を検証する。

【解決手段】本発明の検証サーバは、検証サーバ認証局の鍵情報の更新に伴う、認証局を特定する第1の情報と更新した鍵情報とを含む認証局の認証局証明書、認証局の鍵情報の更新の前後に関わらず、認証局が発行し、有効期間内であって失効した公開鍵証明書を示す失効情報を保持する。認証局を特定する第2の情報、公開鍵証明書を発行したときの認証局の鍵情報、及び公開鍵証明書を特定する情報を含む検証要求に応答して、検証要求に含まれる認証局を特定する第2の情報が認証局証明書に含まれる認証局を特定する第1の情報に相当し、検証要求に含まれる公開鍵証明書を特定する情報が失効情報の中になければ、検証要求に含まれる公開鍵証明書を特定する情報に対応する公開鍵証明書は有効であるとする検証結果を作成する。

(もっと読む)

三要素のピア認証(TePA)に基づくトラステッドプラットフォームの検証方法

【課題】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法を提供する。

【解決手段】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法。当該方法には、A)第二証明システムが第一証明システムへファーストメッセージを送信するステップと;B)第一証明システムがファーストメッセージを受信してから、第二証明システムへセカンドメッセージを送信するステップと;C)第二証明システムがセカンドメッセージを受信してから、トラステッドサードパーティTTPへサードメッセージを送信するステップと;D)トラステッドサードパーティTTPがサードメッセージを受信してから、第二証明システムへフォースメッセージを送信するステップと;E)第二証明システムがフォースメッセージを受信してから、第一証明システムへフィフスメッセージを送信するステップと;F)第一証明システムがフィフスメッセージを受信してから、訪問制御を実行するステップと、を含む。本発明の三要素のピア認証に基づくトラステッドプラットフォームの検証方法は、三要素のピア認証のセキュリティアーキテクチャを採用し、トラステッドプラットフォームの評価プロトコルの安全性を高め、証明システムの間の双方向のトラステッドプラットフォームの評価を実現し、応用範囲を拡大させた。

(もっと読む)

電子ファイル自販機運営システム

【課題】電子ファイルの情報を安全に共有でき、故意又は過失による情報漏洩を防止して、電子ファイルの情報セキュリティーの万全化を達成する。

【解決手段】空の電子ファイルが予め暗号化されて成る電子ファイル1が、ダウンロード機能を備えた専用サーバたる電子ファイル自販機3に複数格納され、電子ファイル自販機3はネットワークケーブル4によりユーザ端末2に接続され、ユーザ端末2の操作で電子ファイル自販機3に保存の電子ファイル1はユーザ端末2に所望数ダウンロードされ、所望のパスワードを設定でき、ダウンロードされた電子ファイル1は、暗号化された状態で直接データを入力自在又は編集自在であり、データ保存時は、暗号化された電子ファイル1として保存され、データ閲覧時は、設定されたパスワードが一致した場合にのみ暗号化済みの電子ファイル1を開くことが可能である。

(もっと読む)

秘密鍵配布方法、秘密鍵配布システム

【課題】デバイスのグループの判断と共通の秘密鍵の配布とをほぼ同時に行うことにより、デバイスがアドホックであってもグループをなすデバイスに秘密鍵を配布する。

【解決手段】デバイスDiと、デバイスDiが接続されるとともにデバイスDiとの間で通信が可能な分散認証サーバASeと、デバイスDiおよび分散認証サーバASeとの間で通信が可能であってデバイスDiおよび分散認証サーバASeに共通の秘密鍵を配布する認証サーバASmとを有する。分散認証サーバASeとデバイスDiとは、それぞれオンス値を発生しノンス値を相互に交換し、相手のノンス値と自己のノンス値とを組み合わせたハッシュ値をそれぞれ生成する。認証サーバASmは、両ハッシュ値が一致しているときに、分散認証サーバASeとデバイスDiとに共通の秘密鍵を配布する。

(もっと読む)

認証システム並びに認証サーバ装置および利用者装置,アプリケーションサーバ装置

【課題】

パスワードで認証するPCと業務システムに対して,認証の強化及びシングルサインオンを実現する場合に,前段となるPCの認証と後段となる各業務システムの認証の安全性のレベルを同程度に強化しつつ,導入容易な方法を提供する。

【解決手段】

高度認証クライアントプログラム,高度認証エージェントプログラム,高度認証サーバ装置,及び,パスワード管理サーバ装置を用い,既存のパスワード認証の前段に高度な認証機能を配置することにより導入を容易化し,高度認証クライアントプログラムは,最初のOS認証時に使用した高度認証情報をメモリ上に保持し,他のアプリケーション使用時に高度認証情報を再利用することで,OSのログオンまで含めた範囲でのシングルサインオンを行い,パスワードの定期的な自動更新及び認証状態管理により,前段の認証をバイパスされた場合の不正アクセスの防止を実現する。

(もっと読む)

認証システム、認証装置及びコンピュータプログラム

【課題】ノード装置間で相互にメッセージを中継するPear−to−Pear型の通信システムにおいて、ノード装置間で認証を行う場合に、全てのノード装置を管理する管理用ノード装置に関する処理負荷及び通信負荷を軽減する認証システム、認証装置及びコンピュータプログラムを提供する。

【解決手段】被認証ノード1aが、認証ノード1bへ認証情報を送信することで認証を要求し、認証ノード1bは、選択した複数の検証ノード1c,1c,…に認証情報の検証を依頼する。そして認証ノード1bは、各検証ノード1c,1c,…から受信した検証の結果及び各検証ノード1c,1c,…の検証に対する夫々の信頼性を示す加重値に基づいて、認証ノード1aを認証する。

(もっと読む)

入力補助装置、入力補助システム、入力補助方法、及び、入力補助プログラム

【課題】利用者のID、パスワード等の入力補助を行う。

【解決手段】ブラウザ等に入力するID、パスワード等を検索し、その入力されたID、パスワード等がどの程度入力に適しているかを判定する。この判定結果に基づき、ID、パスワード等の自動入力や入力候補一覧表示等を行う。

(もっと読む)

認証仲介方法およびシステム

【課題】

通信元ノードと通信先ノードが異なる認証サーバに管理されている場合に,認証サーバが連携してノード間の通信の認可を行う場合、認証サーバの組み合わせが多くなると,認証サーバが連携して認可を行うための,事前の関係確立が困難になる。

【解決手段】

通信元ノードと通信先ノードが属するそれぞれの認証サーバ間の仲介を行いうる仲介サーバを,それぞれの認証サーバを共通して仲介の対象としている仲介サーバから選出し,選出した仲介サーバが二つの認証サーバにまたがる通信の確立の認可処理を仲介する。仲介サーバが,暗号化通信用鍵・設定情報を選択し,認証サーバ経由で通信元端末と通信先端末に配布し,その鍵や設定情報に基づいて両通信ノードが暗号化通信路を確立する。

(もっと読む)

無線ネットワーク内でノードを認証する方法及び装置

本発明はネットワークへの参加を要求する無線ノードを認証する方法及び装置を含む。方法は、無線ノードから認証要求を受信するステップ、少なくとも1つの認証パラメータを無線ノードとネゴシエートするステップ、少なくとも1つの認証パラメータを使用して第1暗号化鍵を導出するステップ、第1暗号化鍵を使用して第2暗号化鍵を暗号化するステップ、及び暗号化された第2暗号化鍵を無線ノードに向かって伝搬させるステップを含み、無線ノードは認証サーバノードから受信された暗号化された第2暗号化鍵の復号に使用する第1暗号化鍵を独立に導出する。無線ノードは暗号化された第2暗号化鍵を復号し、ネットワークの他の無線ノードと安全に通信するのに使用するために第2暗号化鍵を格納する。一実施形態では、本発明をEAP−TLSプロトコルの変更されたバージョンを使用して実施することができ、この変更されたバージョンでは、ペアマスタ鍵(PMK)が認証サーバノードから無線ノードに送信されるのではなく、認証サーバノード及び無線ノードのそれぞれがPMKを導出し、認証サーバノードはそのPMKを使用してグループ暗号化鍵を暗号化することによって無線ノードにグループ暗号化鍵を安全に供給する。  (もっと読む)

(もっと読む)

認証サーバ、クライアント端末、生体認証システム、方法及びプログラム

【課題】ユーザの生体情報の登録に関する負担を削減する。また、ユーザのクライアント端末に接続した、既存の記憶媒体のメモリ容量でも対応可能にする。

【解決手段】第一の認証サーバ100(以下、「サーバ100」という。)と第二の認証サーバ110(以下、「サーバ110」という。)との間でテンプレート共有処理を実行する。クライアント端末120は、パラメータ差分を2つ作成し、一つをサーバ100に送信し、もう一つをサーバ110に送信する。サーバ100は、受信したパラメータ差分を登録済みのテンプレートに作用させ、一時テンプレートを作成し、サーバ110に送信する。サーバ110は、その一時テンプレートに対して、受信したパラメータ差分を作用させて独自のテンプレートを作成し、登録する。一方、記憶媒体には、パラメータを作成するのに用いる単一のマスタ鍵のみを格納する。

(もっと読む)

1 - 20 / 34

[ Back to top ]