国際特許分類[G06F21/22]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | 不正行為から計算機を保護するためのセキュリティ装置 (22,301) | プログラムまたはプロセスへのアクセスの制限によるもの,またはそれへの操作の制限によるもの (2,865)

国際特許分類[G06F21/22]に分類される特許

1,081 - 1,090 / 2,865

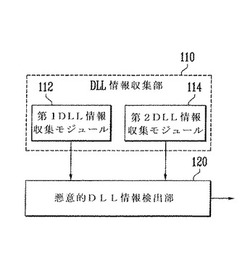

悪性コードによって挿入されたダイナミックリンクライブラリ検出装置及び方法

【課題】特定プロセスのメモリ領域内に挿入されたDLLが悪意的な目的で開発されたDLLであるかを判断する装置及び方法を提供する。

【解決手段】本発明によるDLL検出方法は、プロセスが実行される前に前記プロセスのイメージファイルから第1ダイナミックリンクライブラリ(DLL)情報を収集する段階と、前記プロセスが実行されることによってメモリにローディングされる第2DLL情報を収集する段階と、前記収集された第1DLL情報及び第2DLL情報を比較し、明示的DLL情報を抽出する段階と、前記抽出された明示的DLLが悪性コードによって挿入されたDLLであるかを判断する段階とを含む。これにより、悪意的な目的で挿入されたDLL情報を被害システムのための分析ツールとして有用に活用することができる。

(もっと読む)

情報処理装置、正当性検証方法および正当性検証プログラム

【課題】起動時間を短縮することができる情報処理装置を提供する。

【解決手段】起動対象のプログラムと暗号データとを記憶するディスク3と、起動時に実行され、プログラムを起動するBIOS10と、BIOS10に低速バスで接続され、プログラムのハッシュ値を記憶可能なレジスタを有するTPM7と、BIOS10によってプログラムとして実行されるLoader11、Kernel12、Rootfs13と、プログラムのハッシュ値とBIOS10のハッシュ値とを予め記憶するBlob43と、を備え、BIOS10は、BIOS10のハッシュ値とプログラムのハッシュ値を算出してレジスタに保存するハッシュ値算出部10aを備え、TPM7は、保存されたハッシュ値とBlob43に記憶されたハッシュ値とを比較して、両者が一致する場合に、Blob43内のデータを復号化する。

(もっと読む)

ソフトウェア開発システム、そのアクセス制限方法、サーバ装置、プログラムおよび記憶媒体

【課題】機密情報へのアクセス制限を実現した上で、プログラムの開発作業を効率的に行える開発環境を備えたソフトウェア開発システムを提供する。

【解決手段】開発環境制御部204は、アクセス権判定部205により対象のソースコードのアクセス権を判断し、ソースコードがアクセス制限対象である場合、その制限に従い、ソースコードを表示するか、インターフェースのみに制限して表示するか、もしくは表示を行わない。また、対象のソースコードがアクセス制限の対象でない場合、外部インターフェースの利用を抽出し、その外部インターフェースの利用が可能な場合、ソースコードを表示し、利用が不可能な場合、インターフェースのみに制限して表示する。

(もっと読む)

情報処理装置、プログラム検証方法及びプログラム

【課題】プログラムリストに記述された保護すべきデータの保護の仕方を事前に検証することが可能な情報処理装置、プログラム検証方法及びプログラムを提供する。

【解決手段】各変数に定義された保護属性に基づいて、プログラムリストに記述されたセキュリティ関数の入出力に係る引数の保護属性を特定し、当該セキュリティ関数に対応するセキュリティ関数の型に規定された保護属性と一致するか否かを判定し、不一致が確認された場合その旨を示したエラー情報を出力する。

(もっと読む)

クライアント装置およびサーバ装置

【課題】ダウンロードしたプログラム間で、セキュリティを保ちながら、サーバ装置を介さず直接通信する。また、ダウンロードしたプログラム間で、セキュリティを保ちながら、データを配布しあう。

【解決手段】クライアント装置において、通信要求先の他プログラムが、自装置が実行中のプログラムと同じ組織の管理下にあることを確認し、この確認が取れた場合に限りプログラム間での通信を許可する。

(もっと読む)

携帯端末、アプリケーション実行方法、コンピュータプログラム、およびシステム

【課題】携帯端末のおかれた環境に基づいて、指定された環境条件が満たされる場合にのみ、所定の機能を実行できるという権限をアプリケーションに対して与える。

【解決手段】携帯端末1は、アプリケーションを記憶し、機能の実行を許可する環境を示す環境情報を、機能ごとに記憶し、アプリケーションの要求に応じて、機能の実行の可否を問い合わせ、実行の可否の問い合わせがあったとき、携帯端末1の環境を認識し、実行の可否を問い合わせされた機能に対応する環境情報を抽出し、認識された環境が環境情報と適合するか否かを判断し、適合すると判断されたとき、機能を実行する。

(もっと読む)

画像形成装置、画像形成方法、プログラム、及び記録媒体

【課題】セキュアな機器運用を行うことができる画像形成装置、画像形成方法、プログラム、及び記録媒体を提供する。

【解決手段】ICカードからのユーザ認証においてICカードの種類毎に利用する機能の制限を行うことで、ICカードによる認証機能を有する画像形成装置を利用する際に、ユーザ毎の利用権限を変更せずにICカード種類ごとに利用権限を容易に設定ことができ、セキュアな機器運用が可能となる。

(もっと読む)

情報処理装置及びそのプログラム実行制御方法

【課題】プログラムの呼び出しに起因した実行プログラムの切り替えに際して、呼び出し先プログラムの実行の妥当性をメモリ保護又は周辺装置保護の観点から効率良く検証する。

【解決手段】情報処理装置1が有するCPU10は、第1のプログラムによる第1のアクセス先アドレス情報を含むアクセス要求を出力するとともに、第1のプログラムによる第2のプログラムの呼び出しに起因した第1のプログラムから第2のプログラムへの実行プログラムの切り替えに際して、第2のアクセス先アドレス情報を含むチェック要求を出力する。情報処理装置1が有する保護設定チェック部14は、第1のプログラムによるメモリアクセス要求の違反検出のためにメモリ保護情報記憶部110に設定されたメモリ保護情報に基づいて、第2のアクセス先アドレス情報を含むチェック要求が、第1のプログラムに対する保護設定に適合するものであるかをチェックする。

(もっと読む)

コンピュータシステム及びその制御方法

【課題】 コピュータウィルスを侵入させないようにしたコンピュータシステム及びその制御方法を提供する。

【解決手段】 CPU14と主記憶装置13と補助記憶装置12とを有するコンピュータシステム11であって、プログラムを実行させる機能31、インベントリ作成機能32、コピー機能33及びインベントリ作成機能32によって作成されたインベントリ情報34を有し、プログラムを実行させる機能31、インベントリ作成機能32及びコピー機能33は、それぞれプログラムとして主記憶装置13にロードされてCPU14によって実行され、インベントリ作成機能32によって、事前にインベントリ情報34を補助記憶装置12に保存される実行形式ファイル21の全てについて作成し、コピー機能33は、ファイル実行時にインベントリ情報34を参照し、インベントリ情報34に該当しないファイルの補助記憶装置12へのコピーを中止する。

(もっと読む)

コード検査システム及びコード検査方法及びプログラム

【課題】開発プログラムに秘密裏に実装された不正コードや秘密の条件下で特権ユーザと同等の操作を可能とする不正コードを検出する。

【解決手段】悪意の開発者は、出荷前のテストフェーズで不正コードが実行されて発覚することを恐れるため、出荷前は不正コードが実行されないように秘密の条件が満たされないと不正コードが動作しないよう条件分岐させるはずである。この点に注目し、検査実行用コンパイラ300が不正コード検査対象プログラム400内の条件分岐実行状況を監視しながら機能確認試験を実施し、不正コード精査部504が条件分岐実行結果を解析し、不審な分岐結果を検出した場合、その条件文から呼び出される命令列を検査することで、不正なコードを検出する。プログラムの実行状態を特権モードと通常モードに分類して機能確認試験を行うことで、秘密の条件が満たされると特権ユーザと同等の操作を可能とする不正コードの検出も行う。

(もっと読む)

1,081 - 1,090 / 2,865

[ Back to top ]