Fターム[5B058KA35]の内容

カードリーダライタ及び複合周辺装置 (44,000) | 機能、配置 (19,380) | 不正対策 (3,571) | 暗号化;迷彩化 (609)

Fターム[5B058KA35]に分類される特許

301 - 320 / 609

通信システム及びそれに使用する周辺装置

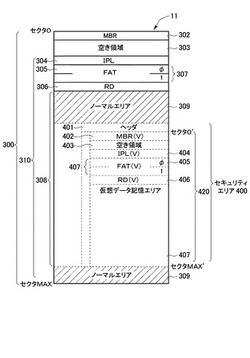

【課題】記憶制御装置を搭載しない物理構造を有しつつ、非常に強固なセキュリティ性を実現できるデータフォーマット構造を有したカード型記憶メディアを提供する。

【解決手段】ノーマルモードでは、カード型記憶メディア11のセキュリティエリア400の全体が暗号化された1つのマクロセキュリティファイルにしか見えず、内容解読が困難である。また、復号化するべきマクロセキュリティファイルの書込位置がヘッダエリア401に書き込まれており、認証用チェックセクタがその先頭に固定して記述されているので、マクロセキュリティファイル自体がどのような内部データ構造になっているかが暗号化により識別できないにも拘わらず、認証用チェックセクタはホスト装置側で決められたシーケンスによりメディアから問題なく読み出すことができ。その認証結果を受けてマクロセキュリティファイルの予め定められた必要部分を一括して復号化することができる。

(もっと読む)

通信システムおよび通信方法、情報処理装置および方法、デバイス、プログラム、並びに記録媒体

【課題】簡単な構成で安全且つ利便性の高い情報通信を行うことができるようにする。

【解決手段】リーダライタ100の秘密鍵記憶部101には、複数の秘密鍵が記憶されており、それらの秘密鍵を特定する識別子が、ICカード200に送信される。ICカード200は、受信した識別子に対応する秘密鍵を読み出し、乱数生成部202により生成された乱数を暗号化し、リーダライタ100に送信する。リーダライタ100は、秘密鍵記憶部101に記憶され、先にICカード200に送信した識別子に対応する秘密鍵を読み出し、受信した暗号化された乱数を復号する。本発明は、例えば、NFCIP方式で通信を行う装置に適用できる。

(もっと読む)

ICカード決済システム、その制御装置、接客端末

【課題】セキュリティモジュールが盗難によって解析される可能性を極めて低くする。

【解決手段】セキュリティモジュール22は、各店舗等に設置される接客端末10には一切搭載されることなく、より安全性の高い場所に(制御装置20)に隔離されている。そして、各接客端末10は、ICカードによる決済処理が必要となる毎に、ネットワーク1を介して、制御装置20内のセキュリティモジュール22に依頼する。セキュリティモジュール22−リーダ/ライタ12間で、従来よりやり取りしていた、“決済処理に必要なコマンド/データ”は、CPU11とCPU12が中継することになる(当然、ネットワーク1を介する)。

(もっと読む)

着脱式記憶メディア

【課題】記憶制御装置を搭載しない物理構造を有し、強固なセキュリティ性を実現できるデータフォーマット構造を有したカード型記憶メディアを提供する。

【解決手段】ノーマルモードでは、セキュリティエリアの全体が暗号化された1つのマクロセキュリティファイルにしか見えず、内容解読が非常に困難である。また、復号化するべきセキュリティエリアの開始位置が、マクロセキュリティファイル記憶位置情報としてヘッダエリアに書き込まれており、認証用チェックセクタがその先頭に固定して記述されているので、マクロセキュリティファイル自体がどのような内部データ構造になっているかが暗号化により識別できないにも拘わらず、認証用チェックセクタはホスト装置側で決められたシーケンスによりメディアから読み出すことができ、セキュリティ性が実現する。また、暗号化履歴の記録やその暗号化履歴の検索を行なわずとも、復号化を簡単に行なうことができる。

(もっと読む)

入退場管理装置、管理対象装置及び管理システム

【課題】情報記憶媒体を使用して、入室が管理された施設内に設置された管理対象装置の不正利用を防止することができる管理システムを提供する。

【解決手段】入退室管理装置は、共通鍵を作成し、コピー機50に送信する。また、入退室管理装置は、利用者が施設に入退場する際に、非接触ICカード3から情報を読み取り、入場権限情報が含まれている場合、当該情報を共通鍵により暗号化することで暗号化情報を作成し、当該非接触ICカード3に上書きする。入場権限を有する利用者は、部屋4に入室し、コピー機50のICカードリーダライタ9に非接触ICカード3を読み取らせる。コピー機50は、読み取った情報を、予め入退場管理装置から取得していた共通鍵に基づいて復号を試みる。そして、コピー機50は、復号の結果に基づいて、当該コピー機の利用状況を制御することにより、不正利用を防止する。

(もっと読む)

コンピュータの認証システム

【課題】認証キーの管理が非常に容易で、コンピュータのセキュリティも高く保持することができるようにする。

【解決手段】ネットワーク2上に配置された複数のコンピュータ1と、管理サーバ3と、コンピュータ1に接続可能な複数の認証キー4とを備え、認証キー4は、第1暗号記憶部20と、第1固有情報記憶部21と、インターフェース8とを有し、コンピュータ1は、第2暗号記憶部25と、第2固有情報記憶部26と、インターフェース7と、照合部27と、使用許可部28とを有し、管理サーバ3は、情報記憶部35と、判断部36と、照合許可部37と、インターフェース32とを有する。

(もっと読む)

電子封印システム

【課題】改竄や不正行為を確実に防ぐことができる堅牢な電子封印システムを提供することを目的とする。

【解決手段】本発明に係る電子封印システムは、物品に対応付けられた応答器11に電子封印を施し、物品の真贋を判定するための電子封印システム1であって、応答器11は、固有情報が読み取り専用に格納されたメモリ領域の読み取り専用領域と、任意情報が書き込み可能に格納されたメモリ領域の書き込み可能領域とを有する。そして、質問器121は、固有情報と前記任意情報を含む元情報を読み込み、当該読み込んだ元情報を秘密鍵によって暗号化して暗号情報を生成し、当該生成した暗号情報を前記書き込み可能領域に書き込む。

(もっと読む)

認証システム、認証サーバ及び認証方法

【課題】ワンタイムパスワード発生手段を携帯可能にし、かつ、ユーザに負担を掛けない認証システムを実現する。

【解決手段】ICカード50と通信可能に接続された端末装置10を認証するシステムにおいて、ICカード50が端末装置10から取得した時刻情報を予め与えられた鍵A,Bでそれぞれ復号及び暗号化し、演算結果αをレスポンスとして端末装置10に送る。端末装置10はこの演算結果αをユーザID及び時刻情報とともに認証データとして認証サーバ40に送る。認証サーバ40では、ユーザID、演算結果α、時刻情報を含む認証データを受信し、時刻情報を認証サーバ40内の鍵A,Bを用いてそれぞれ復号及び暗号化を行う。そしてこの暗号化処理された時刻情報と端末装置10より送信された演算結果αを照合し、この照合の結果が一致すれば端末装置10と認証サーバ40との接続を許可する。

(もっと読む)

データ認証方法およびデータ認証システム

【課題】照合処理を効率良く行うとともに、認証のために要するメモリ容量を低減する。

【解決手段】認証装置がアクセス可能な記憶手段には、コンテンツデータと、当該コンテンツデータを構成する複数の部分データのそれぞれについての1次ダイジェスト値を含む第1ダイジェストテーブルと、当該第1ダイジェストテーブルの複数の部分データのそれぞれについての2次ダイジェスト値を含む第2ダイジェストテーブルと、当該第2ダイジェストテーブルから生成される電子署名とが記憶されている。第1読み出しステップにおいては、第2ダイジェストテーブルと電子署名とを記憶手段から認証装置のメモリに読み出す。第1認証ステップにおいては、メモリに読み出された電子署名と、メモリに読み出された第2ダイジェストテーブルとを用いてコンテンツデータの正当性を認証する。

(もっと読む)

磁気ストライプの書込読取方法、書込読取装置及び自動取引装置

【課題】真贋判定情報の読取能力を備えていない装置を使用しても磁気ストライプデータの読取を行うことができるとともに、真贋判定情報の読取能力を備えている装置を使用することによって磁気ストライプを備える媒体の真贋を判定することができ、コストを上昇させることなく、汎用性を維持して、セキュリティを向上させることができるようにする。

【解決手段】媒体の磁気ストライプに磁気ストライプデータを書込むときに、キーデータに基づいて書込電流及び磁化反転タイミングを制御して真贋判定情報を前記磁気ストライプに書込み、前記磁気ストライプの磁気ストライプデータを読込むときに、前記真贋判定情報も読込み、該真贋判定情報に基づいて前記媒体の真贋を判定をする。

(もっと読む)

セキュアデバイス

【課題】ICカード機能停止状態において、暗号化データ領域に保存された最新の暗号化データを、特定の外部端末のみ解読できる状態として外部端末へ取り出すことができるセキュアデバイスを提供する。

【解決手段】セキュアデバイス10は、ICカード機能部の管理する暗号化データを外部端末へ抽出可能なセキュアデバイスであって、暗号化データを保存する暗号化データ領域を有する不揮発性メモリ13と、前記暗号化データを生成するための暗号鍵を前記暗号化データ領域中に埋め込むための鍵格納領域を確保する鍵領域管理手段112と、前記鍵格納領域の位置(アドレス)をサーバとの鍵交換によって得られた鍵の値とする鍵格納位置算出手段113と、前記暗号鍵を前記ICカード機能部から前記鍵格納領域に移動させる鍵格納手段114と、前記暗号鍵の埋め込まれた前記暗号化データをICカード機能停止処理後に外部端末へ送信するセキュアデータ抽出部121とを備える。

(もっと読む)

物品管理システム、物品管理方法、情報処理端末及び情報記録媒体

【課題】互いに対応づけて管理される複数の物品の対応づけを確実に管理する。

【解決手段】ケース23内に基板21が収納されたユニット20をRFIDラベル30によって封印する際に、情報処理端末10を用いて、基板21に表示されたユニット20のシリアル番号22とRFIDラベル30のUIDとを合わせて暗号化して暗号化情報としてRFIDラベル30に書き込んでおき、その後、情報処理端末10を用いて、RFIDラベル30に書き込まれた暗号化情報を読み取って復号化し、復号化されたシリアル番号及びRFIDラベル30のUIDと、基板21に表示されたユニット20のシリアル番号及びRFIDラベル30のUIDとを照合する。

(もっと読む)

データ処理装置、データ記憶装置およびそれらのデータ処理方法

【課題】 接続された記憶媒体の暗号・認証機能の情報を動的に取得する。

【解決手段】 ディジタルデータの暗号・認証機能を有するメモリカードに、サポートする暗号・認証機能を問い合わせる(S31)。問い合わせの結果に基づき、ディジタルデータに適用する暗号・認証機能を選択する(S34)。そして、選択結果をメモリカードに通知し(S35)、ディジタルデータをメモリカードに送信する。

(もっと読む)

認証登録方法及びシステム

【課題】本発明は認証登録方法及びシステムに関し、誤登録のおそれがなく、また認識情報及びパスワード以外にも情報を追加することができる認証登録方法及びシステムを提供することを目的としている。

【解決手段】ユーザ端末12と、認証登録するための非接触型カード4と、ユーザ端末12の認証を行なうための認証装置10とを具備し、前記非接触型カード4に認証装置10のIPアドレスを解決するためのIDを暗号化した証明書1を作成し、次に、認証装置10は取得したユーザ端末IDを暗号化した証明書2を作成し、前記認証装置10は、少なくとも取得した証明書1と証明書2を前記ユーザ端末12に登録するように構成される。

(もっと読む)

金融カードシステム、通信デバイス、認証端末、認証方法、及びプログラム。

【課題】暗号鍵を利用した認証処理に要する時間を低減することが可能な金融カードシステム、通信デバイス、認証端末、認証方法、及びプログラムを提供すること。

【解決手段】本発明に係る金融カードシステムは、メモリ領域が共有エリアと個別エリアとに区分された記憶部140を備える通信デバイス102と、上記共有エリアにアクセスする為の共有暗号鍵を保持する認証端末104と、により構成され、上記共有エリアには、個別エリアにアクセスする為の個別暗号鍵が格納されていることを特徴とする。かかる構成により、認証端末104が通信デバイス102の個別エリアにアクセスするために要する認証処理を共有暗号鍵による相互認証に限定することが可能になり、全体として、取引処理に要する時間を低減することが可能になる。

(もっと読む)

相互認証システム並びにそれに用いる記録媒体および読取装置

【課題】非接触ICカードとその読取装置との相互認証における遠方からの無線によるスキミングを確実に防止する手段を提供する。

【解決手段】カード情報を記録したICカード2と、ICカード2に記録されたカード情報を読取る読取装置3とを備え、カード情報を読取る前に無線により前記ICカード2と読取装置3との間で互いを認証する相互認証システムにおいて、ICカード2は、媒体模様を構成する少なくとも一つの移動チップ12を設けた媒体模様形成部10と、媒体模様形成部10が形成した媒体模様を鍵模様として検出する媒体鍵模様検出部8と、媒体鍵模様検出部8が検出した鍵模様を基に相互認証のときの暗号化に用いる認証鍵Kaを生成する手段とを備え、読取装置3は、媒体模様形成部10が形成した媒体模様を鍵模様として検出する装置鍵模様検出部18と、装置鍵模様検出部18が検出した鍵模様を基に相互認証のときの暗号化に用いる認証鍵Kaを生成する手段とを備える。

(もっと読む)

USBインタフェース規格に準拠する情報媒体を処理する金融取引端末及びその作業方法

【課題】USBインタフェース規格に準拠する情報媒体を処理する金融取引端末及びその作業方法を提供する。

【解決手段】当該金融取引端末は、システム制御モジュール11、入力モジュール12、出力モジュール13、インタフェースモジュール14、セキュリティ制御モジュール15、通信モジュール16を含む。前記システム制御モジュールは、USB情報媒体処理サブモジュールを含む。システム制御モジュールは、入力モジュール、出力モジュール、インタフェースモジュール、セキュリティ制御モジュール、通信モジュールと接続し、制御する。インタフェースモジュールは、USB情報媒体インタフェースサブモジュールを含み、当サブモジュールはUSB情報媒体と接続できる。前記セキュリティ制御モジュールは、ハードウェアの暗号化に用いられる。前記通信モジュールは銀行ネットワークと接続する。

(もっと読む)

表示装置を備える重要文書又はセキュリティ文書

本発明は、ユーザが認知的に捉えることができない機械可読光信号122を出力する表示装置102、104、106、108を備える重要文書又はセキュリティ文書に関する。 (もっと読む)

自動取引システムおよび自動取引装置

【課題】新たな機器の増設や新たなICカードを配布することなく、より厳密な本人認証を行うことができるようにする。

【解決手段】第一の磁気カードに記録された口座情報に関連付けて第二の磁気カードから読取った情報から算出しておいた不可逆値を予め格納する認証データベース5をホストコンピュータ3に設ける。そして、自動取引装置1が第一の磁気カードから読取った口座情報をホストコンピュータ3へ送信し、そのホストコンピュータ3がその口座情報に基づいて認証データベース5を検索して抽出した不可逆値を自動取引装置1へ送信する。自動取引装置1は顧客の操作により挿入された第二の磁気カードから読取った情報から算出した不可逆値とホストコンピュータ3から受信した不可逆値とを比較して本人認証を行なう。

(もっと読む)

RFIDリーダ、RFIDタグおよびRFIDシステムの安全通信方法

RFIDシステムにおいて、リーダ(1)とタグ(2)との間で通信する方法は、リーダ(1)で、RFIDタグ(2)を付勢するため電磁信号(SS)をスイッチオンする、および/または命令(INST,RNREQ)もしくは第1データ(D1)をタグ(2)に送信し;タグ(2)で、乱数(RN)を生成し、乱数(RN)をランダム時限(tx)に変換し、またランダム時限(tx)に対応する時間遅延後にリーダ(1)に応答を送信し;リーダ(1)で、命令(INST,RNREQ)もしくは第1データ(D1)のタグ(2)への送信と、タグ(2)からの応答(RESP)受信との間における、前記ランダム時限(tx)に対応する時間を測定し、測定したランダム時限(tx)を乱数(RN)に再変換し、この再変換した乱数(RN)を用いて第2データ(D2)を暗号化し、またこの暗号化データ(ED)をタグ(2)に送信し、タグ(2)で、暗号化データ(ED)を、乱数(RN)を用いて復号化(解読)する。  (もっと読む)

(もっと読む)

301 - 320 / 609

[ Back to top ]