Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

681 - 700 / 726

望ましくない状態の検知時に入る特別なPCモード

コンピュータ、とりわけ使用する度に料金を支払うタイプのコンピュータをモニタするためのシステムおよび方法は、分離コンピューティング環境またはスーパーバイザを使用する。分離コンピューティング環境は、オペレーティングシステムに関連するあらゆるブートデバイスよりも先にブートし、オペレーティングシステムと並行して作動し、オペレーション中のコンピュータをモニタして評価する。分離コンピューティング環境は、コンピュータが、要求されているポリシーに準拠していないと判定すると、クロック速度を遅くすることなどの使用上の妨害を与えるか、またはオペレーティングシステムを完全に無効にすることができる。ユーザは、コンピュータを不快な状態から復旧させて、使用できる状態にリセットするためには、そのコンピュータをサービスプロバイダへ返さなければならないかもしれない。  (もっと読む)

(もっと読む)

データの正確性チェックのための方法、システムおよび携帯端末

【課題】送信側の送信者と受信側の受信者との間で送信されるメッセージの完全性のチェックのための方法を提供する。

【解決手段】前記方法において、第1のメッセージから認証値が計算され、ランダムなバイト列が生成される。前記方法によれば、送信側で送信されるべきメッセージから認証値が生成され、ランダムなバイト列が生成される。前記認証値および前記ランダムなバイト列からチェックコードが形成される。第1のメッセージは、第1のチャネルを経由して送信者から受信者に送信され、チェックコードは、第2の安全なチャネルを経由して送信される。受信側では、メッセージが第1のチャネルを経由して受信され、チェックコードが第2の安全なチャネルを経由して受信される。受信側では、少なくとも受信メッセージに基づいて認証チェックが生成される。受信メッセージの完全性は、受信側において所定のチェック値を比較することによりチェックされる。

(もっと読む)

インターネット通信用情報処理装置

【課題】インターネットで取り込まれたウイルスによって、知らない間に情報が盗まれたり、内部のプログラムが書き換えられたりして、目的とした情報が得られなかったり、プログラムが破壊されることがあった。

【解決手段】新たにバックアップ装置を設け、この装置と情報処理装置本体との間を内部ゲートで結び、また、入出力装置と情報処理装置本体との間にも外部ゲートで結んだ。これらのゲートの制御には機械的スイッチとウイルス検出用プロセッサーを用いた。これらの作業用のCPUではゲートの制御ができないようにハード的な電気回路で遮断されている。この結果ウイルスが外部に発信されたり、データが奪われたりしないので、インターネットを24時間接続したままにしても安心して使用できる。また、ファイル交換ソフトによる情報流出がないので、著作権のあるコンテンツを配信するのにも適している。

(もっと読む)

キーを提供することなく要求者を認証するための方法およびシステム

通信環境中で要求エンティティを認証するための方法。代表的な実施形態において、この方法は、要求エンティティと関連付けられたクライアント・ノードのクライアント識別を決定するステップと、クライアント・ノードと関連付けられた要求エンティティがスーパーバイザ・キャパシティ中で動作しているかどうかを決定するステップとを含む。プロバイダ・ノードの1つ以上の資源にアクセスすることをクライアント・ノードが許可されていること、およびクライアント・ノードがスーパーバイザ・キャパシティ中で作動していることをクライアント・ノードのクライアント識別が示していることが決定されると、要求エンティティへのキーが資源プロバイダ・ノードから返される。  (もっと読む)

(もっと読む)

セキュリティポリシーを実施する方法、装置及びシステム

【課題】セキュリティポリシーの実施によってネットワークシステムをウイルス等の有害なアプリケーションから保護する方法、装置及びシステムを提供する。

【解決手段】ネットワークのセキュリティポリシーを実施する方法は、ネットワークへのアクセスを要求するクライアントがアクセス権を取得するのに必要な現在のバージョンのセキュリティポリシーに準拠しているかを判定するステップ、及びクライアントが現在のバージョンのセキュリティポリシーに準拠していない場合、アクセスを拒否し現在のバージョンのセキュリティポリシーにアクセスできるようにするステップを含む。さらに、アクセスゲートウェイがセキュリティポリシーを実施するために導入され、未準拠のクライアントをネットワーク等から隔離する。また、アクセスゲートウェイは未準拠のクライアントを、現在のバージョンのセキュリティポリシーをダウンロードさせるために遠隔サーバーに誘導する。

(もっと読む)

ネットワーク上のコンピュータワームを検出する方法、装置およびコンピュータプログラム製品

ワームは1つのホストから別のホストへそれ自身を自律的に拡散する悪質なプロセスである。ホストを感染させるために、ワームは何らかの形で自身をホストにコピーしなければならない。ワームが自身のコピーを送信する方法は、トラフィックビヘービアとして一般化され得るネットワークトラフィックパターンを生成する。ワームがネットワークを通じて自身を拡散するときには、トラフィックビヘービアの伝播はホストが次から次へと感染する様子として目撃され得る。トラフィックビヘービアの伝播によるネットワークトラフィックをモニタリングすることによって、ワームの存在が検出され得る。 (もっと読む)

セキュリティ許可を確立する方法

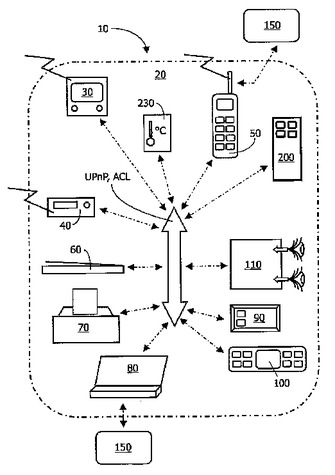

互いに結合された複数の装置(30、40、50、60、70、80、100、120、200)を有する通信ネットワークが記載される。ネットワーク(10)は、(a)任意選択でユーザ動作可能制御部に関連する第1の装置と、(b)ユーザ動作可能制御部に関連する第2の装置とを有する。この第2の装置のこのユーザ動作可能制御部でのユーザ入力に応じて、第2の装置は、限定期間中に、受信した署名付きの未許可命令をバッファリングする。第1の装置は、この期間中に、アクティベートされたときに、第2の装置で受信するために署名付きの命令を送信する。第2の装置は、この期間中に蓄積された署名付きの未許可命令を分析し、命令が単一の発信元から生じているか否かを決定し、発信元を認証する。第2の装置は、限定期間中に受信した全てのバッファリングされた署名付きの命令が認証された発信元から生じる場合に、特定された発信元に対応する第1の装置を有効にする許可を発行することを支援する。  (もっと読む)

(もっと読む)

複数のコンピュータ化された装置を問い合わせる方法および装置

【解決手段】本発明のある実施例は、コンピュータ化装置を組織ネットワーク内で問合わせる装置及び方法に関する。ある実施例では、装置は問合わせモジュール及びエージェントレスモジュールを含む。問合わせモジュールを、問合わせるべき複数のコンピュータ化装置を特定するデータを受信し、特定のコンピュータ化装置上でどの1または複数の問合わせ対象を問合わせるために選択するかを示すデータを受信するよう構成できる。エージェントレスモジュールを、少なくとも遠隔アクセス処理を発動して構成し、コンピュータ化した遠隔装置の少なくともレジストリを問合わせできる。ある実施例では、問合わせモジュールを、エージェントレスモジュールの複数スレッドを利用し、複数の遠隔アクセス処理を発動して構成し、選択した問合わせ対象に従って、特定のコンピュータ化装置の少なくともレジストリを並列にかつエージェントを使用せずに問合わせるよう構成できる。 (もっと読む)

コンポーネントアセンブリを安全に組立て実行する方法

【課題】安全な取引管理および電子権利保護のためのシステムと方法の提供。

【解決手段】安全な処理ユニットを内包している安全な処理環境を含んでいる高レベルの安全性を提供する実行スペースと、安全な処理ユニットを内包していないホストイベント処理環境を含む低レベルの安全性を提供する実行スペースとを区別するための能力を提供する実行スペース識別子を内含するヘッダーと、実行可能なプログラミングを内含するロードモジュールを構成する要素にアクセスし、要素を安全に組立て、有効性について検査した後、内含するプログラミングを実行する。

(もっと読む)

ネットワークベースのセキュリティプラットフォーム

高スループット、低待ち時間のサービスをストリームデータに対して実行できるようにするコンテンツ処理アーキテクチャ及び方法。ストリームコントローラ(300)がストリームデータを受信して記憶するとともに、複数のストリームプロセッサ(310)によるストリームデータに対する機能の実行を調整する。機能の結果は1つ又は複数のサービスプロセッサ(320)により使用されて、ストリームコンテンツへの加入者のアクセスを許可するか否かの判断を下す。サービスプロセッサは、その判断に従って動作するようにストリームコントローラに指示する。 (もっと読む)

電子トラフィックを特徴づけ、管理するシステムおよび方法

ログインの点で、およびユーザのネットワーク経験を通して全てのユーザ・トラフィックを監視し、動的に管理するシステムおよび方法。ルールは、ログインの時点とその後から、ログオフまでのユーザの観察トラフィックに基づいて実施することができる。システムは、極めて高速、高効率でネットワーク・トラフィックを自動的に検知し、潜在的な攻撃に反応する。リッチ・トラフィック分析(RTA)は、より大きなネットワーク・トラフィック特徴づけ精度、検知速度、ネットワーク管理オプション、侵入防止能力を提供する。システムは、ネットワーク化されたアセットの強く、立証可能で、正確な保護を提供するユーザ、アプリケーション、データ、システム・アクセスの完全な状況で全てのネットワーク・トラフィックを見ることができる。システムは、ネットワークを横断する各ネットワーク・パケットの高速特徴づけを可能にする中央マネージャ・デバイスと通信するトラフィック・センサ・デバイスを利用する。これにより、観察したトラフィック上で合法的に行動をとり、ルールを実施するための、よりしっかりした基盤が提供される。  (もっと読む)

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】 安全な取引管理および電子権利保護のためのシステム及び方法を提供する。

【解決手段】 コンピュータなどの電子機器は、承認された様式でのみアクセスおよび使用されることを確実にし、情報の完全性、可用性、および/または秘匿性を維持する助けをする。このような電子機器と共に用いられる安全なサブシステムは、例えば、電子的に格納されたまたは広められた情報の使用を制御および/または計量もしくはモニタするために、処理と制御の安全なチェーンを実施し得る配布された仮想配布環境(VDE)を提供する。このような仮想配布環境は、電子商取引および他の電子取扱または電子的に容易になった取扱において様々な参加者の権利を保護するために使用され得る。安全な配布されたおよび他の動作システム環境およびアーキテクチャは、例えば、各ノードで安全な保護された環境を確立し得る安全な半導体処理配置を使用する。

(もっと読む)

コンピュータ侵入に対応するための方法及びシステム

【課題】検出された侵入に対応する際に、好ましくは自動的又は半自動的に、セキュリティ管理者を支援する方法及びシステムを提供すること。

【解決手段】過去の既知の侵入における侵入パターンを図形表示し、次いで既知の侵入における侵入パターンを現在の侵入と比較することによって、コンピュータへの侵入を管理するための方法及びシステムである。侵入パターンは、侵入の効果若しくは侵入のタイプのシグニチャを与える活動である、侵入イベントに基づくものか、又は侵入によって影響を受けるハードウェア・トポロジーに基づくもののいずれかとすることができる。侵入パターンは、スクリプト応答と共に図形表示され、スクリプト応答は、好ましい実施形態においては、侵入パターンの各々のノードと関連付けられたポップアップ・ウィンドウに提示される。あるいは、侵入に対する応答は、過去の既知の侵入における侵入パターンと現在の侵入の侵入パターンとの共通点の所定の割合に基づいて、自動的に行うことができる。  (もっと読む)

(もっと読む)

権利保護に応じて装置をイネーブルにするシステムならびに方法

デジタル資産の配信についての柔軟性を高めるとともに、デジタル資産の保護を強化するためのシステムならびに方法である。ある実施形態において、デジタル資産は、配信前に、少なくとも一の固有のクライアント装置識別子とデジタル資産を結合することを通じて保護される。したがって、クライアント装置における復号化は、暗号化されたデジタル資産から抽出された固有クライアント装置識別子と、当該デジタル資産へアクセスしようとする装置の固有クライアント装置識別子を比較することに基づいて行われる。 (もっと読む)

コンテンツ配信サイトなりすましの検知

【課題】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供すること。

【解決手段】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供する。これに関して、コンテンツ配信サイトなりすましを検知及び防止する方法は、処理のためのマークアップ言語文書及び対応するデジタル署名をロードするステップと、そのデジタル署名が、マークアップ言語文書内に組み込まれたマークアップ言語文書の予め指定されたソースから発信されていることを保証するステップとを含むことができる。その方法は、マークアップ言語文書に対するハッシュ値を動的に算出するステップと、動的に算出されたハッシュ値をデジタル署名内に暗号化されているハッシュ値と比較するステップとをさらに含むことができる。最後にその方法は、デジタル署名が予め指定されたソースから発信されていない場合、又は動的に算出されたハッシュ値がデジタル署名内に暗号化されているハッシュ値に適合しない場合に、コンテンツ配信サイトなりすましを検知するステップを含むことができる。

(もっと読む)

エンドユーザのリスク管理

柔軟性があり、効果的で、使い易い、コンピュータセキュリティ管理システムは、多種多様のコンピューティングプラットフォーム上、また急速に変化するネットワーク環境において、効果的に情報のリスクを審査し、それに応答する。個々のコンピュータシステムは、ネットワークの接続性に関わらず、リスクスコアを計算し、エンドユーザの行動が企業情報またはその他の資産をリスクにさらしていないことを確実にするために、エンドユーザを動的に監視する。そのようなリスクおよび応答に関するデータは、リアルタイムで分析および保存される。  (もっと読む)

(もっと読む)

ハイパーテキストトランスポートプロトコルにおける侵入検知戦略

侵入検知システム(IDS)用のハイパーテキストトランスポートプロトコル(HTTP)検査エンジンは、HTTPポリシー選択コンポーネント、リクエスト統一資源識別子(URI)発見コンポーネントおよびURI正規化モジュールを備える。HTTPポリシー選択コンポーネントはパケットを用いてHTTP侵入検知ポリシーを識別する。リクエストURI発見コンポーネントはパケット内のURIを特定する。URI正規化モジュールはURIの内の難読化をデコードする。別の実施形態では、ネットワーク上で送信されたパケットが傍受される。パケットがパースされる。パケットのインターネットプロトコル(IP)アドレスが識別される。ネットワークデバイスに対するHTTP侵入検知ポリシーが決定される。パケットにおいてURIが特定される。侵入検知システムのルールによるパターンと特定されたURIとが比較される。別の実施形態では、IDSはパケット捕捉システム、ネットワークおよびトランスポート再アセンブリモジュール、HTTP検査エンジン、検知エンジンおよびロギングシステムを備える。  (もっと読む)

(もっと読む)

電子ファイルの管理方法

【課題】 安全な取引管理および電子権利保護のためのシステム及び方法を提供する。

【解決手段】 コンピュータなどの電子機器は、承認された様式でのみアクセスおよび使用されることを確実にし、情報の完全性、可用性、および/または秘匿性を維持する助けをする。このような電子機器と共に用いられる安全なサブシステムは、例えば、電子的に格納されたまたは広められた情報の使用を制御および/または計量もしくはモニタするために、処理と制御の安全なチェーンを実施し得る配布された仮想配布環境(VDE)を提供する。このような仮想配布環境は、電子商取引および他の電子取扱または電子的に容易になった取扱において様々な参加者の権利を保護するために使用され得る。安全な配布されたおよび他の動作システム環境およびアーキテクチャは、例えば、各ノードで安全な保護された環境を確立し得る安全な半導体処理配置を使用する。

(もっと読む)

再生可能な不正防止機能セキュリティシステムのための自動生成された暗号関数

安全な暗号関数が、すべてのモバイルエージェントと同一である静的なプログラムコードと、各関数に対して異なる動的なプログラムコードとを含むテンプレートから生成される。動的なコードは、関数によって処理されるメッセージを暗号かするために用いられるストリーム暗号アルゴリズムをインプリメントする。動的なコードはまた、各メッセージに添付されるメッセージダイジェストを生成し得る。メッセージダイジェストは、動的なコード、およびオプション的に、メッセージに適用されるハッシュ関数であり得る。によって、各関数は、固定終了タイム、関数が送信し得る最大数のメッセージ等によって制限されたライフタイムが割り当てられ得る。暗号アルゴリズムによって処理された任意の受信されたメッセージは、そのライフタイムの満了後、無視される。  (もっと読む)

(もっと読む)

通信の正当性を確立する方法

受け手宛の電子的メッセージを処理するように指示される送り手側プロセスはメッセージの少なくとも一部を伴う計算問題の解を作り出すステップを含む。問題のを解くのに関連する計算量の程度が評価される。メッセージは計算量の程度が送り手または受け手により設定された範囲内であったかを決定することにより計算量の程度に従ってさらに処理され、そうでなければ、計算問題は調節されて再び解かれる。次に、メッセージは受け手へ送られ、問題および解の両方を通知される。受け手は受け手側プロセスを実行し、それはメッセージの発生に関連する計算量の程度を問題および解に基づいて評価するステップと、計算量の程度に従ってメッセージをさらに処理するステップとを含む。計算量の程度はメッセージの正当性、たとえば、それは「スパム」であるかを示す。  (もっと読む)

(もっと読む)

681 - 700 / 726

[ Back to top ]