Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

601 - 620 / 726

拡張ワンタイム・パスワード方法および装置

【課題】インターネット上のサーバとのセッションを処理するクライアント・ワークステーションの認証を促進するためのOTPトークンを開示する。

【解決手段】サーバを少なくとも部分的に識別する情報をOTPトークンおよび/あるいはクライアント・ワークステーションへ提供し、この識別情報を用いて、サーバが正規サーバであるかどうかを判定する。この判定に応じて、OTPトークンからクライアント・ワークステーションへ、セッションOTPを表示するデータを送信するべきかどうかを決定する。いくつかの実施例においては、識別情報が正規サーバを表示する場合、OTPトークンからクライアント・ワークステーションへ、セッションOTPを表示するデータを送信するが、そうでない場合は、セッションOTPを表示するデータを、クライアント・ワークステーションへ送らない。種々の実施例においては、セッションOTPを表示するデータは、ユーザ認証データから得たマルチ・ファクタ認証データを、あるいはユーザ認証データとは無関係なセッションOTPデータを含んでもよい。

(もっと読む)

課金データ保持方法、課金データ回復方法、課金データ回復システム、画像処理装置アクティビティデータ保持方法、課金データ保持システム

【課題】主要課金サーバに不具合が生じた場合でも確実に画像処理装置の課金データを保持することができる課金データ保持方法を提供する。

【解決手段】本発明の課金データ保持方法は、主要課金サーバが有効でない場合、画像処理装置から、少なくとも1つの軽量課金バックアップサーバを有するリストへアクセスするステップと、上記リスト中で、有効な軽量課金バックアップサーバが見つかるまで、軽量課金バックアップサーバが有効か否か判定するステップと、有効であると判定された軽量課金バックアップサーバに画像処理装置アクティビティデータを送信するステップとを繰り返すステップと、を含んでいる。

(もっと読む)

計算システムにおいてコンディションに対する応答を委任する方法及び装置

【解決手段】計算システムにおいてコンディションに対するレスポンスを委任する本方法及び装置の一実施態様は、(例えば計算システム内のシステム管理コンポーネントにおいて)コンディションを認めることと、そのコンディションに対するレスポンスについての方策の責任を他のコンポーネントに委任することとを含む。別の実施態様では、計算システムにおいてコンディションに対するレスポンスを委任する本方法及び装置は、(例えば、計算システム・コンポーネントにおいて)他の計算システム・コンポーネント(例えば、システム管理コンポーネント)から、コンディションに対するレスポンスについての方策の責任を譲渡する譲渡証を受け取ることと、そのコンディションに応答するか否か、またそのコンディションにどの様に応答するかを決定することとを含む。 (もっと読む)

ネットワーク・セキュリティ・システムおよび方法

セキュリティシステムは、知られているおよび知られていないウィルス、ワーム、スパイウェア、ハッカ、ならびに非所望または知られていないソフトウェアからの防御を提供することができる。システムは、管理者がファイル動作を承認、ブロック、隔離、または記録することを可能にする集中ポリシーを実施できる。システムはホスト内とサーバ内とにファイルメタ情報を維持する。ホストは、ファイルコンテンツまたはファイル名に変更を引き起こすことが可能なファイル動作を検出して、結果として、ホストおよび/またはサーバのメタ情報を更新する。サーバのメタ情報内の変更はホストに利用可能にされる。  (もっと読む)

(もっと読む)

プログラム

【課題】 悪意を持ったユーザアプリケーションがシステム内の情報を全て収集したり、あるいは故意に改竄してしまうことを防止する。

【解決手段】 特徴的なアクセスが行われた場合に不審であると判断し、そのアクセス内容に応じてそれ以降のアクセスを動的に制限変更・規制する。不審であると判断する特徴的なアクセスと、その場合のアクセス制限を予め登録しておく。

(もっと読む)

高セキュリティを実現するサーバ構成法およびデータ管理方法

【課題】 これまでサーバシステムが管理するデータのセキュリティ向上方法は,あくまでもネットワークシステムの外部からの不正侵入者に対してセキュリティを向上させる手段であり,ファイアウォール内部に侵入したものや,内部で不正利用を行おうとする者が居た場合には,データを守ることはできないという問題点がある.更には,サーバの記憶装置を物理的に盗難したり,一時的に外してデータのコピーを作成したりする物理的な盗難に対しては無力であった.

【解決手段】 本発明では、データ管理サーバで管理するデータを暗号化して保持すると共に,暗号を解読するための鍵を当該コンピュータのデータ記憶装置におくのではなく,当該コンピュータのメインメモリのみに配置することで,データ配信時にはデータを通常状態にデコードできると共に,データへの不正アクセスに対して高いセキュリティを確保できる手段を提案する.

(もっと読む)

端末セキュリティチェックサービス提供方法及びそのシステム

【課題】 システムの共用の下でセキュリティ対策用情報の初期化等を図る。

【解決手段】 外部媒体20−jの端末装置10−iへの装着でセキュリティチェック対象の情報をセキュリティチェックサーバ40へ送信する。セキュリティチェック結果を端末装置10−i、外部媒体20−jそして外部媒体更新装置30を経由してセキュリティチェックサーバ40へ送信する。セキュリティチェック結果対応のセキュリティ対策用情報をセキュリティチェック40から外部媒体更新装置30を経由して外部媒体20−jへ返送して外部媒体20−jの初期化を行う。

(もっと読む)

HTMLブラウザおよび拡張機能の既知の脆弱性からの免疫付与

コンピュータに実装可能な例示的方法(300)は、ソフトウェアサービスの既知の脆弱性につけこまれることの危険性を低減または除去するために情報を変換または「免疫付与(immunizes)」するものであって、要求に応答して情報を受信するステップ(304)と、この情報を変換して変換された情報を生成するステップ(308)と、この変換された情報を送信するステップ(312)とを含む。例示的なファイアウォールサーバ(112)は、ファイアウォールサーバ(112)がリソース(104、108)からネットワークを介して情報を受信することと、クライアントコンピュータ(114)上のブラウザソフトウェア(154)の脆弱性につけこまれることを阻止するために、クライアントコンピュータ(114)および免疫付与コンポーネント(264、268)に情報を送信することとを可能にする、サーバソフトウェア(144、148)を含む。さまざまな他の例示的な方法、デバイス、システムなども開示される。  (もっと読む)

(もっと読む)

接続セキュリティのためのルールの自動生成

ファイアウォール及び接続ポリシのためのセキュリティ・ポリシを統合された態様で作成する方法及びシステムが提供される。このセキュリティ・システムは、ユーザ・インターフェースを提供する。ユーザは、そのユーザ・インターフェースを通じて、ファイアウォール・ポリシと接続ポリシとの両方を特定するセキュリティ・ルールを定義することができる。セキュリティ・ルールが特定された後で、セキュリティ・システムは、そのセキュリティ・ルールを実現するためのファイアウォール・ルールと接続ルールとを自動生成する。セキュリティ・システムは、ファイアウォール・ルールを執行する役割を有するファイアウォール・エンジンにファイアウォール・ルールを提供し、また、接続ルールを執行する役割を有するIPsecエンジンに提供する。  (もっと読む)

(もっと読む)

認証及びプライバシーに対する方法及び装置

本発明は、ブートストラップサーバ機能(BSF)を規定する従来技術のGAA/GBAシステムにおけるプライバシー保護及び認証を改善する。ここで、ブートストラップサーバ機能は、ネットワークアプリケーション機能NAFへ認証をアサートする認証票を生成するものである。BSFは、キーKsとKs_NAFを生成し、これは、それぞれキー識別子B_TIDとB_TID_NAFに対応する。いくつかのNAFエンティティ間の共謀によるユーザの追跡を防止するために、B_TID_NAFと認証票は、各NAFに対して固有にすることができる。インタフェースUaは、キーKsを使用する暗号化によって更に保護され、また、Ubインタフェースは、キーKsを用いる署名を使用し、かつそれに有効期限を付与することによって、中間者攻撃に対して更に保護される。 (もっと読む)

リモートロックシステム、通信端末、リモートロック方法、および通信ネットワーク用サーバー

【課題】 盗まれたPCに対して、より迅速・確実にPCロックを行うことができる、リモートロックシステムを提供する。

【解決手段】 通信端末20は、基地局51を含む通信ネットワーク側に対して、発信要求および位置登録要求を行う際に、通信ネットワーク側から受信した信号に、PCロックを指示する停止要求信号が含まれているか否かを判定し、含まれている場合には、加入者データ33の使用を禁止すると共に、鍵情報(鍵データ31を基に構成される)をPC10に与えず、ハードキー機能を停止する。PC10は、通信端末20から鍵情報を取得できない場合は動作を停止する。また、通信ネットワーク側は、通信端末20から発信要求等を受信した場合に、加入者情報データベース46を参照し、当該通信端末20が不正なものである場合は、停止要求信号を送信する。

(もっと読む)

ファイル共有システム、ファイル共有方法ならびにファイル共有プログラム

【課題】 ファイル共有サービス上で利用状況に即してファイルの所有権限を利用者間で移転させることを目的とするファイル共有システム、ファイル共有方法ならびにファイル共有プログラムの提供。

【解決手段】 ファイル共有サービス上でファイルのアクセス頻度を履歴として管理し、所有権限を有する利用者とアクセス頻度の高い利用者間で予め設定された移転条件を満たした場合は所有者権限をアクセス頻度の高い利用者に移転することを特徴とするファイル共有システム、ファイル共有方法ならびにファイル共有プログラム。

(もっと読む)

シグネチャ配布装置およびシグネチャ配布システム

【課題】 現在のシグネチャ型の不正アクセス検知やウィルス検知では、検知を行う機器が必要な全てのシグネチャをもつ必要があり、ネット家電などCPUおよびメモリリソースの少ない機器では実施が困難であるという課題を解決する。

【解決手段】 コンピュータウィルスもしくは不正アクセスに対するシグネチャを配布するシグネチャ配布装置4000において、通信を行うための通信制御部4001と、コンピュータウィルスもしくは不正アクセスを検知したことを示す検知結果メッセージA000に含まれる検知元アドレスA001に基づいて、シグネチャの配布先を決定する配布端末決定部4002とを備えた。

(もっと読む)

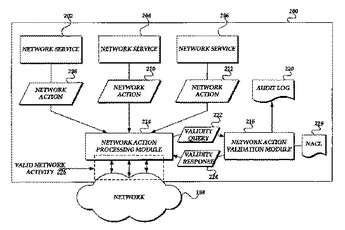

ネットワーク動作制御リストを使用したネットワークサービスのセキュリティ保護

セキュリティ保護されたネットワークサービスを有するコンピュータシステムが提示される。コンピュータシステムは、プロセッサと、メモリと、ネットワーク動作処理モジュールとを含む。ネットワーク動作処理モジュールは、コンピュータシステム上で実行している1つまたは複数のネットワークサービスからのネットワーク動作を処理する。コンピュータシステムは、少なくとも、ネットワーク動作処理モジュールと連動してネットワーク動作を実行しているネットワークサービスを実行するようにさらに設定される。ネットワーク動作処理モジュールは、ネットワークサービスからネットワーク動作を受信したときに、ネットワーク動作制御リストに従ってネットワーク動作が有効なネットワーク動作かどうかを判定する。ネットワーク動作が有効なネットワーク動作でないと判定されたならば、ネットワーク動作がブロックされる。あるいは、ネットワーク動作が有効なネットワーク動作であると判定されたならば、ネットワーク動作の完了が許可される。  (もっと読む)

(もっと読む)

通信端末装置及び計算機装置

【課題】計算機を使用する際に、その計算機が信頼できるものであるかを、容易、継続的、かつ確実に検証できる通信端末装置を提供する。

【解決手段】通信端末装置100は、無線通信手段104と、他の計算機装置に対してインテグリティの測定を要求するコマンドを生成するインテグリティ測定要求手段102と、他の計算機装置との通信に関する暗号処理を行う暗号処理手段103と、インテグリティの測定結果が予め定めた条件を満たす場合、位置情報を取得するポインティング手段101とを備える。

(もっと読む)

ネットワーク遮断制御プログラム及びネットワーク遮断装置

【課題】実際にワームなどの攻撃を受ける前に適切な予防措置を行って感染の拡大を防止する。

【解決手段】検知手段1aは、管理対象のネットワークセグメントA2a及びネットワークセグメントB2bを監視し、その通信が所定の条件を満たしている通信であることを検知すると検知通知を生成し、隔離管理手段1cに引き渡す。隔離管理手段1cは、自装置の検知手段1aが生成した検知通知、または他のネットワーク遮断装置3a、3bが生成した検知通知を取得すると、隔離ポリシー(記憶手段)1bに格納される隔離ポリシーに基づき、遮断操作依頼を生成して通信遮断手段1dに送る。そして、通信遮断手段1dは、遮断操作依頼に基づき、遮断対象を規定する遮断データを設定し、ネットワークセグメントA2a及びネットワークセグメントB2bを入出力する通信パケットの通過を遮断するか、そのまま通過させるかを制御する。

(もっと読む)

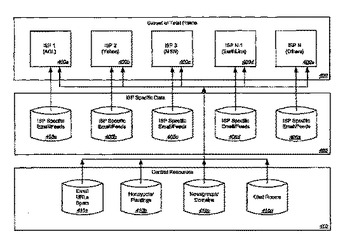

改良された不正行為監視システム

本発明の種々の実施形態は、改良された不正行為検出および/または防止のシステムならびに方法を提供する。一組の実施形態は、例えば、企業(オンライン会社、銀行、ISPなど)が不正行為のフィード(一例の名前を挙げると、これら会社の顧客に宛てられた第三者からの電子メール・メッセージのフィード)をセキュリティ・プロバイダ提供する設備を提供し、さらに、そのような設備を実現するシステムおよび方法を提供する。一部の実施形態では、フィード(メッセージなど)が解析されて正規化された直接データおよび/または派生データが作成され、このデータは当該企業が(可能性としては有料で)利用し得る。  (もっと読む)

(もっと読む)

安全確実なインスタント・メッセージング

【課題】安全確実なインスタント・メッセージングについて記載する。

【解決手段】一実施形態では、メッセージング・デバイスが申し込み識別子を暗号化して、暗号化申し込みメッセージを発生し、ピア・ツー・ピア通信リンクを通じて、暗号化申し込みメッセージを受信側メッセージング・デバイスに伝達する。受信側メッセージング・デバイスは、暗号化申し込みメッセージを解読し、申し込み識別子を返答申し込み識別子として暗号化し、暗号化申し込み返答を発生する。メッセージング・デバイスは、受信側メッセージング・デバイスからの暗号化申し込み返答を受信し、暗号化申し込み返答を解読し、返答申し込み識別子が申し込み識別子と一致することを検証して、ピア・ツー・ピア通信リンクを通じて伝達するときに、通信が安全確実であることを確立し、更に任意に、受信側メッセージング・デバイスにおいて受信する通信に関する制御方針を確立する。

(もっと読む)

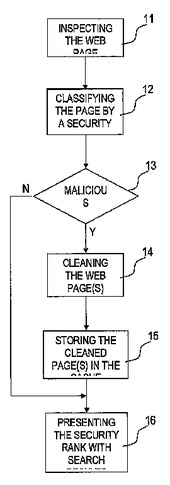

ウェブページをブラウズするユーザーマシンのセキュリティーレベルを高めるための方法

本発明は、マシンのユーザーがサーチエンジンを使用してウェブページを検索するときに前記マシンのセキュリティーを高めるための方法であって、セキュリティーランクによってウェブページを分類するステップと、ウェブページへのハイパーリンクを提示する際に、ハイパーリンクと共にそのセキュリティーランクを表示するステップとを備える方法に関する。本方法は、ウェブページを検査するステップを更に備えていてもよい。本方法は、悪質なコンテンツを有するウェブページをクリーニングするステップを更に備えていてもよい。本方法は、ウェブページのクリーニングされたコピーをサーチエンジンのキャッシュ内に記憶させるステップを更に備えていてもよい。本方法は、ユーザーのマシンによりサーチエンジンを介してウェブページを呼び出す際に、ユーザーのマシンのキャッシュ内に記憶されたクリーニングされたコピーにアクセスするステップを更に備えていてもよい。  (もっと読む)

(もっと読む)

ネットワークフロー内のエクスプロイトコードの検出

ネットワークフロー内のエクスプロイトコードを検出する方法および装置を開示する。ネットワークデータパケットは、フローモニタによってインターセプトされ、フローモニタは、インターセプトされたデータパケットからデータフローを生成する。コンテンツフィルタは、データフローから正規のプログラムをフィルタリングし、フィルタリングされていない部分は、実行コードを検出するコードレコグナイザに提供される。フィルタリングされていないデータフロー部分の中に組み込まれている実行コードは、ネットワークフロー内のエクスプロイトである疑いがあるものとして識別される。実行コードレコグナイザは、データフローのフィルタリングされていない部分に対してコンバージェント・バイナリ・ディスアセンブリを行うことによって、実行コードを認識する。次いで、実行コードレコグナイザは、実行コードを検出するために、制御フローグラフを作成して、制御フロー分析とデータフロー分析と制約強化とを行う。検出した実行コードをエクスプロイト候補として識別することに加えて、その後、検出した実行コードは、エクスプロイトを検出する際に他のシステムによって使用されるように、エクスプロイト候補のシグネチャを生成するために利用することもできる。  (もっと読む)

(もっと読む)

601 - 620 / 726

[ Back to top ]