Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

661 - 680 / 726

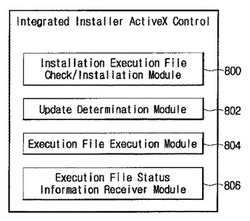

アクティブエックスコントロール設置方法

【課題】アクティブエックスコントロール設置方法を提供する。

【解決手段】この方法は、ウェブページの動作に必要なアクティブエックスコントロール情報がパラメータ形式で格納されたウェブページをユーザークライアントに伝送する段階と、前記ユーザークライアントから、前記パラメータに含まれるアクティブエックスコントロール要求情報を受信する段階とを含み、前記ウェブページには、ウェブページの動作に必要なアクティブエックスコントロールを設置するためのモジュールを含んでいる統合インストーラアクティブエックスコントロールの情報がオブジェクト(OBJECT)タグ形式で格納されており、前記統合インストーラアクティブエックスコントロールのモジュールを呼び出して、ウェブページの動作に必要なアクティブエックスコントロールの設置を制御するスクリプトが格納されており、前記スクリプトの制御によって、前記ユーザークライアントは、前記ウェブページの動作に必要なアクティブエックスコントロールが設置されているか否かを判断し、設置する必要のあるアクティブエックスコントロールをダウンロードする。

(もっと読む)

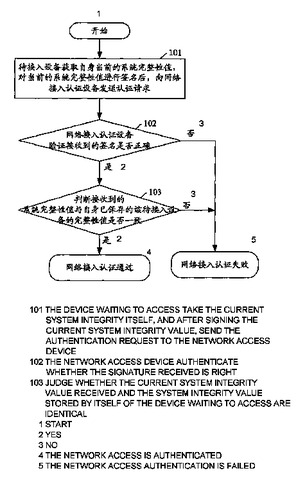

ネットワークアクセス認証を実現する方法

本発明は、ネットワークアクセス認証を実現する方法であって、アクセス待機装置のシステム完備性値、及び各アクセス待機装置とそのシステム完備性値との対応関係を予めネットワークアクセス認証装置内に格納しておく。アクセス待機装置は、ネットワークにアクセスする必要がある場合、自身の現在のシステム完備性値を取得し、現在のシステム完備性値をネットワークアクセス認証装置に送信する。ネットワークアクセス認証装置は、受信したアクセス待機装置の現在のシステム完備性値が自身に保存されているこのアクセス待機装置のシステム完備性値と一致するか否かを判断する。受信したアクセス待機装置の現在のシステム完備性値が自身に保存されているこのアクセス待機装置のシステム完備性値と一致する場合は、ネットワークアクセス認証は通過されたと判断する。このように、ネットワークアクセス認証装置に現在のアクセス待機装置の真実な状態を確認させることができ、ネットワークにアクセスする装置が確実に安全であるものと確保し、ひいてはネットワークのセキュリティを保証する。  (もっと読む)

(もっと読む)

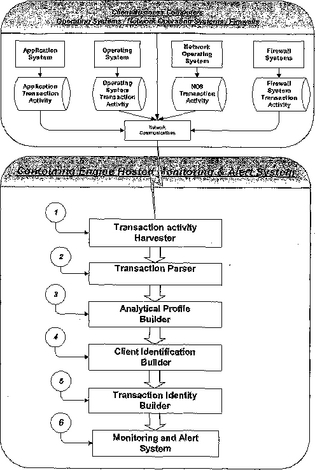

監視および警告のシステムおよび方法

コンピュータアプリケーションソフトウェア、オペレーティングシステム、ネットワークオペレーティングシステム、およびファイアウォールシステム内で許可されたユーザの特定のトランザクションアクセスパターンについてのユーザ行動プロフィールを構築し、異例のトランザクション活動を検知するために対象ユーザの現行の活動を監視する方法および装置を開示する。ユーザが普段日常的に行っているファイルアクセスおよび特定のアプリケーションによってサポートされているトランザクションからそれる「信頼できるユーザ」を早期に検知するために、方法および装置を用いることもできる。次に、警告メッセージが発行される。その後装置は、アプリケーション管理者に活動を許可すべきか否か判断させて、プロフィールに矛盾するこの特定のトランザクション活動を許可してもよい。このようにして、更なる警告を回避する。  (もっと読む)

(もっと読む)

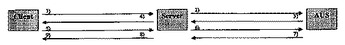

メッセージを認証するためのシステムおよび方法、メッセージを認証するためのファイアウォール、ネットワーク装置、および、コンピュータ読み取り可能な媒体

【課題】ネットワークでメッセージを認証するシステムと方法に関し、ファイアウォールの内側の電子装置からの要求に応じて、ファイアウォールの外側の電子装置または他のサードパーティ装置からファイアウォールの内側の電子装置にメッセージまたは情報を直接送信するのを許可することを目的とする。

【解決手段】ファイアウォール100の内側の電子装置Aがファイアウォールの外側の電子装置Bからの情報を要求する場合に、ディジタルバトンがファイアウォールや他のゲートウェイ等から電子装置Bに供給される。電子装置Bは、ファイアウォールを経由して電子装置Aにメッセージまたは情報を送るためにディジタルバトンにより要求に応答するような後続の電子装置にディジタルバトンを送る。ファイアウォールは、メッセージ中に含まれるディジタルバトンの認証に基づき、メッセージに対する認証またはフィルタをかける。

(もっと読む)

通信システムにおけるユーザ認証及び認可

通信ネットワークを介して2つ以上のサーバに接続されているクライアントを認証する方法である。ここで、クライアントと第1サーバは、共有シークレットを保有している。この方法は、共有シークレットを使用して第1サーバに対するクライアントを認証し、第2サーバを介して、クライアントと第1サーバ間で行われる認証に係る処理に関係するシグナリングを実行し、クライアントと第1サーバでセッションキーを生成し、そのセッションキーを第2サーバへ提供し、セッションキーを使用して、第2サーバに対するクライアントを認証する。  (もっと読む)

(もっと読む)

ウィルス感染及び機密情報漏洩防止対策コンピュータ

【課題】 組織内部へウィルスの侵入と組織内部からの機密情報の漏洩とを同時に防止し、かつ組織内部では機密情報を電子メール等によって自由に送受信することができるウィルス感染及び機密情報漏洩防止対策コンピュータを提供すること。

【解決手段】 組織外部との送受信専用のOSとアプリケーションから成る一般環境を構成する第1の手段と、組織内部との送受信専用のOSとアプリケーションから成る機密環境を構成する第2の手段と、これら第1、第2の手段が構成する2つの環境間のデータ交換について、一般環境から機密環境へはプログラムや制御情報を含まないテキストデータ等の予め定めた形式のデータの複製のみを許可し、機密環境から一般環境へはあらゆるデータの複製を禁止または複製データを全て記憶手段に記録して複製可能とする第3の手段を備えることを特徴とする。

(もっと読む)

実行可能なウェブコンテンツの提供及び処理システム及び方法

【課題】本発明は、実行可能なウェブコンテンツを端末に提供するシステムであって、宣言的言語からなる宣言的言語部及び非宣言的部分を含む実行可能なウェブコンテンツを提供するサーバと、前記実行可能なウェブコンテンツを前記サーバから転送を受けて前記端末のウェブブラウザで実行できる形態に変換して前記端末に転送するゲートウェイを含むシステムを提供する。 (もっと読む)

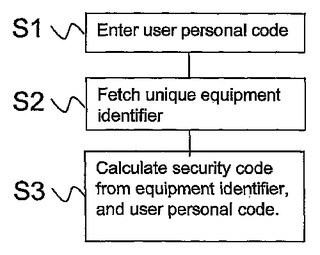

セキュリティコード生成方法、セキュリティコード生成方法を用いた方法、及びセキュリティコード生成方法のためのプログラム可能な装置

プログラム可能なユーザ装置を用いてセキュリティコードを生成する方法が述べられる。この生成されるセキュリティコードは、それ自体が、ユーザ及びプログラム可能なユーザ装置の両方を表す。一実施形態では、ユーザが自分のユーザ名で登録されているサービスプロバイダを表すサービスプロバイダコードは、このセキュリティコードを計算する基準に加えられる部分を形成している。このセキュリティコードは、いくつかのセキュリティ用途、例えば、ユーザとサービスプロバイダとの間で双方向に交換される情報への署名や、そのような情報の暗号化/復号化のためだけでなく、情報のローカル保存のためやユーザ認証のためにも役立つ。  (もっと読む)

(もっと読む)

統合ホストプロトコルスタック管理を使用するセキュアなインターネットプロトコル(ISPEC)オフロードのための方法および装置

【課題】ホストと、ホストCPUおよびNICの中のプロセッサなどの、コンピュータ化されたシステムの目標処理デバイスの間で、IPSec(セキュアなインターネットプロトコル)SA(セキュリティ関連付け)機能のプロセッサ制御を移転するための機構を提供すること。

【解決手段】本発明の一態様では、認証および/または暗号化に関連する計算が、オフロードされる一方で、ホストは、SA機能のオフロード、アップロード、無効化、およびキー更新がいつ行われるかの制御を保持する。デバイス(複数)は、協調して、SA有効期限に関するソフト限度とハード限度の両方のサポートを含む、SAに関するメトリックを保持する。目標に関して、タイマ要件は最小限に抑えられる。オフロードされたSA機能は、ネットワークスタックの中間ソフトウェアレイヤ908、910、912の他のオフロードされた状態オブジェクトに埋め込まれることができる。

(もっと読む)

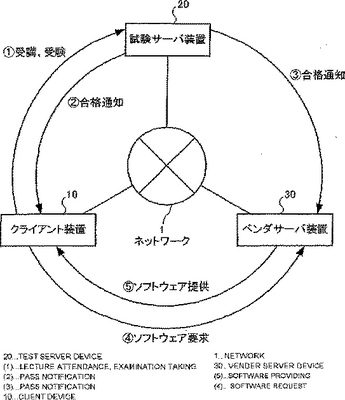

ソフト利用管理システム、ソフト利用管理方法およびソフト利用管理プログラム

クライアント装置(10)は、セキュリティホールになり易い高度なソフトウエア機能についてはセキュリティの観点から未だ導入されていない。試験サーバ装置(20)は、このようなクライアント装置(10)の利用者に対して、セキュリティホールになり易い高度なソフトウエア機能の利用に関する試験を実施する。ベンダサーバ装置(30)は、かかる試験に合格した利用者のクライアント装置(10)に対して、試験合格に係るソフトウエア機能の実体データを送信する。  (もっと読む)

(もっと読む)

画像入出力ネットワークシステム及びその制御方法

【課題】 ウイルス感染を未然に防ぎ、当該機器自身の破壊を防ぐとともに、ネットワークに接続された他の機器へのウイルスの繁殖をも防ぐことができる画像入出力ネットワークシステム及びその制御方法を提供する。

【解決手段】 画像入出力装置1と、該画像入出力装置に接続されるサーバ(300,410)とを備える画像入出力ネットワークシステムにおいて、ネットワークに接続すると、電子メールが届いているか否かをサーバに確認し、サーバに電子メールが届いているか否かを確認したときに、サーバからウイルス情報を取得し、上記ネットワークへの接続を停止する。

(もっと読む)

ネットワーク侵入防止

本発明の一実施例によれば、ネットワーク攻撃を防止するシステムが提供される。このシステムは、プロセッサを有するコンピュータとコンピュータ可読媒体とを有する。このシステムはまた、コンピュータ可読媒体に格納されたシールドプログラムを有する。シールドプログラムは、プロセッサにより実行されたときに、ネットワークを対象とした攻撃に応じて、ネットワークの1つ以上のノードのそれぞれにエージェントを送信するように動作可能である。エージェントは、ノードでの攻撃の効力の低減を開始するように動作可能である。 (もっと読む)

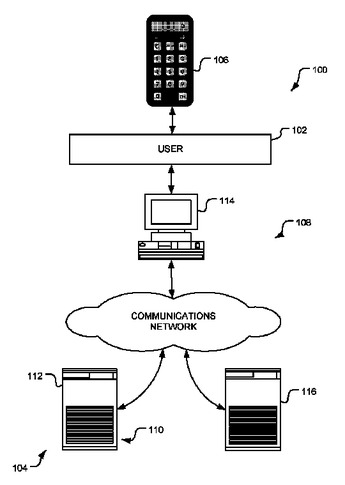

認証デバイスおよび/または方法

通信ネットワーク(106)を介してユーザ(102)に対して遠隔サービス(104)を認証する方法を開示する。遠隔サービス(104)は第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する。サービス認証符号を、通信ネットワークを(106)介してユーザ(102)に伝達し、ユーザ(102)に付随する認証デバイス(106)に受信するか、または入力する。認証デバイス(106)は、次いで第2の秘密鍵に基づき同じ符号生成アルゴリズムを使用して予期符号値を生成し、予期符号値をサービス認証符号と比較する。比較に応じ、予期符号値がサービス認証符号と相関する場合に、認証デバイス(106)は遠隔サービス(104)の真正性をユーザ(102)に示す応答を生成する。  (もっと読む)

(もっと読む)

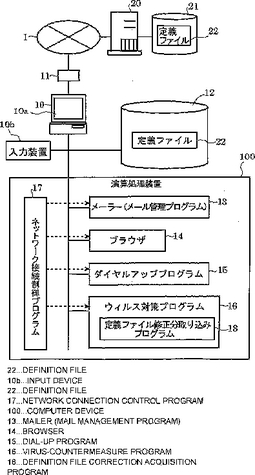

特定のプログラムの起動時に、特定のデータを取得する方法およびシステム

ネットワーク制御プログラム(17)を実行する演算処理装置(100)は、メーラー(13)およびブラウザ(14)のいずれかについての起動指示の検知を行う。起動指示を検知すると、ダイヤルアッププログラム(15)を起動してネットワーク接続を確立し、定義ファイル修正分取り込みプログラム(18)を起動して、サーバ20から定義ファイル修正分を取り込む。この後、起動が指示されたメーラー(13)およびブラウザ(14)のいずれかについての起動を行う。  (もっと読む)

(もっと読む)

ウィルスの感染を阻止する方法およびシステム

ネットワークでのウィルスの感染を検出して、ウィルスの感染を阻止するシステムが開示される。ネットワーク(1)を介してアクセスが可能なおとり手段(13,14,15)が記憶装置(12)上に設けられる。おとり手段(13,14,15)へのウィルスの侵入を検出し、かつ、ウィルスの侵入を検出した時、ウィルスの侵入時に取得した通信情報から当該ウィルスの送信元となっているコンピュータを検出する通信情報解析手段(16)と、ウィルス送信元コンピュータに対して、ネットワークを介してウィルスの活動を抑制するウィルス攻撃処理を行うコンピュータ攻撃手段(17)と、を備える。ウィルスに感染しているコンピュータ(5)を特定し、管理者がウィルスを除去する等の対策を終了するまでの間、監視コンピュータ(10)のコンピュータ攻撃手段(17)による攻撃を行う。  (もっと読む)

(もっと読む)

デバイス管理装置、デバイス及びデバイス管理方法

【課題】デバイス上に適切なモジュールを適切な設定で動作させ、デバイスに対して安全な情報通信サービス提供を可能とするデバイス管理装置を提供する。

【解決手段】デバイス管理装置10は、デバイスの構成情報を保持するデバイス構成情報保持部14と、サービスの加入者情報を保持する加入者情報保持部13と、構成情報あるいは加入者情報に基づいて設定されるセキュリティポリシーを保持するセキュリティポリシー保持部12と、デバイスから取得したモジュールの状態情報を保持するモジュール状態保持部15と、セキュリティポリシーとモジュールの状態情報とを比較して、デバイスの構成を診断するデバイス診断部16とを備える。

(もっと読む)

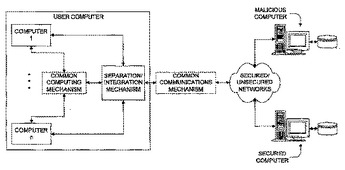

不正コードの保護ネットワークへの侵入を防止する方法およびシステム

2つ以上のコンピュータ機器を1つのコンピュータ機器として構成するための手段と、前記2つ以上のコンピュータ機器を1つ以上のコンピュータネットワークから分離するための手段とのうち少なくとも1つを備えている、セキュリティ保護された通信のための方法、システムおよび装置を提供する。  (もっと読む)

(もっと読む)

セキュリティポリシーを配布するための方法およびシステム

【課題】コンピュータシステムの脆弱性が利用されるのを防止する。

【解決手段】保護対象のホストコンピュータシステムで実行されるファイアウォールエージェントは、施行エンジンのためのセキュリティポリシーを受け取り、施行エンジンは、セキュリティポリシーをホストコンピュータシステム上で施行することを担う。セキュリティポリシーは規則を有し、各規則は、条件と条件が満たされるときに実施される動作とを提供する。規則は規則タイプも有し、規則タイプは、規則の施行を担うセキュリティコンポーネントを配布システムが識別するのに使用される。ホストコンピュータシステムで受け取ったセキュリティポリシーを配布するために、ファイアウォールエージェントは、規則タイプに部分的に基づいて、どの施行エンジンに規則が適用されるかを識別する。ファイアウォールエージェントは、識別された施行エンジンに規則を配布し、施行エンジンは規則を施行する。

(もっと読む)

信託委託基盤への参加者を自動的に評価する方法及びシステム

【課題】信託委託基盤への参加者を自動的に評価する方法及びシステムを提供する。

【解決手段】オンライン取引環境における信頼できる売り手を認証するシステムに関し、売り手を調達して評価する集約プロバイダを備える。集約プロバイダは信頼できるプロバイダに必要条件を提出し、信頼できるプロバイダに束縛特性を発行する許可証を与える。信頼できるプロバイダは、まず売り手に見積依頼書を与え、売り手に特性証明書の提出を要求する。信頼できるプロバイダは、提出された特性証明書に基づいて売り手の適格性を評価し、束縛特性を判断して、許可証が売り手に転送される。売り手は束縛特性及び許可証を集約プロバイダに提出する。売り手は、許可証発行した集約サービスプロバイダに許可証を返信する。集約プロバイダは、許可証に基づいて売り手を認証する。集約プロバイダにより、見積依頼書(RFQ)等の所定の取引文書にアクセスする権利に特性が変換される。

(もっと読む)

情報システム構成要素解析から算出したトラストスコアに基づいて複数のネットワークエンドポイント間のアクセスを制御する方法

シグネチャはコンピュータシステム内の複数のモジュールに対して生成される。このシグネチャはインテグリティログへとまとめられる。このシグネチャは、インテグリティバリデータのデータベース内のシグネチャと比較される。いったんシグネチャが有効とされるかもしくは無効とされるとすぐに、トラストスコアが生成される。このトラストスコアを用いて、このコンピュータシステムはリソースに対するアクセスを許可されるべきかをポリシーを用いて判定することができる。 (もっと読む)

661 - 680 / 726

[ Back to top ]