Fターム[5B285BA03]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | サーバ・センタ・ホスト (1,574)

Fターム[5B285BA03]に分類される特許

1,441 - 1,460 / 1,574

不正アクセスに対する防御ポリシ作成システム及び方法とそのプログラム

【課題】検出された不正アクセス情報を分析して防御ポリシを作成し、同様な不正アクセスを受けた際に、それらのリクエストをサービスプログラムが受け付ける前にホスト上で防御する不正アクセスに対する防御ポリシ作成システムを提供する。

【解決手段】データ送受信部1が受信したデータを記録する一時記憶領域4と、サービス提供のプロセス処理を行うサービスプロセス部2と、受信データに対して応答するためのデータもしくはその元のデータを保持する記憶装置3と、設定されているポリシに従って入出力データ及び記憶装置に対するアクセスと、サービスプロセス部の動作を監視し、不正なアクセスを検知する動作監視部5と、検知された不正アクセスの元となる情報を元に、新規に該当するデータの受信に対する防御ポリシを生成するポリシ生成部6を備え、データ受信段階における不正検知ポリシを生成する。

(もっと読む)

電子ビジネスの取引方法

【解決手段】 取引先のID番号は連接装置により登録を行う段階と、判別可能装置を利用して取引先の基本資料を確認する段階と、判別可能装置により声紋の比較が申請したか否かをチェックする段階と、声紋認証システムを利用して声紋の判別または声紋判別の登録を行う段階と、声紋認証システムにより電子ビジネスの取引を許可するか拒絶するかを決定する段階とを含む電子ビジネスの取引方法。

【効果】 電子ビジネスの取引方法を行う時、声紋認証システムを利用して使用者の身分の判別を行う外に、声紋認証システムは他にガウス分布確率、動態時間修正演算法と隠れ式マルコフモデルと結合し、さらにビタビ演算法を利用して最も相似する径路を獲得することにより、モデルパラメーターを計算することができる。

(もっと読む)

認証支援システム、認証支援装置、認証支援方法、およびプログラム

【課題】ユーザの複数のオンラインサービスに対する認証情報の入力の手間を少なくするようにする。

【解決手段】ユーザ端末20が認証支援装置30にユーザIDなどを送信する。認証支援装置30は、ユーザ端末20から受信したユーザIDを含む情報をサーバ装置40に送信し、サーバ装置40はユーザIDに対応するオンラインサービス毎のログインIDやログインパスワードを含むログイン情報を応答する。認証支援装置30はログイン情報に基づいて認証要求をサービス提供装置10に送信し、サービス提供装置10から応答されるサービス画面を表示するための画面データをユーザ端末20に転送する。

(もっと読む)

モバイルセキュリティ決定支援システム、方法、プログラム、移動体通信端末装置及び情報管理運営サーバ

【課題】 非接触ICカードのセキュリティを強化しつつ認証容易性を確保する。

【解決手段】モバイルセキュリティ決定支援システムに、同一場所での購買頻度に応じて非接触ICカードの使用時のレベル決定を支援するアプリケーション111,121と、各ユーザを認証する複数のユーザ認証法、複数のユーザ認証方法を組み合わせたレベルを登録するセキュリティ情報登録部151bと、非接触ICカードを使用した購買した情報を登録する購買情報登録部152aと、購買頻度を購買情報登録部から求め、購買頻度に応じてユーザにより決定されたレベルに対する認証データをユーザ認証方法で認証確認を行い認証結果を求める管理運営装置150と、通信網140を経由して非接触ICカードの識別情報、位置情報等の購買の情報、認証データを管理運営装置に送信し管理運営装置からの購買頻度情報、認証結果をアプリケーションに近距離通信で送信する配信管理装置130,131を備える。

(もっと読む)

アクセス制御システム、これに用いる端末及びゲートウェイ装置

【課題】 ネットワークを介して所定のサーバへのアクセスを適切に制御すること。

【解決手段】 端末1が、内部ネットワークに接続された状態でアクセス可能なサーバ31を検出するサーバ検出手段と、検出されたサーバに基づく固有のアクセス制御用データを生成して当該端末内に記憶するアクセスデータ生成手段と、外部に持ち運ばれ外部ネットワークを介してサーバへのアクセスを要求する際に記憶されたアクセス制御用データをゲートウェイ装置2に送信するアクセス要求手段と、を備え、ゲートウェイ装置2が、端末1にて生成されたアクセス制御用データを記憶するアクセスデータ記憶手段と、端末1からアクセス要求手段によるアクセス要求時に送信されたアクセス制御用データとアクセスデータ記憶手段に記憶されたアクセス制御用データとに基づいて端末のサーバに対するアクセスを許可あるいは不許可するアクセス許可手段と、を備えた。

(もっと読む)

ログ取得プログラムおよび方法

【課題】 リモートアクセスクライアントからリモートアクセスサーバにアクセスし、リモートアクセスサーバに接続されている運用対象機器を操作する際のログを取得可能にする。

【解決手段】 証跡ログを取得するためにコンピュータを、宛先アドレスが自アドレスでないパケットも採取するパケット採取モジュール311、パケットがログインパケット、ログアウトパケット又はKVM関連パケットかを判断する種別判断モジュール312、パケットがログインパケット、ログアウトパケット又はKVM関連パケットのいずれかである場合に、パケットを解析し、再構成に必要な情報及び対応付けに必要な情報を取得する解析モジュール314、複数のパケットに分割されたデータを再構成する再構成モジュール315、再構成されたデータを利用者情報に対応付ける対応付けモジュール316、利用者情報に対応付けられたデータをファイルとして出力するファイル出力モジュール317として機能させる。

(もっと読む)

ネットワークノード、及びインターネットマーケットでインターネットサービスを提供する方法

本発明は、インターネットマーケットのユーザーに対して、サービスプロバイダの少なくとも一つのプロバイダサーバ1001・・・100m内で実行される、少なくとも一つのインターネットサービスを提供するネットワークノード10に関する。前記ネットワークノードは、サービスリクエストを受け取り、かつ、前記プロバイダサーバ内で構築される処理結果を前記ユーザーコンピュータに送信する、少なくとも一つの外部コネクタ301・・・30nを具備する。前記外部コネクタは、前記サービスリクエストのフォーマット変更を実行するように適応される。変換ユニット40は、前記外部コネクタに接続され、少なくとも一つのプロバイダサーバを決定する。内部コネクタ501・・・50mは、前記処理結果を受け取る。  (もっと読む)

(もっと読む)

個人認証装置

【課題】 安全性の高い個人認証ができる個人認証装置を提供する。

【解決手段】 特定の閉域網に備えられる個人認証装置において、表示手段上のユーザの視線位置及び視線の動きを検出する視線情報検出手段と、前記視線情報検出手段にて検出した視線位置及び視線の動きに応じて定まる情報を入力パスワードに変換する視線情報処理手段と、前記視線情報処理手段にて得られる入力パスワードが正当か否かを認証する認証手段と、前記入力パスワードが正当であると認証された場合にユーザの生体情報を取得する生体情報取得手段と、前記生体情報取得手段にて取得した生体情報が正当か否かを認証する前記認証手段と、前記生体情報が正当であると認証された場合に前記特定の閉域網の接続情報を取得する接続情報取得手段と、前記接続情報取得手段にて取得した接続情報が正当か否かを認証する前記認証手段とを備えた。

(もっと読む)

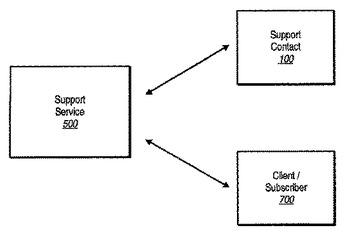

コンピュータの状態のモニタリング及びサポート

1又は複数のクライアントが1又は複数の受信側サイロにおける1又は複数のサービスにアクセスすることを認証するルーツ・サイロは、サービスとの相互作用を求める利とをクライアントから受け取る。ルーツ・サイロは、クライアントとの相互作用のためにサービスの利用可能なプロバイダとしてサービス側のサイロを識別して、(i)そのクライアントがサービス側サイロにおいてサービスと相互作用する資格を有していることを示すサービス・エンタイトルメント情報と、(ii)サービス側サイロの位置を識別する位置情報と、(iii)クライアントとサービス側サイロとの間の安全な通信に用いるための1又は複数の鍵とを有するサービス証明書を生成する。サービス証明書を生成すると、ルーツ・サイロは、サービス側サイロにおけるサービスと相互作用するときに用いるために、そのサービス証明書をクライアントのためのサポート・コンタクトに送る。  (もっと読む)

(もっと読む)

不正アクセス探索方法及び装置

【課題】 大メモリ容量を必要とせずに簡易な構成で不正アクセスの探索を行う。

【解決手段】 自分がエンドポイントの探索装置に設定されていない場合、エンドポイントの探索装置でアドレス詐称されていないと見なされた不正アクセスを検知するか、又は不正アクセスの通知を受けた時、エンドポイントの探索装置に不正アクセスの端末アドレスを含む探索依頼を発行。エンドポイントの探索装置に設定されている場合、探索依頼を受けた時、探索依頼に含まれる不正アクセス端末を収容している下位層スイッチに対処処理を行う。エンドポイントに設定されていない場合に探索依頼を受けた時、次ホップの探索装置に探索依頼を発行。或いは、探索依頼の発行を開始した探索装置が、エンドポイントの探索装置を確認できるまで両探索装置の中間のホップの探索装置に対して順次、探索依頼を行う。

(もっと読む)

Webサービスに関する許可ポリシーを実現するための方法、システム、およびコンピュータ・プログラム(Webサービスに関する許可ポリシーを実現するための方法およびシステム)

【課題】 Webサービスに関する許可ポリシーを実現するための方法、システム、およびコンピュータ・プログラムを提供することにある。

【解決手段】 この方法、システム、およびコンピュータ・プログラムは、Webサービスへのアクセスに関する許可ポリシーを定義することを含むことができる。また、この方法、システム、およびコンピュータ・プログラムは、Webサービスに関するサービス定義に許可ポリシーを付加することも含むことができる。

(もっと読む)

隠し暗証番号を利用する使い捨てパスワードの生成アルゴリズム

【課題】暗証番号が入力される際に、非正規ユーザに覗かれたり、盗まれたりする危険性を減らし、簡易端末のも導入可能な使い捨て暗証番号生成アルゴリズムを提供する。

【解決手段】暗証番号を”表暗証番号”、”裏暗証番号”と”表裏暗証番号間のリンク関係”に分け、正規ユーザは事前に”裏暗証番号”として利用する複数の画像とその順序、リンク関係の計算の有無、”表暗証番号”の表記方法を”表裏暗証番号間のリンク関係”として設定し、正規ユーザはランダムに配置されている画像から、目視で事前に設定した”裏暗証番号”(特定の画像もしくは写真や位置場所)に記録されたランダムの文字列を見つけ、事前に設定された”表裏暗証番号間のリンク関係”に基づいて、心の中で”表暗証番号”を生成し、暗証番号として入力する。

(もっと読む)

擬似生体認証システム、擬似生体認証方法、及び擬似生体認証プログラム

【課題】 生体情報にもとづく本人認証をより正確に行うことができ、生体情報が漏洩してしまうことを防止することができ、かつ、生体情報による本人認証に用いられる情報の種類を増加させることができ、認証に用いられる情報の破棄や更新を行うことができるようにすることを目的とする。

【解決手段】 擬似生体情報認証処理において、耐タンパ装置10は、TempA用の公開乱数を生成し、自己が保有している擬似生体鍵と生成した公開乱数とに基づいて擬似生体情報を生成する。そして、生成した擬似生体情報を、公開乱数とともに送信する。擬似生体認証サーバ40は、自己が保有している擬似生体鍵と、受信した公開乱数とに基づいて、擬似生体情報を生成し、生成した擬似生体情報と耐タンパ装置10から受信した擬似生体情報とをそれぞれ照合し、一致していたら被認証者Aが本人であると判定する。

(もっと読む)

識別符号処理装置、識別符号処理方法、ならびに、プログラム

【課題】 識別符号を利用者が記憶しやすく入力しやすいようにする識別符号処理装置等を提供する。

【解決手段】 識別符号処理装置401の記憶部402は、文字列を複数のグループに分けて整数に対応付けて記憶し、識別符号入力受付部403が入力を受け付けた識別符号を分解部404が整数列に分解し、文字列取得部405が順に各グループからそれぞれの整数に対応付けられた文字列を取得して出力部406が出力する。文字列入力受付部407が入力を受け付けた文字列を、整数列取得部408が順に記憶部402から検索してこれに対応付けられた整数を得て、整数列を取得し、結合部は整数列を結合して、元の識別符号を復元する。

(もっと読む)

アクセス制御装置、アクセス制御方法、及びプログラム

【課題】 複数のアクセス権を使い分ける利用者が行うアクセスを効率的に制御するアクセス制御装置を提供する。

【解決手段】 アクセス制御装置4は、利用者が兼任する役割ごとにログインID及びパスワードを保持する認証情報記憶部40と、端末装置2から得たログインID及びパスワードを認証情報記憶部40の内容と照合することにより利用者を識別する利用者識別部20と、識別された利用者に係る全てのログインIDを認証情報記憶部40から参照する認証情報参照部30と、参照されたログインIDを所定の順序で並べる試行順序決定部50と、並べられた順にログインIDを使用しながら端末装置2からのアクセスリクエストをサーバ装置6へ転送し、リクエストに応じて得られた情報を端末装置2へ返送するアクセス試行部70とを備える。

(もっと読む)

通信システム及び通信方法

第1の通信装置1は、第1のサービスを受けるためにユーザによって登録された第1の顧客情報を記憶する。第2の通信装置2は、第2のサービスを受けるためにユーザによって登録された第1の顧客情報を記憶する。第3の通信装置3の送信手段3aは、第1のサービスを受けることを要求する要求情報をユーザの識別情報と共に第1の通信装置1に送信する。受信手段3bは、要求情報の送信に応じて、第1のサービスのユーザ登録に必要な顧客情報を第1の通信装置1から受信する。表示手段3cは、第2の顧客情報内にすでに第1のサービスのユーザ登録に必要な顧客情報が含まれていると、ユーザ登録用の入力画面に第2の顧客情報内の顧客情報を表示する。従って複数の通信装置にユーザ登録をする場合にユーザの顧客情報の入力を簡単にすることができる。  (もっと読む)

(もっと読む)

適応認証用のシステムおよび方法

【課題】ネットワーク内のクライアント装置を認証するために必要とされる時間を、通常の方法により、より短くする。

【解決手段】ある所定のクライアント装置と通信するための認証方法を選択するときに使用するために、該クライアントによって前に使用された単一または複数の認証方法(たとえば、単一または複数の認証モードおよび単一または複数のアルゴリズム)の1以上の特性を認証装置に記憶し、該クライアントにより使用された最後の認証方法、該クライアントによる2以上の異なった認証方法の相対的な使用頻度、該クライアントによる2以上の異なった認証方法の使用パターン、その組み合わせ等に基づいて選択した認証方法を使用してネットワーク内のクライアント装置を認証する。

(もっと読む)

認証方法、認証システム及び認証サーバ

ユーザー認証処理が実行され、端末500へ認証セッションIDが返却される(A14)。認証サーバ600が認証チケットを発行・保持する(A17)。認証チケット及び認証セッションを端末500へ返却する(A18)。利用者100がサービス提供事業者サーバ700へサービス提供の要求と認証チケットを送信し、サービス提供事業者サーバ700が認証サーバ600へ認証チケットを送信する(A20)。認証サーバ600が認証チケットの認証処理を行い(A21)、認証結果が通知される(A22)。認証許可の場合は、許可の通知と共にサービスセッションIDが発行される(A23)。認証許可の通知が受信されると、端末500が受信したサービスセッションIDを使ってセッションの確立処理を行い、サービスセッションIDを保持する(A27)。  (もっと読む)

(もっと読む)

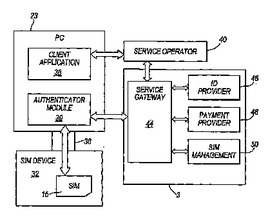

トランザクションの円滑化および認証

WindowsベースのPC23などのコンピュータは、GSMまたはUMTSセルラまたは移動通信ネットワークで使用されるタイプなどの加入者識別モジュール(SIM)15を、それと関連付ける。SIM15は、ネットワークで使用される移動電話ハンドセットのSIMを認証するのと同じ方法で、ネットワーク3を用いて認証されることができ、このようにして、PC23のユーザおよびPC23自体を認証することができる。そのような認証は、例えば、PC23上で動作する特定のアプリケーションに関して、PC23の使用を可能にすることができる。呼掛けおよび応答メッセージが、ネットワーク3とSIM15の間で、PC23上に実装された認証モジュール30を介して送信される。これらの認証メッセージは、オーバ・ザ・エア(OTA)メッセージの所定のフォーマットを有し、そのフォーマットは、例えば、SMSメッセージなどの非認証メッセージを送信するために、GSMまたはUMTS遠隔通信ネットワークでも使用される。認証データは、OTAメッセージ内にカプセル化される。OTAメッセージは、必ずしも無線(すなわち、オーバ・ザ・エア)で送信される必要はない。それらは、固定ネットワークを介して送信されてもよいが、OTAメッセージの所定のフォーマットを有する。  (もっと読む)

(もっと読む)

ランタイム・ユーザ・アカウント作成オペレーションのための方法、装置、およびコンピュータ・プログラム

【課題】フェデレーテッド・コンピューティング環境内で対話する異なる企業のコンピューティング・システムをサポートするための、方法、システム、装置、およびコンピュータ・プログラム製品を提示すること。

【解決手段】フェデレーテッド・シングル・サインオン・オペレーションは、たとえユーザがシングル・サインオン・オペレーションの開始に先立ってフェデレーション・パートナでユーザ・アカウントを確立していない場合であっても、ユーザに代わってフェデレーション・パートナのコンピューティング・システムで開始することができる。たとえばアイデンティティ・プロバイダは、ユーザに代わって制御リソースへのアクセスを取得するように試行しながら、サービス・プロバイダでシングル・サインオン・オペレーションを開始することができる。アイデンティティ・プロバイダからのシングル・サインオン・オペレーションを可能にする、ユーザに関するリンク済みユーザ・アカウントを有していないことをサービス・プロバイダが認識した場合、サービス・プロバイダはローカル・ユーザ・アカウントを作成する。サービス・プロバイダは、ユーザ・アカウント作成オペレーションを実行するために、必要に応じてアイデンティティ・プロバイダからユーザ属性を収集することもできる。

(もっと読む)

1,441 - 1,460 / 1,574

[ Back to top ]