Fターム[5B285BA03]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | サーバ・センタ・ホスト (1,574)

Fターム[5B285BA03]に分類される特許

1,361 - 1,380 / 1,574

情報処理装置及びその方法、プログラム

【課題】 OSやプロセスを変更することなく、ファイルや画面以外のコンピュータリソースを含めてアクセス権限のないユーザに対するリソースの操作を制限し、しかも既存環境における禁止または制限事項を拡張することができるコンピュータリソースの制御が可能な情報処理装置及びその方法を提供することにある。

【解決手段】 記コンピュータリソースに対するプロセスまたはオペレーティングシステムからの操作要求をコンピュータリソースにアクセスする前に捕捉する。捕捉した操作要求によって指定されるコンピュータリソースに対するアクセス権限があるか否かを判定する。判定の結果、アクセス権限があれば当該操作要求通りにオペレーティングシステムに渡し、その結果を要求元プロセスに返す。判定の結果、アクセス権限がなければ当該操作要求を拒否する。

(もっと読む)

情報処理システム

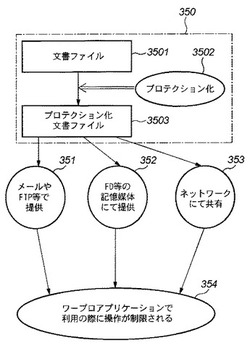

【課題】Webアプリケーションのセキュリティ対策において、高度な専門知識を開発者が持たなくても良いようにする。

【解決手段】脆弱性対策として、個別のパラメータ毎に、1以上の検査項目に対する検査の要否を対応付けて記憶する設定ファイル132と、所定の攻撃に対する検査等を行う検査プログラムを、検査項目毎にそれぞれ記憶するライブラリ134と、Webアプリケーションにリクエストが入力されたとき、上記設定ファイル132を参照して、上記リクエストの引数として渡されるパラメータに基づいて、検査を要する検査項目を特定し、当該特定した検査項目の検査プログラムを上記ライブラリ134から呼び出して実行する入力値検査手段124を備える。

(もっと読む)

アクセス制御システム、アクセス制御方法およびアクセス制御プログラム

【課題】アプリケーションシステムの処理負荷を軽減しつつ、必要なユーザ属性情報をアプリケーションシステムに効率良く引き渡す。

【解決手段】認証サーバ3は、ポリシーファイルと、属性ファイルと、業務サーバ2から認証要求を受信する受信手段と、ポリシーファイルおよび属性ファイルを参照し、認証要求のアクセスを許可するか否かを認証する認証手段と、ポリシーファイルから業務サーバ2へ引き渡すユーザ属性を特定する特定手段と、特定手段が特定したユーザ属性に対応するユーザ属性情報を属性ファイルから取得する取得手段と、認証手段が認証した認証結果と取得手段が取得したユーザ属性情報とを、業務サーバ2に送信する送信手段とを有する。

(もっと読む)

2要素相互認証を実行するための方法及びシステム

セキュアな取引を実行するための方法及びシステムが開示される。サービス提供者のシステムは、ユーザシステムから通信ネットワークを通じて口座識別子及びワンタイムパスコードを受信することができる。サービス提供者のシステムは、ワンタイムパスコードが有効か否かを判断することができる。ワンタイムパスコードが有効な場合、サービス提供者のシステムは通信ネットワークを通じて個人保証メッセージをユーザシステムに送信することができる。個人保証メッセージが検証されると、サービス提供者はユーザシステムから通信ネットワークを通じてパスワードを受信することができ、パスワードが有効か否かを判断することができる。パスワードが有効な場合は、ユーザシステム及びサービス提供者のシステムはその後、セキュアな取引を実行することができる。 (もっと読む)

サービス提供システムとその方法とこれらに用いる装置及びそれらのプログラムとその記録媒体

【課題】 直接IPアドレスを用いて行われるポートスキャン等の不正なアクセスを防止することができるサービス提供システム及びサービス提供方法を提供する。

【解決手段】 端末20は、サービス提供サーバ10aを表すドメイン名を解決するときにDNSサーバ50aから得られるポータルサーバ100を表す仮のIPアドレスに基づいてサービスを要求し、ポータルサーバ100は、端末20がDNSサーバ50aから得られるIPアドレスに基づいて行った要求に応じてサービス提供サーバ10aとの接続を確立すると共に、サービス提供サーバ10aを表すIPアドレスを端末20に通知し、端末20は、接続サーバ400aから通知されたサービス提供サーバ10aを表すIPアドレスに基いてサービスを要求し、サービス提供サーバ10aは、端末20が要求したサービスをサービス要求者に提供する。

(もっと読む)

ネットワーク環境を動的に学習して適応型セキュリティを実現するシステムおよび方法

ネットワーク環境を動的に学習して適応型セキュリティを実現するシステムおよび方法が記載される。ノードに適応型閾値を設定する、記載される1つの方法は、ノードに関連するデータストリームを監視して、ノードの特徴を明らかにすること、ノードに影響することができる環境要因を監視すること、および特徴または環境要因のうちの少なくとも一方に基づいて適応型閾値を決定すること、を含む。ネットワークトラフィックに関連するリスクを動的に評価する、記載される別の方法は、ノードに向けられた通信を識別すること、通信に関連するリスクレベルを判断すること、およびリスクレベルを適応型閾値と比較すること、を含む。  (もっと読む)

(もっと読む)

取引システムの制御装置

【課題】 セキュリティコードの第三者の不正入手による不正使用を無くした取引システムを制御する制御装置を提供する。

【解決手段】 ユーザが入力するセキュリティコードによりユーザの認証を行って、ネットワークにより取引を行う取引システムを制御する制御装置で、入力されるセキュリティコードを変換する変換テーブルを記憶し、変換テーブルにおける入出力の対応表を含む取引入力画面を端末に表示させて、端末から入力されたセキュリティコードを変換テーブルを使って変換し、変換後のセキュリティコードによりユーザを認証する。

(もっと読む)

拡張ワンタイム・パスワード方法および装置

【課題】インターネット上のサーバとのセッションを処理するクライアント・ワークステーションの認証を促進するためのOTPトークンを開示する。

【解決手段】サーバを少なくとも部分的に識別する情報をOTPトークンおよび/あるいはクライアント・ワークステーションへ提供し、この識別情報を用いて、サーバが正規サーバであるかどうかを判定する。この判定に応じて、OTPトークンからクライアント・ワークステーションへ、セッションOTPを表示するデータを送信するべきかどうかを決定する。いくつかの実施例においては、識別情報が正規サーバを表示する場合、OTPトークンからクライアント・ワークステーションへ、セッションOTPを表示するデータを送信するが、そうでない場合は、セッションOTPを表示するデータを、クライアント・ワークステーションへ送らない。種々の実施例においては、セッションOTPを表示するデータは、ユーザ認証データから得たマルチ・ファクタ認証データを、あるいはユーザ認証データとは無関係なセッションOTPデータを含んでもよい。

(もっと読む)

物理的POSトランザクションのための方法及び装置

【課題】POSシステムにおける取引速度及びコストを改善すること。

【解決手段】本方法及びシステムは、セキュアトランザクションサーバ(STS)を用意し;STSの第1の認証パラメータに従って認証ポイントオブセール(POS)装置を用意し; STSの第2の認証パラメータに従って認証モバイル購入装置を用意し;POS装置及びモバイル購入装置間でショートレンジ通信手段を用意し;STSパーソナル識別エントリ(PIE)及び認証モバイル購入装置を関連付け;POS装置により、時変変換セキュアPOS認証POS購入アクションをSTSに送信し;ユーザによりPIEを認証モバイル購入装置に入力し、時変変換セキュアユーザ認証POS購入アクションをショートレンジ通信を介してPOS装置に送信し;認証POS装置に従って、及び認証モバイル購入装置及びPIEと認証モバイル購入装置とのSTS関連性に従って、STSにより、POS装置及び認証モバイル購入装置のPOS購入アクションを認証する。

(もっと読む)

電話番号の登録・認証システム,方法,認証サーバおよびプログラム

【課題】電話番号登録の簡単,正確化と、認証時にユーザの認証情報入力を不要とする。

【解決手段】音声応答装置20は携帯端末10の電話番号を取得し認証サーバ40に登録し、Webサーバ30は携帯端末10の製造番号を読み取り認証サーバ40に送信し、認証サーバ40はパスワードを生成して製造番号,電話番号とともに登録し、音声応答装置20は携帯端末10の電話番号と受信したパスワードを認証サーバ40に送信して登録されているかを照合し、登録されていた場合に電話番号,製造番号,パスワードを暗号化してWebサーバ30に送信し、Webサーバ30は暗号化データを含んだプログラムを携帯端末10に配信し、認証時に、Webサーバ30が携帯端末10の製造番号とプログラムの暗号化データを取得して認証サーバ40に送信し、認証サーバ40は暗号化データを復号し復号データに含まれる製造番号と受信した製造番号が一致した場合に認証する。

(もっと読む)

データ管理方法、データ管理システム及びデータ管理装置

【課題】 処理能力の低い端末を使用する場合や、端末を収容するリンクが低速の無線リンクである場合であっても、データ通信量を低減させ、負荷の増大を抑えることができるデータ管理方法、データ管理システム及びデータ管理装置を提供する。

【解決手段】 予め設定された認証契機の条件を満たしているか否かについてデータ管理装置103により判定する。認証契機の条件を満たしていないと判定した場合には、端末101から送信されたデータを、データ蓄積部104の仮受付領域に記憶する。一方、認証契機の条件を満たしていると判定した場合には、認証サーバ106により端末101の認証を行う。端末101が認証された場合には、仮受付領域に記録されているデータを通常記憶領域に移動して記録し直す。

(もっと読む)

ネットワーク・セキュリティ・システムおよび方法

セキュリティシステムは、知られているおよび知られていないウィルス、ワーム、スパイウェア、ハッカ、ならびに非所望または知られていないソフトウェアからの防御を提供することができる。システムは、管理者がファイル動作を承認、ブロック、隔離、または記録することを可能にする集中ポリシーを実施できる。システムはホスト内とサーバ内とにファイルメタ情報を維持する。ホストは、ファイルコンテンツまたはファイル名に変更を引き起こすことが可能なファイル動作を検出して、結果として、ホストおよび/またはサーバのメタ情報を更新する。サーバのメタ情報内の変更はホストに利用可能にされる。  (もっと読む)

(もっと読む)

ネットワークストレージアクセス用端末及びそれを用いた遠隔データ蓄積システム

【課題】接続先がPC用/非PC用であるかを問わず、また接続先デバイスのネットワーク環境に依存することなく、ネットワーク上のストレージ装置を利用可能とする。

【解決手段】デバイス6と通信を行うためのUSBインタフェース部5eと、認証サーバ1との間で所定の認証処理を行う認証処理部5dと、処理サーバ2よりストレージ装置3の接続先情報を受け、ネットワーク上のストレージ装置3との間でパスを張り、更にデバイス6に対して上記ストレージ装置3の記憶領域に係るフォルダ名や権限の情報を少なくとも含むストレージ情報を送信し、当該デバイス6に対して接続先のストレージ装置3を確認させる無線接続処理部5bと、上記デバイス6よりデータを受けた場合に、所定のデータ処理、変換を行い、ストレージ接続先のストレージ装置3に送信するデータ処理・変換部5cとを有することを特徴とするUSB端末である。

(もっと読む)

管理用シンボルを用いた情報管理方法、及び情報管理サーバ

【課題】 多数の電子データからなるコンテンツを管理しながら、動作を自動的に実行することが可能な、管理用シンボルを用いた情報管理方法、及び情報管理サーバを提供する。

【解決手段】 コンテンツごとに用意されたビット列と当該コンテンツの保存アドレスの関連付けが保持されて、前記ビット列が表現された管理用シンボルを発行する。後に、前記コンテンツとの関連付けを参照することで、ビット列に対応するコンテンツを特定する。また、事前に選択された動作種別を参照することで、コンテンツに対する動作を決定する。

(もっと読む)

高セキュリティを実現するサーバ構成法およびデータ管理方法

【課題】 これまでサーバシステムが管理するデータのセキュリティ向上方法は,あくまでもネットワークシステムの外部からの不正侵入者に対してセキュリティを向上させる手段であり,ファイアウォール内部に侵入したものや,内部で不正利用を行おうとする者が居た場合には,データを守ることはできないという問題点がある.更には,サーバの記憶装置を物理的に盗難したり,一時的に外してデータのコピーを作成したりする物理的な盗難に対しては無力であった.

【解決手段】 本発明では、データ管理サーバで管理するデータを暗号化して保持すると共に,暗号を解読するための鍵を当該コンピュータのデータ記憶装置におくのではなく,当該コンピュータのメインメモリのみに配置することで,データ配信時にはデータを通常状態にデコードできると共に,データへの不正アクセスに対して高いセキュリティを確保できる手段を提案する.

(もっと読む)

プログラム

【課題】 悪意を持ったユーザアプリケーションがシステム内の情報を全て収集したり、あるいは故意に改竄してしまうことを防止する。

【解決手段】 特徴的なアクセスが行われた場合に不審であると判断し、そのアクセス内容に応じてそれ以降のアクセスを動的に制限変更・規制する。不審であると判断する特徴的なアクセスと、その場合のアクセス制限を予め登録しておく。

(もっと読む)

保守仲介装置、保守対象機器の保守方法、保守プログラム、保守プログラムが記録された記録媒体及び保守システム

【課題】ネットワークを介して、複数の保守対象機器を一貫した保守ポリシーに従って遠隔保守することが可能な保守仲介装置等を提供する。

【解決手段】保守仲介装置7は、保守センタ3からの保守操作指示情報を受信する保守操作指示情報受信手段と、保守センタ3による保守対象機器2,6の保守操作に関し保守操作毎に許可又は不許可を規定し、又は、保守対象機器2,6の使用状態情報毎に保守センタ3への送信の許可又は不許可を規定する、保守ポリシー5が格納された保守ポリシーデータベースと、保守操作指示情報受信手段により受信した保守操作を行うか否かを、保守ポリシーデータベースを参照して判断する保守操作判断手段と、保守操作判断手段による判断の結果に基づき、保守操作指示情報受信手段により受信した保守操作指示情報を保守操作対象機器2,6に送信する保守操作指示情報送信手段と、を有する。

(もっと読む)

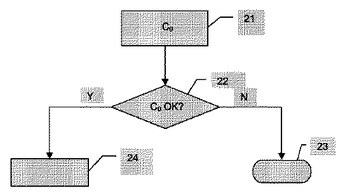

単一の物理デバイスを用いた保護されたトランザクションの制御方法、それに対応する物理デバイス、システム及びコンピュータプログラム

本発明は、ユーザの物理デバイス(13)であって、デバイス公開鍵(P0)と、対応するデバイス秘密鍵(S0)とを含む少なくとも1対の非対称鍵を有する物理デバイス(13)を用いる保護されたトランザクションの制御方法に関する。本方法は、物理デバイスの使用開始前に、特定の認証機関(10)の第1の認証鍵(ST)を用いて前記デバイス公開鍵(P0)を認証し、前記デバイス秘密鍵(S0)が前記物理デバイス(13)内の耐タンパ領域に保存されていることを確かめてから、デバイス証明書(C0)を発行するステップと、第1の認証鍵(ST)に対応する第2の認証鍵(PT)を用いて前記デバイス証明書(C0)を確認するステップと、確認結果が正常である場合に、前記ユーザをあるプロバイダに登録(24)するステップとを含む。  (もっと読む)

(もっと読む)

ネットワーク認証・決済システム、ネットワーク装置及びプログラム

【課題】 コンテンツの利用許諾の申込み手続きを簡便に行うようにする。

【解決手段】 コンテンツ配信元であるサーバ装置を含むネットワークと、コンテンツ利用側であるクライアント装置を含むネットワークどうしを通信回線を介して相互接続し、一方のネットワーク上を流れる各種情報を他方のネットワークに中継するネットワーク装置によって、ネットワークを構成している1乃至複数のクライアント装置全てに関するユーザ認証の手続きを一括して処理する。このようにすると、ネットワーク構成されたどのクライアント装置を用いた場合であっても、ネットワーク装置によってネットワーク認証・決済が一括して処理される、つまりネットワーク装置でのみ処理が完結することとなるのでユーザがクライアント装置側で手続きを行わなくてよく、従って従来に比べて通信ネットワークを介してのコンテンツの利用許諾の申込み手続きを簡便に行うことができるようになる。

(もっと読む)

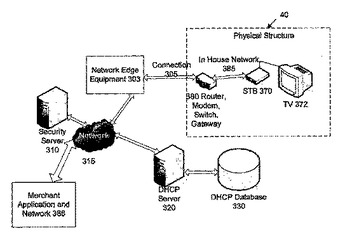

ネットワークユーザ認証システム及び方法

ネットワークユーザ認証システムにおいて、ネットワークユーザは、ネットワークユーザが位置しているビルディングに関連付けられている専用物理通信回線のための一意の識別子、又は、ビルディングに物理的に付随させられているセキュアコンポーネント若しくは通信回線に関連付けられているデジタル証明書を使用して認証目的のため識別される。認証サーバは、最初に、認証目的のため、ネットワークサービス加入者に関連付けられるべき専用通信回線の識別情報を検証するか、又は、専用通信回線に関連付けられるべき一意のデジタル証明書を発行する。デジタル証明書は、ビルディング入口、又は、複数のビルディングのセキュアコンポーネントに接続され、各ビルディングの一意のデジタル証明書を記憶するエッジサイトモジュールに記憶されていてもよい。  (もっと読む)

(もっと読む)

1,361 - 1,380 / 1,574

[ Back to top ]