Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

561 - 580 / 725

ペアレンタルコントロール付きのパーソナルトークン

本発明は、パーソナルトークン(特にSIMカード)、パーソナルトークンおよび通信デバイス(特に携帯電話)を備えるシステム、および通信デバイスのサービスのペアレンタルコントロール方法に関する。本発明のパーソナルトークンは、通信デバイスに接続するための接続手段およびペアレンタルコントロール手段を備え、ペアレンタルコントロール手段は、パーソナルトークンに記憶されている1セットのルールに従って通信デバイスによって提供されるサービスへのコントロールされるエンティティのアクセスをコントロールする。パーソナルトークンはまた、1セットのルールの修正が可能なルール修正手段(ルール修正手段へのアクセスはコントロールするエンティティに制限される)およびウェブサーバーを備え、ルール修正手段はウェブサーバーの少なくとも1つのウェブページを介してアクセス可能である。  (もっと読む)

(もっと読む)

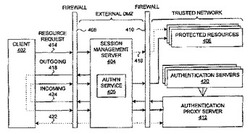

認証方法を拡張するための方法及びシステム

【課題】ユーザ用の認証証明書を管理するための方法及びシステムを提供する。

【解決手段】セッション管理サーバは、保護資源を含むドメインのためにユーザに関するセッション管理を実行する。セッション管理サーバは、保護資源にアクセスするための要求を受信する。保護資源は、第1のタイプの認証コンテキストのために生成された認証証明書を必要とする。ユーザ用の認証証明書が第2のタイプの認証コンテキストのために生成されたことを決定することに応答して、セッション管理サーバは、ユーザ用の認証証明書及び第1のタイプの認証コンテキスト用の標識を保持する、第1のメッセージを認証プロキシ・サーバに送信する。その後、セッション管理サーバは、ユーザ用の更新済み認証証明書を保持する、第2のメッセージを受信する。この更新済み認証証明書は、当該更新済み認証証明書が第1のタイプの認証コンテキストのために生成されたことを指示する。

(もっと読む)

データアクセス方法および計算機システム

【課題】適切な機密保護の下に他システムに属するユーザデータの参照を許可する。また被参照ユーザと参照ユーザのセキュリティランクに応じてユーザデータの参照許可を制御する。

【解決手段】パーソナルコンピュータ2−1が他システムに属するユーザのユーザデータの参照要求を発行すると、この参照要求はユーザID管理部3−1を経由してID変換部6−1へ送られる。ID変換部6−1はID変換テーブル14−1を参照してユーザIDをゲストIDに変換して参照要求をユーザID管理部3−2へ送る。ユーザID管理部3−2はユーザIDテーブル11−2を参照してゲストIDが登録されていることを確認すれば、参照要求はセキュリティチェック部4−2を介してユーザデータ管理部5−2へ送られ、ユーザデータ13−2上の指定されたユーザデータの全体又は公開部分が参照可能となる。

(もっと読む)

フェデレーション内のプリンシパルの認証

【課題】所定のエンティティに対し、フェデレーション内のプリンシパルを認証するための他のエンティティのカスタム認証方法を実装するのに十分な柔軟性を与えること。

【解決手段】サービス・プロバイダの認証ポリシに従って、アイデンティティ・プロバイダ(IDプロバイダ)によりプリンシパルを認証し、前記IDプロバイダのセッション・データ内に、前記サービス・プロバイダの認証ポリシを満たす認証証明書を記録する。また、フェデレーション内のプリンシパルの認証は、前記IDプロバイダの認証ポリシに従って、前記IDプロバイダにより前記プリンシパルを認証することにより実行される。さらに、フェデレーション内のプリンシパルの認証は、前記IDプロバイダにおいて、前記サービス・プロバイダの認証ポリシを指定する認証要求を、前記サービス・プロバイダから受信することにより実行される。

(もっと読む)

リモートメンテナンスシステム

【課題】 伝送プロトコルが制限されたネットワークに配置されたメンテナンス対象のメンテナンス操作を可能とするとともに、保守員の誤操作や契約外操作を防止できるリモートメンテナンスシステムを提供することにある。

【解決手段】 メンテナンス対象に対して保守員のメンテナンス操作を送信するとともにメンテナンス対象の操作結果を受信しメンテナンス操作を管理するメンテナンス管理部1000と、保守員のメンテナンス操作の承認または否認を指示するメンテナンス指示部5000と、メンテンナンス管理部からのメンテンナンス操作につきメンテナンス指示部で承認されているか否かを判断し承認されている場合にメンテナンス対象に対してメンテンナンス操作を実行するメンテナンス中継部3000とを備えている。

(もっと読む)

リスク分析装置、リスク分析方法およびリスク分析用プログラム

【課題】文書ファイルの情報漏洩に対するリスクを、実際の対策の設定状況や構成情報を基に評価する。

【解決手段】経路リスク評価手段103は、実際の設定情報から情報の流れる経路を表現した経路モデルから文書にアクセスするための経路のリスクを評価し、統合リスク評価手段202は、文書の価値と経路リスクから、文書に対する統合リスクとして、文書の情報漏洩に対するリスクを評価する。修正候補提案手段301は、リスクを低減するための対策案を生成し、コスト評価手段302は、各対策案のコストを、対策を実施したときに遮断される経路から求める。これにより、実際の対策の状況を反映したリスク評価をすることができ、優先すべき対策がわかる。

(もっと読む)

動的アクセス制御装置

【課題】曖昧にユーザ数を制限するアクセス制御を行う場合、認証情報の配布コストがユーザ数に比例して増加する課題を解決する動的アクセス制御装置を提供する。

【解決手段】評価情報保持部11,21は、対応するノードに割り当てられた評価情報を保持する。セッション管理部12,22は、生成したセッション情報と認証した評価情報を含む認証セッション情報を保持する。認証部13,23は、認証応答情報に含まれる認証セッション情報の改ざん検出を行う。認可更新部14,24は、認証した認証セッション情報に含まれる評価情報を更新する。認可判定部15,25は、閾値情報と評価関数を保持し、評価情報と閾値情報と評価関数を用いて認可結果情報を生成する。外部通信部16,26は、通信先のノードのノードアドレス情報と、自ノードのノードアドレス情報を用いて通信を行う。

(もっと読む)

ポータル・システム内で非同期ポータル・ページを提供するための方法、システム、およびコンピュータ・プログラム

【課題】 Webブラウザ上に常駐し、スクリプトによって実装されるポートレット・モニタを有し、非同期ポータル・ページを実装するための方法およびシステムを提供することにある。

【解決手段】 ユーザがポートレットと対話する場合、ポートレット・モニタはXMLHTTP要求をポータル・サーバに送信する。ポータル・サーバは、要求に基づいて対応するポートレットから対応するWebコンテンツを入手する。次に、Webコンテンツが変更され、そこに含まれるHTTP要求がXMLHTTP要求にリダイレクトされる。ポートレット・モニタは、ポータル・ページ全体を再ロードせずに、変更されたWebコンテンツを使用して、ポータル・ページ内の対応するポートレットのWebコンテンツをリフレッシュする。その上、ユーザがポートレットを求める要求を提示した後、ポートレットがリフレッシュされるのを待っている間、ユーザは、他のポートレットと対話し続けることができる。したがって、本発明は、部分的リフレッシュと非同期通信の能力を有する。

(もっと読む)

プラント制御システム

【課題】 意図しないタイミングではセキュリティレベルを変更することができないように、セキュリティレベルを保護する機能を備えたプラント制御システムを実現する。

【解決手段】 セキュリティ状態を変更するエンジニアリング装置と、このエンジニアリング装置からダウンロードされるセキュリティレベル変更要求を受付け、保持しているパスワードを参照して前記セキュリティレベルを変更するセキュリティ管理手段を具備する制御装置とよりなるプラント制御システムにおいて、

前記制御装置は、前記セキュリティ管理手段によるセキュリティレベルの変更を許可する変更許可手段を備える。

(もっと読む)

データ管理システム及びデータ管理方法

【課題】 RMSを用いてアクセス権がデータ管理システムに管理されているデータに対するアクセス権の有無をユーザが簡単に確認できるデータ管理システム及びデータ管理方法を提供する。

【解決手段】 ポリシー管理サーバ1200を用いてアクセス権が設定されたデータを管理する文書サーバ1100及びクライアント1000で管理する。文書サーバ1200内に保持されているデータ関する情報を参照して当該データにポリシーが設定されているか否かを判定し、当該ポリシーを発行したポリシー管理サーバの情報を取得する。次いで、当該データに対するユーザのアクセス権の情報をポリシー管理サーバ1200に対して問い合わせ、ユーザのアクセス権の情報を取得する。そして、データに関する情報を当該データに対するユーザのアクセス権の情報ととともに画面上に一覧表示する。

(もっと読む)

通信システム、アクセス制限方法、アクセス制限装置、プログラム、アクセス制限サービス

【課題】インターネットのサイトへのアクセス制限に関して、未成年者の有害サイトへのアクセス制限を確実に行うと共に、深夜などの不適当な時間帯でのアクセスを制限する。

【解決手段】ユーザコンピュータ6とサービスプロバイダコンピュータ3は通信回線2で接続され、サービスプロバイダコンピュータ3及び各サイト7はインターネット1で接続されている。記憶領域4には、インターネット1上のサイト7のアクセス制限ルール(どのサイトへのアクセスを許可、または不許可にするか定めたもの)が記憶されており、接続IDごとにアクセス制限ルール及びそのルールの適用時間帯を選択設定する。サイト7をアクセスすると、サービスプロバイダコンピュータ3は、システムクロック8を参照し、接続IDごとに定められたアクセス制限ルール及びその適用時間帯に従いサイト7へのアクセスの可否を判別し、許可されていないサイト7へはアクセスを拒否する。

(もっと読む)

デバイス設定制御システム及びデバイス設定制御方法

【課題】クライアントに接続されたデバイスの使用の有効化/無効化の設定を、クライアントの状態に応じて制御する。

【解決手段】クライアント20に接続されたデバイス28のデバイスドライバ27の状態がクライアント20から管理サーバ10に通知され、管理サーバ10において、クライアント20から通知されたデバイスドライバ27の状態に基づいてデバイス28の使用の有効化/無効化を示すポリシが設定され、このポリシがクライアント20に与えられ、クライアント20に接続されたデバイス28の使用の有効化/無効化が制御される。

(もっと読む)

アクセス制御のための方法、装置、およびコンピュータ・プログラム

【課題】パブリッシュ/サブスクライブ・メッセージ・ブローカへのアクセスを制御するための方法、装置、およびコンピュータ・プログラムを提供すること。

【解決手段】メッセージ・ブローカにより提供されるパブリッシュ/サブスクライブ機能は、機能セットへと分割される。各機能セットは、通信経路と関連付けられる。要求は、メッセージ・ブローカで受信される。要求は、複数の通信経路の1つを介してメッセージ・ブローカに到来し、メッセージ・ブローカによって提供されるパブリッシュ機能またはサブスクライブ機能へのアクセスを要求する。どの通信経路が使用されるかが判定され、また要求された機能は、どの機能セットの一部分であるかが識別される。次いで、識別された機能セットが、使用される通信経路と関連付けられているかどうかが判定され、その結果が肯定的である場合、要求されたパブリッシュ機能またはサブスクライブ機能へのアクセスが提供される。

(もっと読む)

機密ファイル保護方法

【課題】業務上の機密ファイルをセキュリティポリシーに従って確実に保護することができる機密ファイル保護方法を提供する。

【解決手段】機密ファイルへのアクセスを許可する業務アプリケーションは、予め管理サーバにその情報を登録しておき、登録されたアプリケーション情報は各クライアントに随時、配信する。業務アプリケーションで機密ファイルを参照する際は、業務アプリケーション起動時に、サーバに予め登録されているアプリケーションがどうかを判断(アプリケーション認証)し、アプリケーション認証をパスした場合のみ、I/O捕捉モジュールに自らのプロセス情報を登録する。I/O捕捉モジュールでは、登録されているプロセス情報に一致するプロセスのみ機密情報へのアクセスを許可し、それ以外の場合はアクセスを拒否する。

(もっと読む)

JAVASCRIPTプログラムの不安全動作安を検出するため、及び防止するための方法及び装置

スクリプトプログラムの不安全動作を検出するため、及び防止するための方法及び装置が、本明細書で開示される。一実施形態において、その方法は、第1の安全ポリシーに基づくスクリプトプログラムの静的解析を実行して、そのスクリプトプログラムの不安全動作を検出する工程、及びそのスクリプトプログラムが実行された際に、その安全ポリシーに対する違反が生じた場合、そのスクリプトプログラムの実行を防止する工程を含む。 (もっと読む)

ネットワークシステム、プロキシサーバ、セッション管理方法、及びプログラム

【課題】プロキシサーバ内でセッション管理を行うことにより、安全にセッションを保持することが可能なネットワークシステム、プロキシサーバ、セッション管理方法、及びプログラムを提供する。

【解決手段】クライアントと、プロキシサーバと、少なくとも2以上のウェブサーバと、が通信網を介して接続されたネットワークシステムであって、プロキシサーバは、少なくとも2以上のウェブサーバのセッションを保持するセッション管理手段を有し、セッション管理手段は、ユーザ認証されたクライアントから所定の要求を受けた場合、クライアントのユーザを示すユーザ情報と、要求の対象であるウェブサーバを示すサーバ情報と、ウェブサーバから受信したセッション情報とを一括りにして記憶する。

(もっと読む)

情報処理システム及びコンピュータプログラム

【課題】情報に対するアクセスポリシーを、その情報が流通している間でも変更できる情報処理システムを提供する。

【解決手段】公開鍵で暗号化された情報を利用者端末3で利用するときに、復号鍵で復号する情報処理システム100において、利用者端末3が、情報の利用を開始するときに、情報を暗号化した公開鍵を添付して、復号鍵をライセンスサーバ1に要求し、ライセンスサーバ1が、公開鍵に含まれるネットワークアドレスを用いて、アクセスポリシーサーバ2から利用条件情報を取得する利用条件情報取得手段と、取得した利用条件情報に基づいて情報の利用の可否を判定する判定手段と、利用者端末3が情報を利用することが可能と判断される場合に、前記復号鍵を利用者端末3に供給する利用制御手段とを備える。

(もっと読む)

ネットワークを介して通信端末に提供されるプログラムに対する伝送経路上でのセキュリティの確保

【課題】ネットワークを介して提供されるプログラムがセキュリティ上、問題のあるプログラムであるか否かを中継装置において簡易な構成で短時間のうちに判定できるようにすること。

【解決手段】プログラム検査装置20aは、ネットワークを介して携帯電話機50に提供されるプログラムの内容を事前に検査し、プログラムに含まれている関数や、プログラムを実行した場合にアクセスされるリソースを示す情報を記録した検査結果データ202を生成する。中継装置は、各関数についての使用許否や、各リソースについてのアクセスの許否が登録されたセキュリティ管理テーブルを有しており、携帯電話機50宛てのプログラムとその検査結果データ202を受信すると、受信した検査結果データ202とセキュリティ管理テーブルを比較して、このプログラムを実行した場合にセキュリティ上の問題が生じるか否かを判定し、判定結果に基づいてプログラムの中継可否を決定する。

(もっと読む)

ネットワーク管理システム、ネットワーク管理方法、及びネットワーク管理プログラム

【課題】ネットワーク接続される装置における特定の利用制限情報を設定する際の利便性を向上させること。

【解決手段】操作者によるログインに成功した機器一覧から対象機器の選択を受け付け(S21)、対象機器のユーザ登録情報リスト、利用制限情報を表示する。プログラム保持情報を表示し、操作者によるユーザ登録情報及び制限ポリシーの選択を受け付ける(S22)。選択された制限ポリシーに基づいて利用制限情報を作成し(S23)、ユーザ登録情報を対象機器へ送信する(S24)。対象機器は、受信したユーザ登録情報を管理対象装置情報に設定する。利用制限情報を対象機器へ送信する(S25)。対象機器は、受信した利用制限情報を管理対象装置情報に設定する。情報が未送信の対象機器が存在しない場合(S26;N)、即ち全ての対象機器に対して情報が送信されている場合、処理を終了する。

(もっと読む)

警戒システム、不正アクセス追跡方法、不正アクセス検知システム、セキュリティ管理方法及び攻撃防護方法

【課題】 不正アクセスの監視の連携の強化、高度化と、検知時におけるアクセス制御の連携の強化、高度化とを達成する。

【解決手段】 本発明は、外部ネットワークとの複数の接続点を持つ広域ネットワークを、不正アクセスから防護するものである。各接続点における不正アクセスを検知し警報情報を通知するシステムと、通知された警報情報を記憶する手段と、各接続点における通信内容から当該ネットワークのアクセス状況を抽出するモニタと、抽出したアクセス状況を記憶する手段とを有する。また、各接続点に設けられアクセス制御を実行するゲートノードと、記憶されたアクセス状況と警報情報を元に、検知した不正アクセスの侵入経路を解析して通知するシステムと、侵入経路解析結果と警報情報を元に、ゲートノードにおけるアクセス制御ルールを生成する手段と、それをゲートノードに配布する手段とを備えている。

(もっと読む)

561 - 580 / 725

[ Back to top ]