Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

641 - 660 / 725

ディジタル資産の管理された配布

コンピュータ・ファイルなどのディジタル資産の利用管理を確立する技術に関する。このシステム・モデルは、許可されたユーザによるファイルへのアクセスを追跡するだけでなく、アクセス権の悪用の可能性を示しうる管理されないリムーバブル記憶媒体へのこのようなファイルの通過、またはネットワーク接続などを通じてのファイルの通過を監視する。好ましい実施形態によれば、クライアントのオペレーティング・システムのカーネルのバックグラウンド・プロセスなど、使用点において作動している自律型の独立のエージェント・プロセスが、リソースへのアクセス要求に割り込む。エージェント・プロセスが、低レベル・システム・イベントを検出し、フィルタ処理し、これらを集合させる。ポリシー・エンジンが、集合イベントの順序を分析し、ポリシー違反が発生したときを決定する。  (もっと読む)

(もっと読む)

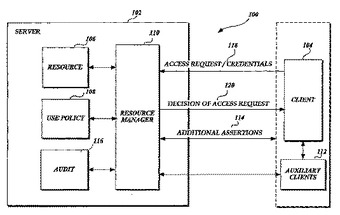

信用証明に基づくアクセス制御のサポート記述

サポート記述は、別のエンティティにより所有され、あるいは管理されるリソースにアクセスする1つのエンティティからの要求を許可するかどうかを決定するために必要な証明を安全に効果的に構築し、あるいは確認することを援助するために提供される。  (もっと読む)

(もっと読む)

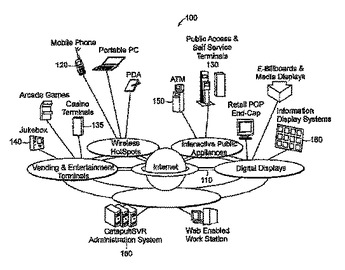

インテリジェントデバイスのネットワークを管理する装置および方法

サーバと通信しているインテリジェント装置のネットワークの管理のシステムおよび方法を開示する。ネットワークの一部である各インテリジェント装置に対して、前記装置と関連するクライアント処理は、指示に関する前記サーバへのクエリの発行を引き起こす前記装置にクエリを発行する。前記クライアント処理の結果として、前記クエリへの制御可能な応答において、前記サーバは、(i)前記装置と関連した使用のために、データおよび指示のうち少なくとも1つを、前記装置にとってローカルの格納のためにダウンロードするステップ、および(ii)前記装置に関するデータをアップロードするステップのうち少なくとも1つを引き起こす。  (もっと読む)

(もっと読む)

通信システムにおいてのセキュリティ強化方法

通信システムにおいて、第1ピア・エンティティと第2ピア・エンティティとの間の接続に動作上のセキュリティを提供するための、方法、通信デバイス、中継デバイス、システムおよびコンピュータ・プログラム製品であって、このピア・エンティティはそれぞれアイデンティティおよびトランスポート・アドレスを有し、第1ピア・エンティティは、アイデンティティを使用して第2ピア・エンティティからの動作を要求し、第2ピア・エンティティは、前記アイデンティティを使用して、要求された動作を認める許可が第1ピア・エンティティにあるかを、構成済みの許可リストでチェックし、前記方法は、第1ピア・エンティティにより使用されているアイデンティティを第2ピア・エンティティで検証する工程を含み、この検証工程は許可のチェックより先に実行される、方法、通信デバイス、中継デバイス、システムおよびコンピュータ・プログラム製品。  (もっと読む)

(もっと読む)

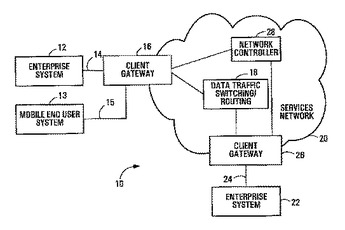

ネットワークサービスインフラシステムおよび方法

ネットワークサービスインフラシステムおよび方法が開示されている。サービスネットワーク内で利用可能なサービスネットワークおよびネットワークサービスへのクライアントアクセス用のポリシーは、クライアントゲートウェイで実行される。クライアントゲートウェイで認証および許可されると、サービスネットワークのクライアントはサービスネットワーク内で(1つまたは複数の)独自のネットワークサービスを利用可能にする、サービスネットワークの他のクライアントによって提供されたネットワークサービスを使用する、またはその両方を行うことができる。ポリシーは、サービスネットワーク内で中央管理され、クライアントゲートウェイに分配される。ポリシー、ネットワークサービスに関連する情報、場合によっては他の情報を記憶する様々なレジストリも提供することができる。  (もっと読む)

(もっと読む)

セキュリティ設計支援方法、セキュリティ設計支援装置及びセキュリティ設計支援プログラム

【課題】 設計対象システムに対し、セキュリティ機能要件の配置を容易にする技術を提供する。

【解決手段】 設計対象システムに想定される脅威の原因となるエージェントの場所から当該脅威により被害を受ける資産の場所までの経路上の1以上の場所をセキュリティ機能要件の配置候補とし、予め定めた配置ルールに従い、各配置候補の優先度を判定する。

(もっと読む)

Webサービスに関する許可ポリシーを実現するための方法、システム、およびコンピュータ・プログラム(Webサービスに関する許可ポリシーを実現するための方法およびシステム)

【課題】 Webサービスに関する許可ポリシーを実現するための方法、システム、およびコンピュータ・プログラムを提供することにある。

【解決手段】 この方法、システム、およびコンピュータ・プログラムは、Webサービスへのアクセスに関する許可ポリシーを定義することを含むことができる。また、この方法、システム、およびコンピュータ・プログラムは、Webサービスに関するサービス定義に許可ポリシーを付加することも含むことができる。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

ネットワーク接続制御システム、ネットワーク接続制御方法、およびネットワーク接続制御プログラム

【課題】セキュリティレベルの低いユーザの情報端末あるいはサービス提供者のサーバがネットワークに接続することによる被害の発生を防止する。

【解決手段】ネットワーク接続制御システム1をユーザの情報端末2とサービス提供者のサーバ3にネットワーク4を介して接続可能に設け、ネットワーク接続制御システム1における脆弱性管理部11により情報端末2とサーバ3のそれぞれの脆弱性を管理し、リスクレベル計算部12により情報端末2とサーバ3について脆弱性レベルに基づくリスクレベルを計算し、接続判断部13によりリスクレベルと本システム1への接続に必要な接続ポリシーを示す第1閾値とを比較して情報端末2とサーバ3について本システム1への接続の可否を判断する。また、接続判断部13により、情報端末2のリスクレベルとサーバ3への接続に必要な接続ポリシーを示す第2閾値とを比較して情報端末2のサーバ3への接続の可否を判断する。

(もっと読む)

Webサービス用の信頼できる第三者認証

【課題】Webサービスのための信頼できる第三者認証の拡張を提供する。

【解決手段】Webサービスは、ユーザ認証責任を信頼し、信頼するWebサービスに対する識別情報プロバイダとして機能する信頼できる第三者に委任する。信頼できる第三者は、例えば、ユーザ名/パスワードおよびX.509証明書などの共通の認証メカニズムを通じてユーザを認証し、初期ユーザ認証を使用して、Webサービスとのその後の安全なセッションをブートストラップする。Webサービスは、信頼できる第三者により発行されたサービスセッショントークンを使用してユーザ識別情報コンテキストを構成し、サービスサイドの分散キャッシュを使用せずにセキュリティ状態を再構成する。

(もっと読む)

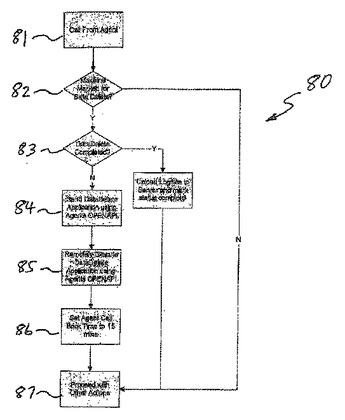

永続的サービスエージェント

様々なサービス(例えば、データ削除、ファイアウォール保護、データ暗号化、位置追跡管理、メッセージ通知、及びソフトウェアの更新)を提供する改竄防止サービスエージェントは、OSと無関係にPOSTの際ロードして制御を得るローダモジュール(CLM)と、適応インストーラモジュール(AIM)と、通信ドライバエージェント(CDA)とを含む複数の機能モジュールを備える。一旦制御がCLMに渡されると、CLMはAMをロードし、AMはCDAの位置の特定、確認、圧縮解除、及び検出されたOS環境に適応させる。CDAは、完全または最新のCDAが装置上のどこかに存在するかを決定し、存在しない場合、ネットワークから全機能CDAをロードするミニCDAと、装置と監視サーバとの間の全ての通信を担当する全機能CDAとの2つの形態で存在する。サービス機能は遠隔サーバによって制御してもよい。  (もっと読む)

(もっと読む)

アクセス管理システム等におけるリソース等にアクセスする権限の委任

【課題】第1の組織のリソースが、そのリソースへのアクセスを第2の組織の要求者に提供する方法を提供すること。

【解決手段】第1の組織の第1の管理者は、第1の信用情報を第2の組織の第2の管理者に発行する。この第1の信用情報には、第2の管理者が第1の管理者に代わって第2の信用情報を要求者に発行することができるというポリシーが含まれる。第2の管理者は、発行された第1の信用情報を含む第2の信用情報を要求者に発行する。要求者はリソースへのアクセスを要求し、その要求に発行された第1および第2の信用情報を含める。リソースは、発行された第1の信用情報が第1の管理者を第2の管理者に結びつけ、発行された第2の信用情報が第2の管理者を要求者に結びつけるものであることを検証する。したがってリソースは、要求が、第1の管理者から第2の管理者を経由して要求者に委任された権限に基づくものであることを確認することができる。

(もっと読む)

セキュリティポリシーを管理するための方法及びシステム

本発明は、ネットワークの異種のインフラストラクチャ及びコンピュータ装置のセキュリティポリシーを管理する方法、マシン及びシステムに関する。セキュリティポリシーリポジトリは、実施のために適切なセキュリティイネーブル装置(ポリシーエンハンスメントポイント(PEP))にポリシーデシジョンポイントPDPによりネットワークを通してプッシュされるセキュリティポリシーを収容する。閉じたフィードバックループを使用して、ポリシーフィードバックポイント(PFP)は、様々なPEP又はPEPから生成される侵入、警告、侵害、及び他の異常な振る舞いによるデータを収集及び処理する。このデータは、ポリシーリポジトリへのフィードバックとして送出される。PDPは、データを検出し、(動的かつ自動的とすることができる)ポリシーの更新が適応的に行われPEPに動的に送出されるかを判定するために分析する。また、PDPは、コンソールメッセージを送出し、コンソール又は管理者に警告することもできる。 (もっと読む)

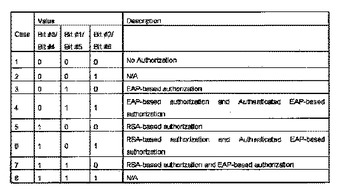

無線携帯インターネットシステムにおける端末保安関連パラメター交渉方法

本発明は無線携帯インターネットシステムにおける端末保安関連パラメター交渉方法に関し、この端末保安関連パラメター交渉方法は、端末と基地局が端末の保安関連パラメター交渉のために送受信する基本機能交渉要求メッセージ及び基本機能交渉応答メッセージに保安関連交渉パラメターを含める。この保安関連交渉パラメターは端末と基地局の間の認証政策交渉のために使用される認証政策支援副フィールドとメッセージ認証コード方式交渉のために使用されるメッセージ認証コード方式副フィールドを含む。基地局は事業者の政策によって認証またはメッセージ認証を行わずに省略が可能であるという内容を認証政策支援副フィールドまたはメッセージ認証コード方式副フィールドに記載して端末に通知することができる。また、端末と基地局は保安関連交渉パラメターの認証政策支援副フィールドを通じて、1つ以上の組み合わせからなる認証政策を選択することができる。  (もっと読む)

(もっと読む)

クライアントのI/Oアクセスを制限する方法、プログラム、システム

【課題】 システムに接続されるクライアントのデータ漏洩、盗難を防止するために、クライアントのI/Oアクセスを制限し、さらに、このクライアントがサーバと通信不可能であるときであっても、この制限を所定の条件で解除させる、クライアントのI/Oアクセスを制限する方法を提供する。

【解決手段】 クライアントのI/Oアクセスをロックするステップと、クライアントが、ネットワークを経由してサーバに接続可能であるかを判断する接続判断ステップと、接続可能であることに応答して、サーバによりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップと、接続可能でないことに応答して、携帯認証装置をクライアントに接続して、携帯認証装置によりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップとを含む方法。

(もっと読む)

フォーマットにとらわれない証明書発行のためのシステムおよび方法

【課題】デジタル証明書の修正を可能とするシステムおよび方法を提供すること。

【解決手段】改良された証明書発行システムは、入力証明書および証明書要求を第1のフォーマットから第2のフォーマットに翻訳するための証明書翻訳エンジンを含む。証明書発行エンジンは、共通フォーマットでの入力要求上で動作する。発行エンジンは、その証明書発行ポリシーに従って証明書をクライアントに発行する。このポリシーは、実行時に使用することができるポリシー表現言語でのデータとして表現し、それによって、発行ポリシーの柔軟で効率的な変更がもたらされる。発行された証明書は、要求しているクライアントによって使用されるフォーマットに翻訳し直す。こうした翻訳は、要求しているクライアントへの証明書の引渡しに先立って、翻訳エンジンによって実行する。

(もっと読む)

セキュリティポリシー配布システム及び配布方法

【課題】 組織内のクライアントマシンに対して、ネットワークへのアクセス、クライアントマシン上のファイルへのアクセス、ファイル持ち出し制御等を含むセキュリティポリシーを配布・更新するシステムを提供する。

【解決手段】 クライアントに対してセキュリティポリシーを配布するシステムであって、クライアントのセキュリティレベルに応じた1以上のセキュリティポリシーを保持しており、各クライアントに対していずれのセキュリティポリシーを適用するかを設定する手段と、各クライアントに対してセキュリティポリシーを送信する手段とを備えたサーバと、前記サーバからセキュリティポリシーを受信し、自機に設定されたセキュリティポリシーを適用するクライアントとを含むセキュリティポリシー配布システム。

(もっと読む)

クライアント装置、デバイス検証装置及び検証方法

【課題】クライアント装置の安全性とプライバシーを保護しつつ、クライアント装置の動作についてきめ細かな検証を行うクライアント装置、デバイス検証装置及び検証方法を提供する。

【解決手段】デバイス検証装置100は、サービスプログラムに対応した検証ポリシーを保持するポリシー保持部110と、検証ポリシーの安全性を検証するポリシー検証部111と、サービスプログラムを実行するクライアント装置200へ、ポリシー検証部111によって安全性が確認された検証ポリシーを配備するポリシー配備部112と、検証ポリシーを用いて、サービスプログラムを実行する際の自身の動作検証を行うクライアント装置200から取得した、検証結果を保持する検証結果保持部123とを備える。

(もっと読む)

分割通信システム

2個のノード間でデータ通信を行なうためのシステムおよび方法は、各ノードに複数の分離された区画を規定して、当該複数の分離された区画の少なくとも1個に対し1個以上の主体を割り当てる。各ノードの主体は、1個以上のチャネルを介して相互にデータ通信を行なう。データ通信を行なうために、本発明はあるチャネル上のデータ通信を他のチャネルの通信から分離する。より具体的には、各ノードはノードを分割してSK設定データに従い主体を規定する分離カーネル(SK)の制御下で動作する。分割通信システム(PCS)はPCS設定データに従い通信チャネルを分離する。 (もっと読む)

データアクセス方法および計算機システム

【課題】適切な機密保護の下に他システムに属するユーザデータの参照を許可する。また被参照ユーザと参照ユーザのセキュリティランクに応じてユーザデータの参照許可を制御する。

【解決手段】パーソナルコンピュータ2−1が他システムに属するユーザのユーザデータの参照要求を発行すると、この参照要求はユーザID管理部3−1を経由してID変換部6−1へ送られる。ID変換部6−1はID変換テーブル14−1を参照してユーザIDをゲストIDに変換して参照要求をユーザID管理部3−2へ送る。ユーザID管理部3−2はユーザIDテーブル11−2を参照してゲストIDが登録されていることを確認すれば、参照要求はセキュリティチェック部4−2を介してユーザデータ管理部5−2へ送られ、ユーザデータ13−2上の指定されたユーザデータの全体又は公開部分が参照可能となる。

(もっと読む)

641 - 660 / 725

[ Back to top ]