Fターム[5B285CA41]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900)

Fターム[5B285CA41]の下位に属するFターム

共有鍵 (910)

公開鍵暗号系 (968)

電子署名 (761)

認証局・鍵管理サーバ使用 (336)

乱数コード利用 (562)

Fターム[5B285CA41]に分類される特許

341 - 360 / 1,363

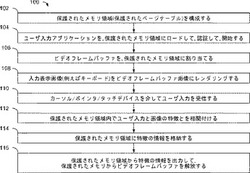

画像を直接レンダリングしてセキュアなメモリ領域で対応するユーザ入力と相関付ける方法およびシステム

【課題】キーボード、ポインティングデバイス等を介して入力するデータをマルウエアに曝さないようにする。

【解決手段】アプリケーションおよびビデオフレームバッファを、保護されたメモリ領域に割り当て、ビデオフレームバッファのランダムな位置に画像をレンダリングして、ポインティングデバイスからのユーザ入力を、レンダリングされたキーボード画像へ相関付ける方法およびシステムを開示する。キーボード画像は、ユーザ入力に続いてランダムに再配置されてよく、セキュアなユーザ画像の上にレンダリングされてよい。承認画像は、保護されたメモリ領域から、ビデオフレームバッファのランダムな位置にレンダリングされてよく、承認画像に相関付けられていないユーザ入力に応じてランダムに再配置されてよい。

(もっと読む)

サーバ認証方法及びクライアント端末

【課題】確実に危険サイトを検出することが可能なサーバ認証方法を提供する。

【解決手段】検証クライアント端末400が、被評価サーバ200との間でセキュアな通信経路(SSL)を確立し、確立時に被評価サーバ200の公開鍵を受信する(S22)。そして、検証クライアント端末400が、SSLを介して被評価サーバ200にID(A1)を送信する(S25)。そして、SSLを介して被評価サーバ200からID(A2)及び乱数(B1)を受信する(S27)。そして、受信した乱数(B1)が送信したID(A1)に対応し、かつ、あらかじめ公開鍵を管理する公開鍵管理部401に保持された公開鍵と受信した公開鍵とが一致する場合、被評価サーバ200は正当であると判定する。そして、被評価サーバ200が正当であると判定した場合、SSLを介して被評価サーバ200にID(A2)に対応する乱数(B2)を送信する(S31)。

(もっと読む)

生体認証方法及びシステム

【課題】生体情報データそのものの漏洩を防止すると共に、認証管理組織側主導での認証の安全性の迅速な確保及び認証強度のコントロールを可能とする。

【解決手段】変換コード管理サーバ103は、生体情報データを変換するための変換コードを管理し、生体情報の登録時に、抽出された生体情報データを登録用生体情報データと変換コードに基づいて変換済み登録用生体情報データを出力する。変換済み生体情報データベース管理サーバ104は、変換済み登録用生体情報データを記録管理する。生体認証サーバ102は、生体情報の照合時に、抽出された生体情報データを照合用生体情報データとして入力し、変換コード管理サーバ103にて管理される変換コードに基づいて変換処理を実行し、変換済み照合用生体情報データを出力し、その変換済み照合用生体情報データと変換済みサーバ104にて管理されている変換済み登録用生体情報データとを照合する。

(もっと読む)

利用者認証システム、利用者認証装置、利用者認証方法、コンピュータプログラム

【課題】利便性を損なうこと無く、従来の二要素認証に比べてセキュリティ強度を向上させることができる利用者認証システム、利用者認証装置、利用者認証方法及びコンピュータプログラムを提供する。

【解決手段】通信網に接続された通信装置及び利用者認証装置を備える利用者認証システムにおいて、通信装置に、利用者所有の複数のICカードから情報を読み取る読取部と、読取部が各ICカードから読み取った複数の情報を送信する通信部とを備え、利用者認証装置に通信装置から送信された複数の情報を受信する通信部と、通信部が受信した複数の情報に基づいて認証情報を生成する認証情報生成手段と、認証情報生成手段が生成した認証情報を記憶する内部記憶装置と、通信装置から送信された複数の情報を受信し、認証情報生成手段が認証情報を生成した場合、生成された未記憶の認証情報及び内部記憶装置が記憶している認証情報を照合する照合手段とを備える。

(もっと読む)

アクセスコントロール装置

【課題】内部時刻情報のずれを確認して容易に調整可能とする。

【解決手段】時刻登録部114は、所定の設定時刻情報を予め記憶した着脱自在なUSBメモリ11の接続を検出した際に、その設定時刻情報136をRTCクロック発生部72に登録して時計動作を開始させる。時報報知部118は、時刻情報が1日24時間について予め定めた所定の標準時に達したことを判別して時報を出力する。簡易時刻合せ部120は時刻設定スイッチ56の例えば長押操作を検出した時に、RTCクロック発生部72で生成している現在時刻情報のずれを30分以内の遅れ又は30分未満の進みと看做して0分0秒の時刻に時刻合せする。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

通信システムと通信システムにおけるログイン認証方法

【課題】セキュリティ機能のより高い伝送ネットワークシステムの認証方法及び伝送ネットワークシステム等を実現する事を目的とする。

【解決手段】保守者からのログイン入力を受け付け可能なログイン対象装置と、ログイン対象装置と通信する対向装置と、を備える通信システムにおいて、ログイン対象装置に保守者がログインする場合に、ログイン対象装置が、ログイン対象装置と対向装置との間で正常に通信が為されているか否かを確認する接続データを対向装置に送信し、対向装置が、接続データを受信して正常な通信を確認する通信システムとする。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステム

【課題】マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステムを提供する。

【解決手段】マネージャビリティエンジン(ME)は、起動前認証中にユーザから認証応答を受信し、該ユーザをキー配布センター(KDC)に登録することで、該ユーザが既にパーソナルコンピュータ(PC)に真のユーザであることを首尾良く証明していることを差し示す。KDCはMEに、キー暗号キー(KEK)の形態のシングルサインオン信用証明を提供する。KEKは、後に、企業サーバへの安全なアクセスを構築するために使用される信用証明を取得するためにPCによって使用され得る。

(もっと読む)

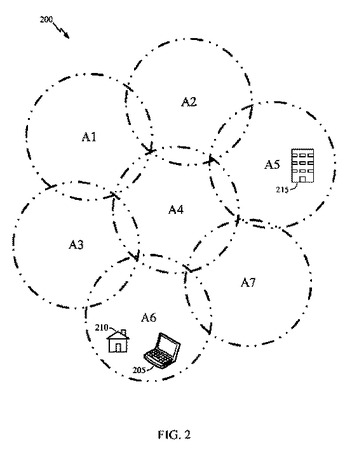

電子デバイスにおけるロケーションベースのシステムパーミッションおよび調整

ポータブル電子デバイス(PED)へのアクセスをセキュアにすることと、電子デバイス(ED)における電子商取引トランザクションをセキュアにすることと、PEDにおけるシステム設定を動的に調整することとを開示する。一例では、PEDまたはEDの使用またはモビリティ特性(たとえば、EDまたはPEDのロケーションなど)が、PEDまたはEDの現在のパラメータと比較される。EDまたはPEDにおける動作(たとえば、アクセス、電子商取引トランザクションなど)を許可すべきかどうかに関する判断は、現在のパラメータが使用またはモビリティ特性に適合する程度に少なくとも部分的に基づくことができる。別の例では、少なくともPEDの現在のロケーションを使用して、どのシステム設定をPEDにおいてロードすべきか判断することができる。  (もっと読む)

(もっと読む)

電子機器、主制御基板、周辺基板、認証方法および認証プログラム

【課題】高い機密保持能力とともに、主制御基板から被制御部である周辺基板に対する不正制御を防止する機能を備えた電子機器を提供すること。

【解決手段】主制御基板310は、主制御基板310を認証するための認証コードと、主制御基板310の動作検査値として任意の間隔ごとに出力されたパケット情報を含んだ同期コードをそれぞれ生成し、周辺基板320に送信する制御コマンドに付加する。コードが付加された制御コマンドは、周辺基板320に送信される。周辺基板320は、制御コマンドを受信すると、制御コマンドに付加された認証コードを用いて主制御基板310を認証し、同期コードを用いて主制御基板310の動作順序を認証する。そして、認証コードによる認証と同期コードによる認証との双方が成立した場合に、主制御基板310が正しい制御コマンドを出力していると認証する。

(もっと読む)

電子機器、主制御基板、周辺基板、認証方法および認証プログラム

【課題】高い機密保持能力とともに、主制御基板から被制御部である周辺基板に対する不正制御を防止する機能を備えた電子機器を提供すること。

【解決手段】主制御基板310は、周辺基板320に送信する制御コマンドが所定の制御コマンドである場合、主制御基板310を認証するための認証コードと、主制御基板310の動作検査値として連続して出力されたパケット情報を含んだ同期コードをそれぞれ生成し、認証コードと同期コードとを制御コマンドに付加する。コードが付加された制御コマンドは、周辺基板320に送信される。周辺基板320は、制御コマンドを受信すると、制御コマンドに付加された認証コードを用いて主制御基板310を認証し、同期コードを用いて主制御基板310の動作順序を認証する。そして、認証コードによる認証と同期コードによる認証との双方が成立した場合に、主制御基板310が正しい制御コマンドを出力していると認証する。

(もっと読む)

電子機器、主制御基板、周辺基板、認証方法および認証プログラム

【課題】高い機密保持能力とともに、主制御基板から被制御部である周辺基板に対する不正制御を防止する機能を備えた電子機器を提供すること。

【解決手段】主制御基板310は、周辺基板320に送信する制御コマンドが所定の制御コマンドである場合、主制御基板310を認証するための認証コードと、主制御基板310の動作検査値として連続して出力されたパケット情報を含んだ同期コードをそれぞれ生成し、認証コードと同期コードとを制御コマンドに付加する。コードが付加された制御コマンドは、周辺基板320に送信される。周辺基板320は、制御コマンドを受信すると、制御コマンドに付加された認証コードを用いて主制御基板310を認証し、同期コードを用いて主制御基板310の動作順序を認証する。そして、認証コードによる認証と同期コードによる認証との双方が成立した場合に、主制御基板310が正しい制御コマンドを出力していると認証する。

(もっと読む)

情報処理装置及び情報処理システム

【課題】予め記憶された認証情報が入力される場合にのみ、連携可能な情報処理装置及び情報処理システムを提供する。

【解決手段】情報処理装置は、連携対象の装置を使用する権限があるかを認証するときに用いられる認証情報を受け付ける受付手段と、前記受付手段により受け付けた認証情報を前記連携対象の装置に送信する送信手段と、前記送信手段により送信された認証情報により認証が成功した場合、前記連携対象の装置と連携する連携手段とを有する。

(もっと読む)

通信データ監視装置および通信データ監視方法およびプログラム

【課題】実態に即したWebページのアクセスの制限やユーザの意図しない情報の漏洩を防止すること。

【解決手段】中継サーバ101は、データ送信先の信頼性を評価する複数の信頼性評価ルールと、どの信頼性評価ルールを用いるか決定する重要度レベルと、送信データに含まれる情報を分類する情報種別ごとに重要度レベルが定義された定義情報を記憶し、クライアント端末から送信されるデータから前記情報種別に分類される情報を検出し、前記定義情報に基づき前記検出された情報の情報種別から該データの重要度レベルを判定し、該重要度レベルに従い前記送信先の信頼性評価に用いるべき信頼性評価ルールを決定し、該信頼性評価ルールに従ってクライアント端末から送信される該データの送信先の一時的信頼値を算出し、該一時的信頼値に基づき該データの送信を許可するか決定し、許可する場合は該データを送信し、許可しないと場合は該データの送信を中断する。

(もっと読む)

生体認証システムおよびその方法

【課題】利便性と安全性の高いキャンセラブル生体認証を実現する。

【解決手段】クライアント110は、生体情報から特徴量を抽出する特徴量抽出部113と、ワンタイムパラメータを用いて特徴量を変換する特徴量変換部114とを有し、第1のサーバは、IDとパラメータを対応付けて保管するパラメータDB131と、クライアントから送られるIDに対応したパラメータを用いたデータを生成するデータ生成部133とを有し、第2のサーバは、生体情報の特徴量をパラメータにより変換したテンプレートをIDと対応付けて保管するテンプレートDB121と、第1のサーバから送られるIDに対応するテンプレートを変換してワンタイムテンプレートを作成するテンプレート変換部123と、クライアントから送られる変換特徴量および第1のサーバから送られるデータとの一方とワンタイムテンプレートとを照合、判定する照合判定部124とを有する。

(もっと読む)

オンラインサービスを提供するサーバ

【課題】各Webサービス間でのソーシャルグラフの情報を共有する。

【解決手段】WebサービスXにおいて、各利用者の認識票に不可逆演算を施し、WebサービスXにおけるソーシャルグラフを、演算済認識票の匿名ソーシャルグラフに変換して、ネットワークサービスNのサーバに送信する。WebサービスY、WebサービスZも同様の処理により各々の匿名ソーシャルグラフを、ネットワークサービスNのサーバに送信する。ネットワークサービスNのサーバでは、各Webサービスから得た匿名ソーシャルグラフを合成し、合成匿名ソーシャルグラフを生成する。ネットワークサービスNのサーバは、この合成匿名ソーシャルグラフから、他サービスにおける知人もしくは間接的な知人の演算済認識票を各Webサービスに送信する。

(もっと読む)

リモートアクセス管理システム及び方法

【課題】シンクライアントサーバにリモートアクセスできる環境を複数人で共有することのできるリモートアクセス管理システムを提供する。

【解決手段】アクセス管理サーバ12は,シンクライアントサーバ13のログインに利用するパスワードが関連付けられたアカウントIDを複数記憶し,アカウントIDの割り当て要求を受けると,割り当て可能なアカウントIDの中から,ユーザに一つのアカウントIDを動的に割り当て,割り当てたアカウントIDとパスワードをコンピュータ10に送信する。コンピュータ10は,受信したアカウントIDとパスワードを用いて,シンクライアントサーバ13にログイン要求し,シンクライアントサーバ13は,コンピュータから送信されたアカウントIDのログイン処理を実行し,ログインに成功したコンピュータに対し,該アカウントIDで特定されるリモートアクセス環境を提供する。

(もっと読む)

情報処理装置、セッション管理方法、プログラム、及び、記録媒体

【課題】HTTP Cookie情報に含まれるセキュリティ上重要な情報の受け渡しにURLパラメータを直接使用せず、セキュリティを確保した状態で、また、クライアントへのプロキシプログラムの導入をせずに、スマートクライアントの利点を生かした状態で、WebブラウザのCookie情報をスマートクライアントに引き継ぐこと。

【解決手段】スマートクライアントアプリケーション304は、起動されると(S801)、起動元から指定された識別子(例えばセッションID)を取得して(S802)、起動元となるWebアプリケーション302を特定し(S804,S805)、特定されたWebアプリケーション302からWebアプリケーション302が保持するHTTP Cookie情報を取得し(S806)、取得したHTTP Cookie情報を使用してWebサーバにアクセスする。

(もっと読む)

鍵認証情報を安全に提供するシステムおよび方法

鍵認証情報を安全に提供するためのシステムを提供する。本システムは、ホストコンピュータ内に配置される安全な論理回路を備える。この安全な論理回路は、ホストコンピュータへ接続されるリモートコンピュータから受信される、鍵認証情報の提供の要求を示すメッセージを検出し、鍵認証情報の提供をユーザに促すためのメッセージを生成し、鍵認証情報を受信し、かつ、ホストコンピュータの回路を使用して、リモートコンピュータの不在処理へ鍵認証情報を提供する。本システムはさらに、安全な論理回路へ接続され、ユーザから鍵認証情報を受信しかつこれを安全な論理回路へ提供する安全なユーザインタフェースを備える。 (もっと読む)

341 - 360 / 1,363

[ Back to top ]