Fターム[5B285CA43]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 公開鍵暗号系 (968)

Fターム[5B285CA43]に分類される特許

221 - 240 / 968

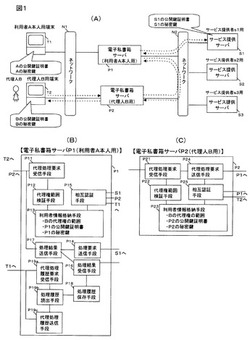

サービス提供システム、代理処理履歴収集方法および代理処理履歴収集プログラム

【課題】代理人による代理処理の履歴を収集し、利用者本人への通知が可能なサービス提供システムを提供する。

【解決手段】代理人Bが利用者Aに代わってサービス提供サーバS1等にアクセスして利用者Aに関する個人情報を代理処理する際に、代理人B用の電子私書箱サーバP2と利用者A用の電子私書箱サーバP1とを経由して各電子私書箱サーバP1,P2の利用者情報格納手段P13,P23それぞれにあらかじめ設定されている代理人Bの代理権の範囲内でのアクセスを可能とし、かつ、代理人Bが行った代理処理要求に基づいてサービス提供サーバS1等にて実施された利用者Aに関する個人情報の処理結果をサービス提供サーバS1等から受信する際には、電子私書箱サーバP1でまず受信し、代理処理した処理結果を代理処理要求と関連付けて処理履歴保存手段P18に保存し、利用者Aによる読出しを可能とした上で、電子私書箱サーバP2に転送する。

(もっと読む)

通信システム、資格審査/設定用ネットワーク、通信機器及びそれらに用いるネットワーク接続方法

【課題】 ウイルス感染の通信機器や不正アクセスを目的とする通信機器等のネットワークへの接続を防止し、ネットワークへの接続を容易に行うことが可能なネットワーク接続方法を提供する。

【解決手段】 要求元の通信機器のユーザは、メインネットワークに接続する際に通信機器のケーブルをネットワーク機器のポートに差し込んで接続する。要求元の通信機器はネットワーク機器内のチェックインネットワークにて受付BOXに1対1に接続されると、ステップS2で受付BOX利用によるチェックインを行う。受付BOXはチェックイン処理で要求元の通信機器が接続条件を満たしていると判断すると、ステップS3で要求元の通信機器が接続するネットワークをチェックインネットワークからメインネットワークに切替える。要求元の通信機器はステップS4で、メインネットワークの実際の利用に移行する。

(もっと読む)

人間の存在の検出技術

【課題】電子デバイスを利用する人間の存在を検出する。

【解決手段】装置100は、電子デバイスの1以上の物理的特性を監視する1以上の物理的センサ116−1〜nと、1以上の物理的センサ116−1〜nに通信可能に連結されるセキュリティコントローラ110とを備える。セキュリティコントローラ110は、人間のオペレータの存在を検証せよとの要求を受信し、電子デバイスに人間のオペレータが存在するか否かを、電子デバイスの1以上の物理的センサ116−1〜nから受信され、電子デバイスの1以上の物理的特性を表すセンサデータ118に基づいて判断し、人間のオペレータが電子デバイスに存在するか否かを示す人間の存在に関する応答を、センサデータに基づいて生成する。

(もっと読む)

相互運用キー収納箱

【課題】デジタルメディアを異なるサービスプロバイダー及びメディア装置にわたって相互運用する相互運用キー収納箱のためのシステム及び方法を提供する。

【解決手段】キー集中収納場所(CKR)又はキー収納箱がコンテンツのアクセスの認可をディストリビュータに提供するための使用方法であって、第1のキーを用いて復号するための第1に暗号化した第2のキー及びコンテンツIDを含むキー情報ファイルを受信し、前記第1に暗号化した第2のキーを第1のキーを用いて復号して第2のキーを取り戻し、コンテンツIDを含むキー要求をディストリビュータから受信し、第3のキーを用いて前記第2のキーを暗号化して第2に暗号化した第2のキーを生成し、前記キー要求の受信に応答して前記第2に暗号化した第2のキーを前記ディストリビュータへ送信する。異なるDRMスキーマ又はシステムを用いる保護ディストリビュータ用のキー管理は単純化し相互運用できる。

(もっと読む)

シンクライアント接続管理システム、およびシンクライアント接続管理方法

【課題】シンクライアントシステムにおけるユーザに対しその利用目的等に応じて複数の利用環境を提供可能とする。

【解決手段】ID、パスワードの組の入力を受け、認証デバイスに対し前記組が登録済みか問う問合わせ要求を送るID照会部と、前記組が登録済みである時に前記組に応じた接続先情報の問い合わせ要求を認証デバイスに送信して接続先情報を受信する接続先選定部と、接続先情報に基づきシンクライアントサーバとのシンクライアント接続の確立処理を実行するリモート接続部とを備えるシンクライアント端末と、シンクライアント端末より、ID、パスワードの組が登録済みであるか問う問い合わせ要求を受信し判定結果を返す応答部と、シンクライアント端末より前記組に応じた接続先情報の問い合わせ要求を受信しシンクライアントサーバのアドレスを接続先情報として返信する接続先通知部とを備える認証デバイスと、からシンクライアント接続管理システム10を構成する。

(もっと読む)

証明書の有効性確認方法、証明書検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を効率的にかつ安全に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】証明書検証サーバ13により、任意の端末装置11Mから証明書の有効性確認依頼を受信し、第一の認証局から前第二の認証局までの認証パスを構築し、該認証パスの検証を行い、該検証結果を前記証明書の有効性確認依頼元の端末装置11Mへ送信する、証明書の有効性確認方法であって、前記任意の認証局の鍵更新もしくは前記任意の認証局の危殆化を検知し、関連する認証局の証明書、第一の証明書状態情報及び第二の証明書状態情報を取得し、前記取得情報を記憶部に格納し、または前記取得情報に基づき、前記記憶部に記憶されている該当情報を更新し、前記記憶部の情報を用いて、前記認証パスの構築と前記認証パスの検証を行う。

(もっと読む)

コンテンツ送信装置、コンテンツ受信装置およびコンテンツ伝送方法

【課題】

LANを用いてコンテンツの伝送を行う際に不正なコピーの作成を抑止して著作権の保護を図ると共に、コンテンツ伝送を個人の使用の範囲を逸脱しないようにする。

【解決手段】

コンテンツ送信装置とコンテンツ受信装置はコンテンツの伝送を行うのに先立ち相互認証を行い、互いがコンテンツを著作権を尊重して正当に扱う機器であることを確認した後に、共有化した鍵データによってコンテンツを暗号化して伝送する。認証の際には認証要求もしくは認証応答の送信に対する受信確認データの到来までの時間を計測して、この値が一定の上限値を超えないような場合に限ってコンテンツの伝送を行うようにする。これにより、認証されたコンテンツ受信装置以外の装置によってコンテンツが受信されて不正なコピーが作成されるのを防ぐと共に、コンテンツの送信が広域ネットワークなどを越えて行なわれるのを防ぐことができる。

(もっと読む)

データの正確性チェックのための方法、システムおよび携帯端末

【課題】送信側の送信者と受信側の受信者との間で送信されるメッセージの完全性のチェックのための方法を提供する。

【解決手段】前記方法において、第1のメッセージから認証値が計算され、ランダムなバイト列が生成される。前記方法によれば、送信側で送信されるべきメッセージから認証値が生成され、ランダムなバイト列が生成される。前記認証値および前記ランダムなバイト列からチェックコードが形成される。第1のメッセージは、第1のチャネルを経由して送信者から受信者に送信され、チェックコードは、第2の安全なチャネルを経由して送信される。受信側では、メッセージが第1のチャネルを経由して受信され、チェックコードが第2の安全なチャネルを経由して受信される。受信側では、少なくとも受信メッセージに基づいて認証チェックが生成される。受信メッセージの完全性は、受信側において所定のチェック値を比較することによりチェックされる。

(もっと読む)

情報処理サーバ、情報処理装置、および情報処理方法

【課題】サービスの不正利用の防止と利便性の向上を図ることが可能な情報処理サーバ、情報処理装置、および情報処理方法を提供する。

【解決手段】ネットワークを介して外部装置と情報通信をする通信部と、第1の記憶部と、第2の記憶部と、暗号鍵を用いて情報の暗号化または復号化を行う制御部とを備え、通信部が、情報処理装置からサービスへの登録要求、サービスの利用に関する暗号鍵、および情報処理装置を示す識別情報を受信した場合、制御部は、暗号鍵を第1の記憶部に記憶し、登録要求に対応するサービス管理サーバからアカウント情報を取得し、暗号鍵を用いてアカウント情報を暗号化して暗号化アカウント情報を生成し、暗号化アカウント情報と情報処理装置の識別情報とを関連付けて第2の記憶部に記録し、暗号鍵を第1の記憶部から削除する情報処理サーバが提供される。

(もっと読む)

簡易音声認証方法および装置

【課題】安全な識別子を発行することにより、個人が自分自身の身元を安全に確認するために用いることができる装置および方法を提供する。

【解決手段】プロセッサ208とプロセッサ208に結合された少なくとも1つの起動器204、内部クロック212、乱数生成器216、任意の付加的なスタティックメモリ220、および信号出力224を有する認証装置200において、安全な識別子と呼ばれる、現在の時間(時間識別子)、識別された秘密鍵、および生成された乱数を用いて、デジタル署名を生成し、発行する。受信機が、発行された安全な識別子を受信し、安全な識別子が適切に送信されたことを検証する。送信された鍵識別子に対応する公開鍵がアクセスされ、アクセスされた鍵を用いて安全な識別子の有効性が決定され、しかも受信された安全な識別子内で示される時間が容認できる時間の許容範囲内にあることが検証される。

(もっと読む)

端末装置の認証方法、端末装置の認証システム、端末装置、および、サービス提供者装置

【課題】

第一チップと第二チップを装着した携帯電話において,携帯電話事業者による第一チップを用いる接続認証と,サービス提供者による第二チップを用いるサービス認証と,が独立して提供されているが,携帯電話事業者がサービス提供者のユーザを識別したり,サービス提供者が携帯電話加入者を識別したりすることができない。

【解決手段】

携帯電話事業者とサービス提供者が携帯電話認証処理を行う際に,携帯電話が,装着された第一,第二チップを用いて,接続認証情報とサービス認証情報とを関連付けた接続サービス認証情報を生成し,該認証情報を携帯電話事業者とサービス提供者が連携して検証し,サービス提供を行う。

(もっと読む)

認証要求変換装置、認証要求変換方法および認証要求変換プログラム

【課題】既存システムに変更を加えることなく、安全なユーザ認証を提供することを課題とする。

【解決手段】認証要求変換装置は、利用者識別情報と検証情報とサービス用認証情報とを対応付けて記憶する識別情報記憶手段を有する。そして、認証要求変換装置は、利用者識別情報を含む認証要求を利用者端末から受信する。続いて、認証要求変換装置は、受信された認証要求に含まれる利用者識別情報に対応付けられた検証情報を識別情報記憶手段から取得し、識別情報記憶手段から取得した検証情報を用いて、認証要求を送信した利用者端末が正当な利用者であるか否を検証する。その後、認証要求変換装置は、利用者端末が正当な利用者であると検証された場合に、認証要求に含まれる利用者識別情報に対応付けられたサービス用認証情報を識別情報記憶手段から取得し、認証要求を送信した利用者端末を介して、取得したサービス用認証情報をサービス提供装置に送信する。

(もっと読む)

情報処理装置、相互認証方法、相互認証プログラム、情報処理システム、情報処理方法、情報処理プログラム及び記録媒体

【課題】本発明は、相互認証を証明書ファイルに基づいて行ってデータ通信する情報処理装置、相互認証方法、相互認証プログラム及び記録媒体に関する。

【解決手段】機器監視システム1は、情報処理装置JSが、複数の監視対象機器KKの接続されているローカルネットワークLNと、センタサーバCS等の接続されているネットワークNWに接続されており、情報処理装置JSは、監視対象機器KKから機器管理情報を収集してネットワークNWを通してセンタサーバCSに送信する。情報処理装置JSは、センタサーバCSに機器管理情報を送信する際に、センタサーバCSとの間で証明書ファイルによる相互認証を行う。情報処理装置JSは、情報処理装置JSを一意に識別する識別情報を取得し、この相互認証に用いる証明書ファイルを暗号化及び復号化するのに使用する暗号キーを、該識別情報を元データとして該元データを不可逆変換して生成する。

(もっと読む)

情報漏洩防止システム

【課題】 ハッカー等に内部ネットワークに侵入されてしまった場合でも、或いは内部の者による重要データの不正持ち出しを防止する。

【解決手段】 内部ネットワークから外部ネットワークへの不正なデータの漏洩を防止するシステムにおいて、システムとしての証明書をデータに付与するシステム証明書付与手段(4)と、システム証明書が付与されているか否かをチェックし、システム証明書が付与されていることを条件にデータの送信を許可或いは不許可するチェック手段(7)とを備えたものである。

(もっと読む)

USB型トークン

【課題】外部機器から多数のUSB型トークンに多量のデータを速やかに書き込む。

【解決手段】アンテナに接続して非接触近接通信を行う通信インターフェース回路と、前記通信インターフェース回路に接続しデータを送受する演算集積回路と記憶回路を有し、前記演算集積回路が前記記憶回路に記憶した非接触近接通信のプロトコルを生成する手段と、プログラム読み込み手段を有し、前記プログラム読み込み手段が、外部機器から非接触近接通信により、少なくともワンタイムパスワード作成プログラムと時刻修正プログラムとを受信し前記記憶回路に記憶し、前記時刻修正プログラムが外部機器から非接触近接通信により時刻データを受信し内部時計の時刻を修正する処理を行ない、前記ワンタイムパスワード作成プログラムがワンタイムパスワードのデータを作成し非接触近接通信により前記外部機器に送信する処理を行なう。

(もっと読む)

鍵生成装置、鍵生成方法および鍵生成プログラム

【課題】IDベース暗号およびIDベース署名における秘密鍵の生成を、鍵の生成を要求するユーザのIDの信頼性を確保した上で実施することを課題とする。

【解決手段】検証部230は、鍵生成要求に含まれる証明情報が正当であるか否かを検証する。具体的には、検証部230は、鍵生成要求に含まれる証明情報の証明者識別情報と信頼済証明者識別情報が一致する検証条件を検証条件リスト記憶部に記憶された検証条件リストの中から取得する。そして、検証部230は、検証条件リストの中から取得した検証ポリシを、証明情報の証明内容が満足しているか否かを検証するとともに、証明内容が要求者識別情報を含んでいるか否かを検証する。

(もっと読む)

情報処理システム、および情報処理方法、並びにプログラム記録媒体

【課題】カテゴリ区分されたツリー構造を用いた有効化キーブロック(EKB)を用いた処理における効率的処理を実現する情報処理システムおよび方法を実現する。

【解決手段】カテゴリ区分され、カテゴリ・エンティテイによって管理されるサブツリーを複数有するキーツリーの選択パス上の下位キーによる上位キーの暗号化処理データからなるEKBを生成してデバイスに提供する構成において、EKB生成要求時に、ルートキーを自ら生成する構成と、ルートキーの生成をキー発行センターに依頼する構成を選択的に実行可能とした。また、EKB発行センターにおけるEKB生成時にサブEKBの生成をカテゴリ・エンティテイに依頼する構成としたのでEKB生成、管理が効率化される。

(もっと読む)

認証システム、認証方法および自動取引装置

【課題】ICカードを発行した金融機関と利用するATMの金融機関とが異なる場合であっても適切に取引を継続させる。

【解決手段】自動取引装置100は、ICカード4の認証データを読み取るカード機構部2と、認証データに基づいて、ICカード4の発行元が第1の金融機関であるか第2の金融機関であるか判定し、または第1の金融機関のセンタまたは第2の金融機関のセンタから受信したICカード4の認証結果が成功した旨のものであるか否かを判定する第1の制御部8と、第1の制御部8の判定結果に基づいて認証データの送信先を決定し、認証データを第1の金融機関のセンタに送信して認証データの認証結果を受信する自行回線接続部6と、認証データを第2の金融機関のセンタに送信して認証データの認証結果を受信する他行回線接続部7とを備える。

(もっと読む)

認証用プログラム、認証用装置および認証方法

【課題】通信ネットワークのセキュリティレベルを確保しつつ、情報処理装置における計算機資源の消費を極力抑える。

【解決手段】クライアント11は、サーバ10の認証の際に、当該クライアント11がネットワーク8内に存在することを確認できた場合には、サーバ10の電子証明書の検証をすることなくサーバ10の認証が成功したと決定する。一方、クライアント11Aとして示すようにネットワーク8外に存在する場合には、クライアント11Aは、サーバ10の電子証明書の検証に成功したことを条件として当該サーバ10の認証に成功したと決定する。

(もっと読む)

電子設計自動化における情報の安全な交換

【課題】電子設計自動化に関する情報の安全な交換のための方法及びシステムを提供する。

【解決手段】機密であるとみなされる情報、又は保護する価値があるとみなされる情報を、暗号化、難読化、その他のセキュリティ処置などの方法によって保護することができる。保護された情報は、保護された情報の少なくとも一部を明らかにすることなく処理することができる。例えば、集積回路製造性に関する規則ファイルに選択的に注釈を付け、保護に値する規則ファイルの部分を示すことができる。暗号化ツールを使用して電子設計自動化に関する情報を保護することができる。次に、電子設計自動化ツールは保護された情報を明らかにすることなく、それをロック解除し、使用することができる。一形態では、そのようなアクセス又は情報の安全な使用は、1つ又は複数の条件が満たされること(例えば、時間枠、幾つかの使用又はアクセス)に依存することができる。

(もっと読む)

221 - 240 / 968

[ Back to top ]