Fターム[5B285CA43]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 公開鍵暗号系 (968)

Fターム[5B285CA43]に分類される特許

21 - 40 / 968

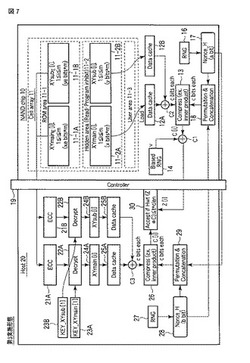

認証コンポーネント、被認証コンポーネントおよびその認証方法

【課題】認証コンポーネント、被認証コンポーネント間で、異なる秘密情報の秘密状態を維持したまま共有でき、共有した秘密情報に基づく認証方法を提供する。

【解決手段】被認証コンポーネントは、秘密情報XYmain,XYsub、および前記秘密情報XYmain,XYsubが暗号化されたXYmain,XYsubを記憶するメモリ11と、乱数Aを生成する生成部16と、生成した前記乱数Aと、受領する乱数Bの少なくとも一部から構成される乱数Dを生成する生成部18と、前記メモリからロードした前記秘密情報XYmain,XYsubに基づく秘密情報XYを生成する生成部と、前記乱数Dと前記秘密情報XYの少なくとも一部とについて、圧縮演算を行い、データCを生成する演算部13と、データνを生成する生成部14と、前記データCに前記データνを付与して、演算結果Zを算出するビット毎加算回路部C1とを具備する。

(もっと読む)

情報処理装置および情報処理方法

【課題】データおよびコマンドのパラメータの少なくとも一方が改ざんされたことを検出する。

【解決手段】ICカードのコマンド受信部は、アンテナを介して、リーダライタから読み出しコマンドを受信する。MAC演算部は、読み出しコマンドのパラメータに含まれる読み出しアドレス、および、リーダライタに送信する読み出しデータに基づいて、MACを演算する。レスポンス送信部は、アンテナを介して、読み出しデータおよびMACをリーダライタに送信する。本技術は、例えば、ICカードに適用できる。

(もっと読む)

電子キー、ICカード、その登録及び認証方法

【課題】 カード利用者のセキュリティーは、キャッシュカードをはじめとするICカードの重要性が高まっているにもかかわらず、現在は、ほぼ暗証番号に依存している。近年、生体認証の導入が図られてきたが、生体情報が究極の個人情報ということから、生体認証のキャッシュカードでの利用に対する賛同者は必ずしも多くない。ICカードのセキュリティー強度を上げるために、暗証番号以外に便利で安心な手法が求められている。

【解決手段】個人認証用に用いられるリーダライタ/端末装置において、接続したICカードが正当と認証されている場合に限って、ICカードに登録することができる情報処理機能を有する電子キーをICカードに登録することにより、ICカードと電子キーとによる2重の認証システムを構築する。

(もっと読む)

認証コンポーネント、被認証コンポーネントおよびその認証方法

【課題】認証コンポーネント、被認証コンポーネント間で、異なる秘密情報XYの秘密状態を維持したまま共有でき、共有した秘密情報に基づく軽量な計算によって認証可能な認証コンポーネント、被認証コンポーネントおよびその認証方法を提供する。

【解決手段】実施形態によれば、被認証コンポーネントは、秘密情報XYと、前記秘密情報XYが暗号化された秘密情報XYEとを記憶するメモリ11と、乱数Aを生成する生成部16と、生成した前記乱数Aと、受領する乱数Bの少なくとも一部から構成される乱数Dを生成する生成部18と、前記乱数Dと前記メモリからロードした秘密情報XYとについて、圧縮演算を行い、データCを生成する演算部13と、データν(νは1の出現確率がη(ただし、η<0.5))を生成する生成部14と、前記データCに前記データνを付与して、演算結果Zを算出するビット毎加算部C1とを具備する。

(もっと読む)

ホルダ認証システム、ホルダ認証端末、基底画像生成装置およびホルダであることの認証に利用される記録媒体

【課題】基底画像を用いた認証画像の生成処理においてセキュリティーを高めること。

【解決手段】ホルダ認証端末3は、画像の特徴を示すベクトルが互いに直交する複数の直交基底画像が変換行列により互いに非直交となる複数の非直交基底画像へと変換された基底画像集合と、ホルダの認証に用いられる認証画像を生成するために用いられる複数の非直交基底画像を、基底画像集合の中から特定するためのインデックス情報と、変換行列により変換される前の複数の直交基底画像からインデックス情報に基づいて複数の直交基底画像を特定し、特定された複数の直交基底画像と認証画像との内積により複数の直交基底画像のそれぞれに対応するようにして求められた係数の係数列に、変換行列の逆行列を積算することにより求められる新たな係数列の係数情報との3つの鍵情報を用いて認証画像を生成する。

(もっと読む)

ICカード発行システム及びICカード発行方法

【課題】複数の情報保有装置へのアクセスに対応したICカードを即時再発行し、特に利用者の秘密鍵の流出を防止する。

【解決手段】本発明に係るICカード発行システムは、利用者カード管理装置20と、情報保有装置30と、鍵管理装置40とを備え、前記鍵管理装置40は、前記利用者の秘密鍵を保存し、前記利用者カード管理装置20は、前記暗号化されたサービス利用者ID及びパスワードを保存し、前記ICカードの再発行時に、前記鍵管理装置40は、前記利用者の秘密鍵を前記ICカードに書き込み、前記利用者カード管理装置20は、前記ICカードに、前記暗号化されたサービス利用者ID及びパスワードを書込み発行する。

(もっと読む)

情報処理装置、ID管理方法、プログラム及び記憶媒体

【課題】IDを変換する装置において、複数のユーザのそれぞれ毎に、ユーザ名と複数の異なるユーザIDとを関連付けて管理する必要がなく、また、新規ユーザの増加数に応じて上記関連付けデータの管理を行う必要がなく、更に、クライアント側のユーザIDに変更が生じてもその変更の反映を不要とする技術を提供する。

【解決手段】複数のコンピュータ30_1、30_2と接続された情報処理装置20において、第一のコンピュータ30_1から第一のユーザID及び第二のユーザIDへの変換依頼を受信し、前記第一のユーザIDを前記第一のコンピュータ30_1の秘密鍵で復号化して前記各コンピュータ30_1、30_2に共通のIDを生成し、前記共通のIDを前記第二のコンピュータ30_2の前記秘密鍵で暗号化して前記第二のユーザIDを生成し、前記第二のユーザIDを前記第一のコンピュータ30_1に送信する。

(もっと読む)

記憶装置、記憶システム及び認証方法

【課題】記憶されているユーザデータを不正な読出しから保護することができる記憶装置を得ること。

【解決手段】不揮発性半導体メモリを有する記憶装置であり、任意のホスト装置のうち、接続権限をもつ正規のホスト装置を機器認証するための第1機器認証情報及び正規のユーザを認証する第1ユーザ認証情報を予め記憶する認証情報記憶部、を備え、新たに接続された現在のホスト装置から受けた第2機器認証情報と認証情報記憶部内の第1機器認証情報とに基づいて機器認証を実行し、機器認証が失敗した場合、不揮発性半導体メモリに記憶されているユーザデータを読み出せない状態にする無効化処理を実施する。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法およびプログラム

【課題】UIM等のユーザ識別モジュールカードを用いることにより、オープン端末のアプリケーションをセキュアに利用することを可能とすること。

【解決手段】アプリケーション認証システム1は、認証アプリ200と連携して認証処理を行うアプリ100を有する携帯電話機10と、認証アプリ200を有するUIMカード20とから構成され、アプリ100は、予め記憶している前処理情報と、認証アプリ200から受信した認証鍵により、UIMカード20の認証を行うとともに、認証アプリ200は、予め記憶している改ざんがされていない正規のアプリ100から生成された正規変換情報と、携帯電話機10が有するアプリ100から生成された変換情報とを比較することにより、アプリ100が改ざんされているか判定する。

(もっと読む)

接続先決定装置、接続先決定方法、および、サービス連携システム

【課題】複数のWebサービスを連携させた連携サービスを低コストで実現すること。

【解決手段】接続先決定装置1の制御部は、連携サービスに対応するユーザの認証状態を、接続先決定要求内のユーザの認証状態が満たしているときに、認可と判定する認可判定処理を実行し、認可判定処理において認可と判定されたときには、検索キーである連携サービスに対応するサービスの接続先を接続先決定要求の送信元へ応答し、認可判定処理において認可と判定されなかったときには、満たさなかったユーザの認証状態を得るための認証サービスの接続先を、接続先決定要求の送信元へ応答する。

(もっと読む)

認証連携システム、および、認証連携方法

【課題】複数のWebサービスを連携させた連携サービスを低コストで実現すること。

【解決手段】認証連携システムの認証サーバ4は、認証処理で扱う認証情報を入力として、秘匿化演算処理を行うことにより、認証情報ごとの秘匿認証情報を生成し、認証情報検証サーバ3は、認証サーバ4により生成された秘匿認証情報とその生成元である認証情報を使用するユーザ端末8のユーザを一意に特定するユーザIDとの組み合わせを複数組取得して互いに照合することで、その組み合わせについての流用が発生した複数の認証情報を抽出し、認証連携サーバ2は、ユーザ認証状態を構成する認証結果として、認証情報の流用が発生した認証結果を除外した後のユーザ認証状態が、ポリシを満たしているときにサービスを認可する。

(もっと読む)

属性委譲システム、属性委譲方法、及び、属性委譲プログラム

【課題】既存の公開鍵認証基盤を利用しながら属性認証局等を経由することなく効率的かつ安全に属性の委譲を行うことができる属性委譲システム、属性委譲方法、及び、属性委譲プログラムを提供する。

【解決手段】利用者システム1は、利用者200(属性委譲者)の属性情報に基づき、委譲属性を決定し、属性委譲者の属性情報と決定した委譲属性とを含む属性委譲証明書を被属性が委譲される利用者200(被属性委譲者)の属性情報として生成する。生成された属性委譲証明書は、被属性委譲者の利用者システム1に記録される。サービス提供システム4は、利用者200から属性委譲証明書に基づくサービスの提供のリクエストがあった場合、属性委譲証明書が示す委譲属性を該利用者200の属性として受け付ける。

(もっと読む)

通信装置、通信システムおよびプログラム

【課題】通信相手の装置から、どの認証局が発行した証明書を用いて認証を行うかの選択を任意に受け付ける場合であっても、少ない負荷で、その通信相手の要求を満たした通信を行えるようにする。

【解決手段】 証明書を用いて認証を行って複数の相手先装置と通信する通信装置において、相手先装置から認証局情報を受信し(S103)、その認証局情報で指定された認証局の発行した自身の証明書を記憶していない場合に(S104でNO)、その認証局の発行した自身の証明書を取得し(S105〜S113)、その取得した証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定し(S116)、上記認証局情報で指定された認証局の発行した自身の証明書を記憶していた場合には(S104でYES)、その記憶している証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定するようにした。

(もっと読む)

通信装置およびコンピュータプログラム

【課題】 セキュリティレベルが異なる複数種類の通信によってデータ要求を受信可能な通信装置において、特定データに対するセキュリティを向上する。

【解決手段】 通信装置は、第1のセキュリティレベルの通信にて送信される第1のデータ要求と、より高いレベルのセキュリティが確保された第2のセキュリティレベルの通信にて送信される第2のデータ要求とを受信する受信部と、特定データを要求する特定データ要求が受信部によって受信された場合に、特定データ要求が第1のデータ要求であるか第2のデータ要求であるかを判断する判断部と、特定データ要求が第1のデータ要求である場合には、送信元である装置に対して特定データとは異なる別データを送信する送信部を備える。別データは、特定データ要求を第2のセキュリティレベルの通信にて再送させるための表示情報を含む。

(もっと読む)

認証システム、利用者端末装置、管理装置及び認証方法

【課題】利用者が自身の使用する利用者端末装置を介して利用したいシステムへアクセスする場合の一連の利用者認証を、安全性を確保したうえで簡易に行なうこと。

【解決手段】システム管理情報記憶部20cは、利用者が利用を許可されているシステムのシステム管理情報として、アクセス用ID及びアクセス用パスワードを記憶する。認証部10dは、利用者が管理する物理的空間から取り出された後に起動され、かつ、ログイン用ID及びログイン用パスワードと一致する情報を受け付けた場合に、当該利用者を認証して利用者端末装置10へのアクセスを許可する。送受信部10eは、利用者が指定した所定システムのシステム管理情報を要求するアクセス要求を送信する。送受信部20eは、取得部20dが取得した所定システムのシステム管理情報を送信する。送受信部10eは、システム管理情報を、所定システムに送信する。

(もっと読む)

データ送信装置および認証方法

【課題】性質の異なる複数のネットワーク機器が混在したネットワーク通信回線を介したデータ認証を、当該ネットワーク機器の性質を予め考慮することなく適切な認証方式を用いて行う。

【解決手段】データ送信装置は、認証子生成部と、通信部とを備える。前記認証子生成部は、第1の暗号鍵4001aを用いて第1の認証子を生成し、第2の暗号鍵4002aを用いて第1乃至第n断片情報を含む第2の認証子を生成する。前記通信部は、前記第1の認証子と前記第1断片情報とを含む第1のパケット501を送信先機器に送信し、前記第1のパケットの送信後、認証の成功を示す応答601を一定期間内に前記送信先機器から受信しなかった場合、前記第iの断片情報を含む第i(iは2以上でn以下の整数)のパケット502、503を、前記送信先機器に順次送信する。

(もっと読む)

アカウント情報連携システム

【課題】組織内で通常使用するアカウント情報をそのまま使用して外部のサービスに対してユーザ認証を行った上で利用することができるアカウント情報連携システムを提供する。

【解決手段】社内Webサーバ14と、ディレクトリサーバ17と、Webブラウザ13、および外部アプリケーションサーバ30とからなり、社内Webサーバ14は、外部サービスを利用する際のユーザ認証のためのインタフェースを提供し、ディレクトリサーバ17によってユーザ認証を行う認証部15と、ユーザ12のアカウント情報に基づいて認証チケットを発行し、Webブラウザ13に応答する認証チケット発行部16とを有し、Webブラウザ13は認証チケットを外部アプリケーションサーバ30に転送し、外部アプリケーションサーバ30は、認証チケットからユーザ12のアカウント情報を取得して認証部32を介してユーザ認証を行う連携認証部31を有する。

(もっと読む)

セキュリティ管理システム、セキュリティ管理方法、及びプログラム

【課題】セキュリティポリシーが適用される機器の負荷の低減と、セキュリティポリシーの更新処理の迅速化とを図り得る、セキュリティ管理システム、セキュリティ管理方法、及びプログラムを提供する。

【解決手段】計算機20は、保持されているデータの有効又は無効を示すフラグ29を有するキャッシュ26を備える。セキュリティサーバ10は、アクセス制御ルールを含むセキュリティポリシーを管理し、計算機20からの要求に応じて、対応するアクセス制御ルールを送信する。計算機20は、フラグが無効を示す場合、セキュリティサーバ10に、アクセス制御ルールの送信を要求し、キャッシュ26に、セキュリティサーバ10から送信されたアクセス制御ルール28を保持する。セキュリティサーバ10は、セキュリティポリシーを更新する場合、計算機20に、フラグ26が無効を示すように指示を与える。

(もっと読む)

情報処理装置および情報処理システムおよび情報処理方法およびプログラム

【課題】ウェブサービスからの要求が正当なユーザの同意に基づくものであるかを検証し、正当なユーザの同意に基づくウェブサービスからの要求に対してのみ、個人情報管理サーバからの個人情報取得を可能とする情報処理装置を提供する。

【解決手段】ウェブサービス装置から送信された情報の正当性を検証するデジタル署名検証機能部120と、正当性が検証された情報からユーザ識別情報とウェブサービス識別情報を抽出し、抽出した識別情報に対応する個人情報管理サーバとウェブサービス装置とのアドレスをアドレス記憶部140から取得する識別情報利用機能部130とを備える情報処理装置100を用いることで、正当性が検証されたウェブサービス装置のみを個人情報管理サーバにアクセス可能とする。

(もっと読む)

鍵管理システム

【課題】厳重に管理された環境下でなくても、鍵を安全に管理することが可能な鍵管理システムを提供することにある。

【解決手段】マスター鍵管理装置は、第1の記憶手段に記憶されている第1の秘密鍵および3の公開鍵を用いて、第2の記憶手段に記憶されている第1の公開鍵で暗号化された第2の秘密鍵を第3の公開鍵で暗号化された第2の秘密鍵に再暗号化するために用いられる再暗号化鍵を生成する再暗号化鍵生成手段を含む。鍵管理サーバ装置は、マスター鍵管理装置と鍵管理サーバ装置とが接続された状態で再暗号化鍵生成手段によって生成された再暗号化鍵を当該マスター鍵管理装置から受信する受信手段と、受信手段によって受信された再暗号化鍵を記憶する第3の記憶手段とを含む。マスター鍵管理装置と鍵管理サーバ装置との接続は、再暗号化鍵が第3の記憶手段に記憶された後に切断される。

(もっと読む)

21 - 40 / 968

[ Back to top ]