Fターム[5B285CA44]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 電子署名 (761)

Fターム[5B285CA44]に分類される特許

621 - 640 / 761

グラフィカルユーザインターフェイスの提示のためのクライアント−サーバ情報システム及び方法

説明されるのは、サーバコンピュータ及び通信チャネルによって前記サーバと接続される1つ又は複数のクライアントコンピュータで構成される情報システムであって、データの変更及び検索操作は前記サーバコンピュータによって実行され、前記クライアントコンピュータは前記サーバへの前記データ変更及び検索要求を実行し、高機能グラフィカルユーザインターフェイスを表し、クライアントコンピュータごとに動的に作成された自己完結オブジェクトの拡張可能汎用システムを使用することを特徴とする情報システムである。さらに、クライアント−サーバ情報システムのクライアントコンピュータにおいて高機能な動的に作成されたグラフィカルユーザインターフェイスを提供するために、特定のアルゴリズムに従って操作される自己完結オブジェクトの先進システム、つまりイベントハンドラを使用せずに機能するプログラムオブジェクトシステムを使用することを特徴とする方法が提案される。 (もっと読む)

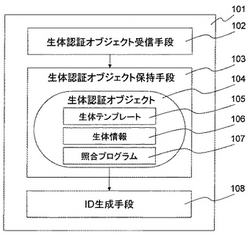

人物認証装置

【課題】生体特徴を用いた認証の利点を活かし、かつ個々の認証結果の結合から被認証者の行動履歴を追跡されない、匿名性を確保した人物認証装置を提供する。

【解決手段】本発明の人物認証装置101は、人物の生体特徴を電子情報に変換した生体テンプレート105と、人物から採取した画像を電子情報に変換した生体情報106と、前記生体テンプレートと前記生体情報が同一人物から得られたものであるか否かを検査するプログラム107を一つの電子データに集合させた生体認証オブジェクト104を受信する生体認証オブジェクト受信手段102と、前記生体認証オブジェクトを保持する生体認証オブジェクト保持手段103と、前記生体認証オブジェクトを所定の計算規則に基づき変換し、前記変換の結果から前記人物を一意に識別するIDを生成するID生成手段108とを備える。

(もっと読む)

ネットワーク接続システム

【課題】 LANに接続された端末の利用者が、インターネット上の認証基盤を、端末に変更を加えることなく利用でき、かつ、認証基盤や接続先においては、利用者を個別に認証することを可能にする。

【解決手段】 端末機器をLANに接続した際の利用者の内部認証に成功したことを契機として、利用者の代理で認証基盤による認証を受け、認証に成功すると、端末機器の識別情報と、認証基盤における利用者の識別情報とを、対応付けて保持する。LAN内部から外部へのデータパケットを受信すると、その送信元の端末機器の識別情報から対応する利用者識別情報を取得して、利用者の代理で通信相手への接続要求を行い、接続が許可された後にデータパケットを宛先に転送する。

(もっと読む)

画像形成装置を制御するためのクライアントドライバプログラム及びコンピュータ及び画像処理装置操作用の操作画面の制御方法

【課題】ネットワークを介してMFP(複合機)を制御するクライアント装置上のクライアントドライバにおいて、ユーザの認証レベルに応じた操作の操作性を改善する。

【解決手段】MFP用ドライバ32がユーザから提示された認証情報をMFP10に送ると、MFP10はその認証情報に基づきユーザ認証を行う。ユーザが入力した認証情報の種類により、確立される認証レベルが決まる。MFP用ドライバ32は、確立された認証レベルでMFP10が許可する操作項目のみを選択可能とした操作メニュー画面をクライアント装置30のディスプレイに表示する。

(もっと読む)

通信サービス提供方法及びシステム

【課題】アクセスネットワーク提供事業者と通信サービス提供事業者とが異なる場合であっても、煩雑な作業を利用者に要求することなく、通信サービスとアクセスネットワークの両方またはいずれかを一時利用することを可能にする。

【解決手段】利用権行使判定手段31は、利用者端末1から送信されてきた利用権情報に含まれる証明情報に基づいて利用権の正当性を判定する。通信サービス提供事業者接続判定手段32は、利用権が正当であると判定された場合、この利用権情報に含まれる認証情報に基づいた認証要求をアクセスネットワーク4を介して通信サービス提供事業者のISPセンタ5に送信する。通信サービス提供事業者のISPセンタ5の認証装置51において認証が正常に行われれば利用者端末1に対してアクセスネットワーク4とインターネット接続サービスの利用が許可される。

(もっと読む)

無線デバイス上の未認証の実行可能命令を検出及び管理するための装置及び方法

【解決手段】無線デバイスのための検出及び管理の方法及び装置は、無線デバイス上で実行可能命令をスキャンし、受信された認証コンフィグレーションに基づいて、ウィルス又はそうでなければ未認証の実行可能命令を示すログを生成し、該ログをユーザマネージャにフォワードするように動作可能な実行可能命令認証モジュールを含んでも良い。ユーザマネージャは、未認証の実行可能命令の処置を決定するために、該ログを解析し、オペレータにより閲覧できてもよい認証レポートを生成するように動作可能であっても良い。実行可能命令認証モジュール、ユーザマネージャ、及びオペレータの少なくとも一つは、上記無線デバイス上の未認証の実行可能命令を削除し、若しくはそうでなければ無効化し、又は上記無線デバイス上の実行可能命令を復元するように動作可能な制御コマンドを生成するように動作可能であっても良い。 (もっと読む)

ソフトウェア機能の遠隔実行のためにライセンス証明を採用するソフトウェアライセンスマネジャー

【課題】 分散プロセス環境に好適なソフトウェアライセンス管理方式を提供する。

【解決手段】 ローカルコンピュータのユーザーは、それぞれのライセンス管理ソフトウェアを使用して、ローカルコンピュータがアプリケーションプログラムのソフトウェア機能を実行することが許可されていることを実証するライセンス証明と共にその要求を送信することにより、リモートコンピュータが該ソフトウェア機能を実行することを要求する。そのソースを検証し、それがソフトウェア機能を実行する権利を有することを確認し、そして当該要求が適時になされたことを検証すると、リモートコンピュータ上のライセンス管理ソフトウェアは、要求どおり、当該コンピュータ上のユーザーが当該ソフトウェア機能を実行することを許可する。

(もっと読む)

アイデンティティに基づくシナリオにおいてプリンシパルリファレンス(referencing)を向上させる方法

本明細書では、招待プロセスの間で作成されて送達される、被招待プリンシパルBに関連付けられている1対のユーザ識別子を導入することによって、共有リソースに対するアクセス制御を招待側プリンシパルAが行うことを可能にするプリンシパルリファレンス方法が記載される。各識別子は、両パーティ間で共有される。第1の識別子は、両方のプリンシパル、即ち、被招待プリンシパルと招待側プリンシパルのディスカバリサービス(DS−A及びDS−B)間で共有される。第2の識別子は、被招待プリンシパルBも同様に識別するが、招待側プリンシパルのウェブサービスプロバイダ(WSP−A)とDS−Aとの間で共有される。従って、DS−Aは、両方の識別子プレーンを分離する、識別子切替ポイントである。これらの2つの識別子の目的は、ディスカバリ及びアクセスのプロセスの間に、任意の1つの識別子が2より多いパーティ間で共有され得るようにすることによって、彼/彼女のプライバシを損なうことなく、被招待プリンシパルBが参照される/識別されることを可能にすることである。2より多いパーティ間で1つの識別子が共有される場合、Liberty Alliance Projectのプライバシ保護用件が満たされない可能性があるので、このことは重要である。 (もっと読む)

ディジタルコンテンツの利用管理方法、管理装置および管理プログラム

【課題】 公開普及目的のディジタルコンテンツにおいて、誰もが容易に利用可能で、かつ許諾外利用を未然防止するシステムを提供する。

【解決手段】 管理装置200は、端末装置100からネットワーク700経由で提供されるディジタルコンテンツをコピーし、編集加工内容を検出するためのマーカーを挿入して生成した仮編集コンテンツをネットワーク700上に流通させておく。管理装置200は、端末装置300が仮編集コンテンツを編集して作成した仮派生コンテンツを受信し、それに含まれるマーカーを抽出して編集条件を検出する。管理装置200は、検出した編集条件が、元コンテンツの利用許諾条件を満たしているか否かを判定し、満たす場合は、オリジナルのディジタルコンテンツに編集条件に沿って編集を行い、新たに生成した仮派生コンテンツの利用許諾条件と共に、編集できない形式にパッケージ化して端末装置300へ送信する構成とした。

(もっと読む)

PKIの環境設定方法、クライアントサーバシステムおよびコンピュータプログラム

【課題】 PKIを利用するクライアントサーバシステムにおいて、クライアントが接続するサーバに応じて、クライアントが、PKIの環境を自動で設定できるクライアントサーバシステムを提供する。

【解決手段】 クライアントサーバシステムのサーバ10は、クライアントサーバシステムのクライアント20からアクセスがあると、クライアント20に、PKIの環境を設置するために必要な情報が記述された設定ファイル14が埋め込まれた電子封筒13を送信する。クライアント20は、電子封筒13を受信すると、電子封筒13を開封し、設定ファイル14を取り出した後、設定ファイル14の内容に従いPKIの環境設定を行うことで、クライアント20が接続するサーバ10に応じて、PKIの環境を自動で設定する。

(もっと読む)

記憶媒体、サーバ装置、情報セキュリティシステム

【課題】ネットワークを利用した機密データの送受信や、メモリカードの持ち出しといった情報漏洩の恐れが高い状況下であっても、信頼性の高い情報漏洩防止対策を提供する。

【解決手段】データサーバ10とメモリカード40の間で、ネットワーク100を介し、パーソナルコンピュータ30の持出し管理アプリケーション32を用いて所定の機密区分に属する機密データのやり取りが可能である。データサーバ10及びメモリカード40において、機密データと機密区分を特定した機密属性データが互いに関連付けられた状態で記憶される。また、機密データへのアクセス履歴に関するアクセスログが、ログ管理サーバ20及びメモリカード40各々に記憶される。

(もっと読む)

認証方法及び認証システム

【課題】 正当な利用者になりすましてサービス提供を受けることを防止する。

【解決手段】 認証対象の利用者の認証状態が未認証の場合、認証代行サーバが利用者端末に対して当該利用者の利用者識別情報を要求し、利用者端末が回線識別情報を含む当該利用者の利用者識別情報を認証代行サーバに通知する。認証代行サーバが利用者識別情報に基づいて利用者と加入者回線の識別を行い、当該利用者が当該加入者回線を利用可能か否かを検証し、利用可能であれば認証済みの状態とした後に、認証済みであることを示す認証結果情報をサービスサーバヘ通知する。一方、認証代行サーバが利用者識別情報に基づいて利用者や加入者回線の識別が行えなかった場合、もしくは当該利用者が当該加入者回線を利用可能ではない場合に、認証が無効であることを示す認証結果情報をサービスサーバヘ送る。

(もっと読む)

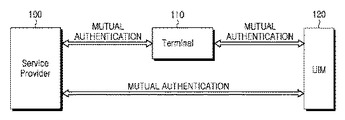

サービス提供者、端末機及びユーザー識別モジュールの包括的な認証と管理のための方法及びその方法を用いるシステムと端末装置

本発明は、サービス提供者、端末機及びユーザー識別モジュール間で包括的に認証を遂行することができる方法とシステムを実現する。この認証システムは、現在ネットワークセキュリティ環境をなしている公開キーと連動が可能で、特定のネットワークシステムにおいて独立的に利用できる構造を有するように構成される。このような包括的な認証方法は、公開キー認証方法と対称キー認証方法に分けられる。これら認証方法のうちいずれか一つを用いると、サービス提供者、端末機及びユーザー識別モジュール間で相互認証が可能である。すると、ユーザーは、ユーザーの身元に基づいて特定端末機に関わらずコンテンツにアクセスが可能である。  (もっと読む)

(もっと読む)

装置管理におけるブートストラップメッセージ保安送信方法及び装置

本発明は、装置管理(Device Management:DM)システムでサーバ(すなわち、DMサーバ)が装置にブートストラップメッセージを保安送信する方法及び装置に関する。前記方法は、装置が第1情報を取得する段階と、前記装置がサーバからブートストラップメッセージを受信する段階と、前記装置が前記受信したブートストラップメッセージから第2情報を取得する段階と、前記装置が前記ブートストラップメッセージを検証する段階とを含むことにより、前記第1情報と前記第2情報が一致するか否かを確認することで、前記ブートストラップメッセージを前記サーバから前記装置に保安送信できるという効果がある。  (もっと読む)

(もっと読む)

取引を実行し、ディジタル・データへの正当なアクセスまたはその使用を検証するための方法およびシステム

電子取引を実行するための方法が開示される。この方法は、電子デバイスに認証データおよび認証ソフトウェアを提供し、好ましくは前記デバイスのユーザまたはオペレーティング・システムからアクセス不能なセキュア記憶ロケーションまたは他のロケーションに記憶されている。ディジタル署名を要求する取引当事者からディジタル・データが要求された時に、前記認証ソフトウェアが起動されて前記認証データから前記ディジタル署名を生成する。次に、ディジタル署名は他方の取引当事者に提供され、他方の取引当事者は要求されたディジタル・データを提供する。ディジタル署名は、要求され提供されるディジタル・データ内に埋め込むことができる。さらに、ディジタル・データの正当な使用を検証するための方法が開示される。本発明に従ってディジタル方式で署名されたディジタル・データは、埋め込まれたディジタル署名が、デバイスにインストールされたユーザからアクセス不能な認証データを用いて認証ソフトウェアが再生する再生ディジタル署名と同一である場合にのみアクセスできる。埋め込まれたディジタル署名と再生されたディジタル署名とが同一でない場合、データにはアクセスできず、エラー信号が生成される。  (もっと読む)

(もっと読む)

サービスシステムおよび最適サービス提供方法

【課題】 サーバの負荷を軽減し、かつ、ユーザのプライバシーを確保しながらも個人情報に依存したサービスを実施する。

【解決手段】 証明書検証モジュール管理手段121は、証明書検証モジュール140を、携帯端末100にダウンロードする。最適化モジュール管理手段112は、最適化モジュール130を、携帯端末100にダウンロードする。実行手段102は、証明書検証モジュール140および最適化モジュール130を実行して、サービスの実施に必要な個人情報を、個人情報証明書104から抽出して、サービスの実施に必要かつ十分な、サービスの実施に即した具体的な情報に変換する。商品・個人情報選択手段101は、実行手段102の変換結果をユーザに表示し、ユーザの指示に従い該出力の内容を変更して、出力する。サービス実施手段113は、商品・個人情報選択手段101の出力を受けて、サービスを実施する。

(もっと読む)

動的、分散的および協働的な環境におけるデータオブジェクトの管理

間欠的に接続されるコンピュータのネットワークにおいて、ユーザによって動的、分散的および協働的な環境で記述、アクセス、および変更されるデータオブジェクトに関する制御を維持および管理する方法および装置に関する。本発明の方法および装置は、各データオブジェクトに、それぞれの制御ポリシーの識別子を付ける。各制御ポリシーは、少なくとも、データオブジェクトにアクセスできるユーザのサブセットの表示、データにアクセスできるユーザの各サブセットに付与される権限の表示、および制御ポリシーを決定または編集できるユーザのサブセットの表示を含む。本発明の方法および装置は、データオブジェクトの制御ポリシーの管理を、データオブジェクトの生成および使用から分離している。本発明の方法および装置は、共通のポリシー変更、行使エージェントへのポリシー変更の配布、および派生作業への制御ポリシーの伝達を自動化する。  (もっと読む)

(もっと読む)

論理的役割による制御を保証しながらデータ格納のセキュリティを確保するための方法および装置

【課題】インタフェースとコントローラを有し、強化されたセキュリティ機能を有する格納装置を提供する。

【解決手段】インターフェースは、格納装置が通信可能となるようにホストシステムに接続するように構成されている。コントローラは、格納装置内に設けられ、格納媒体から情報を読取り、格納媒体に情報を書き込むように構成されている。コントローラは、インターフェースを介して受信したセキュリティ区画生成コマンドを実行する前に、格納装置の製造者からセキュリティ区画認証を要求するように構成されている。

(もっと読む)

ファイル分配用グリッドネットワーク

一実施形態で、システムが提供される。システムは、ネットワークに接続された確認機能を有する第1サーバノード(3130)を含む。システムは、同じくネットワークに接続されたコンプリートファイルのリポジトリを有する第2サーバノード(3120)を含む。クライアントノードは、ネットワークを介してピアツーピア基準上でコンプリートファイルのセグメントをシェアするよう構成される。他実施形態において、方法が提供される。方法は、ピアツーピア接続を介して第1クライアントからメディアファイルのセグメントを要求することを含む。方法は、要求における第1確認ジョブチケットを提供することをさらに含む。方法は、第1確認ジョブチケットが正しいまま残っている限り、ピアツーピア接続を介して第1クライアントからメディアファイルのセグメントを受信することも含む。 (もっと読む)

個人的同一性証明可能な篩い分けられた機密情報の入会登録

この発明に従って、個人的同一性証明可能な篩い分けられた機密情報の入会登録によって登録情報を照合し、サーバーはクライアントが申し出た原本の秘密を知ることのない認可を与えます。

サーバーがクライアントの機密情報を共有する認証技術は両者の社会的信用に依存します。そのため信頼された人だけ、または信じやすい受容者だけが利益を得ることができます。

サーバーを含む、誰からもクライアントが委託した情報を解読することができない、識別認可が必要です。

公開鍵方式、または他の暗号化方法が解読することの難しさを保証されるけれども、その困難は結局、膨大な時間の量の問題につきます。

この発明の良い実施例では、解読することの難しさは時間の量の問題でなく多くの標本を集めることにあるので、秘密は実質的に解読不可能です。

同じ長さの出力への一対一対応入力を持つ暗号化法は、自然に篩い分けられた効果を持ちます。

(もっと読む)

621 - 640 / 761

[ Back to top ]