Fターム[5B285CA44]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 電子署名 (761)

Fターム[5B285CA44]に分類される特許

661 - 680 / 761

認証方法、認証システム及び認証サーバ

ユーザー認証処理が実行され、端末500へ認証セッションIDが返却される(A14)。認証サーバ600が認証チケットを発行・保持する(A17)。認証チケット及び認証セッションを端末500へ返却する(A18)。利用者100がサービス提供事業者サーバ700へサービス提供の要求と認証チケットを送信し、サービス提供事業者サーバ700が認証サーバ600へ認証チケットを送信する(A20)。認証サーバ600が認証チケットの認証処理を行い(A21)、認証結果が通知される(A22)。認証許可の場合は、許可の通知と共にサービスセッションIDが発行される(A23)。認証許可の通知が受信されると、端末500が受信したサービスセッションIDを使ってセッションの確立処理を行い、サービスセッションIDを保持する(A27)。  (もっと読む)

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

被管理装置、管理システム、被管理装置の制御方法、プログラム及び記録媒体

【課題】 管理装置による管理を受ける被管理装置において、効率よく高いセキュリティを確保できるようにする。

【解決手段】 通信回線を介して管理装置と通信してその管理装置による管理を受ける直接被管理機能と、仲介装置を介して管理装置と通信して該管理装置による管理を受ける間接被管理機能とを有する被管理装置において、上記直接被管理機能が有効な状態で、上記管理装置と通信する際に使用する証明書が、自身の識別情報が記載されたデジタル証明書である個別証明書でないと判断した場合(S25)に、自身の識別情報が記載された個別証明書を取得させるようにした(S26〜S29)。

(もっと読む)

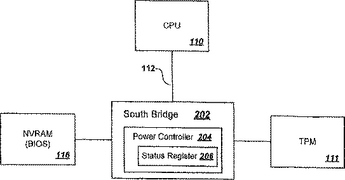

信頼プラットフォームにおける物理的存在の判別

【課題】信頼および信用のレベルが向上したオペレーションが実行可能な信頼プラットフォームを提供する、コンピュータ・システム(およびコンピュータ・システム用のマザーボード)を提示すること。

【解決手段】コンピュータ・システム(またはマザーボード)に関する信頼の基本は、暗号化コプロセッサおよび暗号化コプロセッサとインターフェースするコードによって確立され、プラットフォームの信頼メトリクスのルートを確立する。暗号化コプロセッサは、オペレータの物理的存在が検出された場合にのみ一定の重要なオペレーションが可能なように構築される。物理的存在は、コア・チップセット内(たとえば、マザーボード上)のレジスタの状況に基づいた推測によって判別される。  (もっと読む)

(もっと読む)

Webサービス用の信頼できる第三者認証

【課題】Webサービスのための信頼できる第三者認証の拡張を提供する。

【解決手段】Webサービスは、ユーザ認証責任を信頼し、信頼するWebサービスに対する識別情報プロバイダとして機能する信頼できる第三者に委任する。信頼できる第三者は、例えば、ユーザ名/パスワードおよびX.509証明書などの共通の認証メカニズムを通じてユーザを認証し、初期ユーザ認証を使用して、Webサービスとのその後の安全なセッションをブートストラップする。Webサービスは、信頼できる第三者により発行されたサービスセッショントークンを使用してユーザ識別情報コンテキストを構成し、サービスサイドの分散キャッシュを使用せずにセキュリティ状態を再構成する。

(もっと読む)

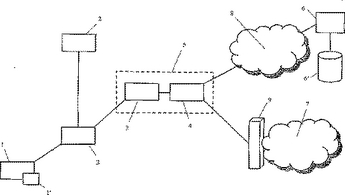

通信ネットワーク内での相互認証の方法及びソフトウエアプログラムプロダクト

加入者の端末(1、1’)で乱数を生成する加入者と通信ネットワークとの相互認証の方法。この乱数は、例えば加入者の識別子と共に、ネットワークへのアクセスのために加入者の認証を管理する認証サブシステム(6、6’)に送られる。認証サブシステムでは、加入者のクレデンシャルを調べるために識別子を用いる。認証プロセス中、加入者の識別子に関係するパラメータが認証サブシステムで生成され、これらのパラメータを用いて形成されたセッション鍵により乱数が暗号化される。次に、セッション鍵を再構成するために端末に必要な情報と共に、暗号化された乱数が加入者の端末に送り返される。セッション鍵を再構成した後、加入者の端末は乱数を復号化し、生成した乱数との照合を調べる。これら2つの数の照合により、加入者が接続しているアクセスポイント(2)が偽のアクセスポイントではないことを加入者が検証できる。  (もっと読む)

(もっと読む)

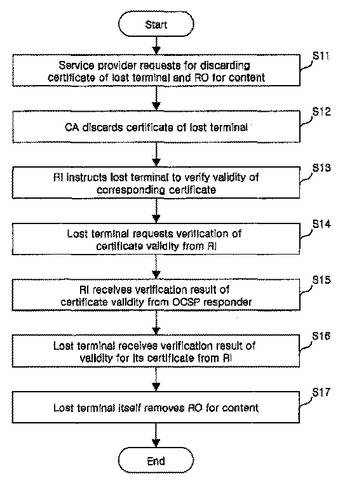

コンテンツ利用権利保護方法

本発明はコンテンツ利用権利保護方法に関するもので、特定コンテンツの利用権利を保存している端末が紛失して前記コンテンツの利用権利が放棄要求された場合、ライトイシュア(RI)は、前記端末から前記証明書が廃棄されたか否かの確認要求を受信し、オンライン証明書状態プロトコルレスポンダ(OCSPレスポンダ)により前記証明書が廃棄されたことを確認した後、前記証明書が廃棄されたことを前記端末に通知し、前記端末は、端末自身の証明書の廃棄を確認し、該当コンテンツの利用権利を削除する。さらに、前記コンテンツの利用権利を削除したユーザは、前記利用権利が放棄されたコンテンツの利用権利の全体又は一部を再取得することにより、該当コンテンツを継続して利用することができる。  (もっと読む)

(もっと読む)

記憶媒体読み取り装置、記憶媒体管理システム

【課題】 製造コストを抑え、記憶媒体の購入者に対して安全、かつ確実に利用許諾を与える記憶媒体読み取り装置、記憶媒体管理システムを得る。

【解決手段】 固有ID25が割り当てられた記憶媒体24を装着可能であり、ネットワーク1を介して通信可能な管理サーバ10によって記憶媒体24の利用のライセンスが管理される記憶媒体読み取り装置20が、固有ID25を取得するID取得部21と、取得した固有ID25に対応するライセンスの発行を管理サーバ10に要求すると共に、ライセンスが発行された場合はそれを用いて記憶媒体24からデータを読み出すライセンス処理部23とを備え、固有ID25が、記憶媒体24が格納するデータに関連する情報データ30と、情報データ30に対して所定の一方向性関数を適用して算出されるダイジェスト値31とを含む。

(もっと読む)

インターネットを介して識別情報を安全に開示する方法およびシステム

【課題】インターネットを介して識別情報を安全に開示する方法およびシステムを提供する。

【解決手段】本明細書に開示される例示的な実施形態は、インターネットを介して情報をユーザに提示し識別情報を安全に開示するための方法およびシステムを含むことができ、サーバから情報を受信すること、情報を分析すること、クライアントによって制御される有限数の構成において、妥当性検査のために分析された情報をユーザに提示すること、および、情報をユーザによって妥当性検査することを含む。

(もっと読む)

携帯端末内蔵認証装置、携帯端末用認証プログラム及びその記録媒体、携帯端末を利用する認証方法

【課題】 情報の漏洩及び要認証データの改ざんを防止することのできる携帯端末内蔵認証装置、携帯端末用認証プログラム及びその記録媒体、認証方法を提供する。

【解決手段】 短期ID発行要求部41は、携帯電話10からホストコンピュータ20に対して予め使用回数及び使用期限が限定された短期IDの発行を要求する。短期ID記憶部42は、ホストコンピュータ20から送信され、携帯電話10が受信した短期IDを記憶する。買物情報記憶部43は、ショップ端末30から携帯電話10に送信された買物情報を記憶する。買物情報加工部44は、買物情報記憶部43から読出した買物情報に、短期ID記憶部42から読出した短期ID及び所定の改ざん防止情報を付加して決済情報を生成する。決済情報送信部45は、携帯電話10からショップ端末30に決済情報を送信させる。

(もっと読む)

認証機能付きサーバ及び方法

【課題】鍵ペアやICカードなど、ユーザが認証のために用いる秘密鍵を保持した手段が盗難にあった場合でも、その不正利用を抑制できる仕組みを提供する。

【解決手段】ユーザがサーバ装置の認証URLにアクセスすると(S10)、サーバ装置はユーザに対し証明書を提示させる(S20)。ユーザが自分の証明書をサーバ装置に送信すると(S12)、サーバ装置は、その証明書からそのユーザ(主体者)のメールアドレスを求め(S24)、本人確認用のウェブページを生成し、このページのURLを記載した本人確認メールを(S26)、そのメールアドレス宛に送信する(S28)。これを受け取ったユーザは、自分が認証要求を行ったのであれば、本人確認メールに示されたURLにアクセスし(S14)、認証許可の旨を入力すればよい(S16)。認証許可の入力がなされると、サーバ装置20はデジタル署名によるユーザ認証を行う。

(もっと読む)

データ処理システムおよびサーバ装置および認証処理方法およびコンピュータが読み取り可能なプログラムを格納した記憶媒体およびプログラム

【課題】データ処理装置からの入力すべきログイン情報の入力は回数を減らして、ログイン情報が頻繁に通信回線上に出力される事態を制限することでセキュリティ面を確保しつつ、各サーバ装置への接続に伴うログイン情報の入力負担を大幅に軽減できる。

【解決手段】フォトサイト107のサーバ装置は、ユーザPC102Aから入力されたログイン情報を認証するための第1の認証情報と他のサーバ装置へアクセスするための第2の認証情報とを顧客データベース109、リレーション情報150として記憶し、ユーザPC102Aから通知されるログイン情報を記憶されている第1の認証情報に基づいて認証し、該認証後、プリントサイト113Aのサーバ装置への要求が発生した場合に、顧客データベース109から第2の認証情報を取得して要求先のサーバ装置に転送して認証処理を代行させる。

(もっと読む)

安全性判断方法、安全性判断システム、認証装置、プログラム及び安全性判断装置

【課題】安全性を高めることができ、また妥当な安全性を維持した上で円滑に情報の送受信を行うことが可能な安全性判断方法を提供する。

【解決手段】携帯電話機1は、携帯電話機1の情報、接続された周辺機器の情報、またはインストールされたソフトウェアの情報の少なくともいずれかを含む環境情報を収集する環境情報収集手段と、注文情報と、収集した環境情報とを中央サーバ2へ送信する情報送信手段とを備え、中央サーバ2は、携帯電話機1から送信された、注文情報と環境情報とを受信する手段と、注文情報と環境情報の条件とを対応づけて記憶した環境情報データベースに基づいて、受信した環境情報が受信した注文情報に対して適正であるか否かを判断する環境情報認証手段と、環境情報認証手段による認証が適正である場合に携帯電話機1を安全と判断する安全判断手段とを備える。

(もっと読む)

匿名サービス提供システム、装置及びプログラム

【課題】 匿名認証サービスにおける匿名の利用者に個別にアプローチする。

【解決手段】 利用者装置20Aにアプローチする内容を例えば所属グループの変更の促進とし、サービス提供者装置30Aが予めグループ管理機関装置10Aに対し、サービスの利用状況に応じて利用者装置20Aにアプローチする条件を設定しておく。これにより、グループ管理機関装置10Aが、利用者装置20A毎のサービスの利用状況に応じて利用者装置20Aにアプローチする。従って、サービス提供者は、匿名認証サービスにおける匿名の利用者に個別にアプローチできる。

(もっと読む)

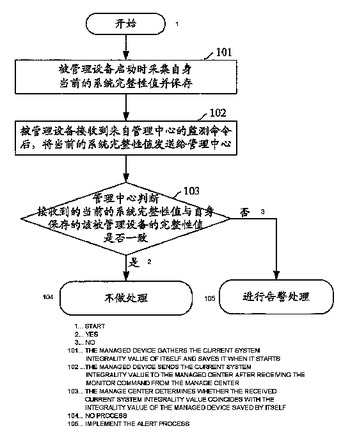

被管理装置を監視制御する方法

本発明は被管理装置を監視制御する方法を開示する。管理センターは、被管理装置のシステム完備性値及び被管理装置とその自身のシステム完備性値との対応関係が含まれている完備性リストを予め保存し、被管理装置は、起動時に自身の現在のシステム完備性値を採取して保存する。被管理装置は管理センターからの監視制御命令を受信した後、現在のシステム完備性値が含まれている情報を管理センターに送信する。管理センターは受信した情報及び前記完備性リストに基づいて、受信したこの被管理装置の現在のシステム完備性値が、自身に保存されているこの被管理装置の完備性値と一致するか否かを判断し、一致しない場合は警報処理を行う。本発明によれば、管理センターは、被管理装置が現在信頼可能な状態にあるか否かを把握できるので、被管理装置に現在未知の攻撃が存在しているかについて確定することができる。  (もっと読む)

(もっと読む)

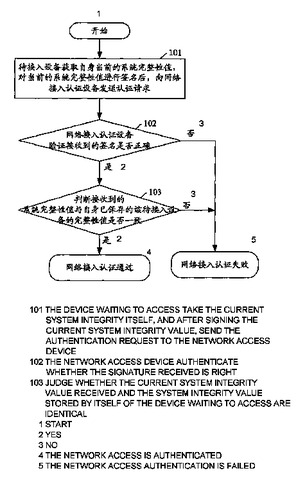

ネットワークアクセス認証を実現する方法

本発明は、ネットワークアクセス認証を実現する方法であって、アクセス待機装置のシステム完備性値、及び各アクセス待機装置とそのシステム完備性値との対応関係を予めネットワークアクセス認証装置内に格納しておく。アクセス待機装置は、ネットワークにアクセスする必要がある場合、自身の現在のシステム完備性値を取得し、現在のシステム完備性値をネットワークアクセス認証装置に送信する。ネットワークアクセス認証装置は、受信したアクセス待機装置の現在のシステム完備性値が自身に保存されているこのアクセス待機装置のシステム完備性値と一致するか否かを判断する。受信したアクセス待機装置の現在のシステム完備性値が自身に保存されているこのアクセス待機装置のシステム完備性値と一致する場合は、ネットワークアクセス認証は通過されたと判断する。このように、ネットワークアクセス認証装置に現在のアクセス待機装置の真実な状態を確認させることができ、ネットワークにアクセスする装置が確実に安全であるものと確保し、ひいてはネットワークのセキュリティを保証する。  (もっと読む)

(もっと読む)

ネットワークを利用した介護サービス支援システム

【課題】 ネットワークを利用した介護サービスシステムにおいて、ネットワーク上の脅威に対して強固であり、また、本人認証を電子的に証明することができる介護サービスシステムを提供する。

【解決手段】 介護サービス利用者は、公開鍵暗号方式の暗号クレデンシャルを格納した利用者トークン20(ここではUSBキー)を所持し、介護サービス利用者もしくは介護者は、利用者トークン20を利用者宅に設置された利用者PC40もしくは介護者が所持する介護者PC30に接続し、介護サービス事業者に設置された事業者サーバ10とネットワーク60を介してデータ通信し、公開鍵暗号方式を利用してネットワーク60に流れるデータの暗号化や、事業者サーバ10に送信する情報のデジタル署名の生成を行う。

(もっと読む)

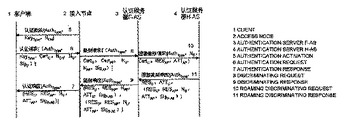

有線ネットワークおよび無線ネットワークに適したアクセス認証方法

有線ネットワークおよび無線ネットワークに適したアクセス認証方法は、アクセスポイントの認証サーバとユーザ端末の認証サーバとの間にセキュリティチャネルを予め確立するステップと、ユーザ端末およびアクセスポイントにおいて認証プロセスを実施するステップとを含む。当該認証プロセスは、1)アクセスポイントが認証_起動メッセージを送信すること、2)ユーザ端末が当該ユーザ端末の認証サーバに要求メッセージを送信すること、3)ユーザ端末の認証サーバがユーザ端末に応答メッセージを送信すること、および、4)認証が完了されることを含む。この発明の方法は、ネットワークユーザが1つのアイデンティティを使用して複数のネットワークにアクセスすることができないという既存の技術的問題を解決し、この発明の方法は、すべてのネットワーク環境に適用可能であり、ネットワークユーザが1つのアイデンティティを用いて複数のネットワークにアクセスするための要件を満たし、或るネットワーク環境では暗号化を用いずにその要件を満たす。この発明の方法は、アクセスポイントとローカル認証サーバとの間の強力なセキュリティ関係の必要性をなくし、拡張性を高め、性能を改善し、セキュリティを高める。  (もっと読む)

(もっと読む)

コンテンツ権利管理システムにおける、柔軟なライセンス供与アーキテクチャ

【課題】複数のルート信頼機関を可能にし、同様に認証/検証を行うことができる各ルート信頼機関をライセンス自体が指定できるようなアーキテクチャを提供すること。

【解決手段】ライセンスが、解読部および承認部としてユーザに発行される。解読部は、ライセンスが発行されたユーザによってのみアクセス可能であり、対応する暗号化されたデジタルコンテンツを解読する解読鍵(KD)と、ルート信頼機関の識別を含む検証情報を有する。承認部は、デジタルコンテンツに関連して許可される権利と、満たすべき条件を記述し、解読部内の識別されたルート信頼機関に従って検証されるデジタル署名を有する。発行されたユーザは解読部にアクセスし、その中の検証情報を利用して、承認部のデジタル署名を検証する。承認部内の条件が許可する場合、解読部からの解読鍵(KD)を有する暗号化されたコンテンツを解読することができる。

(もっと読む)

話者特定装置

【課題】

従来の話者特定装置は、装置に記録されている音声特徴情報と、通話相手の音声情報とを比較することで話者特定を行っていた。しかしこの方法では処理に長い時間を要し、また音声特徴情報を記録するために大きな容量を必要とした。そのため音声特徴情報を通話相手から取得するのが好ましいが、この場合音声特徴情報が改ざんされているおそれがある。

【解決手段】

信頼性のある認証局により作成された署名に基づいて、音声特徴情報が改ざんされたものでないかどうか判断する。改ざんされていなければ、音声特徴情報と音声情報とを比較して、同一人物のものであるかどうかを判断する。さらに人物を特定する情報を話者特定装置に出力することで、通話相手が誰であるかを特定する。話者同定装置のユーザーは、これらの情報に基づいて、通話相手が信頼できる人物であるかどうかを判断する。

(もっと読む)

661 - 680 / 761

[ Back to top ]