Fターム[5B285CA44]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 電子署名 (761)

Fターム[5B285CA44]に分類される特許

721 - 740 / 761

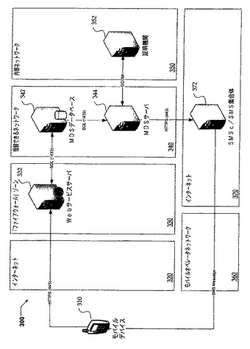

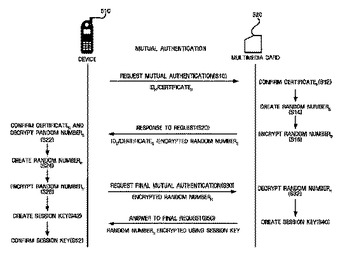

セルラーネットワークを介したデバイスの安全な認証登録

【課題】 セルラーネットワークを介して信頼できないデバイスを認証し、安全に登録する方法およびシステムを提供する。

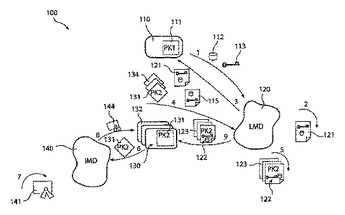

【解決手段】 操作中、モバイルデバイスは、(セルラーネットワークなどの)第1のネットワーク(信頼できないかまたは部分的に信頼できないネットワークの場合もある)上の通信トランスポートを介して(モバイルデバイスの電話番号などの)識別子を送信する。サーバは、伝送を受信し、(SMSシステムなどの)信頼できるネットワークにわたってモバイルデバイスにトークンを送信する。トークンは、モバイルデバイスにより第1のネットワークを介してサーバに送信される。サーバは、トークンを検査し、たとえば、デバイスの認証のためのデジタル証明書を発行することができる。

(もっと読む)

画像処理装置、情報処理装置、遠隔操作方法、及びプログラム

【課題】 遠隔操作の操作対象側である情報処理装置から画像処理装置に対して遠隔操作の要求を行うことを可能にする。

【解決手段】 ユーザがデスクトップコンピュータ101を離れて画像処理装置110を利用している最中に、デスクトップコンピュータ101上のアプリケーションプログラムの操作を行なわねばならない場合、デスクトップコンピュータ101上で稼動するエージェントプログラムから画像処理装置110に対して遠隔操作要求を発行する。これにより、ユーザは、画像処理装置110からデスクトップコンピュータ101上のアプリケーションプログラムを遠隔操作することができ、ユーザは、画像処理装置110の設置場所からデスクトップコンピュータ101の設置場所まで戻らなくても済む。

(もっと読む)

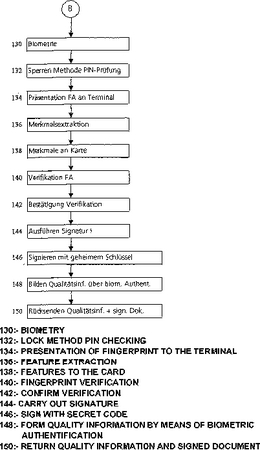

携帯型データ記憶媒体を使って安全な電子取引を実行する方法

携帯型データ記憶媒体を使用して端末で安全な電子取引を実行するための方法が提案される。本発明によれば、ユーザー(30)が携帯型データ記憶媒体(20)に対して本人認証を行う。同時に携帯型データ記憶媒体(20)は、本人認証がどのように行われたかに関する品質情報を作成する。端末(14)に対して認証の証明が行われる。その後、携帯型データ記憶媒体(20)が取引中に、例えばデジタル署名作成などのセキュリティ確立処理を実施し、セキュリティ確立処理の結果に品質情報を添付する。  (もっと読む)

(もっと読む)

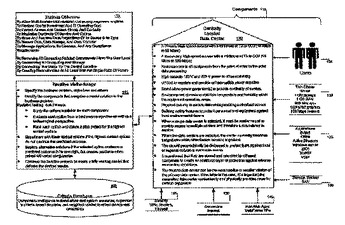

データ処理システム、方法およびコンピュータ・プログラム(連合ユーザ・ライフサイクル管理用の信頼インフラストラクチャ・サポートを可能にする方法およびシステム)

【課題】異なる企業のコンピューティング環境が連合コンピューティング環境内で対話する方法およびシステムを提供すること。

【解決手段】連合動作を、異なる連合コンピューティング環境のユーザの代わりに、連合パートナのコンピューティング環境で開始することができる。接触点サービスは、信頼サービスに頼って、あるコンピューティング環境と連合パートナのコンピューティング環境の間の信頼関係を管理する。信頼サービスは、鍵管理サービス、アイデンティ/属性サービス、およびセキュリティ・トークン・再ービスを使用する。連合ユーザ・ライフサイクル管理サービスが、連合ユーザ・ライフサイクル機能を実施し、接触点サービスおよび信頼サービスと対話する。

(もっと読む)

再生可能な不正防止機能セキュリティシステムのための自動生成された暗号関数

安全な暗号関数が、すべてのモバイルエージェントと同一である静的なプログラムコードと、各関数に対して異なる動的なプログラムコードとを含むテンプレートから生成される。動的なコードは、関数によって処理されるメッセージを暗号かするために用いられるストリーム暗号アルゴリズムをインプリメントする。動的なコードはまた、各メッセージに添付されるメッセージダイジェストを生成し得る。メッセージダイジェストは、動的なコード、およびオプション的に、メッセージに適用されるハッシュ関数であり得る。によって、各関数は、固定終了タイム、関数が送信し得る最大数のメッセージ等によって制限されたライフタイムが割り当てられ得る。暗号アルゴリズムによって処理された任意の受信されたメッセージは、そのライフタイムの満了後、無視される。  (もっと読む)

(もっと読む)

無線ローカルエリアネットワークの関連付けのためのデバイスおよびプロセスならびに対応する製品

【課題】 ユーザによる特別な追加データの入力や追加機材を必要とせず、かつ安全な方法でWLANへの接続のための関連付けを可能とする。

【解決手段】 関連付けデバイスは、ステーションと中心装置との間で信号を交換する受信手段11および送信手段12と、中心装置に、少なくとも一つの中心秘密鍵Kを自動的に提供するセキュリティ手段13と、ステーションによって送られた関連付け要求によって開始され、中心鍵および中心鍵に対応するステーション秘密鍵Kによってセキュリティが保たれる、ステーションと中心装置との間の無線でのデータ交換のもとに、ステーションをWLANの一部であると記録する記録手段とを有する。また、記録手段14がステーションの記録を確認するのは、ユーザーが確認のための物理的な動作ACTION´を中心装置に対して実行したときにのみ行われる。

(もっと読む)

サーバレス・オフィス・アーキテクチュアを規定する方法

どこでもいつでもコンピューティング・サポートを組織に引き渡すサーバレス・オフィスをアーキテクトする方法が提供される。サーバレス・オフィスは、組織の事業機能に関連付けられた事業目的および制約に基づいて選択される複数の情報技術ITコンポーネントを含み、一緒に作用して、もはやローカル・コンピューティング・サポートを持たずデスク上の僅かなクライアントしかない複数のエンド・ユーザにコンピューティング・サポート機能を引き渡す。組織がITコンポーネント選択の目的でその事業機能の目標および制約をマップしなければならないITコンポーネントの少なくとも4つのアーキテクチュラル・グルーピングを含めることにより、予め定められたサーバレス・アーキテクチュアが本発明により実現される。実現された予め定められたサーバレス・オフィス・アーキテクチュラル・グルーピングにより満たされないユニークなニーズを満たせるように、この最小セットのグループ内にローカル・グループが含まれる。  (もっと読む)

(もっと読む)

ウェブサービスのための動的な相互操作性契約

本発明は、相互操作性をサポートするためのマシン読み取り可能なデータ構造体及びデータ構造体の動的計算に係る。より詳細には、本発明は、相互操作性を向上するデータ構造体及びデータ構造体の動的発生の態様に係る。本発明の特定の態様を、特許請求の範囲、明細書本文及び添付図面に記載する。  (もっと読む)

(もっと読む)

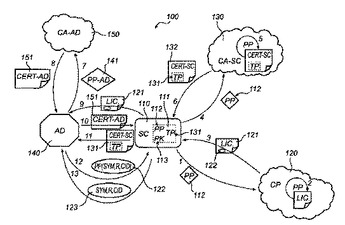

証明書に基づく認証ドメイン

本発明は、ネットワークにおける装置間の安全なコンテンツの配信のための方法、システム及び中央装置に関する。本発明は、ネットワークを管理する中央装置により認証ドメインが設定されるというアイデアに基づく。装置がネットワークに加入すると、中央装置は、加入した装置を登録し、当該装置に少なくとも1つの証明書を発行する。この登録により、加入する装置が認証された装置であるということが保証され、このことは、認証された装置メーカにより当該装置が製造されたということを意味するものである。ネットワークセキュリティのため、認証されていない装置はネットワークには受け入れられない。各装置に発行される少なくとも1つの証明書による認証に基づき、コンテンツはネットワークの装置間に配信される。第1装置から第2装置へのコンテンツの配信は、第2装置の少なくとも1つの証明書により第2装置を認証する第1装置よって可能とされ、またその逆も可能とされる。  (もっと読む)

(もっと読む)

認証書廃棄目録を利用したデジタル著作権管理方法及び装置

本発明は、認証書廃棄目録を利用したデジタル著作権管理方法及び装置に係り、本発明によるデジタル著作権管理方法は、携帯型保存装置がデバイスと認証書廃棄目録をアップデートするステップと、アップデートされた認証書廃棄目録にアクセスしてデバイスの認証書の有効性有無を判断するステップと、デバイスの認証書が有効であると判断された場合に携帯型保存装置がデバイスとの通信を維持するステップと、を含む。

本発明によれば、デバイスと携帯型保存装置のデジタル著作権管理に保安性を強化できる。

(もっと読む)

(もっと読む)

電子商取引の確保

承認サービス(106)における方法と、電子商取引の確保のためのユーザIDユニット(102,118)における対応する方法とが開示されている。本方法は、少なくとも1つのユーザID(102,103、118、119)と1つのビジネス・サービスとに関連された商取引を承認する要求の受け取りで始まる多数の段階を含み、その後に前記ビジネス・サービスを使用すべくユーザIDの権限付与の検査が実行される。次いでユーザIDとの交換が、前記ビジネス・サービスについての少なくとも情報を含む暗号化されると共に署名済み検証書類で実行される。次に商取引はその検証書類の内容に依存して承認される。 (もっと読む)

プライバシーを保護する情報配布システムにおけるライセンス管理

情報配布システムにおいて、ユーザーのプライバシーを提供しながら、第一のユーザーから一人または複数の他のユーザーにライセンスを移転するためのシステムおよび方法。プライバシーのレベルは、ライセンス書式とマスターライセンスおよび匿名ライセンスの使用とによって、およびライセンスに対応する証明書に失効リストを含めることによって高められる。  (もっと読む)

(もっと読む)

プライバシーを保護する情報配布システム

情報配布システムにおいて、情報の要求を管理する間、ユーザーの身元を秘密に保つシステム、装置および方法。ユーザーの身元は、ユーザー同定装置と関連付けられている持続的仮名および一時的仮名の使用によって秘密に保たれる。情報配布のプロセスは、ライセンスおよび証明書の使用によって向上される。ライセンスおよび証明書を、ユーザーは、持続的仮名を用いて自らを代表させることによって入手する。要求した情報にアクセスする間、ユーザーは一時的仮名によって代表される。  (もっと読む)

(もっと読む)

ファイアウォール・システム

ファイアウォール・システムは、下位レベルの通信プロトコル(224)及び(226)を介して内部及び外部ホスト・コンピュータ(228)及び(230)と通信する署名検証ハードウェア(222)を用いるものであり、該内部及び外部ホスト・コンピュータは、遠隔送信元及び宛先コンピュータ(238)及び(240)との複雑な通信プロトコルを実装するためにネットワーク・プロトコル・スタック(232)及び(234)を有する。送信元コンピュータ(238)は、データをチェックするデータ・チェッカー機能(250)と、データを伝送するためにデジタル署名を生成する署名機能(252)とを有する。内部ホスト・コンピュータ(228)は、伝送されたデータを受信し、それを、ハードウェア(222)が動作するより下位のプロトコル・レベルに変換する。ハードウェア(222)は、プロトコル及びチェックのためのデジタル回路を使用する。それは、ソフトウェア・アプリケーション・レベルでデータ内の署名を検証するが、単純な下位レベルのプロトコル(224)及び(226)を要求するだけである。ファイアウォール・システム(220)は、高性能接続メディア(236)を介して送信元コンピュータ(238)及び宛先コンピュータ(240)と通信する。ハードウェア(222)それ自体はまた、高性能接続メディア(227)を介してホスト・コンピュータ(228)及び(230)と通信し、他のファイアウォールを攻撃されやすくする複雑な通信プロトコルとの関与を防止する。  (もっと読む)

(もっと読む)

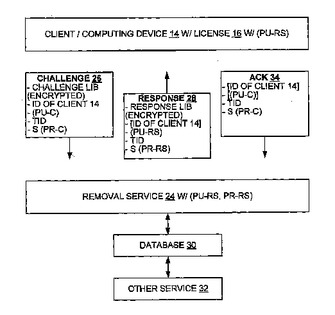

コンテンツ保護システムなどにおける高信頼ライセンス削除

デジタルライセンスは、当該ライセンスの削除を許可できる削除サービスの識別情報を含む。クライアントは、削除されるライセンスおよびサービスを選択し、削除されるライセンスを識別するチャレンジライセンス識別ブロック(LIB)をその中に含むチャレンジを作成して、チャレンジをサービスに送信する。サービスはチャレンジを受信し、チャレンジの少なくとも一部をデータベースに格納し、チャレンジに対応し、削除されるライセンスを識別するレスポンスLIBおよびサービスの識別情報をその中に含むレスポンスを作成し、レスポンスをクライアントに送信する。クライアントはレスポンスを受信し、削除されるライセンスを識別するためにレスポンスからのレスポンスLIBを利用して、識別されたライセンス内のサービスの識別情報がレスポンス内のサービスの識別情報に一致することを確認したときに、識別されたライセンスを削除する。

(もっと読む)

(もっと読む)

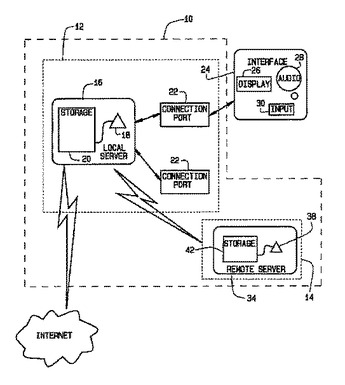

個人情報を開示することのない信頼性のないゲートウェイの認証

システムおよび方法は、サーバに取扱いに慎重を要するユーザ情報を提供せずに、サーバの使用についてのユーザ承認を提供する。ユーザインターフェイスと遠隔承認サーバとの間には、安全な承認リンクが確立される。承認リンクは、ローカルサーバを通過する一方で、ローカルサーバからは読取不可となっている。ユーザ承認データは、承認リンクを介して、ユーザインターフェイスから承認サーバに送信される。承認サーバはそこで、承認リンクを介して、リダイレクトされた確認メッセージをユーザインターフェイスに返す。リダイレクトされた確認メッセージに含まれるデータに基づいて、ユーザインターフェイスとローカルサーバとの間にローカルリンクが確立される。ユーザインターフェイス、ローカルサーバおよび承認サーバの間のすべての通信は、ユーザインターフェイスウェブブラウザを用いて行なわれる。よって、ローカルサーバによって制御されたサービスの利用についての承認を行なう上で、ユーザインターフェイスに、そのようなリンクを確立し、かつ、そのような通信を行なうための専用のソフトウェアをロードする必要はない。  (もっと読む)

(もっと読む)

匿名認証方法

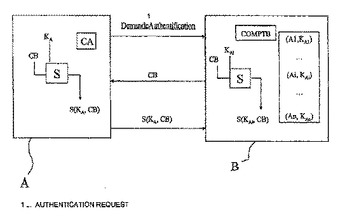

本発明は、各々が、特定されるべきクライアントエンティティ(Ai)と関連付けられる、いくつかの秘密鍵(KAi)を有する認証エンティティ(B)による、クライアントエンティティ(A)の認証方法に関する。本発明の方法は、認証要求の後に、認証エンティティ(B)からクライアントエンティティ(A)に認証カウンタ値(CB)を送信するステップと、クライアントエンティティの側において、受信されたカウンタ値が、クライアントエンティティに記憶されるカウンタ値(CA)より厳密に大きいことを検証するステップと、クライアントエンティティの側において、カウンタ署名(S(KA,CB))を算出し、それを認証エンティティに伝送するステップと、クライアントエンティティによって記憶されるカウンタ値(CA)を認証カウンタ値(CB)に更新するステップと、認証エンティティ(B)の側において、対応するカウンタ署名(S(KAi,CB))が受信されたカウンタ署名(S(KA,CB))に一致する、特定されるべきクライアントエンティティ(Ai)を探すステップと、認証カウンタ(COMPTB)を増加させるステップとを有する。

(もっと読む)

(もっと読む)

認証状態リストを生成する方法及びデバイス

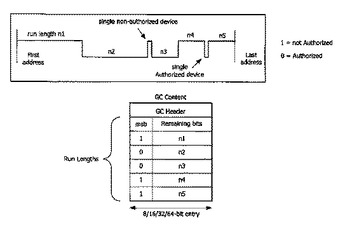

認証状態リストを生成する方法は、多くのデバイスの認証状態のランレングスコード化した表記を生成すること、及び、認証状態リストにその表記を保存することを含む。好適には、デバイスは特定範囲において同一の認証状態を有し、前記範囲の各々に対する前記範囲の各々のデバイスによって共有される認証状態と共に、デバイスの多くの範囲の各々に対して、前記範囲の各々のデバイスの数を表示することによって、その表記を生成することを含む。所定のレングスの範囲であれば、その範囲を省略できる。  (もっと読む)

(もっと読む)

コンテンツへのアクセスを認証する方法

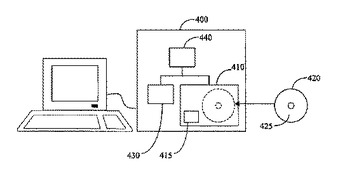

シンク装置(400)によるコンテンツ(425)へのアクセスを使用権に従い認証する方法及びソース装置(410)であり、前記コンテンツは、ソース装置によって制御される記憶媒体(420)に記憶される。前記シンク装置の破棄状態が、前記使用権が前記コンテンツへのアクセスの認証の一部として修正される必要がある場合に、利用可能である最も新しく発行された破棄情報を用い、それ以外の場合に、前記記憶媒体に記憶される前記コンテンツに関連付けられる破棄情報であって好ましくは前記記憶媒体に記憶される破棄情報を用いて、検証される。前記記憶媒体に記録される前記破棄情報、又は前記シンク装置に関連する部分のみが、前記使用権が修正される必要がある場合に最も新しく発行された破棄情報に任意選択的に更新される。好ましくは、このことは、前記検証の結果が前記シンク装置が破棄されたということである場合にのみ実行される。  (もっと読む)

(もっと読む)

認証用移動端末、並びに該端末を利用した電子取引きシステム及び方法

【課題】地域を制限することなく行われる認証書による電子取引きを提供する。

【解決手段】認証用移動端末(500)、電子取引システム、及びその使用方法が開示されている。認証書は、認証機関(600)から移動端末(500)にダウンロードされる。有線電子取引きでは、使用者の取引き履歴がサービス提供サーバー(300)又は使用者の取引き端末(200)から移動端末(500)に提供され、移動端末(600)は、格納された電子認証書を利用して取引き履歴を電子署名し、電子署名された取引き履歴をサービス提供サーバー(300)又は取引き端末(200)に提供して、サービス提供サーバー(300)は最終的に電子署名された取引き履歴を受信することができる。サービス提供サーバー(300)は電子署名された取引き履歴に従って使用者と取引きを決済して、当該サービスを使用者に提供する。また、オフライン取引き時にも、移動端末(500)に格納された認証書がシステムで提供されて、認認証書に基づいた取引きが安定的に行われる。

(もっと読む)

721 - 740 / 761

[ Back to top ]