Fターム[5B285CA45]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 認証局・鍵管理サーバ使用 (336)

Fターム[5B285CA45]に分類される特許

261 - 280 / 336

デジタルコンテンツ配信システム

【課題】ライセンスの盗聴・改ざんの防止、通信相手の認証、通信切断対策の機能を実現し、かつ通信往復回数を減少させるコンテンツ配信システムを提供する。

【解決手段】ユーザ端末装置3は、現在のトランザクション処理について処理中であるか処理済みであるかを示す1ビットのトランザクション識別フラグを保持し、連続する複数回のトランザクション処理における最終回を除く各トランザクション処理においてコミットメッセージを送信しないで、2回目以降の要求メッセージの送信時に、省略されたコミットメッセージの代わりに前記トランザクション識別ビットを送信する。コンテンツ配信装置1は、2回目以降の要求メッセージと共に送信される前記トランザクション識別フラグを受信し、受信されたトランザクション識別フラグに基づいて1つのトランザクションの完了を確定するか否かを判定する。

(もっと読む)

認証連携システム、認証連携方法、管理サーバおよびプログラム

【課題】 個人・企業の利用者がインターネットサービスを利用する場合の認証連携を簡単なシステムで実現する。

【解決手段】 サービスサーバA400はログインされたときに利用者60の認証取得を管理サーバ700に要求する。管理サーバ700は公的個人認証サーバ200の認証結果をサービスサーバA400に送信する。インターネットサービスA40がサービス中にインターネットサービスB50のサービスが必要となったとき、サービスサーバA400は利用者60の認証情報をサービスサーバB500に送信する。サービスサーバB500はこの認証情報を管理サーバ700に送信し認証要求する。管理サーバ700は要求に基き公的個人認証サーバ200の認証結果をサービスサーバB500に送信する。管理サーバは認証結果送信時に該当サービスに関連付けられた利用者のプライバシ情報を添付する。

(もっと読む)

安全なアドホックネットワークを構築するシステム

【課題】 各デバイスの認証局へのアクセスを不要にしつつ、安全なアドホックネットワークを簡便に構築することのできるシステムを提供する。

【解決手段】 セキュアネットワーク構築システムは、アドホックなネットワークを構成する1以上のデバイスと、前記デバイスを認証する認証局と、認証局と通信し、前記1以上のデバイスの各々に対して必要な情報を設定、制御する移動端末とを含み、認証局は、ネットワークに一意のネットワーク証明書を発行し、任意のデバイスがネットワークに参加するたびに、このデバイスを証明するデバイス証明書を生成し、生成したデバイス証明書を前記ネットワーク証明書で署名して、移動端末に送信する。移動端末は、ネットワーク証明書で署名されたデバイス証明書を前記認証局から受信して、各デバイスに設定する。

(もっと読む)

データサーバ及びデータ管理方法及びプログラム

【課題】複数のサーバが連携してクライアントにデータを提供するシステムにおいて、サーバ間でのユーザ認証の引き継ぎを、中央のログイン管理サーバ無しで実現する。

【解決手段】データサーバ10A−1は、ユーザ認証が成功したクライアント30からデータ要求を受け取った場合に、該データ要求の要求対象データを該データサーバ10A−1内から検索し、要求対象データを検索できた場合に、そのデータをクライアント30に提供し、要求対象データを検索できなかった場合に、他のデータサーバ10A−2に対して要求対象データの有無を問い合わせることにより要求対象データを持つデータサーバ10A−2を移転先サーバとして特定し、移転先サーバから一時認証情報を受け取り、移転先サーバ内の要求対象データを特定するアクセス情報とその一時認証情報とを含んだリダイレクト情報をクライアント30に返す。

(もっと読む)

認証を得て暗号通信を行う方法、認証システムおよび方法

【課題】 Webサービスを利用したシステムのセキュリティを向上させる。

【解決手段】 ユーザ端末1のAP11が、認証サーバ2へ認証要求を送信する。認証サ

ーバ2がAP11を認証すると、暗号化および復号化に用いるセッション鍵をユーザ端末

1へ送信する。業務サーバ3が、ユーザ端末1から、サービスコンポーネント32に対す

るサインオン要求を受け付けると、認証サーバ2へサービスコンポーネント32の認証要

求を送信する。認証サーバ2がサービスコンポーネント32を認証すると、同じセッショ

ン鍵を業務サーバ3へ送信する。そして、AP11およびサービスコンポーネント32は

、それぞれがセッション鍵を用いて、相互に暗号通信を行う。

(もっと読む)

情報管理方法及び情報管理システム

【課題】個人情報等、機密情報をよりよく管理し漏洩を防ぐ情報管理方法及び情報管理システムを提供する。

【解決手段】ユーザ端末1と携帯端末2とをトークンTKによって関連付けた後、携帯端末2が、サービス提供サーバ3の公開鍵情報を使用して個人情報を暗号化し、個人情報管理サーバ4が暗号化された個人情報を暗号化されたまま記録・管理し、サービス提供サーバ3が、個人情報が必要になった時点で暗号化されたままの個人情報を個人情報管理サーバ4から取得し、サービス提供サーバ3の秘密鍵を使用して復号し個人情報を利用する。

(もっと読む)

リモートリソースとの安全な対話型接続の生成

本発明の実装形態は、接続設定の段階で初期にクライアントおよびサーバを認証することによって少なくとも一部、クライアントとサーバとの間の安全な接続を効率的に確立する。サーバとの接続を開始するクライアントは、クライアントで有効化された安全な通信プロトコルを識別し、クライアントがサーバに送信する接続要求内でこれらのプロトコルを識別する。サーバは、メッセージを処理し、サーバが接続に適切と見なす通信プロトコルを用いて応答する。次いで、クライアントおよびサーバは、適切な認証情報を交換し、次いで、選択された通信プロトコルを実現する接続セッションを確立し、ネゴシエートされた通信プロトコルを使用してメッセージを暗号化する。追加の実装形態は、必ずしもほとんどの接続リソースオーバヘッドを再コミットする必要もなく仮想インターネットプロトコルアドレスのうしろで切断された接続を再確立することに関する。  (もっと読む)

(もっと読む)

WWWシステムのフィッシング詐欺対策

【課題】近年、インターネット上でフィツングメール又は悪質なウェブサイトへのハイパーリンクにより利用者がフィッシングサイトに誘導され、利用者の個人情報が詐取されるなどの被害が拡大している。そこで本発明はクライアントがウェブサイトからダウンロードしようとするファイルか、または、ハイパーリンクが信頼できるものかを事前に照合する手段を提供する。

【解決手段】本発明は、信頼できる企業又は団体又は個人が運営するウェブサイトがWWWシステム1を使ってインターネット2上に公開するファイル13の所在を表すURL21が登録された照合表11をクライアント3又は照合表サーバ4に備える仕組みを構築し、クライアント3がWWWサーバ5との接続に先駆けて、照合対象URLをクライアント3又は照合表サーバ4が自ら備える照合表11中のURL21と照合することで照合対象URLが信頼できるウェブサイトを表すか確認する。

(もっと読む)

グループ登録装置,グループ登録方法,グループ登録解除装置,及びグループ登録解除方法

【課題】 セキュアな登録処理は保持した上で登録処理を簡略化して容易にグループ登録又はグループ登録解除することの可能なグループ登録装置,グループ登録方法,グループ登録解除装置,およびグループ登録解除方法を提供する。

【解決手段】 上記グループ登録装置10は,登録要求検知部と;セッションIDを生成するセッションID生成部と;登録要求メッセージ送信部と;登録回答メッセージ受信部と;メッセージの一回性検証をする検証部231と;登録回答メッセージに含まれるIDリストを,グループIDとひも付けて記憶領域に格納させる格納部241とを備え,同じ登録セッション内では,上記登録要求メッセージを1回送信し,上記登録回答メッセージを1回受信し;上記登録要求メッセージの送信と,上記登録回答メッセージの受信に限られる。

(もっと読む)

探索型属性認証方法およびシステム

【課題】ユーザ間で属性情報を交換する際にブロードキャストを用いて情報を収集し、このとき、要求ユーザ、返信ユーザ双方ともセキュリティを維持しながら求める属性を持つユーザを特定する。

【解決手段】ユーザ端末のそれぞれは、IDのうち属性値にあたる情報から鍵系列を生成してマスクIDを生成し、属性交換時、ユーザ端末間でこのマスクIDを交換する。属性値を探索しようとするユーザ端末は、他のユーザ端末を含む不特定多数のユーザ端末から返信されるマスクIDを探索したい属性値を用いることにより復元し、マスクIDと共に返信される署名を、その属性値が一致したときに正しく検証できる。

(もっと読む)

Web装置、認証システム、Webプログラム及び記録媒体

【課題】本発明は、認証情報の重複入力の手間を省きつつ、安全に認証チケットを取得してWebサービスへのアクセスを可能とするWeb装置、認証システム、Webプログラム及び記録媒体に関する。

【解決手段】認証システム1は、Webサーバ10にWebブラウザを使用してWebサービス30の利用要求があると、Webアプリケーション11が、Webサーバ10がWebブラウザから取得している認証情報を自動取得して、当該取得した認証情報に基づいて認証サービス20から認証チケットを取得し、当該取得した認証チケットを使用してWebサービス30の利用を許可する。したがって、認証情報の重複入力を省くことができ、Webサービス30を利用する際の利用性を向上させることができる。

(もっと読む)

本人確認方法

【課題】 ICカードの保持者の本人確認をその者の生体情報を用いて行う場合に、本人確認の信頼性を高め、および、本人確認が行われた日時を正確に特定する。

【解決手段】 本発明の本人確認方法によれば、ICカード3のカード固有情報に基づいてICカード3が有効であるか否かが判断部4において判断され、有効である場合には第1の電子署名がカード固有情報を読み取る読取部2に送信される。ついで、ICカード3の保持者の測定された生体情報とICカード3に記録されている生体情報とが一致したか否かが読取部2において判断され、一致した場合にはICカード3の保持者が本人自身であることを認証する第2の電子署名が判断部4から読取部2に送信される。さらに、第1の電子署名と第2の電子署名とが存在する場合にはタイムスタンプ付電子署名が認証部5から読取部2に送信される。

(もっと読む)

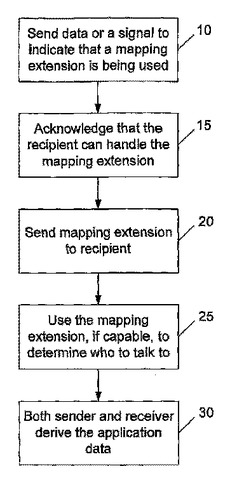

プロトコルのためのユーザ・マッピング情報拡張子

ユーザ・マッピング情報を含むヒントが、認証ハンドシェーク期間に交換されるメッセージに設けられる。例えば、認証期間に、クライアントはサーバにユーザ・マッピング情報を提供する。クライアントのドメイン/ユーザ名情報を送出するために、(例えば、TLS拡張子メカニズムの形式の)ヒントが用いられて、サーバがユーザの証明書をアカウントへマッピングするのを助ける。拡張子メカニズムは、クライアントによって送出されたマッピング・データの完全性と信頼性とを提供する。ユーザは、正しいアカウント又は(正しいアカウントを指摘し又は維持する)ドメイン・コントローラをどこで見つけるに関するヒントを提供する。ヒントと証明書の他の情報とに基づいて、ユーザはアカウントにマッピングされる。ヒントはユーザがログインするときにユーザによって提供される。こうして、ユーザを認証するために、証明書が本人にマッピングされる。結び付けを実施するために、証明書と共にヒントが送出される。結び付けを実施するために、現存のプロトコルが、追加のマッピング情報(ヒント)を伝えるよう拡張される。ベンダ特有のケルベロスへの拡張子が、X.509証明書とマッピング・ユーザ名ヒントとに基づいて許可データを取得するために定義される。  (もっと読む)

(もっと読む)

複合的アクセス認可方法及び装置

【課題】単一のアクセス行為に複数の情報資源がそれぞれの関連性をもって関与する形態の情報システムにおいて、情報システムを利用する組織などに応じた柔軟なアクセス制御規則の設定や管理を容易にする。

【解決手段】 要求された複合的アクセスからそのアクセス種別に応じて、複数の情報資源のいずれかをオブジェクトとする一ないし複数の原始的アクセスを生成し(S04)、生成された原始的アクセスのそれぞれのアクセス種別をオブジェクトの役割と複合的アクセスのアクセス種別とに応じて設定し、その後、原始的アクセスに対して原始的アクセス制御規則に基づいて認可判定を行い(S08)、この認可判定の結果に応じて、要求された複合的アクセスの認可判定を行う。

(もっと読む)

通信サービス提供方法及びシステム

【課題】アクセスネットワーク提供事業者と通信サービス提供事業者とが異なる場合であっても、煩雑な作業を利用者に要求することなく、通信サービスとアクセスネットワークの両方またはいずれかを一時利用することを可能にする。

【解決手段】利用権行使判定手段31は、利用者端末1から送信されてきた利用権情報に含まれる証明情報に基づいて利用権の正当性を判定する。通信サービス提供事業者接続判定手段32は、利用権が正当であると判定された場合、この利用権情報に含まれる認証情報に基づいた認証要求をアクセスネットワーク4を介して通信サービス提供事業者のISPセンタ5に送信する。通信サービス提供事業者のISPセンタ5の認証装置51において認証が正常に行われれば利用者端末1に対してアクセスネットワーク4とインターネット接続サービスの利用が許可される。

(もっと読む)

画像形成装置を制御するためのクライアントドライバプログラム及びコンピュータ及び画像処理装置操作用の操作画面の制御方法

【課題】ネットワークを介してMFP(複合機)を制御するクライアント装置上のクライアントドライバにおいて、ユーザの認証レベルに応じた操作の操作性を改善する。

【解決手段】MFP用ドライバ32がユーザから提示された認証情報をMFP10に送ると、MFP10はその認証情報に基づきユーザ認証を行う。ユーザが入力した認証情報の種類により、確立される認証レベルが決まる。MFP用ドライバ32は、確立された認証レベルでMFP10が許可する操作項目のみを選択可能とした操作メニュー画面をクライアント装置30のディスプレイに表示する。

(もっと読む)

PKIの環境設定方法、クライアントサーバシステムおよびコンピュータプログラム

【課題】 PKIを利用するクライアントサーバシステムにおいて、クライアントが接続するサーバに応じて、クライアントが、PKIの環境を自動で設定できるクライアントサーバシステムを提供する。

【解決手段】 クライアントサーバシステムのサーバ10は、クライアントサーバシステムのクライアント20からアクセスがあると、クライアント20に、PKIの環境を設置するために必要な情報が記述された設定ファイル14が埋め込まれた電子封筒13を送信する。クライアント20は、電子封筒13を受信すると、電子封筒13を開封し、設定ファイル14を取り出した後、設定ファイル14の内容に従いPKIの環境設定を行うことで、クライアント20が接続するサーバ10に応じて、PKIの環境を自動で設定する。

(もっと読む)

ユーザ情報管理方法およびシステム

【課題】ユーザの属性情報や認証用の情報を一元管理でき、属性情報の公開範囲を相手に応じて変更できるユーザ情報管理方法およびシステムを提供する。

【解決手段】ユーザ管理システムは、サービス提供サーバから送信された情報要求を受信するとユーザの代理証明書PCanが抽出し、これに基づいてサービス提供サーバを認証する。この認証に成功すれば、ユーザにより発行された代理証明書PCanに登録されている公開先リストがユーザ管理システムの秘密鍵SKcで複合化され、当該公開先リストにサービス提供サーバの所有者名が登録されているか否かが判定される。登録されていれば、代理証明書PCanの所有者名と公開属性情報項目リストとを含む検索要求がディレクトリへ通知される。この検索要求に対して検索結果(属性情報)が返信されると、これをサービス提供サーバへ返信する。

(もっと読む)

ユーザ認証方法およびシステム

【課題】ユーザ端末と多数のサービス提供先との間で公開鍵認証方式による認証が簡単に行えるユーザ認証方法およびシステムを提供する。

【解決手段】ユーザ管理システムがユーザ端末からの登録要求に応答して、第1ユーザ識別子、第1公開鍵および第1秘密鍵のペア、ならびに公開鍵証明書を生成してユーザ端末へ送信する手順と、ユーザ端末が、第2ユーザ識別子ならびに第2公開鍵および第2秘密鍵のペアを生成し、公開鍵証明書で署名された第2公開鍵の代理証明書を発行する手順とを含み、ユーザ端末がサービス提供サーバへ、代理証明書を含むサービス要求を送信する手順と、サービス提供サーバが、代理証明書の検証をユーザ管理システムへ要求する手順と、ユーザ管理システムが、受信した代理証明書に対応した公開鍵証明書を抽出して公開鍵証明書および代理証明書を検証し、その結果をサービス提供サーバへ送信する手順とを含む。

(もっと読む)

画面制御方法、および、情報処理システム

【課題】Webアプリケーションの利用途中で、表示内容を維持したまま利用者の切り替えを実現する。

【解決手段】Webアプリケーションにて、利用者の切り替えをおこなったときに、Webブラウザの表示ページの入力内容と表示位置を保存しておく。そして、サーバにて切り替え後の利用者の権限に応じてそのサイズを変更せずに、表示内容を要素ごとに非表示、無効化して、Webページを再構成してWebブラウザに送信する。 Webブラウザは、受信したWebページに、保存していた入力内容と表示位置を適用して、切り替え後の利用者用として表示する。

(もっと読む)

261 - 280 / 336

[ Back to top ]