Fターム[5B285DA05]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | IP利用回線 (2,996) | インターネット接続 (2,030)

Fターム[5B285DA05]に分類される特許

2,021 - 2,030 / 2,030

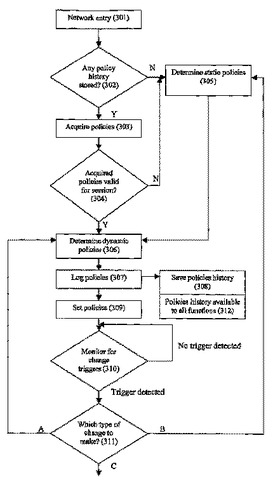

動的ネットワーク・ポリシー管理のシステムと方法

動的ネットワーク・ポリシー管理を提供するシステムと方法である。本システムは、ネットワーク管理者がネットワーク・セッションの開始時と全体を通してネットワーク・サービスの使用を調整可能とする。本システムは接続機能の選択可能な特性を識別する方法を使用して静的(305)及び動的ポリシー(306)を確立し、このポリシーは、多数の指定したトリガ・イベントまたは活動のどれかの監視検出を基にネットワークを通してセッションの前、途中及び後で修正してもよい(310)。以前のセッションで特定の識別接続機能と関係する特定のポリシーをキャッシュしまたは保存して以後のセッションで使用して、前記以後のセッションでより迅速にネットワーク使用パーミッションを与えてもよい。キャッシュしたまたは保存したポリシー情報を使用してネットワーク使用(308)、制御、及び安全性を識別してもよい。本発明のシステムと方法はネットワーク使用プロビジョニングの静的及び動的ポリシー割当てを提供する。  (もっと読む)

(もっと読む)

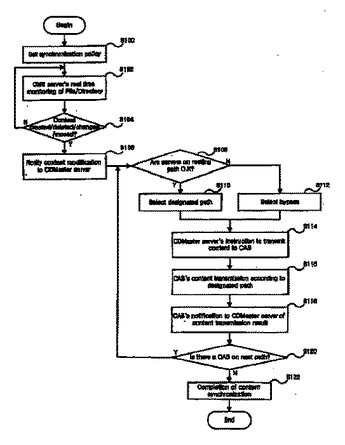

ネットワーク環境でのコンテンツ同期化システム及び同期化方法

コンテンツ同期化方法に於いて、同期化手段を設定する段階;CMSサーバーが実時間で特定サーバーのファイルとディレクトリを監視し、コンテンツの生成、変更、削除、移動が有るかの可否を確認し、有ればその内容をCDマスターサーバーに実時間で通報する段階;上記CDマスターサーバー、CMSサーバー、CASサーバー間に異常が有るかの可否を確認し、有れば事前に定義されたコンテンツルーティング経路を選択し、無ければ迂回経路を選択する段階;指定された経路又は迂回経路に従って該当コンテンツを目的サーバーに伝送する段階;伝送結果を通報する段階;次の順序のコンテンツルーティング経路が存在するかの可否を確認する段階;及び、存在すれば上記ルーティング経路のサーバー異常有無確認課程を更に遂行し万一存在しなければコンテンツ同期化を完了する段階を備える。  (もっと読む)

(もっと読む)

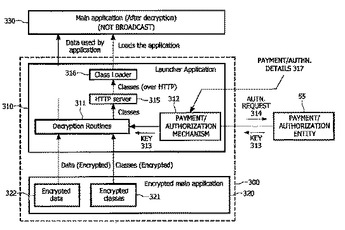

デジタル放送システム用のコピープロテクトアプリケーション

コピープロテクトアプリケーションは、Multimedia Home Platform(MHP)のようなデジタル放送システムで端末(60)に放送される。アプリケーションは、ランチャー・アプリケーション(310)とメインアプリケーション(320)とを有する。ランチャー・アプリケーション(310)は、端末(60)でHTTPサーバ(315)のようなサーバを端末に生成させる。DVBClassLoader(316)のようなアプリケーション・ローダは、サーバ(315)を介して端末にメインアプリケーションをロードする。メインアプリケーションは、サーバ(315)を通過するときに解読される暗号化アプリケーションでもよい。ランチャー・アプリケーション(310)は、解読での処理の前に、外部関係者から許可を取得する。  (もっと読む)

(もっと読む)

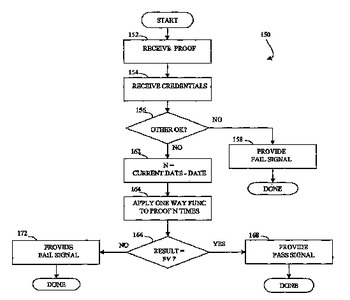

所定の区域へのアクセスの制御

アクセスの制御は、アクセスを選択的に許可するコントローラを有する、アクセスに対するバリアを設けることと、資格認証/証明を生成する少なくとも1つの管理エンティティを有し、期限が過ぎた証明に対する資格証明と値だけが所与の場合には有効な証明が確定不可能であると設定され、コントローラは資格認証/証明を受信し、コントローラはアクセスが現在認可されているか否かを判定し、もし、アクセスが現在認可されているならば、コントローラはアクセスを許可する。資格認証/証明は1つの部品内にあり、または、資格認証/証明は別個の部品内にあってよい。資格認証を生成する第1の管理エンティティと、証明を生成する他の管理エンティティがあってもよい。第1の管理エンティティは証明をも生成し、または、第1の管理エンティティは証明を生成しなくてもよい。資格認証は、一方向性関数を、複数の証明のうちの第1の証明に適用した結果である最終値を含むディジタル証明書に対応することがある。  (もっと読む)

(もっと読む)

コンテンツ項目を頒布する方法及びシステム

コンテンツ項目を受信者へ頒布する方法及びシステムが提供される。前記コンテンツ項目は、前記受信者に一意的に関連付けされたマーカを含む。第1時間点において、前記マーカは、前記コンテンツ項目に挿入される。第2時間点において、前記マーカと前記コンテンツ項目の前記受信者との間における関連付けが登録される。前記第1時間点は、前記受信者が知られる時間点の前に存在する。前記マーカは、好ましくは、透かしを用いて挿入される。ある実施例において、前記第1時間点は、処理負荷が比較的低い時間点において存在する。多重マーカが、単一コンテンツ項目に挿入され得る。  (もっと読む)

(もっと読む)

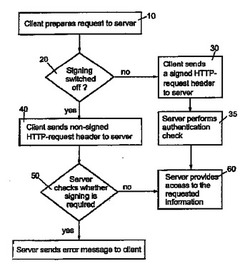

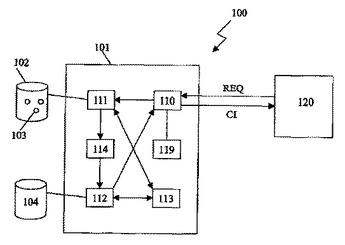

クライアント−サーバ環境においてクライアントを認証するためのシステムおよび方法

【課題】 HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもない認証プロセスを提供する。

【解決手段】 本発明の考えは、既存のパスワード/ユーザIDに基づく認証プロセスの代わりに、新しいデジタル署名認証プロセスを用いることである。この新しいプロセスでは、好ましくは、宛先サーバが用いる認証プロセスとは独立して、クライアント認証情報によって第1のHTTP要求ヘッダを拡張し、サーバは認証情報を要求しない。認証情報は、好ましくは、クライアントの公開鍵を含み認証機関が署名したクライアント証明書、および、好ましくは、要求内で送信されるHTTP要求ヘッダ・データに対して計算され、クライアントの秘密鍵によって暗号化されたハッシュ値を含む。証明書およびデジタル署名は、クライアント・システム自体におけるHTTP要求ヘッダの作成中に追加することができ、または、ゲートウェイ、プロキシ、もしくはトンネルとして機能するサーバにおいて、後に追加することができる。新しいデジタル署名認証プロセスに対応しない宛先サーバは、単に、HTTP要求ヘッダにおける証明書およびデジタル署名を無視し、自動的に、それ自身の認証プロセスを開始する。本発明は、既存のデジタル署名認証プロセスを簡略化し、同時に、HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもなく、異なる認証プロセスの共存を可能とする。

(もっと読む)

ネットワークセキュリティ及び電子署名の認証システム及び方法

【課題】

【解決手段】 ユニバーサルで、軽量の、持ち運びが容易な識別カードに情報を記録し、この情報へのアクセスを制限する。このメモリカードは、カード上の電子ファイルのファイルシステムを具え、このシステムは、選択された識別リーダで自動的に検出され認識される。このファイルシステムは、保存されている電子ファイルがカードの別々の区別される暗号化されたコンパートメントに現れるように組織化されており、許可を受けたあらかじめ選択されたリーダのみが特定のコンパートメントにアクセスする。生物測定認証情報が、カードに印刷されており、リーダとそのカードが付与され、そのカードを所有する人物間に生物測定の合致がない限りいかなるデータも送信することができない。メモリカードの別々のコンパートメントは、カードが付与されたユーザに関連する医療、行政あるいは金融情報を含むコンパートメントを具え、この情報へは、医療情報を有するコンパートメントに割り当てられたユニークなピンコードを有するあらかじめ選択されたメモリカードリーダのみがアクセスできる。メモリ識別カードは、そのカードが使われているところを認証するためにシングルチップグローバル位置システム(GPS)を具えていてもよい。

(もっと読む)

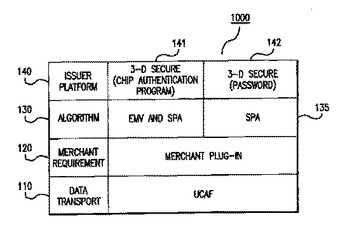

フォーマット化したデータ構造を用いた保証付き決済取引システム及び方法

【課題】オンラインカード保有者取引を認証するための、3−Dセキュア・プロトコルに整合した認証プログラムを提供する。

【解決手段】カード保有者のオンライン取引を認証するために使用するe−コマース認証プログラムの結果を搬送するためのフォーマット化したデータ構造を提供する。このデータ構造は最大20バイトの長さを有し、e−コマースに使用する3−Dセキュア・メッセージ・プロトコルと整合するように設計されている。このデータ構造は、販売者名の省略形を含み、認証サービス・プロバイダを識別し、使用する認証方法を識別し、カード保有者情報を取引に結び付ける販売者認証コードを含む指定フィールドを含む。前記e−コマース認証プログラムによって使用され、認証結果を所望のフォーマットで生成するための保証付き決済アルゴリズムが提供される。1つの保証付き決済アルゴリズムでは、秘密キーを用いて、カード保有者のアカウント番号と前記データ構造の指定フィールドからの情報との連続体を暗号化する。他の保証付き決済アルゴリズムでは、一対の秘密キーを用いて、カード保有者のアカウント番号、カード有効期限日、及びサービスコードの連続体を暗号化する。両方の場合において、暗号化結果の一部を用いて販売者認証コードを規定する。  (もっと読む)

(もっと読む)

メッセージプロテクションシステムにおける二段階ハッシュ値マッチング法

本発明は、メッセージプロテクションシステムにおける二段階ハッシュ値マッチング法を提供する。この発明は、さらに、可能であれば、高度なシグネチャーハッシュ値(SSHV)に関連する計算を避けることで、メッセージプロテクションシステムの性能を向上させる。二段階ハッシュ値マッチング法を実行するメッセージプロテクションシステムは、以前にスキャンされたオブジェクトの、大まかなアウトラインハッシュ値(ROHV)をキャッシュに記憶する。このシステムは、ROHVを使用することで、一つのオブジェクトを、もう一方から、おおまかに識別することができる。このシステムは、比較的多くの時間を必要とするSSHVに関連する計算を実行する前に、ROHVを使用することで初期チェックを実行する。 (もっと読む)

通信端末から制御される遠隔制御の方法と装置

遠隔制御の方法は:遠隔通信網を介して、呼出端末とホストコンピュータシステムの間に第一の通信セッションを開始するステップ、遠隔通信網を介して、呼出端末ユーザの識別子をホストコンピュータシステムに送信し、かつ遠隔制御されるコンピュータシステムの識別子を送信するステップ、ホストコンピュータシステムにより前記識別子を照合するステップ、照合が正であれば:ホストコンピュータシステムから遠隔制御されるコンピュータシステムに向けて認証を送信するステップ、及び認証された制御を遠隔制御されるコンピュータシステムにより実行するステップを有する。 (もっと読む)

2,021 - 2,030 / 2,030

[ Back to top ]