Fターム[5J104AA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 証明 (7,443) | メッセージ認証(データの改竄防止) (1,958)

Fターム[5J104AA08]の下位に属するFターム

電子署名 (907)

Fターム[5J104AA08]に分類される特許

41 - 60 / 1,051

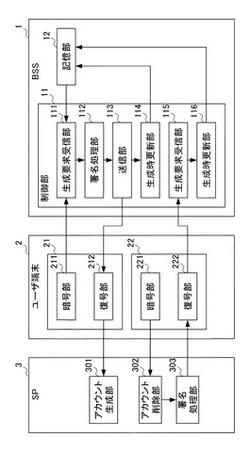

アカウント生成管理装置、アカウント生成管理方法及びアカウント生成管理プログラム

【課題】単一の利用者によるアカウントの生成の可否を管理するブラインド署名サービスを実現できるアカウント生成管理装置、アカウント生成管理方法及びアカウント生成管理プログラムを提供する。

【解決手段】アカウント生成管理装置は、新たなアカウントの生成を許可するか否かを示す管理データを記憶する記憶部12と、ユーザ端末2から、生成要求メッセージに対してブラインド関数により暗号化された暗号データを受信する生成要求受信部111と、管理データが新たなアカウントの生成を許可することを示している場合、暗号データに対して秘密鍵により署名を行い、管理データが新たなアカウントの生成を許可しないことを示している場合、暗号データに対して署名を行わない署名処理部112と、署名された第1の署名データを、ユーザ端末2へ送信する送信部113と、を備える。

(もっと読む)

DNSSECインライン署名

【課題】レジストリで増分的なDNSSEC署名を実行するシステム及び方法を提供する。

【解決手段】レジストリで増分的なDNSSEC署名を実行するシステム及び方法が開示され、電子署名操作がDNS追加、更新、及び/又は削除操作などを含む単一のトランザクションの一部として実行される。例の方法がリクエスタ100からドメインコマンドを受信するステップを含み、ドメインコマンドがドメインの識別子を含む。受信されたドメインコマンドが、ドメインのためのレジストリによって格納されたデータに関して実行される。ドメインコマンドの実行を含む個別のトランザクションの一部として、レジストリが権威サーバの秘密鍵を使用してドメインのためのDNSSECレコードに署名もする。DNSSECレコードが署名された後、レジストリが別のサーバ(DNSクラウド140)へ署名されたDNSSECレコードを増分的に発行する。

(もっと読む)

情報処理装置、セキュアモジュール、情報処理方法、および情報処理プログラム

【課題】不正プログラムの開発防止を図ること。

【解決手段】情報処理装置101は、安全性が担保されていないメインメモリ103に書き出されるプログラム(例えば、サブルーチンSR)を、信頼性が担保されたセキュアモジュール102で暗号化してから、メインメモリ103に書き出す。これにより、情報処理装置101は、メインメモリ103でのプログラムの安全性を担保し、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。また、情報処理装置101は、暗号化されたプログラムを、プログラムの実行時にだけ復号して、プログラムの実行終了時に削除する。これにより、情報処理装置101は、暗号化されていない状態のプログラムがメインメモリ103に存在する時間を少なくして、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。

(もっと読む)

情報処理装置および情報処理方法

【課題】データおよびコマンドのパラメータの少なくとも一方が改ざんされたことを検出する。

【解決手段】ICカードのコマンド受信部は、アンテナを介して、リーダライタから読み出しコマンドを受信する。MAC演算部は、読み出しコマンドのパラメータに含まれる読み出しアドレス、および、リーダライタに送信する読み出しデータに基づいて、MACを演算する。レスポンス送信部は、アンテナを介して、読み出しデータおよびMACをリーダライタに送信する。本技術は、例えば、ICカードに適用できる。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

署名サーバ、署名システム、および、署名処理方法

【課題】署名者の署名環境が様々である場合でも署名者への署名依頼を可能とし、署名依頼者が意図した署名条件で署名者に署名させることを可能にする。

【解決手段】署名者が内部ユーザであれば、署名者が使用する計算機に対して署名サーバ側での署名実施を依頼し、署名者が内部ユーザでなければ、署名者が使用する計算機に対して署名サーバの利用要否を問い合わせる。問い合わせに対して、署名サーバを利用するとの応答があった場合、署名者の使用する計算機に対して、署名者の署名環境を取得し、取得した署名環境が適正ではないと判断すると、取得した署名環境の適正化を行う。問い合わせに対して、署名者側で署名を実施するとの応答があった場合には、署名者が使用する計算機に対して署名者側での署名実施を依頼し、署名環境が適正であると判定された場合、または、署名環境の適正化が行われた場合、署名サーバ側での署名実施を依頼する。

(もっと読む)

多重署名システム、検証システム、多重署名方法及び多重署名プログラム

【課題】署名する人数が増えても署名サイズを一定値に抑制し、かつ効率的な演算処理によって順序付き電子署名を行うことができる多重署名システム、検証システム、多重署名方法及び多重署名プログラムを提供すること。

【解決手段】多重署名システムは、隣接するノード間で署名鍵の積を用いてGDHグループ内の演算により多重署名情報及び多重検証鍵情報を生成し、これらの総和である公開多重署名情報及び公開多重検証鍵情報により、ノード間の隣接関係を表現する。

(もっと読む)

電子データ配布システム

【課題】配布サーバの負荷を分散させつつ、機密情報の漏えいや電子データの改ざんを防ぐ。

【解決手段】利用者端末150の配信要求部172は、所定の起動時刻と、ランダムに生成される待機時間とを加算することによって配信要求時刻を求め、配信要求時刻に、配信要求を送信する。配信要求を受信すると、配布サーバ100の暗号化部123は、配布データ132からハッシュ値を算出し、鍵管理データベース131に格納されている共通鍵を用いて配布データ132を暗号化して暗号化データを作成する。配布サーバ100の配信部124は、ハッシュ値と暗号化データを送信する。暗号化データとハッシュ値を受信すると、利用者端末150の復号化部174は、予め配布されている共通鍵を用いて暗号化データを復号して配布データを復元し、配布データからハッシュ値を算出し、算出したハッシュ値と受信したハッシュ値に基づいて配布データの改ざんの有無を検証する。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】 HSMを用いる検証サーバにおいて、検証要求を受け付けてから検証結果を応答するまでの時間を短くし、検証サーバの処理性能を向上すること。

【解決手段】 HSMがI/F部148に接続されている検証サーバ130に、第一のソフトウェア暗号モジュール142と、第二のソフトウェア暗号モジュール143と、を備えておき、HSM、第一のソフトウェア暗号モジュール142及び第二のソフトウェア暗号モジュール143の負荷状態を暗号モジュール監視部141で監視し、証明書の検証処理において暗号演算を行う際には、暗号モジュール選択部140において負荷が最もかるい暗号モジュールをこれらのなかから選択して、暗号演算を行う。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法およびプログラム

【課題】UIM等のユーザ識別モジュールカードを用いることにより、オープン端末のアプリケーションをセキュアに利用することを可能とすること。

【解決手段】アプリケーション認証システム1は、認証アプリ200と連携して認証処理を行うアプリ100を有する携帯電話機10と、認証アプリ200を有するUIMカード20とから構成され、アプリ100は、予め記憶している前処理情報と、認証アプリ200から受信した認証鍵により、UIMカード20の認証を行うとともに、認証アプリ200は、予め記憶している改ざんがされていない正規のアプリ100から生成された正規変換情報と、携帯電話機10が有するアプリ100から生成された変換情報とを比較することにより、アプリ100が改ざんされているか判定する。

(もっと読む)

情報処理装置、情報処理方法、および、通信装置

【課題】サーバから配信されるコンテンツを再生する装置の消費電力を削減する。

【解決手段】NFC通信部は、ICカードと近接無線通信を行い、コンテンツを利用するためのライセンス情報および認証間隔情報を取得する。ネットワーク通信部は、ライセンス認証サーバにライセンス情報を送信し、ライセンス情報の認証が成功した場合にコンテンツ配信サーバから送信されるコンテンツを取得する。制御部は、コンテンツ配信サーバから取得したコンテンツを再生する。NFC通信部は、コンテンツの再生中に、認証間隔情報に基づいて、定期的にライセンス情報を取得するためにICカードとの近接無線通信を試み、制御部は、ICカードから取得したライセンス情報による再認証の結果に基づいて、コンテンツの再生を継続または停止する。本技術は、例えば、コンテンツ配信システムの端末装置に適用できる。

(もっと読む)

情報処理装置

【課題】認証子の付加されたパケットが中継装置間で転送失敗した場合、パケットに付加する認証子の量を削減する。

【解決手段】中継装置10は経路情報記憶部102、鍵情報記憶部103、第2処理部106、認証子生成部109、送信部112などを有する。経路情報記憶部102は最終送信先アドレスと次に送信する宛先アドレスを対応づけて記憶する。認証子を含まないパケットを受信した場合に鍵情報記憶部103において次送信先アドレスを基に抽出した共有鍵を用いて認証子生成部109で認証子を生成してパケットを生成して送信部112が送信する。

(もっと読む)

個人の存在を条件とする、トークンによるトランザクション認証

【課題】コンピュータに接続した認証トークンを、悪意のあるプログラムに乗っ取られることから保護する。

【解決手段】ホストとサーバとの間のトランザクションを認可するため、トークンをホストへ接続し、ホストはユーザの識別証明を受信し、トークンおよび/あるいはサーバによって識別証明を検証する。トークンが人間による規定の作用を検出した場合、トークンはトークン認証データを生成し、ホストはトークン認証データをサーバへ送信する。認証データを受信すると、サーバはトランザクションを認証する。認証するデバイスは、デバイス・インターフェイス、コネクタ、アノニマスな人間による規定の作用を検出したことを条件として、一度だけトランザクションを認証するコントローラを含む。人間の作用としては、デバイスのユーザ・インターフェイスにおける出力に同期させて、ホストのユーザ・インターフェイスで一つ以上の入力を提供する。

(もっと読む)

リーダライタ装置

【課題】RFIDタグのデータの不正な改竄を検出できるリーダライタ装置を得る。

【解決手段】RFIDタグ6は、固有ID部7にタグ固有情報を、記憶部8にHash値を記憶しており、リーダライタ装置1の制御部2は、送受信部3とアンテナ部4を介して、RFIDタグ6との間でデータの書込み、読取りを行うようになっており、データの書込み時には、RFIDタグ6からタグ固有情報を読取り、この読み取ったタグ固有情報と書込むべきデータを組み合わせてHash値を算出し、データをHash値とともにRFIDタグ6に書込み、データの読取り時には、RFIDタグからデータ及びHash値並びにタグ固有情報を読取り、この読み取ったタグ固有情報とデータを組み合わせてHash値を算出し、読み取ったHash値とを比較することにより、データの改竄を検出するようにしている。

(もっと読む)

データ送信装置および認証方法

【課題】性質の異なる複数のネットワーク機器が混在したネットワーク通信回線を介したデータ認証を、当該ネットワーク機器の性質を予め考慮することなく適切な認証方式を用いて行う。

【解決手段】データ送信装置は、認証子生成部と、通信部とを備える。前記認証子生成部は、第1の暗号鍵4001aを用いて第1の認証子を生成し、第2の暗号鍵4002aを用いて第1乃至第n断片情報を含む第2の認証子を生成する。前記通信部は、前記第1の認証子と前記第1断片情報とを含む第1のパケット501を送信先機器に送信し、前記第1のパケットの送信後、認証の成功を示す応答601を一定期間内に前記送信先機器から受信しなかった場合、前記第iの断片情報を含む第i(iは2以上でn以下の整数)のパケット502、503を、前記送信先機器に順次送信する。

(もっと読む)

ライセンス情報受信装置、ライセンス情報受信プログラムおよびライセンス情報受信方法

【課題】生産コストおよび運用コストを増加させることなく、ライセンス情報を安全に受信することができるライセンス情報受信装置、プログラム、方法を提供する。

【解決手段】ライセンス情報受信装置3Cは、通信ネットワークを介してMAC情報付加暗号化メッセージを受信すると共に、乱数を発生させてライセンス受信装置1Cに送信する通信部33と、秘密情報および乱数に基づいてセッション鍵およびMAC鍵を生成し、MAC鍵を用いてMAC情報付加暗号化メッセージから暗号化メッセージを検出してセッション鍵で復号し、暗号化ライセンス情報を取得するメッセージ解析部37と、多重化コンテンツから暗号化コンテンツと暗号化ライセンス情報を分離する受信分離部15と、何れかの暗号化ライセンス情報を秘密情報によって復号するライセンス情報処理部21と、暗号コンテンツを復号鍵で復号する復号部19と、を備えた。

(もっと読む)

コンピュータシステム

【課題】悪意のある第三者による動的共有ライブラリの改ざんを防止するための機能を、汎用OS上で実現するコンピュータシステムを得る。

【解決手段】KEY生成プログラム32により、動的共有ライブラリ13のCRCと秘密鍵312からハッシュ計算によりKEY311を算出し、動的共有ライブラリに埋め込んで動的共有ライブラリ33とし、これを使用するアプリケーション31は、ファイル本体の改ざん検出機能301により、秘密鍵312を用いて、動的共有ライブラリ33の改ざんを検出するとともに、メモリ空間上イメージの改ざん検出機能302により、メモリ空間上にロードされた動的共有ライブラリ33のイメージと、メモリ空間上の動的共有ライブラリ13のイメージとを比較することにより、動的共有ライブラリ33のイメージに対する改ざんを検出するようにした。

(もっと読む)

安全なパケット伝送のための暗号化方法

【課題】ネットワークのエンドポイントの間でパケットを安全に伝送する方法を提供する。

【解決手段】現存するホップバイホップセキュリティアソシエーションを使用してエンドツーエンドキーを確立する。また、パケット固有暗号化キーPEKがパケットpを暗号化するのに使用される。キーPEKの署名は、2つのノードで共有される完全性キーを使用して2つのノードのそれぞれで別々に計算される。署名は、2つのノードのうちの一方から他方に対して、パケットpに関連付けて送信される。受信するノードは、署名を使用して、パケットpがPEKを所有するエンティティによって発信されたことを検証する。

(もっと読む)

長期署名用端末、長期署名用サーバ、長期署名用端末プログラム、及び長期署名用サーバプログラム

【課題】ユーザ側に機密情報を保持したまま、複数の原本データに対して長期署名を行う。

【解決手段】長期署名システム1は、複数の原本データに対して、原本データと署名用の秘密鍵を外部に出さずにクライアント端末3に保持したまま、長期署名サーバ2と協働して、これら複数の原本データの個々について長期署名データを生成することができる。長期署名システム1では、長期署名方式にPAdESとXAdESがあり、原本データごとに方式を指定し、これら複数の方式が混在したまま、同時並行して長期署名データを生成することができる。また、長期署名システム1では、署名用の秘密鍵と対となる公開鍵証明書を発行した認証局秘密鍵が同じで、かつ、タイムスタンプ用の秘密鍵と対となる公開鍵証明書を発行したTSA認証局秘密鍵が同じとすることで検証情報が原本データで共通となり、単一の検証情報を処理すればよい。

(もっと読む)

情報処理装置、及び情報処理プログラム

【課題】原本データと共に属性情報にも長期署名を行う。

【解決手段】長期署名登録システム8は、ユーザからの属性の入力を受け付けることにより原本データに対する属性値群を設定する。そして、これらを圧縮して1個の長期署名用圧縮データを生成する。長期署名登録システム8は、長期署名用圧縮データを長期署名システム1に出力して登録する。長期署名システム1は、長期署名用圧縮データを解凍して原本データと属性値群を取得する。長期署名システム1は、原本データと属性値群の組(グループ)に対して長期署名を行い、原本データと属性値群の組に対するXAdES(長期署名データ)を作成する。長期署名システム1は、原本データ、属性値群、XAdESを圧縮して1個の長期署名一式データを作成して、これを文書管理システム9に出力して登録する。

(もっと読む)

41 - 60 / 1,051

[ Back to top ]