Fターム[5J104DA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号アルゴリズム又は暗号鍵の選択 (459) | 通信相手によるもの (111)

Fターム[5J104DA03]に分類される特許

21 - 40 / 111

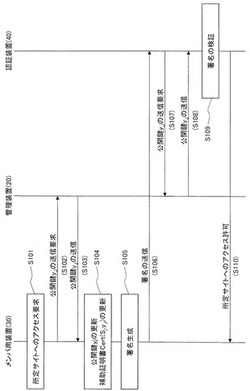

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

情報共有システム、方法及びプログラム

【課題】従来の情報共有方式と同等の安全性を保ちつつ演算量がより小さい情報共有技術を提供する。

【解決手段】第一情報共有装置の秘密情報生成部が第二情報共有装置から受信した交換情報Y=Gyを用いて第一秘密情報Z1=(YB1)x+a1及び第二秘密情報Z2=(YB2)x+a2を生成する。第一情報共有装置の秘密情報合成部が第一情報共有装置の秘密情報生成部が生成した第一秘密情報Z1及び第二秘密情報Z2を予め定められた関数Hに入力した場合の出力値を計算する。第二情報共有装置の秘密情報生成部が第一情報共有装置から受信した交換情報X=Gxを用いて第一秘密情報Z1=(XA1)y+b1及び第二秘密情報Z2=(XA2)y+b2を生成する。第二情報共有装置の秘密情報合成部が第一秘密情報Z1及び第二秘密情報Z2を予め定められた関数Hに入力した場合の出力値を計算する情報とする。

(もっと読む)

無線LAN用アクセスポイント、プログラムおよび記録媒体

【課題】複数台の端末間において信号を中継する機能を有する無線LAN用アクセスポイント(AP)において、そのAPとそれに無線接続されるべき各端末とに共通のセキュリティレベルを有する暗号化方式を選択する技術を改善する。

【解決手段】AP10は、複数の論理的または物理的なサブAPであって、それぞれが固有の識別子を有して互いに識別可能であるとともに、それぞれが互いに独立して動作可能であるものとを含む。それらサブAPは複数の通常サブAP1,2,3を有し、各通常サブAPは、その使用中に各通常サブAPが対応可能である少なくとも1つの暗号化方式SecTypeを有する。各通常サブAPは、前記少なくとも1つの暗号化方式が、各通常サブAPごとにセキュリティレベルが最高である暗号化方式の種類が各通常サブAPごとに異なるように、予め割り当てられている。

(もっと読む)

磁気ディスク装置

【課題】複数の暗号鍵を設定可能な磁気ディスク装置において、暗号鍵の設定変更時間を低減可能な磁気ディスク装置を提供する。

【解決手段】HDC110は、ホストシステム200が発行したコマンドをホストシステム200から受信し、当該コマンドに応じて、磁気ディスク103への書き込みが指示されたライトデータをホストシステム200から受信したり、磁気ディスク103からの読み出しが指示されたリードデータをホストシステム200に送信したりする。暗号/復号回路110bは、CPU101により設定された暗号鍵を用いて、ライトデータを暗号化したり、リードデータを復号化したりする。CPU101は、キューバッファ109aに記憶されている実行待ちコマンドを解析して、暗号/復号回路110bに設定されている暗号鍵に対応する記憶領域へのアクセスを生じさせるコマンドの実行順序を上げる。

(もっと読む)

鍵生成装置、鍵生成方法および鍵生成プログラム

【課題】IDベース暗号およびIDベース署名における秘密鍵の生成を、鍵の生成を要求するユーザのIDの信頼性を確保した上で実施することを課題とする。

【解決手段】検証部230は、鍵生成要求に含まれる証明情報が正当であるか否かを検証する。具体的には、検証部230は、鍵生成要求に含まれる証明情報の証明者識別情報と信頼済証明者識別情報が一致する検証条件を検証条件リスト記憶部に記憶された検証条件リストの中から取得する。そして、検証部230は、検証条件リストの中から取得した検証ポリシを、証明情報の証明内容が満足しているか否かを検証するとともに、証明内容が要求者識別情報を含んでいるか否かを検証する。

(もっと読む)

鍵生成システム及び鍵生成方法及びブラインドサーバ装置及びプログラム

【課題】IDベース暗号方式におけるマスタ鍵を保持するサーバに対してユーザのIDをブラインドしつつ、ユーザの秘密鍵を効率的に生成するサーバを提供する。

【解決手段】ブラインドサーバ200において、公開情報取得部202は、マスタ秘密鍵kを生成する部分秘密鍵生成サーバ100から公開情報とハッシュ関数H(x)とを取得する。ハッシュ値計算部204は、データ受信端末装置400のIDを入力し、IDからハッシュ関数H(x)によりハッシュ値hを計算する。ブラインド処理部205は、公開情報とハッシュ値hとから、IDをブラインドしたID’を生成する。情報送信部208は、ID’を部分秘密鍵生成サーバ100に送信して公開情報とマスタ秘密鍵kとID’とに基づいて部分鍵d’を生成させ、秘密鍵生成部206は、公開情報とハッシュ値hと部分鍵d’とに基づいて秘密鍵dを生成する。

(もっと読む)

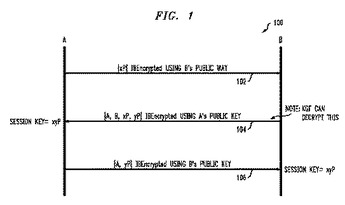

アイデンティティベースの認証鍵共有プロトコル

第1のパーティと第2のパーティとの間での鍵共有プロトコルが、第1のパーティの観点から以下のステップを含む。暗号化された第1のランダム鍵コンポーネントが、第2のパーティに送信され、第1のランダム鍵コンポーネントは、アイデンティティベースの暗号化演算に従って第2のパーティの公開鍵を使用して暗号化されている。暗号化されたランダム鍵コンポーネントのペアが、第2のパーティから受信され、ランダム鍵コンポーネントのペアは、第1のランダム鍵コンポーネントと、第2のパーティにおいて計算された第2のランダム鍵コンポーネントとから形成されており、アイデンティティベースの暗号化演算に従って第1のパーティの公開鍵を使用して第2のパーティにおいて暗号化されている。第2のパーティの公開鍵を使用して暗号化されている第2のランダム鍵コンポーネントが、第2のパーティに、暗号化形式で送信される。第1のパーティと第2のパーティとの間でその後の通信に使用するための鍵が、第1のランダム鍵コンポーネントおよび第2のランダム鍵コンポーネントから、第1のパーティおよび第2のパーティの両方において計算可能である。  (もっと読む)

(もっと読む)

認証装置、認証プログラム、認証システム、パスワード生成装置、携帯型セキュリティデバイス、およびパスワード生成プログラム

【課題】セキュリティ強度の低下を抑止する認証装置を提供すること。

【解決手段】認証処理の連続失敗回数が所定の閾値より大きいか否かを判断する判断部104と、連続失敗回数が閾値より大きい場合に、生成カウンタを更新するための更新カウンタを生成し、更新カウンタを暗号化したチャレンジ値を生成するチャレンジ生成部105と、チャレンジ値を端末装置に送信し、チャレンジ値に対応する応答として端末装置40から送信された応答パスワードを受信する送受信部101と、更新カウンタから照合用パスワードを生成するパスワード生成部102と、照合用パスワードと応答パスワードとを照合するパスワード認証部103と、照合用パスワードと応答パスワードとが一致する場合に、更新カウンタでカウンタ記憶部121の生成カウンタを更新するカウンタ更新部106と、を備えた。

(もっと読む)

通信装置

【課題】データを通信すべき際に、データを送信する側の通信装置が、相手の通信装置の公開鍵を所有している可能性を高めることができる技術を提供する。

【解決手段】多機能機10は、暗号化技術を利用して電子メールの通信を行うことができる。多機能機10は、自己のデバイス証明書を取得すると、アドレステーブルに登録されている全てのアドレスに、暗号化技術を利用してデータの通信を行うことが出来るのか否かを問い合わせるコマンドを送信する。多機能機10は、コマンドに対する肯定的なレスポンスが受信されたことと条件として、レスポンスの送信元に自己のデバイス証明書を送信する。このため、多機能機10が他の通信装置との間で通信すべき際に、多機能機10が他の通信装置のデバイス証明書を所有している可能性を高めることができる。

(もっと読む)

暗号化電子メール送受信システムおよび方法

【課題】暗号化電子メールの送信手順が煩雑であった。

【解決手段】メールサーバ200は、送信者端末300から電子メールを受信したら、公開暗号鍵データベース250の中で当該電子メールの宛先アドレスに対応する公開暗号鍵を検索し、当該宛先アドレスに対応する公開暗号鍵が登録されていた場合には、この公開暗号鍵で当該電子メールを暗号化して、当該宛先アドレスに送信し、当該宛先アドレスに対応する公開暗号鍵が登録されていなかった場合には、当該宛先アドレスに対して公開暗号鍵の送信を要求し、当該宛先アドレスから公開暗号鍵が送信されてきたら、この公開暗号鍵で当該電子メールを暗号化して、当該宛先アドレスに送信すると共に、この公開暗号鍵を当該宛先アドレスと対応付けて前記公開暗号鍵データベース250に登録する。

(もっと読む)

キャッシュメモリ制御装置及び方法

【課題】キャッシュラインへのアクセスを許可されていないプロセスに対して秘匿性を確保しつつ、キャッシュラインに記憶された情報を複数のプロセス間で共有することができるキャッシュメモリ制御装置を提供する。

【解決手段】キャッシュメモリ制御装置100は、キャッシュメモリ管理部1を備え、キャッシュメモリ処理部1が、データのキャッシュを行うキャッシュメモリのキャッシュラインごとに、キャッシュラインへの書き込みに応じて、1つ以上のプロセスに対して該キャッシュラインに記憶されているデータへのアクセスの可否を識別する所有者情報を対応付けて記憶し、実行中のプロセスがキャッシュラインにアクセスすると、キャッシュメモリ管理部に記憶されている所有者情報に基づいて、実行中のプロセスに対してアクセスを許可する。

(もっと読む)

暗号許可装置と暗号通信システムと暗号復号方法並びにプログラム

【課題】データの送受信者の中間に設置された装置において、鍵を複数保持することなく、特権者による暗号データの検閲ができる暗号復号システム、方法、プログラムの提供す。

【解決手段】暗号データ送信装置(21)と暗号データ受信装置(22)とに接続された暗号許可装置(20)であって、前記暗号データ送信装置にデータの暗号化の許可を与える情報を、前記暗号データ受信装置の公開鍵から生成し、前記暗号データ送信装置と前記暗号許可装置とのセッションに関連する送信プレセッション情報と前記暗号許可装置内のデータとからセッション鍵を生成する鍵情報生成部(203)と、前記セッション鍵を用いて暗号化されたデータを、前記セッション鍵で復号する暗号復号演算部(204)と、を備える。

(もっと読む)

中継サーバを有するネットワークシステム、その中継サーバ、プログラム

【課題】中継サーバとセンタ間の同時接続数に制限がある場合でも、セキュリティ情報を各決済端末に適切に短時間で配信できるようにする。

【解決手段】中継サーバ30は、各決済端末10からの要求メッセージを決済センタ20に転送するが、現在の同時接続数が閾値に達している場合には、要求メッセージをキュー33に一時的に記憶し、その後に同時接続数が閾値未満となったら、キュー33に格納してあった要求メッセージを決済センタ20に転送する。但し、任意の応答メッセージを受信してこれを要求元の端末に転送する際に、この応答メッセージの暗号化セキュリティ情報と同じものを取得すべき端末からの要求メッセージがキュー33に格納されている場合には、この要求メッセージに対する応答メッセージを受信した応答メッセージに基づいて生成して、要求元端末に配信する。

(もっと読む)

クライアントサーバシステム

【課題】署名付与や暗号化等をサポートしていない網の場合でも、IPアドレスが固定でないクライアントに対して、安全にデータまたはコマンドを送付可能なクライアントサーバシステムを提供することである。

【解決手段】サーバとクライアントとが通信を行うサーバクライアントシステムにおいて、前記サーバから前記クライアントに対して通信開始する際に、通信内容に応じた識別子を記載した電子メールを前記サーバから前記クライアントに対して送信し、該電子メールを受信した前記クライアントは該サーバに対して該受信電子メールに記載の識別子に対応する前記通信内容の問い合わせを行い、該問い合わせを受けた前記サーバは該クライアントとの間に暗号化通信路を確立し、該暗号化通信路上で前記サーバから前記クライアントに対して前記通信内容を送信することを特徴とする。

(もっと読む)

ゲートウェイ、情報処理方法、プログラム及びデータ暗号化端末

【課題】暗号端末と非暗号端末とが通信する場合であっても、暗号端末の暗号処理機能を活用しつつ、端末の通信データの秘匿性を高めることができるようにする。

【解決手段】暗号化機能を有する第1の端末と暗号化機能を有していない第2の端末との間で通信が行われる場合、第1の端末又は第2の端末から、データ及び第1の端末と第2の端末との間の通信を識別するための通信識別情報を受信する。受信されたデータが第1の端末宛のデータである場合、通信識別情報に対応付けてデータ格納部に格納されている第1の暗号方式でデータを暗号化して第1の端末に送信する。受信されたデータが第2の端末宛のデータである場合、通信識別情報に対応付けてデータ格納部に格納されている第2の暗号方式でデータを復号化して第2の端末に送信する。第1の暗号方式及び第2の暗号方式は、第1の端末から指定された、異なる2つの暗号方式である。

(もっと読む)

EPON(1GEPONと10GEPON)ネットワークにおけるIEEE802.1AEと802.1afセキュリティの実行方法

【課題】EPON上の通信の安全確保する方法を提供する。

【解決手段】 本発明のOLTと複数のONUを有EPON上の通信の安全確保する方法は、(A)第1タイプのパケットを、第1のshortMACsecヘッダーと第1の所定のSAKで暗号化するステップと、前記第1タイプのパケットは、EPONを介して、OLTから複数のONUの内の1つのONUに送信され、(B)前記OLTから前記ONUへ、第2のshortMACsecヘッダーを有する第2タイプのパケットを送信するステップと、前記第2タイプのパケットは、第2の所定のSAKで暗号化され、

を有する。

(もっと読む)

記録媒体装置、および、記録媒体装置の認証方法

【課題】従来のメモリカードは、アクセス装置がメモリカードから情報を読出し又はメモリカードへ情報を書き込む場合に、アクセス装置との間で認証するための手段は備えているが、サーバから配信されるコンテンツを書き込む場合に、サーバとの間で認証するための手段は備えていなかった。

【解決手段】本発明のメモリカードは、アクセス装置がメモリカードから情報を読出し又はメモリカードへ情報を書き込む場合は、メモリカードが保持する、アクセス装置と間の認証に用いる第一のメディア固有鍵を生成するための第一の暗号化メディア鍵群を用いて認証し、サーバから配信されるコンテンツを書き込む場合は、サーバから受信した、サーバの間の認証に用いる第二のメディア固有鍵を生成するための第二の暗号化メディア鍵群を用いて認証する手段を備える。

(もっと読む)

情報漏えいを防止するログの収集及び参照方法、その装置及びそのプログラム

【課題】システム管理者の管理グループの権限に応じた範囲でのみログの参照可能とした階層型の管理グループ構成であっても、暗号化による鍵の管理工数が増大せず、安全にかつ効率よくログを管理する。

【解決手段】暗号化サーバが、前記ログファイルを収集する。前記ログファイル内の或るラインがどの管理グループに対応しているか判定するための条件である判定条件と、前記管理グループに対応している鍵IDと、の組付けを示す判定条件テーブルを用意する。前記判定条件テーブルを参照することにより、暗号化の対象とする前記ラインに組付けられている暗号鍵を判定する。判定された前記暗号鍵を用いて前記ラインを暗号化することにより暗号ログファイルを生成し、前記暗号ログファイルと当該ログファイルを暗号化するために用いた前記暗号鍵の鍵IDとの組を用いて鍵マップファイルを生成する。

(もっと読む)

ネットワークシステム、DHCPサーバ装置、及びDHCPクライアント装置

【課題】

ホームゲートウェイ装置に接続した宅内の通信機器、通信装置が、ネットワーク上のサーバとIPにて通信する場合において、その物理的な接続箇所が正規の場所からであることをサーバが確認し、通信を確立することを可能とする。

【解決手段】

DHCPサーバ13がIPアドレスをホームゲートウェイ装置10に払い出す際に、回線IDを元にした識別子をホームゲートウェイ装置10に渡すと共に、DHCPサーバ13がネットワーク11上のサーバ(フェルトセル基地局GW)14にも識別子およびホームゲートウェイ装置10の情報を送信する。この識別子をホームゲートウェイ装置10経由にて受取った宅内の携帯電話端末16が、識別子と自身が接続するホームゲートウェイ装置10の情報を用いてサーバ14と通信路を確立するように要求する。これによりサーバ14は、接続要求を行った通信機器16の接続経路が正しいか否かを確認すること可能となる。

(もっと読む)

通信装置、通信装置の制御方法及びコンピュータプログラム

【課題】 コンテンツデータを他の通信装置との間で共有する際のセキュリティの向上を図る。

【解決手段】 他の通信装置との間で無線ネットワークを介して通信するための通信パラメータを共有する共有手段と、前記共有手段により前記通信パラメータを共有するために使用した第1の暗号鍵、または、前記共有手段により共有された前記通信パラメータに基づく第2の暗号鍵の少なくとも何れか一方を記憶する記憶手段と、前記他の通信装置との間で共有するコンテンツデータを、前記記憶手段により記憶された前記第1の暗号鍵、または前記第2の暗号鍵により暗号化する暗号化手段と、前記暗号化手段により暗号化された前記コンテンツデータを外部装置へ送信する送信手段と、を有する。

(もっと読む)

21 - 40 / 111

[ Back to top ]