Fターム[5J104JA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号方式(一方向性関数も含む) (6,548) | 復号化が不可能なもの(一方向性関数) (141)

Fターム[5J104JA01]に分類される特許

101 - 120 / 141

画像認証システム

【課題】 画像特徴量による原本認証において解像度の異なる場合でも、予め多種の解像度での認証データを用意しておくことで問題なく認証する。

【解決手段】 原本文書の登録と認証を行う画像認証システムであり、認証登録時においては、同一の原本文書について画像スキャナー部によって、最高解像度から最低解像度までの複数の解像度での画像取得を行い、複数の画像情報から複数の画像特徴量情報を抽出し、各解像度情報と共に二次記憶装置部に格納することで、認証情報の登録を行う。

認証確認時においては、認証を確認する原本文書の画像入力を任意の解像度で行い、その画像情報を解像度情報と共に得て、その解像度で残された認証データの登録が有れば、画像情報より画像特徴量情報を抽出し、解像度情報に従って、二次記憶装置部の画像特徴量情報群から同一の画像特徴量情報を比較判定し、その結果を認証情報として返す。

(もっと読む)

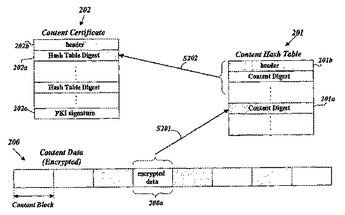

デジタルコンテンツに関連付けられた検証用来歴データ

デジタルコンテンツ(202)に関連付けられた来歴データ(204)を検証するための方法および装置である。来歴データは、コンテンツがいつ誰によって作成され、伝送され、マスタ作成され、複製されたか等のような、デジタルコンテンツに実行される処理ステップ(140,142,146,150)の履歴として機能する多数のエントリ(162,164,166)として配列されることが望ましい。マルチビット・デジタル署名(180,206)は来歴データから生成され、来歴データおよびデジタル署名は、メモリ(160,201)に格納される。プロセッサ(110,208)は、デジタル署名を用いて来歴データを認証する。その際、来歴データから第2のデジタル署名(304)を生成し、第1の署名(306)と第2のデジタル署名とを照合することが望ましい。該プロセッサは、認証された来歴データ(308)に関してコンテンツの認証を行うことが更に望ましい。 (もっと読む)

電子情報照会方法

【課題】両者が同じ情報を有することを前提として、共有情報自体を交換することなく、極く小さな特性情報を交換するだけで両者の同一性が確認できるようにした電子情報照合方法を提供する。

【解決手段】照会先Aが、照会を受けるたびに引数αを決定し、これに基づいて、保管する電子情報Caの一部を切り出し、その属性を計測して特性情報IAを形成して引数αと共に照会元Bに伝送し、照会元が、自己が保管する電子情報Cbを引数αを適用して照会先Aと同じ部分を切り出して、照会先と同じ方法で特性情報IBを形成して、照会先から受け取った特性情報IAと照合することにより2つの電子情報Ca,Cbの同一性を確認する。この方法により、電子情報の中身を一切伝送することなく極めて少量の情報を伝送することにより信頼性高い照合結果を得ることができる。

(もっと読む)

圧縮数の法則をプログラムに入力した電子計算機

【課題】 二桁以上の因数を少なくとも一個以上含む掛け算において、積の位の一個に空白を設けた穴埋め問題を解く。

【解決手段】 圧縮数の法則を入力したプログラムに基づいて計算する。圧縮数の法則とは、各位の数を加えることを圧縮計算と定義し、圧縮計算して得る値を圧縮数と定義し、特に二桁以上の圧縮数を一桁になるまで何回も圧縮計算して得る値を一桁圧縮数と定義すると、二桁以上の因数の各々の一桁圧縮数や一桁の因数を掛け合わせて得る圧因積の一桁圧縮数は、元々の因数をそのまま掛け合わせてなる本積の一桁圧縮数と同じ値になるという法則である。ただし、答えが二つの数9と0に絞ることしかできない場合もある。

(もっと読む)

秘密情報更新方法

【課題】 少ない演算量で安全にノード間の秘密情報更新方法を提供すること。

【解決手段】 まず、端末装置は、サーバで生成された乱数と端末装置の秘密情報とを用いてハッシュ関数H(1)を演算して、この演算結果をサーバに送り、サーバは、サーバで生成された乱数とサーバにおいて記憶される端末装置の秘密情報とを用いてハッシュ関数H(2)を演算し、サーバは、ハッシュ関数H(1)の演算結果とハッシュ関数H(2)の演算結果が等しいことを確認する。次いで、サーバは、新しい秘密情報と、新しい秘密情報および現在の秘密情報を用いて生成したブラインド情報とを端末装置に送る。また、サーバは、現在の秘密情報を新しい秘密情報に置換する。ブラインド情報を受け取った端末装置は、ブラインド情報と端末装置の現在の秘密情報を用いて、サーバで生成された新しい秘密情報を取得し、この新しい秘密情報で端末装置の現在の秘密情報を置換する。

(もっと読む)

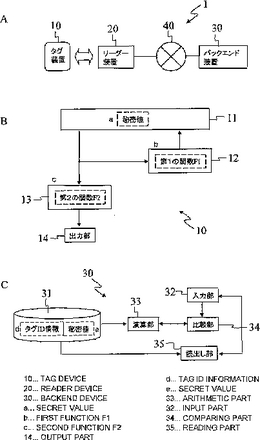

タグプライバシー保護方法、タグ装置、バックエンド装置、更新装置、更新依頼装置、それらのプログラム及びこれらのプログラムを格納した記録媒体

第1の発明では、リーダー装置からの呼び出しに対し、タグ装置は、第2の演算部において秘密値メモリから秘密値を読み出し、これに定義域の元とその写像との関係を撹乱させる第2の関数F2を作用させたタグ出力情報を生成する。このタグ出力情報は出力部に送られ、そこからバックエンド装置に対して出力される。その後、第1の演算部において、秘密値メモリから秘密値の少なくとも一部の要素を読み出し、これに逆像を求めることが困難な第1の関数F1を作用させ、その演算結果で秘密値メモリ内の秘密値を上書き更新する。

第2の発明では、タグ装置の外部に設けられた更新装置において、タグ装置に格納されている秘匿化ID情報を、所定の契機で、それとの関連性の把握が困難な新たな秘匿化ID情報に更新する。  (もっと読む)

(もっと読む)

認証回路及び認証方法並びにパケット制御装置

【課題】 MD5又はSHA1による認証処理についてハードウエア化による演算時間の短縮を実現すること。

【解決手段】 ハッシュ関数の一つであるMD5又はSHA1の演算アルゴリズムに基づいて構成された認証回路であり、受信データ又は送信データの認証範囲から切り出されたメッセージブロックと128ビットのハッシュ値とによる演算を64ステップ繰り返す。各ステップは32ビットパターン(A,B,C,D)又は(A,B,C,D,E)単位で演算を行い、各演算結果を所定の順番に入れ替えて次ステップの32ビットパターン(A,B,C,D)又は(A,B,C,D,E)とするデータパスを形成する。各ステップ実行前に値が確定している入力値(Xi,Ti)又は(Wi,Ki)の加算を1段前のステップで実行し、次ステップのための入力値の加算を追加した。

(もっと読む)

擬似生体認証システム、擬似生体認証方法、及び擬似生体認証プログラム

【課題】 生体情報にもとづく本人認証をより正確に行うことができ、生体情報が漏洩してしまうことを防止することができ、かつ、生体情報による本人認証に用いられる情報の種類を増加させることができ、認証に用いられる情報の破棄や更新を行うことができるようにすることを目的とする。

【解決手段】 擬似生体情報認証処理において、耐タンパ装置10は、TempA用の公開乱数を生成し、自己が保有している擬似生体鍵と生成した公開乱数とに基づいて擬似生体情報を生成する。そして、生成した擬似生体情報を、公開乱数とともに送信する。擬似生体認証サーバ40は、自己が保有している擬似生体鍵と、受信した公開乱数とに基づいて、擬似生体情報を生成し、生成した擬似生体情報と耐タンパ装置10から受信した擬似生体情報とをそれぞれ照合し、一致していたら被認証者Aが本人であると判定する。

(もっと読む)

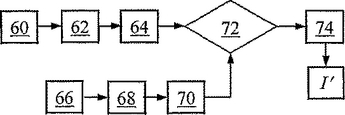

透し入れ方法と装置

文書の透し入れに関する方法と装置の発明である。方法においては、文書に識別番号を付帯し、識別番号から発生または引き出される番号発生のためのシードを使って第1のセットの番号を発生(70)し、文書のイメージの少なくとも一部にトランスフォームを施して(62)イメージのトランスフォームを形成し、イメージのトランスフォームからトランスフォーム係数を含んだ第2のセットの番号を定め、第1、2のセットに基づいて変換第2セットの番号を形成し、イメージのトランスフォーム中の第2のセットを変換第2セットで置換して変換トランスフォーム(72)を形成し、トランスフォームの逆元(74)を変換トランスフォームに施して、文書の変換イメージを形成し、文書の変換イメージまたは変換イメージの出力が透し入り文書を構成する。  (もっと読む)

(もっと読む)

個人情報の漏洩を回避した個人認証システム

【課題】サーバーから個人情報の漏洩の可能性がない、売買の相手方の個人認証システムを提供する。

【解決手段】会員の個人情報登録を、例えば一方向性ハッシュ関数のような一方向性暗号化手段により生成した暗号化結果をデータベースに登録し、その後速やかに平文の個人情報のデータをシステム内から削除する。このことにより、システムから平文の個人情報が漏洩することがなくなる。

売買の相手方の個人認証は、相手方からメール等で個人情報を入手し、会員登録時に用いた一方向性暗号化手段によって暗号化し、この暗号化結果と、登録されている暗号化結果を比較し、一致すれば相手方の認証が成功したものとする。

(もっと読む)

メッセージ認証コードを発生する発生器、発生方法、プログラム要素、及びコンピュータ読取可能媒体

現在のMACアルゴリズムは、メッセージをリアルタイムで処理するために大きなシステム性能の要求を課す。本発明の好適例によれば、MACを発生するハードウェアで実現された発生器が提供され、この発生器は、メッセージをリアルタイムで処理するためのハードウェア性能要求における大幅な改善をもたらす。このエンジンは、安全なMACを発生するように構成された線形フィードバック・シフトレジスタに基づく。  (もっと読む)

(もっと読む)

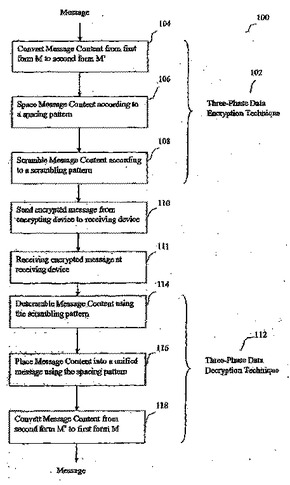

三段階のデータ暗号化システム及び方法

本発明は、三段階の暗号及び復号化方法、及びこの三段階暗号及び復号化方法を実行する装置に向けられている。三段階の暗号化方法に従ってメッセージを暗号化するため、メッセージ内容をスペースパターンに基づき分解し、スクランブルパターンに基づきこのメッセージ内容スクランブルする。前記三段階の復号化方法を用いて暗号化されたメッセージを復号化するため、スクランブル及びスペースパターンを反転して、第2の形式M´から第1の形式Mに前記メッセージ内容を変換する。  (もっと読む)

(もっと読む)

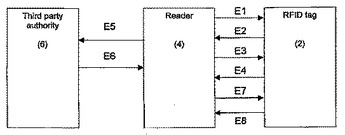

タグ情報検証方法及びプログラム

【課題】 タグ装置を用いた自動認識システムにおいて読取装置が本当に対象のタグ装置を物理的に取り扱ったのか否かを識別する。

【解決手段】 タグ装置が、読取装置からのアクセスに対し、当該タグ装置からの送信順序の検証が可能なタグ情報Em,i−1,Em,i,Em,i+1を送信する。これらはセキュリティサーバ装置に送信され、セキュリティサーバ装置は、このようなタグ情報をその受信順序が特定できるように格納する。そして、セキュリティサーバ装置は、そこに格納された各タグ情報を用い、これらのタグ装置からの送信順序とセキュリティサーバ装置での受信順序との関係を検証し、検証対象のタグ情報の正当性を検証する。

(もっと読む)

無線周波数識別タグセキュリティシステム

RFIDに基づいたシステムにおけるタグ情報のセキュリティ及びプライバシーは、一方向ハッシュ関数に基づいて生成される仮名を使用することにより達成できる。2分岐一方向ツリーに基づいたシステムは、タグアイデンティティに対するアクセスを取得するために認証キーのスケラブルな生成及び復号を可能にする。説明されている装置及び方法は、タグ情報に対する限られたアクセスを読取装置に提供するためにも適応できる。  (もっと読む)

(もっと読む)

記録媒体のコンデンツを保護する方法及びその保護方法により保護されたコンデンツを収録している記録媒体

本発明は、記録媒体のコンデンツを保護する方法に係る。入力されたコンテンツデータは、暗号化されて記録媒体に記録される。暗号化後に記録されたコンテンツデータにハッシュ(hash)関数を適用して得られる結果値は、記録媒体にコンテンツの有効性確認(validation)のために記録される。本発明では、コンテンツデータの暗号化の後に、コンテンツの有効性確認のためのハッシング(hashing)動作が行われると、コンテンツを収録した記録媒体を再生する装置は、ハッシング動作のみを行うことによって、収録されたコンテンツの有効性を簡単に確認することができる。  (もっと読む)

(もっと読む)

鍵交換方法、及び、鍵交換処理装置

【課題】 安全性を確保しつつ、少ない処理負荷で鍵交換を可能にする鍵交換方法、及び、鍵交換処理装置を提供する。

【解決手段】 鍵交換処理置10の乱数生成部1−6が種から乱数を生成する。一方向性ハッシュ関数部1−8が、生成された乱数で示される回数分、ハッシュ関数により繰返し演算を行うことにより、種から鍵を算出する。鍵交換部1−2が、算出された鍵を他の鍵交換処理装置と交換する。

(もっと読む)

離散レベル改ざん位置同定による安全画像認証

【課題】離散レベル改ざん位置同定による安全マルチメディア認証のためのシステムおよび方法を提供する。

【解決手段】これらの観点において、「離散」という用語は、改ざん位置同定が画像またはビデオデータに対してピクセルレベルであるか、または音声データに対してサンプルレベルであることを示す。より具体的、また一つの観点において、マルチメディアを評価して、そのマルチメディアの真正性が決定される。この評価は、データブロックに基づく。マルチメディアが真正でないとの決定に応じて、マルチメディアの改ざん部分が、改ざん部分の各々のピクセルまたはサンプルをアドレス指定することによって位置同定される。

(もっと読む)

ハッシュ関数演算システム、暗号化システムおよび不正解析・改竄防止システム

【課題】多種多様の不正アクセス手段に応用可能で、秘匿したいシステムプログラムやデータに対して、不特定ユーザがデバッガ等を使用して不正解析や不正改竄を行うことを防止し、暗号化および復号化処理を安全に行う。

【解決手段】入力から出力を予測不能なハッシュ関数演算手段11を多段に接続したハッシュ関数演算処理手段10と、不正アクセス状態を検出する不正アクセス検出手段20と、ハッシュ関数演算手段による連鎖的処理において、任意の段数での出力を抜き出し、不正アクセス未検出状態では抜き出した出力を次段のハッシュ関数演算手段に入力し、一方、不正アクセス検出状態では抜き出した出力に擾乱を加えた後、次段のハッシュ関数演算手段に入力する不正アクセス監視手段30から構成され、不正アクセス状態に応じて動作が異なるハッシュ演算を行うことで、改竄を防止し、暗号鍵生成を安全に行う。

(もっと読む)

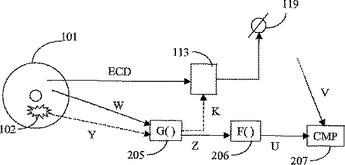

記憶媒体への信頼性の高いアクセス制御方法および装置

記憶媒体(101)上のコンテンツへのアクセスを許可する方法であって、記憶媒体(101)の、ウォブル等の特性(102)から、暗号データ(Y)を取得する工程と、記憶媒体(101)からヘルパーデータ(W)を読み出す工程と、暗号データ(Y)とヘルパーデータ(W)とへのデルタ縮約関数の適用に基づいて、アクセスを許可する工程とを含む方法、および対応の装置(110)。デルタ縮約関数は、本来の主入力値に十分類似した任意の暗号データ(Y)の値が同一の出力値をもたらすような、ヘルパーデータ(W)の適当な値の選択を可能とする。実質的に異なる暗号データ(Y)の値は、異なる出力値をもたらす。  (もっと読む)

(もっと読む)

許可された匿名の認証

【課題】 バイオメトリック・データを不可逆暗号アルゴリズムと関連して使用する方法、プログラム、およびシステムを提供すること。

【解決手段】 これらの方法、プログラム、およびシステムは、(a)第1のバイオメトリック・データと第1の個人鍵を(たとえば登録プロセスの間に)受領するステップと、(b)時として(i)第1のバイオメトリック・データから少なくとも1つのバリアントを生成し、(ii)第1の個人鍵を不可逆暗号アルゴリズムを用いて処理し、(iii)第1のバイオメトリック・データまたは第1の個人鍵にソルトを付加した後に、第1のバイオメトリック・データと第1の個人鍵を不可逆暗号アルゴリズムを用いて処理するステップと、(c)第2のバイオメトリック・データと第2の個人鍵を(たとえば認証プロセスの間に)受領するステップと、(d)第2のバイオメトリック・データと第2の個人鍵を不可逆暗号アルゴリズムを用いて処理するステップと、(e)第2の処理済みデータを第1の処理済みデータと比較するステップと、(f)第2の処理済みデータに対する第1の処理済みデータの比較に関する信号(たとえば、(i)第2の処理済みデータが第1の処理済みデータと一致する場合における認証を反映する(時として施設またはシステムに対するアクセスを許可する)確認、または、(ii)第2の処理済みデータが第1の処理済みデータと一致しない場合における非確認を反映する拒否)を生成するステップとを含む。  (もっと読む)

(もっと読む)

101 - 120 / 141

[ Back to top ]