Fターム[5J104KA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 端末認証 (2,502)

Fターム[5J104KA02]に分類される特許

1,921 - 1,940 / 2,502

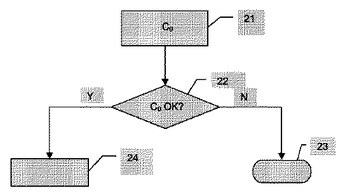

単一の物理デバイスを用いた保護されたトランザクションの制御方法、それに対応する物理デバイス、システム及びコンピュータプログラム

本発明は、ユーザの物理デバイス(13)であって、デバイス公開鍵(P0)と、対応するデバイス秘密鍵(S0)とを含む少なくとも1対の非対称鍵を有する物理デバイス(13)を用いる保護されたトランザクションの制御方法に関する。本方法は、物理デバイスの使用開始前に、特定の認証機関(10)の第1の認証鍵(ST)を用いて前記デバイス公開鍵(P0)を認証し、前記デバイス秘密鍵(S0)が前記物理デバイス(13)内の耐タンパ領域に保存されていることを確かめてから、デバイス証明書(C0)を発行するステップと、第1の認証鍵(ST)に対応する第2の認証鍵(PT)を用いて前記デバイス証明書(C0)を確認するステップと、確認結果が正常である場合に、前記ユーザをあるプロバイダに登録(24)するステップとを含む。  (もっと読む)

(もっと読む)

入退室管理システム

【課題】PHSシステム等への有線配線の接続を必要とせずに、入室者を自動的に認証する。

【解決手段】ID番号記憶部40には、入室が許可された者の携帯端末を特定するID番号が予め格納されている。送受信部77は、受信部71により受信された基地局20のキャリア信号と同期した信号を送信し、携帯端末100からの位置登録要求を受けて認証要求を行い携帯端末100のID番号をID番号一時記憶部74に格納する。照合管理部75は、ID番号一時記憶部74に格納されたID番号が予め認証を受けた番号であるか否かを問い合わせるための認証要求を入退室管理サーバ30に対して行い、この入退室管理サーバ30から認証する旨の回答を受信すると電気錠制御部78を介して電気錠60の解錠を指示する。

(もっと読む)

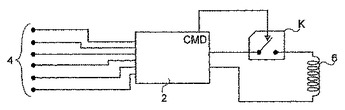

接触通信手段およびリモート通信手段を有する電子エンティティ

本発明は、接触通信手段(4)と、リモート通信手段(6)と、を備える電子エンティティに関する。接触通信手段を介する事前の指示の受信に応じて、少なくともリモート通信手段を介する一定のデータの交換を認証する手段(2、K)も提供される。本発明は、電子エンティティと通信する接触通信手段や、電子エンティティを制御しカスタマイズする方法にも関する。  (もっと読む)

(もっと読む)

通信カード、機密情報処理システム、機密情報転送方法およびプログラム

【課題】不正なホスト機器が通信カードを用いて不正にデータを送受信することを防止し、後発的に発生した不正な通信カードを無効化する機密情報処理システムを提供する。

【解決手段】 機密情報処理システムは、通信カードおよびホスト機器がともに正当な機器と判定するための処理1700と、後発的に発生した不正なホスト機器を無効化するための処理1702と、これらの処理を正しく実行した結果、正当と認められたホスト機器のみが実行可能で、かつ後発的に発生した不正な通信カードを無効化するための処理1704とから構成される認証処理と、前記認証処理が正しく実行された場合にのみ、その処理結果から通信カードとホスト機器内に生成可能な共通の鍵により、通信カードとホスト機器の間のデータ転送を暗号化する暗号化処理とを行う。

(もっと読む)

無線送信装置および無線受信装置

【課題】 電波が送受信される双方の装置の認証を行うために、双方向の無線通信を行う必要がなく、構造をシンプルにすることができ、製造コストを安価にすることができる。

【解決手段】 無線送信装置1は、信号源装置2で変換されたストリームを、電波によって無線送信を行って、受信側の無線受信装置3に接続された出力装置4から出力させるものであって、信号源装置2と認証を行う認証手段5と、入力されたストリームをデータ信号に変換するストリーム変換手段7と、認証制御信号またはストリーム伝送許可制御信号を生成すると共に、データ信号の送信を制御する送信制御手段9と、これらの信号を送信する無線送信手段11と、を備えている。

(もっと読む)

放送受信再生装置、放送受信再生方法及びそのプログラム

【課題】

ユーザが一の視聴契約で複数の放送受信再生装置において放送を視聴できるとともに、放送受信再生装置を購入したユーザのみに当該放送受信再生装置において放送を視聴させることが可能な放送受信再生装置、放送受信再生方法及びそのプログラムを提供すること。

【解決手段】

放送受信再生装置10は、メモリカード70から契約者ID、装置ID及び契約期限情報を読み出し、それらのデータを用いて放送信号のスクランブル解除を行なって再生する。また再生した放送信号を装置IDと関連付けてメモリカード70へ記録する。契約者IDで認証することにより、ユーザは、メモリカード70を差し替えるだけで、一の契約のみで複数の放送受信再生装置で放送を視聴できる。また装置IDでも認証することにより、ユーザが非購入の放送受信再生装置で放送が視聴されるのを防ぐことができる。

(もっと読む)

ユーザ認証システム、ユーザ認証方法、ユーザ認証方法を実現するためのプログラム、及びプログラムを記憶した記憶媒体

【課題】正規のLANに接続されたクライアント端末だけが、ネットワークを介してサーバ装置と接続され、サーバ装置の持つ情報を享受できるようにする。

【解決手段】正規のLAN10に接続されたクライアント端末11は、ユーザIDやパスワード等のユーザ認証情報のほかに、ルータ30や他のLANに接続されるサーバ等のIPアドレスあるいはMACアドレス等のLAN機器依存情報を持っている。サーバ装置70はこれらのユーザ認証情報及びLAN機器依存情報をその記憶手段74にテーブルとして記憶しておき、接続要求時にクライアント端末から送られたこれらの機器情報をテーブルの情報と照合して、接続できるクライアント端末であるか否かを判定する。

(もっと読む)

トークン認証方法及びシステム

【課題】 認証方式や認証用の鍵が異なるICカードシステム間でもICカードの認証が可能なトークン認証方法及びシステムを提供することにある。

【解決手段】 自システムに属するICカードを他のシステムで認証可能とするために、自システム内のカード管理装置に、他のシステムに固有の認証プログラムを格納するとともに、他のシステムの認証用の鍵を格納し、必要に応じて該カード管理装置から該管理装置が管理するICカードに、他のシステムに固有の認証プログラムをダウンロードするとともに、他のシステムの認証用の鍵を設定し、該認証プログラムと鍵を用いて認証のためのトークンを生成する

(もっと読む)

展性攻撃に対して改良された安全性を有する技術(これに限定されない)を含む非ワンタイムパッド暗号で暗号化した署名鍵を用いた、暗号認証、及び/又は共有暗号鍵の設定

パスワード(π)を用いて、クライアント(C)が、サーバ(S)のパスワード検証情報の一部(H1(<C,πC>))を計算し、クライアント(C)及びサーバ(S)は共にこの情報を用いて互いを認証し、オフライン辞書攻撃に耐性を有する方法を用いて、暗号鍵(K’)を確立する。その後、サーバは、暗号鍵に基づく安全なチャネル上で、サーバが検証鍵(pk)を知っている署名スキームに対して、署名鍵(sk)の暗号(EE<C、π>(sk))を送信する。暗号は、非展性であり、及び/又は、復号可能な部分(E<C、π>(sk))及び、復号可能な部分を復号して得られた復号値の検証のために用いる検証部分(H8(sk))を含む。署名鍵は、パスワードに基づくものであり、サーバに知られていない。クライアントは、パスワードを用いて署名鍵を取得し、メッセージに署名し、署名をサーバに返す。サーバは、検証鍵を用いてメッセージを検証するため、クライアントがパスワードを知っていることの別の証明を得る。クライアント及びサーバは、その後の通信のためにパスワードよりも安全な共有秘密鍵(K”)を生成する。  (もっと読む)

(もっと読む)

分散認証アクセス制御システム

【課題】 サービス要求ノードがサービス提供ノードからサービスを受ける際に、効率的に認可証明書の収受を可能とするシステムを提供する。

【解決手段】 同一のサービスを提供する、複数のサービス提供ノード15〜17と、証明書発行サーバ10の認可証明書発行部11間で、共通の秘密鍵を共有し、サービス要求ノード14から送信された認可証明書を受信した、サービス提供ノード15〜17が、受信した認可証明書を自身のノードに保持を行う。サービス要求ノード14が、認証子をサービス提供ノードに通知すると、認証子に含まれるサービス要求ノード14の通信識別子を用いて周囲のノードに、該当する旨を送信してきたノードに対して、該当の認可証明書を送信することで、サービス要求ノード14の認可を行う。

(もっと読む)

位置管理と鍵管理の統合方法

【課題】移動体端末に位置依存サービスを提供する位置鍵管理システムにおいて、複数の位置管理機能と複数の鍵管理機能を、柔軟かつ安全に組み合わせて、安全な暗号化位置依存サービス(CLBS)を実現する。

【解決手段】位置鍵サーバは位置鍵関数を備える。位置鍵関数は、鍵依存位置処理関数(KLF)と位置依存鍵処理関数(LKF)を備え、それぞれの関数は、位置管理関数と鍵管理関数とポリシ判定関数からなる。位置鍵クライアントの要求に応じて、位置鍵サーバは位置鍵の生成を行う。その際、位置管理処理と鍵管理処理における位置鍵クライアントの同一性を確認することにより、2つの関数の結合性を強化する。位置鍵ポリシに従って、位置管理処理と鍵管理処理の一方を他方に依存させて位置鍵を生成し、位置鍵クライアントに提供する。

(もっと読む)

接続セキュリティのためのルールの自動生成

ファイアウォール及び接続ポリシのためのセキュリティ・ポリシを統合された態様で作成する方法及びシステムが提供される。このセキュリティ・システムは、ユーザ・インターフェースを提供する。ユーザは、そのユーザ・インターフェースを通じて、ファイアウォール・ポリシと接続ポリシとの両方を特定するセキュリティ・ルールを定義することができる。セキュリティ・ルールが特定された後で、セキュリティ・システムは、そのセキュリティ・ルールを実現するためのファイアウォール・ルールと接続ルールとを自動生成する。セキュリティ・システムは、ファイアウォール・ルールを執行する役割を有するファイアウォール・エンジンにファイアウォール・ルールを提供し、また、接続ルールを執行する役割を有するIPsecエンジンに提供する。  (もっと読む)

(もっと読む)

通信装置、パスワード変更方法、およびパスワード変更プログラム

【課題】 特にサーバー側でのパスワード生成、または照合の処理負荷、及び端末側とサーバー側との時刻のずれによる認証失敗の可能性を最小限に抑制する端末やサーバーなどの通信装置を提供する。

【解決手段】 端末10は、サーバー20との接続時間を計測する接続時間計測部111と、サーバー20と次に接続する際に使用されるパスワードのパラメーターに、計測した接続時間を用いてパスワードを生成するパスワード生成部112と、生成したパスワードを記憶するパスワード記憶部113とを備え、サーバー20は、端末10との接続時間を計測する接続時間計測部121と、端末10と次に接続する際に使用されるパスワード候補のパラメーターに、計測した接続時間を用いてパスワード候補を生成するパスワード候補生成部122と、生成したパスワード候補を記憶するパスワード候補記憶部123とを備える。

(もっと読む)

通信制御装置、通信制御方法

【課題】IP−CANとIMSとが同一ドメイン内で提供される移動通信網において、冗長となるIMSレベルでの相互認証手順を省略することで接続時間短縮を図り、かつ簡易的な認証手順を提供することで必要十分なセキュリティを確保する。

【解決手段】IP−CANによるセキュア通信路確立の際に、端末装置1のユーザIDとユーザIPアドレスとの対応関係を、端末装置1にIMSを提供するSIPサーバ3に通知する(ステップS106’)。この通知されたユーザID及びユーザIPアドレスを記憶する(ステップS107)。端末装置1から受信したメッセージに含まれているユーザID及びユーザIPアドレスと、記憶しておいたユーザID及びユーザIPアドレスとを照合する。これにより、Registration処理時に実施される端末装置とIMSとの間の相互認証手順を省略する。

(もっと読む)

コンピュータに認証機能を備えた通信システム、通信方法、通信プログラム及びプログラムを記憶した記録媒体

【課題】特定のグループに属するクライアント端末のみの間で、相互にアクセスすることができるようにするため、クライアント端末間で相互認証するための通信システム、通信方法および通信プログラムを提供する。

【解決手段】接続要求するコンピュータは、TCPパケット又はUDPパケットに固有の識別アドレスを付加する手段を有し、接続要求を受け付けるコンピュータは、TCPパケット又はUDPパケットから識別アドレスを判別して識別アドレスを認証する手段を有し、識別アドレスが予め設定された範囲で一致する場合には接続を許可し、識別アドレスが予め設定された範囲で一致しない場合には接続を拒否する。ここで、コンピュータとは、クライアント端末、およびサーバの双方を含む機器の総称である。

(もっと読む)

通信装置、認証方法及び認証プログラム

【課題】

本発明は、ユーザの簡単な操作によって、その後の無線通信の安全性を向上し得る認証を実行できる。

【解決手段】

本発明の通信装置においては、ユーザによる操作部15の操作に応じて被写物3から所定の限定範囲内でのみ取得可能な撮像データを取得するカメラ部14と、当該撮像データを他の通信装置に送信する送信手段と、当該他の通信装置から送信された撮像データを所定の監視時間に限って受信する受信手段と、自己が撮像した撮像データと受信した撮像データとを照合し、当該2つの撮像データが同一の被写物3から取得されたと判断された場合に当該他の通信装置を認証する認証手段とを備えるようにした。

(もっと読む)

デバイス制御装置

【課題】 デバイスとの間で送受するデータを暗号化するデバイス制御装置において、装置ごとに発行するべき暗号鍵の数を低減できるデバイス制御装置を提供する。

【解決手段】 少なくとも一つのデバイスに接続され、第1鍵情報を記憶するプロセッサと、第1鍵情報を用いた復号処理により復号可能なように、第2鍵情報を暗号化した、暗号化第2鍵情報を記憶する記憶部と、プロセッサからデバイスへのアクセス指示があった場合に、第2鍵情報を用いた認証を行い、認証がされたときにアクセス指示に基づくデバイスへのアクセス制御を行うインタフェース部と、を含むデバイス制御装置である。

(もっと読む)

第三世代無線ネットワークにおける認証方法

【課題】サービングGPRS支援ノード(一般パケット無線サービス)において実行される認証方法であって、サービングGPRS支援ノードとHLR/AuC(ホームロケーションレジスタ/認証センタ)が互いに遠く離れて位置する場合、認証ベクトルを待機するに際し、長期遅延を防止する。

【解決手段】サービングGPRS支援ノードのカバー領域に進入した移動端末について、K (K>1)個の認証ベクトルを、ホームロケーションレジスタ/認証センタから取得し、取得した認証ベクトルをメモリに追加し、メモリに記憶されている認証ベクトルを先入れ先出し方式で用いて移動端末を認証し、メモリに記憶されている未使用の認証ベクトルの数がK-b(0≦b≦K-1)以下になったときに、移動端末についてさらにK個の認証ベクトルをホームロケーションレジスタ/認証センタから取得する。

(もっと読む)

ファーミング詐欺防止システム、ネットワーク端末装置及びプログラム

【課題】 本発明は、ファーミング詐欺の可能性がある場合にネットワーク端末装置の使用者に警告を発することが出来るファーミング詐欺防止システムを提供することを課題とする。

【解決手段】 使用者がネットワーク端末装置1から、表示するWebページのドメイン名を入力すると、ネットワーク端末装置1はこのドメイン名の指すIPアドレスをDNSサーバ2及び認証用サーバ3に問い合わせる。認証用サーバ3は、DNSサーバ2と同様、ドメイン名とそのドメイン名が指すIPアドレスとの対応関係を示す情報を記憶しており、ネットワーク端末装置1から問い合わせに対して、対応するIPアドレスを応答する。ネットワーク端末装置1では、DNSサーバ2から応答として得たIPアドレスと、認証用サーバ3から応答として得たIPアドレスを比較し、両者が一致すればファーミングによる不正が行われていないと判断し、一致しなければファーミングによる不正が行われている可能性があると判断して使用者に通知する。

(もっと読む)

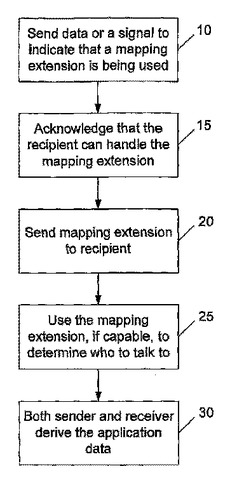

プロトコルのためのユーザ・マッピング情報拡張子

ユーザ・マッピング情報を含むヒントが、認証ハンドシェーク期間に交換されるメッセージに設けられる。例えば、認証期間に、クライアントはサーバにユーザ・マッピング情報を提供する。クライアントのドメイン/ユーザ名情報を送出するために、(例えば、TLS拡張子メカニズムの形式の)ヒントが用いられて、サーバがユーザの証明書をアカウントへマッピングするのを助ける。拡張子メカニズムは、クライアントによって送出されたマッピング・データの完全性と信頼性とを提供する。ユーザは、正しいアカウント又は(正しいアカウントを指摘し又は維持する)ドメイン・コントローラをどこで見つけるに関するヒントを提供する。ヒントと証明書の他の情報とに基づいて、ユーザはアカウントにマッピングされる。ヒントはユーザがログインするときにユーザによって提供される。こうして、ユーザを認証するために、証明書が本人にマッピングされる。結び付けを実施するために、証明書と共にヒントが送出される。結び付けを実施するために、現存のプロトコルが、追加のマッピング情報(ヒント)を伝えるよう拡張される。ベンダ特有のケルベロスへの拡張子が、X.509証明書とマッピング・ユーザ名ヒントとに基づいて許可データを取得するために定義される。  (もっと読む)

(もっと読む)

1,921 - 1,940 / 2,502

[ Back to top ]