Fターム[5J104KA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 端末認証 (2,502)

Fターム[5J104KA02]に分類される特許

1,981 - 2,000 / 2,502

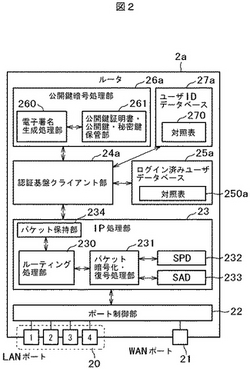

ネットワーク接続システム

【課題】 LANに接続された端末の利用者が、インターネット上の認証基盤を、端末に変更を加えることなく利用でき、かつ、認証基盤や接続先においては、利用者を個別に認証することを可能にする。

【解決手段】 端末機器をLANに接続した際の利用者の内部認証に成功したことを契機として、利用者の代理で認証基盤による認証を受け、認証に成功すると、端末機器の識別情報と、認証基盤における利用者の識別情報とを、対応付けて保持する。LAN内部から外部へのデータパケットを受信すると、その送信元の端末機器の識別情報から対応する利用者識別情報を取得して、利用者の代理で通信相手への接続要求を行い、接続が許可された後にデータパケットを宛先に転送する。

(もっと読む)

コンピュータシステム、及びディスク装置

【課題】 ホスト側装置1とディスク装置としてのハードディスク2とを結ぶ信号線上での情報盗用技術に対処できるコンピュータシステムを提供する。

【解決手段】 ホストと、ディスク装置とを含み、ホストはディスク装置側で復号可能な暗号化パスワードを送信し、ディスク装置は、当該暗号化パスワードを受信して、パスワードを復号し、当該復号したパスワードが予め定められたパスワードに一致する場合に、ホスト側からのアクセスを受けて、情報をディスク媒体に記録し、ディスク媒体から情報を再生して出力する処理を行うコンピュータシステムである。

(もっと読む)

無線携帯インターネットシステム用の認証キー識別子の割り当て方法

本発明は無線携帯インターネットシステムにおける認証キー識別子割り当て方法に関し、無線携帯インターネットシステムのPKMv2でRSA基盤の認証を通して、基地局と端末が共有するPAK、EAP基盤の認証を通して基地局と端末が共有するPMK、PAKとPMKを通して導出される認証キーを識別するためのPAK識別子、PMK識別子及び認証キー識別子を、基地局が生成して端末に伝達して共有する。したがって、基地局と端末が2つ以上の認証関連キーを容易に識別することができる。また、PAK識別子、PMK識別子及び認証キー識別子のサイズを減少させることによって、無線区間の信号メッセージの効率的な伝達が可能となる。 (もっと読む)

自動鍵交換処理装置および自動鍵交換処理方法

【課題】 自動鍵交換処理によって確立されたIPsec SAの不一致発生の防止。

【解決手段】 IPsec SAに対する削除通知メッセージを送信後、相手側通信装置が削除対象のIPsec SA情報の削除を実施したかを確認する。すなわち、該当IPsec SAを利用した“確認パケット”を送信し、相手側通信装置の応答を確認する(到達確認処理)。相手側通信装置からの応答パケットが返ってきた場合、IPsec SAが削除されていないことがわかるので、再度削除通知メッセージ及び“確認パケット”を送信することにより、相手側通信装置の状況を確認する。

(もっと読む)

認証統括システム,認証統括システムサーバ及びプログラム

【課題】 既存のWebサーバにおけるシステム構成を変更することなく、独立した認証手段を有する複数のWebサーバに対するシングルサインオンを可能とする認証統括システムを提供する。

【解決手段】 認証情報管理サーバ101は、認証開始データ生成手段と、認証手順データ生成手段と、接続権限管理手段と、認証開始データ送信手段と、認証手順データ送信手段とを有する。クライアントプログラム102aは、認証要求手段と、認証ウィンドウデータ送信手段と、認証ウィンドウに対する操作データ取得手段と、認証手順データ送信要求手段と、入力操作手段とを有する。クライアントプログラム102aは、認証ウィンドウに対応する認証開始データを送信し、認証情報管理サーバ101から取得した認証手順データに基づき認証ウィンドウに対する認証情報の入力処理を行って、各サービス提供システム110A,110B,・・・に対するログインを行う。

(もっと読む)

無線ネットワークのクレジットに基づくアクセスを制御する方法及び装置

クレジットに基づくアクセス制御に基づいてネットワークからクライアント装置を認証解除する方法が開示される。その方法は、ネットワークのアクセスポイント(AP)により、認証プロトコルに従ってクライアント装置からユーザアクセスのユーザ要求を受信し、APにより、ユーザ要求に応じて認証サーバにアクセス要求を送信することを有する。APは、クライアント装置についてのユーザアクセスを認証する認証サーバからのアクセス応答を受信し、アクセス応答は、残りのユーザクレジットに基づいてネットワークへのクライアント装置の利用可能な継続アクセスの長さを示す値を有するパラメータを有する。APは、パラメータ値が閾値に到達したときに、認証サーバに再認証要求を送信し、クライアント装置によるネットワークへの更なるアクセスを許可する前に、ネットワークとのクライアント装置の再認証を生じさせる。

(もっと読む)

(もっと読む)

ゲートウェイ装置

【課題】ネットワークに接続されて、ネットワークを介して要求を行う外部端末装置に対する認証手段を持たないため、ネットワークに接続される不特定の端末から不正にアクセスされる危険性を有し、システム全体のセキュリティレベルを高い状態に維持することができない。

【解決手段】演算処理部10は外部端末装置2からネットワークインタフェース11を介して要求電文を受信した際に、要求電文中に発信元である外部端末装置2の認証証明情報が含まれかどうかを解釈し、有効な認証証明情報が含まれる場合には要求電文を受理し、有効な認証証明情報が含まれない場合には要求電文を破棄する。

(もっと読む)

送信装置及び受信装置

【課題】ユーザの使い勝手を悪くすることなく、著作権保護強化を図る。

【解決手段】本発明に係る無線通信システムは、ローカルエリア無線ネットワークAに接続されたソース機器1、無線基地局2及びシンク機器3と、ローカルエリア無線ネットワークBに接続されたソース機器4及び無線機器5とを備える。ソース機器1とシンク機器3で変更可能なDTCPネットワークIDの変更回数を制限するようにしたため、著作権保護を図る必要のあるコンテンツの悪用を防止できる。また、認証に失敗した場合に、コンテンツの送信を完全に禁止するのではなく、一定の制限をかけた上でコンテンツの送信を認めるようにしたため、著作権保護を図りつつ、ユーザの使い勝手を向上できる。

(もっと読む)

無線LAN接続管理方法、無線LAN接続管理システム及び設定用無線中継装置

【課題】 セキュリティを維持しながら、無線LANのパラメータを自動設定することにより、接続手順を容易にする。

【解決手段】 無線LANステーション10は、設定用アクセスポイント20において接続可能な仮パラメータを用いてアソシエートを行なう。そして、無線LANステーション10は、この仮パラメータを用いて証明書を設定用アクセスポイント20に提供する。この認証サーバ30は、無線LANステーション10から取得した証明書を用いて、無線LANステーション10を認証する。無線LANステーション10と認証サーバ30とのマスターセッションキー(暗号鍵)を共有する。認証サーバ30は、このマスターセッションキーを用いてセキュリティを確保した状態で、正パラメータを無線LANステーション10に送信する。無線LANステーション10は、この正パラメータを用いて通信用アクセスポイント40を介して、LANと通信を実行する。

(もっと読む)

PKIの環境設定方法、クライアントサーバシステムおよびコンピュータプログラム

【課題】 PKIを利用するクライアントサーバシステムにおいて、クライアントが接続するサーバに応じて、クライアントが、PKIの環境を自動で設定できるクライアントサーバシステムを提供する。

【解決手段】 クライアントサーバシステムのサーバ10は、クライアントサーバシステムのクライアント20からアクセスがあると、クライアント20に、PKIの環境を設置するために必要な情報が記述された設定ファイル14が埋め込まれた電子封筒13を送信する。クライアント20は、電子封筒13を受信すると、電子封筒13を開封し、設定ファイル14を取り出した後、設定ファイル14の内容に従いPKIの環境設定を行うことで、クライアント20が接続するサーバ10に応じて、PKIの環境を自動で設定する。

(もっと読む)

ユーザ認証方法および装置

【課題】電子的サービスにおいて予期されたユーザを認証するための方法及び装置を提供する。

【解決手段】サービスを使用するユーザのための認証は、呼掛けコード、入力個人認識番号および内部キーに基づいて送信呼掛けコードに対して一意な応答コードを計算する変更されたページャによって与えられる。この応答コードは電話のような単純な端末に入力され、この一意な応答コードが受入可能である場合には、ユーザはキャッシュレス取引あるいは長距離電話サービスのような所望のサービスをアクセスすることが可能である。

(もっと読む)

汎用ブートストラッピング・アーキテクチャ(GBA)において、移動ノードの識別子を認証のプリファレンスと共に提供する装置、方法およびコンピュータ・プログラム

非限定的な例示的一態様において、ノードによりサポートされている認証機構のリストと、各認証機構に関連し対応する識別子とを含む第1メッセージを、無線ネットワーク(WN)へ送信すること;ブートストラップに使用される認証機構を、ノードから受信されたリストに少なくとも基づきWNにおいて決定すること;決定された認証機構を対応する識別子と共に含む情報を、ノードへ送信される第2メッセージ内に含めることを含む方法が提供される。この方法は、ノードによりサポートされている認証機構のリストおよび対応する識別子を少なくとも保護すること、並びに認証機構のリストおよび対応する識別子を少なくとも含む第2メッセージを、ネットワークへ送信することをさらに含む。この方法は、選択された認証機構の指示および対応する識別子を含む、少なくとも部分的に完全性が保護された第2応答メッセージを、ネットワークから受信することをさらに含む。 (もっと読む)

コントローラ装置

【課題】ネットワークに接続されて、ネットワークを介して要求を行う外部端末装置に対する認証手段を持たないため、ネットワークに接続される不特定の端末から不正にアクセスされる危険性を有し、システム全体のセキュリティレベルを高い状態に維持することができない。

【解決手段】演算処理部10は外部端末装置2からネットワークインタフェース11を介して要求電文を受信した際に、要求電文中に発信元である外部端末装置2の認証証明情報が含まれかどうかを解釈し、有効な認証証明情報が含まれる場合には要求電文を受理し、有効な認証証明情報が含まれない場合には要求電文を破棄する。

(もっと読む)

記録媒体、情報再生装置および情報再生方法

【課題】不正コピーを確実に防止する。

【解決手段】情報記録媒体は、制御情報が記録されるリードイン領域とユーザデータが記録されるデータ記録領域とを有している。リードイン領域には、鍵情報の一部が記録される。データ記録領域には、スクランブルされたデータと鍵情報が記録される。スクランブルされたデータは、鍵情報に基づいてデスクランブルされる。リードイン領域には相互認証鍵情報がさらに記録されていて、スクランブルされたデータを読み出す読み出し装置とスクランブルされたデータをデスクランブルするデスクランブル回路を含むデコード装置との間で相互認証が行われる。

(もっと読む)

端末装置及び認証装置

【課題】物理的・論理的に独立した複数のLANに対して、同一の認証情報を設定し、移動可能な複数の端末装置のうち任意の端末装置が、任意のLANに接続するシステムにおいて、認証情報を更新する場合、更新されたLANと更新されていないLANが混在すると接続が困難になり、すべてのLANを同時に更新するにはコストがかかる。

【解決手段】端末装置100は、更新前の認証情報を含む複数の認証情報を記憶し、認証装置200に対して認証を要求する。古い認証情報で認証に成功した場合、端末装置100は、認証装置200に対して、認証情報の更新を要求する。認証装置200は、認証情報の更新を要求された場合、更新すべき認証情報(更新情報)を端末装置100から取得し、取得した更新情報が正規のものである場合に、認証情報を更新する。

(もっと読む)

情報処理システムおよび方法

【課題】空間内の位置に応じたサービスを提供することができるようにする。

【解決手段】 通信装置31−1が有する指向性アンテナ41−1の通信可能領域41Aと、通信装置31−2が有する指向性アンテナ41−2の通信可能領域41Bとが重なる通信可能領域41ABにおいて、携帯端末32は、通信装置31−1および31−2より受信されたデータを用いて認証情報を得る。その後、携帯端末32が、通信装置31−3が有する指向性アンテナ41−3の通信可能領域41Cにおいて、認証情報を送信することで、通信装置31−3により認証され、ドア151の鍵が開錠されて、携帯端末32のユーザは、ドア151内への進入を許可される。本発明は、所定の空間内における通信できる対象数や通信品質が異なる領域を利用してサービスを提供するサービス提供システムに適用できる。

(もっと読む)

認証サーバおよび認証プログラム

【課題】 複数の機器のうちでログインすることが可能な機器をユーザごとに制限する。

【解決手段】 認証サーバは、ユーザの認証情報を含む登録ユーザ情報を記憶する登録ユーザリストと、MFPから受信された認証情報が登録ユーザリストに記憶されていることを条件にMFPへのログインを許可する第1認証手段(S03)と、MFPへのログインが許可されたユーザの認証情報をログインユーザリストに登録するログインユーザリスト生成手段(S06)と、PCより受信された認証情報がログインユーザリストに含まれていることを条件にそのPCへのログインを許可する第2認証手段(S09)と、第2認証手段によりログインが許可されなかった場合に、PCより受信された認証情報を含む登録ユーザ情報が記憶されていることを条件にそのPCへのログインを許可する第3認証手段(S11)とを備える。

(もっと読む)

認証システム及び認証方法

【課題】携帯電話を利用したリモートアクセスのセキュリティ対策として、IDやパスワードの漏洩による、他人のなりすまし不正利用を効果的に回避するとともに、パスワード生成器等別途の機器を要しないほか、いかなる文字や数字の位置、配列を記憶に留めることなく、安全、且つ、簡易にユーザ認証を行うことが可能な認証システム及びその方法の提供。

【解決手段】適正な携帯端末からの接続要求を受け、サーバが発行したログイン絶対URIへアクセスした当該端末により設定されたIDを、当該サーバが暗号化した専用絶対URIと、前記端末が有する個体識別番号とを1対1の情報として記録し、認証時に、前記専用絶対URIへアクセスした携帯端末の個体識別番号が、前記記録された専用絶対URIを特定する個体識別番号と一致した場合にログインを許可する。

(もっと読む)

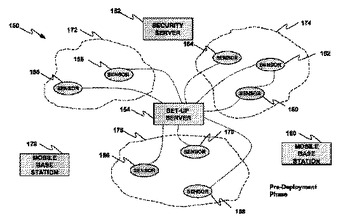

人体センサネットワーク用の決定論的鍵事前配布及び運用鍵管理

患者を監視する無線ネットワーク(2、150)は、患者に動作可能に結合され、患者の健康状態に関する情報を収集して無線ネットワーク(2、150)に伝達する1つ以上の無線センサ(6、8、10、12、14、16、18、20、156、158、160、162、164、166、168、170)を有する人体センサネットワーク(22、24、26、172、174、176)を有する。設定サーバ(4、154)は、1つ以上のセンサ(6、8、10、12、14、16、18、20、156、158、160、162、164、166、168、170)が無線ネットワーク(2、150)に配置される前に、鍵情報で1つ以上の無線センサ(6、8、10、12、14、16、18、20、156、158、160、162、164、166、168、170)を構成する。基地局(178、180)は、人体センサネットワーク(22、24、26、172、174、176)に関連する1つ以上のセンサ(6、8、10、12、14、16、18、20、156、158、160、162、164、166、168、170)に鍵証明書を配布し、これにより、2つのセンサは、事前配布鍵情報と、基地局(178、180)により配布された鍵証明書とに少なくとも部分的に基づいて、固有の鍵ペアを生成する。  (もっと読む)

(もっと読む)

復号鍵配信方法及び認証装置

【課題】 AT101がAN103から放送チャネルで送信される暗号化データを復号するための復号鍵を、受信が意図されている移動機のみに効率的に配信する。

【解決手段】

AN−AAA105は、端末識別子を含む端末認証のためのメッセージをATから受信し、端末認証を行う。AN−AAA105は、受信された端末識別子に基づき、端末識別子に対応して、端末が受信可能なコンテンツのコンテンツ種別が予め記憶されたコンテンツ登録テーブルを参照し、対応するコンテンツ種別を取得する。AN−AAA105は、取得されたコンテンツ種別に基づき、コンテンツ種別に対応して、復号鍵と該復号鍵の有効時間とが予め記憶された復号鍵データベースを参照し、対応する復号鍵と有効時間とを取得する。AN−AAA105は、認証結果と、取得された復号鍵及び有効時間とを、PCF104又はATへ送信する。

(もっと読む)

1,981 - 2,000 / 2,502

[ Back to top ]