Fターム[5J104NA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589) | ワーキングキー・セッションキー (54)

Fターム[5J104NA03]に分類される特許

41 - 54 / 54

メッセージ認証のための暗号化方法

暗号化方法において、データの入力ブロックは、少なくとも部分的にランダム化されたストリングを生成するように可逆的に処理される。ランダム化されたストリングは、次いでブロック暗号によって暗号化される。復号では、暗号化されたデータの入力ブロックは、まずブロック暗号に対して復号される。その後、ランダム化が元に戻される。  (もっと読む)

(もっと読む)

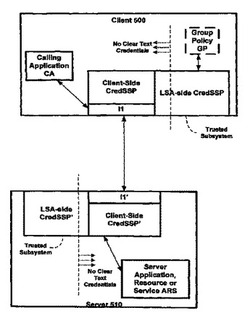

ネットワーク資源に対するシングルサインオン及び安全なアクセスのためのポリシ駆動の証明情報委譲

【課題】

【解決手段】

証明情報セキュリティサポートプロバイダ(Cred SSP)によって、任意のアプリケーションが、クライアントからクライアント側セキュリティサポートプロバイダ(SSP)ソフトウェアを介して、ターゲットサーバに、サーバ側SSPソフトウェアを介してユーザの証明情報を安全に委譲することができる。Cred SSPは、部分的にポリシのセットに基づいて安全なソリューションを提供する。ポリシはあらゆるタイプの証明情報に対するものとすることができ、所与の委譲状況、ネットワーク状態、信頼レベル等に対して適切な委譲を行うことができるように、種々のポリシが広範囲の攻撃を軽減するように設計される。さらに、信頼されたサブシステム、たとえばローカルセキュリティ機関(LSA)の信頼されたサブシステムのみが平文の証明情報にアクセスすることができ、それによって、サーバ側のCred SSP APIの呼出しアプリケーションもクライアント側のCred SSP APIの呼出しアプリケーションも、平文の証明情報にアクセスすることができない。

(もっと読む)

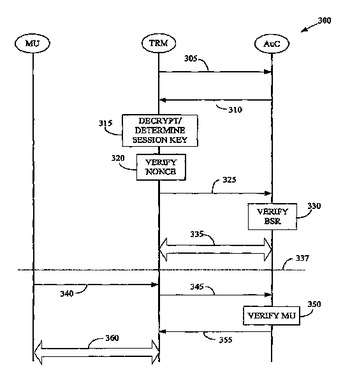

基地局ルータにおける耐タンパ性モジュールの認証

本発明は、耐タンパ性モジュールおよび認証サーバに関する方法を提供する。本方法は、耐タンパ性モジュールにおいて、認証サーバに記憶されている第1の秘密鍵を使用して暗号化された情報を受信するステップを含む。本方法はまた、耐タンパ性モジュールに記憶されている第2の秘密鍵を使用して情報を復号することに応答して認証サーバを認証するステップを含む。  (もっと読む)

(もっと読む)

リンク不可能な識別子を使用して、プライバシー強化された識別子スキーム

パブリックおよびプライベートキー暗号技術を使用して、トークンホルダの属性を信頼性のある当事者に選択的に配信してもよいプライバシー強化された識別子スキーム。チャレンジメッセージは、{Rnonce, RID}であり、Rnonceはリーダnonceであり、RIDはリーダ識別子である。方法はまた、チャレンジメッセージに応答して、少なくとも、暗号化されたプライベートトークン識別子TIDとセッションキーkとを含む応答メッセージを含む応答メッセージを送信する。リーダからのチャレンジに応答する。トークンは、同じトークンから送信された他の識別子に対してリンク不可能であるトークン識別子を含むメッセージを送信する。 (もっと読む)

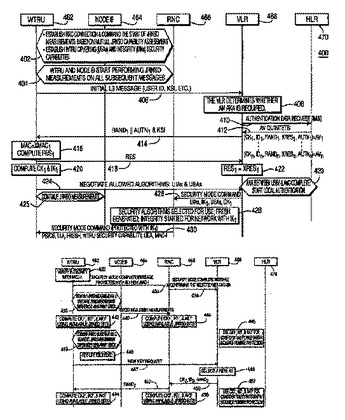

無線通信を保護するための方法およびシステム

無線送受信ユニット(WTRU)およびノードBはそれぞれ、WTRUおよびノードBの間のチャネル推定に基づいて、第三者と共有されないジョイントランダム性(JRNSO)ビットを生成するためにJRNSO測定を実行する。その後、WTRUおよびノードBは、調停手順を実行して、共通JRNSOビットを生成する。ノードBは、共通JRNSOビットをサービスネットワークに送信する。WTRUおよびSNは、共通JRNSOビットを使用して、(インテグリティ鍵、暗号鍵および匿名鍵などの)セッション鍵を保護する。JRNSO測定は、持続的に実行され、セッション鍵は、新しい1組の共通JRNSOビットを使用して更新される。JRNSOビットは、疑似乱数生成器(PNG)または窓技法を使用して拡張することができる。JRNSOビット生成速度を増すために、ハンドオーバが意図的に引き起こされることもある。  (もっと読む)

(もっと読む)

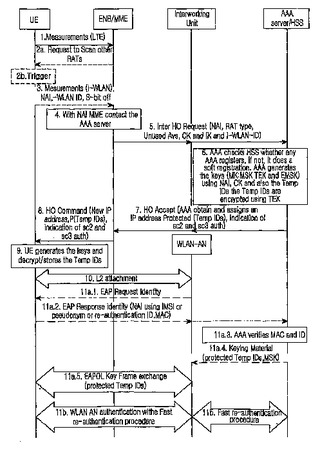

アクセスシステム間のハンドオーバー時の認証手順を最適化するシステム及び方法

本発明は新たなシステムにアクセスするための新たなキーを派生させる方法及びシステムを提供する。本発明は、既存のシステムから新たなシステムにハンドオーバー時に既存のシステムアクセスキーを用いて最適化した認証手順を可能にする。ユーザー端末が速い再認証を遂行できるようにするハンドオーバー準備時に、新たなシステムにアクセスするユーザー端末は臨時IDを受信する。上記方法は、新たなネットワークのためのシステムアクセスキーを生成するために既存のシステムアクセスキーを使用する。  (もっと読む)

(もっと読む)

暗号化保護方法

キー混合および置換(Sボックス)演算を採用する暗号アルゴリズムのための決定論的結合方法は、真のマスク(マスク[0])およびあらゆる可能なSボックス入力に対応する複数のダミーマスクで構成されるマスキング表(マスク[0]からマスク[63])を使用する。各マスクは、キー混合演算(例えば、ビット単位のXOR)において、暗号キー(K)またはラウンドサブキー(K1からK16)に適用され、暗号アルゴリズム全体内または個別暗号ラウンド内のデータブロック(DATA)に適用される真およびダミーキーまたはサブキーを生成する。マスク値は、サイドチャネル統計的分析が、ダミーキーまたはサブキーから真のキーを判定することを阻止する。真のマスクは、外部観察者によってではなく、暗号に識別可能である。  (もっと読む)

(もっと読む)

エンドユーザ認証システム、装置及び方法

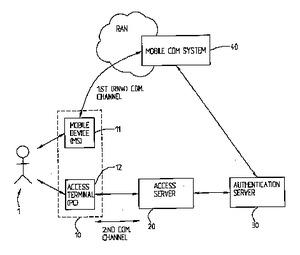

本発明は、保護情報へのアクセスを要求するユーザ局構成(10)のエンドユーザの認証システムであって、アクセスサーバ手段(20)及び認証手段(30)を含み、ユーザ局構成(10)が無線ネットワーク(40)の第1の通信チャネルを介する認証手段(30)との通信をサポートするシステムに関する。ユーザ局構成(10)は、第2の通信チャネルを介する認証手段(30)との通信を更にサポートする。認証手段(30)は、ユーザ局構成(10)から保護情報へのアクセス要求を受信した場合に、ユーザ局構成(10)が第1の通信チャネルを介して到達可能であるかを確認するように構成される。前記認証手段(30)は、第1の認証モード及び前記第2の通信チャネルを介する第2の認証モードをサポートするように構成され、保護情報へのアクセスを要求するユーザ局構成(10)に対して第1の認証モード又は第2の認証モードが使用されるか否か及び/又は使用される時点を選択する決定手段を更に具備する。  (もっと読む)

(もっと読む)

モバイル電話アクセサリを認証するための方法および装置

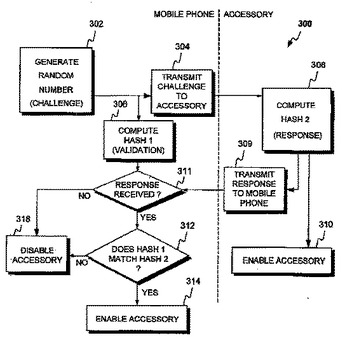

モバイル電話(100、200)およびアクセサリ(102、202)は、第1のライン(228、234)を介して通信する。モバイル電話(100、200)は、チャレンジ通信を計算または決定し(302)、第1のライン(228、234)を介して、アクセサリ(102、202)へと、チャレンジ通信を送信する(304)。アクセサリ(102、202)は、チャレンジ通信を受信し、チャレンジ通信、ハッシュアルゴリズム、および電子鍵に基づいて、応答通信を計算する(308)。応答通信は、第1のライン(228、234)を介して、モバイル電話(100、200)に送信される(309)。アクセサリ(102、202)はまた、電話アクセサリ(102、202)をモバイル電話(100、200)と共に使用することを可能にする(310)。応答通信は、モバイル電話(100、200)によって受信される(311)。  (もっと読む)

(もっと読む)

分散シングルサインオンサービス

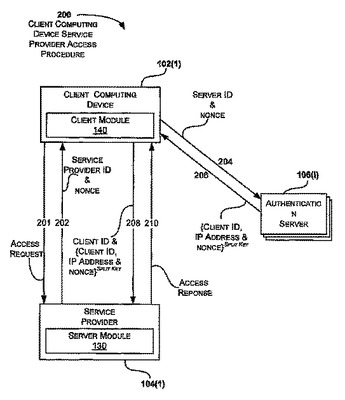

記載の実装は、クライアントコンピューティングデバイスとサービスプロバイダの間の認証された通信を確立することに関する。1つの実装において、いったん登録処理が完了すると、複数の認証サーバが、認証された通信セッションの確立を容易にするためにクライアントコンピューティングデバイスおよびサービスプロバイダによって使用される。しかしながら、認証サーバは必ずしも信頼できる機関である必要はない。すなわち、種々の記載のデバイスの秘密は互いに対して明かされない。  (もっと読む)

(もっと読む)

グラフィカルユーザインターフェイスの提示のためのクライアント−サーバ情報システム及び方法

説明されるのは、サーバコンピュータ及び通信チャネルによって前記サーバと接続される1つ又は複数のクライアントコンピュータで構成される情報システムであって、データの変更及び検索操作は前記サーバコンピュータによって実行され、前記クライアントコンピュータは前記サーバへの前記データ変更及び検索要求を実行し、高機能グラフィカルユーザインターフェイスを表し、クライアントコンピュータごとに動的に作成された自己完結オブジェクトの拡張可能汎用システムを使用することを特徴とする情報システムである。さらに、クライアント−サーバ情報システムのクライアントコンピュータにおいて高機能な動的に作成されたグラフィカルユーザインターフェイスを提供するために、特定のアルゴリズムに従って操作される自己完結オブジェクトの先進システム、つまりイベントハンドラを使用せずに機能するプログラムオブジェクトシステムを使用することを特徴とする方法が提案される。 (もっと読む)

プライバシーが強化された電子パスポートの認証プロトコル

生体データのような秘密性のデータの暗号化方法、及び参照値と比較させるために上記暗号鍵をパスポートから認証者に転送する方法を提供するパスポート認証プロトコル。暗号による結びつけは、デジタル署名された認証データと個人の生体データとからなる。メッセージが秘密性の情報(生体データ)を含む第1部分(M1)と、公に入手可能な情報を含む第2部分(M2)とに分割されている楕円曲線暗号システムを提案する。M1は、セッション暗号鍵によって暗号化され、M2と結合されて、セキュアなハッシュ関数によってハッシュされる。そして、RFIDタグを介して、公開鍵の証明書を含む署名要素と共に他の装置(読取装置)に伝達される。装置は、検査を行って上記公開鍵を有効にし、上記セッション暗号鍵を演算してM1の生体データを解読する。ゆえに、復元された生体データからパスポートの所有者が認証される。  (もっと読む)

(もっと読む)

通信システムにおける証明を分配するための方法

モバイル通信ネットワーク・アーキテクチャは、(1)ローミング合意に入っている2つのネットワークを備える。ネットワークの1つのネットワークのサブスクライバに属する個々のモバイル装置(2)には、サブスクライバ・プロファイル情報(70)、及び、ネットワーク(モバイル装置が加入している)の証明キーを記憶するためのメモリ手段(22)が与えられる。他のネットワークは、全てのネットワーク(当該他のネットワークがこれらとローミング合意(100)を持つ)の証明キーのコピーを含むデータ記憶手段を含む。従って、証明キーをチェックすることによって、第2のネットワークは、装置のユーザの真実性を確認でき、サブスクライバ・プロファイル情報から、ユーザに権利が与えられるサービスのレベルを決定し得る。これによって、接続セットアップ時間が低減され、課金情報のバッチ処理を可能とする。  (もっと読む)

(もっと読む)

安全なソフトウェア通信方法及びシステム

信頼のない実行環境で安全な通信を実施する方法及びシステムである。この方法は、第1のコンポーネントと第2のコンポーネントとの間でそれぞれ第1及び第2の証明書を送信することを有し、第1の証明書及び第2の証明書は、第1のコンポーネントと第2のコンポーネントとを有するソフトウェアコード内にそれぞれ隠蔽される。第2のコンポーネントが第1の証明書の第1の公開鍵を使用し、第1のコンポーネントが第2の証明書の第2の公開鍵を使用することにより、第1のコンポーネントと第2のコンポーネントとの間に安全な通信チャネルが生成される。第1のコンポーネントの識別情報は、第2のコンポーネントが証明機関に対して第1の証明書を検査することにより確認される。第2のコンポーネントの識別情報は、第1のコンポーネントが証明機関に対して第2の証明書を検査することにより確認される。第1の証明書及び第2の証明書の確認の成功時に、安全な通信チャネルを介してデータ交換が実施される。

(もっと読む)

(もっと読む)

41 - 54 / 54

[ Back to top ]