Fターム[5J104NA37]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | 暗号鍵記録用 (4,789)

Fターム[5J104NA37]に分類される特許

401 - 420 / 4,789

マルチメディア・コンテント配信のための効率的鍵階層構造

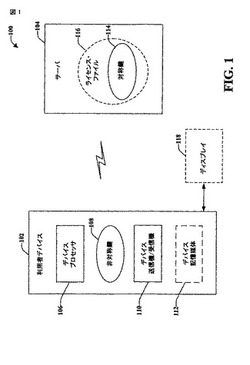

【課題】デジタル著作権管理(DRM)に係わり、マルチメディア・コンテント配信のための効率的鍵階層構造の創成を容易にする装置を実現する。

【解決手段】装置は、クライアントから非対称鍵対の少なくとも一部分を受信するための手段を含む。第1対称鍵及び少なくとも第2の対称鍵を創成するための手段も含む。該第2の対称鍵を暗号化するために該第1対称鍵を利用するための手段及び該非対称鍵対の少なくとも一部分を用いて該第2対称鍵を暗号化するための手段も含む。そして、適合する秘密鍵によってのみ逆暗号化されることが出来る情報を暗号化するために、非対称暗号方式が該DRMシステムによって使用されて、対称鍵を安全に配送する。

(もっと読む)

暗号化装置

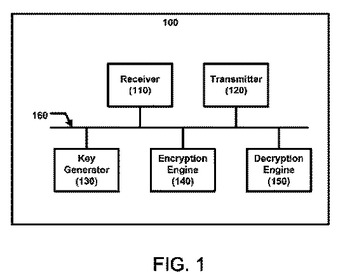

【課題】本発明の課題はホストコンピュータのOSに依存せずに生体認証及びOSに依存しない操作を行ない、不揮発性メモリーを差し替え可能にする暗号装置を提供することである。

【解決手段】本発明の暗号化装置はホストコンピュータとは独立したCPU及び演算チップを持ち生体認証センサーから得た情報を処理し暗号化および復号化のためのキーを生成する。そしてホストコンピューターよりインターフェースを介して得た情報を暗号化して着脱可能な不揮発性メモリーに書き込む。

またホストコンピューターの要求によって外部不揮発性メモリーの内容を復号化してホストコンピュータが読み取れるようにする。メモリーの読み書きと生体認証の学習とは本発明の装置に外部メモリーが刺さっているかどうかで判定する。

(もっと読む)

データベース暗号化装置、データベース暗号化システム、データベース暗号化方法及びプログラム

【課題】サーバ管理者による鍵の漏洩を防ぐとともに、安価に情報漏洩を防止できるデータベース暗号化装置、データベース暗号化システム、データベース暗号化方法及びプログラムを提供する。

【解決手段】DB暗号化装置2は、鍵クライアント装置6から受信した鍵から一意に求められる鍵特定値を計数し、鍵と鍵特定情報とを関連付けて揮発性メモリに記憶し、暗号化制御装置1は、鍵特定情報と、鍵クライアント装置6が生成した暗号化対象データに関する情報とを関連付けて不揮発性メモリに記憶する。

(もっと読む)

情報処理装置、および情報処理方法、並びにプログラム

【課題】コンテンツの暗号鍵の漏洩に基づくコンテンツの不正利用を防止する構成を実現する。

【解決手段】例えばサーバから受領するコンテンツに含まれる置換鍵で暗号化された置換鍵適用領域を復号して、コンテンツ配信単位に異なる個別鍵を適用して暗号化する鍵の掛け替え処理を実行して、鍵掛け替え後の暗号化コンテンツをデータ記憶装置に格納する。鍵掛け替え処理はデータ記憶装置内部で実行し、置換鍵は外部からのアクセスが禁止された保護領域に格納する。個別鍵は、再生装置等、認証の成立した装置のみアクセスが許容される第2の保護領域に格納する。鍵掛け替え後の暗号化コンテンツはクライアント毎に異なる暗号化コンテンツとなり、コンテンツや個別鍵の漏えい元のクライアントの特定が可能となる。

(もっと読む)

通信システムにおけるキー発生方法及び装置

【課題】セルラ・システム及び無線ローカル・エリア・ネットワークへのアクセスのための共通認証を可能にする。

【解決手段】通信システムは、トラフィックに暗号化を提供しないシステム・エンティティへのアクセスのためのマスタ・セッション・キー(MSK)を発生する。ホーム・サーバとユーザは、両方とも、同じMSKを発生する。MSKは、トラフィックに関する暗号化キーを発生させるために使用される。1つの実施形態において、MSKは、要請者に対して特定のハッシング関数及び情報を使用して発生される。ホーム・サーバは、アクセス要請メッセージに含まれる情報に基づいてMSKを発生させることの必要性を判断する。一旦発生されると、MSKは、エンティティが通信を暗号化することを可能にするためにシステム・エンティティに提供される。

(もっと読む)

捕捉したデータ・パケットの解読方法、LTEネットワークにおけるデータ解読方法、ハンドオーバ期間中のデータ解読識別方法、アイドル・モード・モビリティ期間中のデータ解読識別方法、及びユーザ装置識別子を捕捉メッセージに相関させる方法

【課題】UEがアタッチしたとき又はその後のUEアクティビティの期間中の暗号キーをモニタリング・システムが捕捉できるようにする。

【解決手段】モニタリング・システムがITEネットワーク内のインタフェースに結合され、ネットワーク・インタフェースからのパケットを受動的に捕捉する。認証及びキー一致手順に関連した第1および第2データ・パケットをそれぞれ第1および第2インタフェースにて捕捉する。同じパラメータに基づいて第1データ・パケットの各々を第2データ・パケットの各々に相関させる。相関した第1及び第2データ・パケットからの情報で認証ベクトル・テーブルを作成する。テーブルのエンティティが複数のセキュリティ・コンテキスト用の認証データを備える。暗号化キーを識別して、ユーザ用の追加のパケットを解読する。ユーザ装置によりインター無線アクセス技術ハンドオーバの場合に、暗号化キーも識別できる。

(もっと読む)

情報共有システム、方法、情報共有装置及びそのプログラム

【課題】短期秘密鍵の漏洩を許すいわゆるeCK−modelでも安全性を保つことができる技術を提供する。

【解決手段】短期秘密鍵r’1A及び長期秘密鍵sk1Aを用いて生成した合成秘密鍵r1A=G(r’1A,sk1A)と、短期秘密鍵r’1B及び長期秘密鍵sk1Bを用いて生成した合成秘密鍵r1B=G(r’1B,sk1B)と、を用いて情報の共有を行う。これにより、短期秘密鍵の漏洩を許すいわゆるeCK−modelでも安全性を保つことができる。

(もっと読む)

暗号装置の保護方法及び保護システム

【課題】特定のタイプの攻撃に対するより強い耐性を提供する暗号保護方法を提供する。

【解決手段】暗号回路による暗号アルゴリズムの実行中に使用される秘密データ(Di、K)の検出を目的とする攻撃からの暗号回路の保護方法であって、データ(Di)への少なくとも一つの暗号演算(Oi)の適用(22)を含み、データは、少なくとも一つの群構造を有し、且つ少なくとも一つの二項演算が提供される第1の数学的構造(E)に属し、保護方法は、データ(Di)に、暗号演算(Oi)を適用する(22)前に、二項演算と両立する少なくとも一つの可逆の第1の準同型写像(Mi)を適用し(20)、暗号演算(Oi)を適用した後に、第1の準同型写像(Mi)の逆写像である少なくとも一つの第2の準同型写像(Mi-1)を適用する(24)ことを含む、暗号演算を保護するためのステップ(OPi)を含むことを特徴とする。

(もっと読む)

通過制御装置、通過制御方法、及び通過制御プログラム

【課題】暗号化された通信において、キャリア網に悪影響を与えるような通信を適正に検知及び遮断する。

【解決手段】端末と、端末と暗号化通信を行うプロキシサーバと、暗号化通信において用いられる暗号鍵を生成し、プロキシサーバと暗号化しない非暗号化通信を行う鍵生成装置とを含むネットワークシステムにおいて、端末とプロキシサーバとの間の暗号化通信の通過可否を判定する通過制御装置は、端末とプロキシサーバとの暗号化通信データを取得する第1の取得部と、プロキシサーバと鍵生成装置との非暗号化通信データを取得する第2の取得部と、第2の取得部によって取得された非暗号化通信データから、鍵生成装置によって生成された暗号鍵を取得する暗号鍵取得部と、暗号鍵取得部によって取得された暗号鍵を用いて、第1の取得部によって取得された暗号化通信データを復号する復号化部と、を備える。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存せず、しかもブラウザを利用しない通信が要求される場合においても適切にネットワーク認証を実行できる。

【解決手段】ユーザ端末が、認証サーバへ認証要求を送信する。認証サーバは、受信した認証要求に対して、認証を行い、認証処理の完了後に、墨塗り署名を利用し、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成して、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、利用したいサービスを選択して、認証用ファイルを加工し、サービス提供サーバに対して、認証用ファイルとともに、認証要求を送信する。サービス提供サーバは、認証用ファイルの検証を行い、認証用ファイル内のID情報を取得して、検証処理とID情報の取得が完了した後に、情報提供を行う。

(もっと読む)

耐量子コンピュータ性をもつ鍵共有方式

【課題】従来の鍵共有方式の安全性は、素因数分解問題や乗法群上の離散対数問題の計算量上の困難さに依存するものであり、量子コンピュータが実用化するといずれの問題も多項式時間で解読可能と予想されている。

【解決手段】鍵共有方式の安全性をNP完全問題の1つである高次多変数連立代数方程式の解法の困難さに依存する方式を採用することにより、耐量子コンピュータ性を持つ鍵共有方式を提供する。

(もっと読む)

改竄検知方法及び情報機器

【課題】

アンケートに対する記入内容の改竄の有無を検知する。

【解決手段】

ディスプレイ12に表示されるアンケートに対し、タッチパネル14で顧客に記入させる。携帯情報機器10は記入内容とアンケートからハッシュ値を計算する。セキュリティサーバ62のURLとハッシュ値が図形コードで携帯電話40に転送され、携帯電話40はサーバ62にハッシュ値をアップロードする。サーバ62はハッシュ値を収容するセキュリティトークンを生成する。携帯情報機器10は記入内容をデータサーバ34にアップロードする。記入内容の参照時に、携帯情報機器10は、記入内容とアンケートからハッシュ値を再計算する。携帯電話40又はセキュリティサーバ62で、記入時のハッシュ値と再計算ハッシュ値を照合する。

(もっと読む)

検索可能暗号処理システム

【課題】

現実的な性能を有する、検索可能暗号方式ではサーバに預託したデータを検索するたびに、検索結果の出現頻度の漏洩や、検索結果に該当する預託データの安全性の低下を起しており、危険な状況にある。

【解決手段】

検索可能暗号処理ステムは、データを預かるDBサーバと、DBサーバにデータを預託する登録クライアントと、DBサーバにデータを検索させる検索クライアントがネットワーク経由で連携し、登録クライアントは、ハッシュ値と準同型関数を用いたマスクによる確率的暗号化方式を用いて、暗号化したデータをサーバに預託し、検索クライアントは、検索クエリの暗号化に準同型関数を用いたマスクによる確率的暗号化を用い、DBサーバにマスクを解除させずに、かつ、DBサーバに検索に該当するデータの出現頻度が漏洩しないよう、検索クエリと該当しないデータを検索結果として出力させる。

(もっと読む)

画像および/または音声情報のディジタル信号の入力ディジタル・データストリームを受信する消費者用の電子機器

【課題】許可情報に基づいて画像/音声コンテンツを非暗号形式で利用できるようにする。

【解決手段】画像/音声情報のディジタル信号の入力ディジタル・データストリーム(1)を受信する電子機器において、ディジタル信号は送信前に暗号化されてよく、入力ディジタル・データストリームは許可情報(2)を含む。電子機器は、入力ディジタル・データストリームから許可情報を取出す取出部(405)、入力ディジタル・データストリームの入力ディジタル信号が暗号化されているか否かを検出する検出部、暗号化ディジタル信号を解読し解読ディジタル信号を生成する解読部、及び画像/音声情報の非暗号ディジタル信号を暗号化する暗号化部(403)を含む。入力ディジタル・データストリームが非暗号ディジタル信号を含み許可情報に暗号化を無効にする暗号命令信号(3)が含まれない場合、暗号化部は入力ディジタル・データストリームの画像/音声情報のディジタル信号を暗号化する。

(もっと読む)

IBEを有する効率的なNEMOセキュリティ

移動体IP及び/又はネットワーク移動性(NEMO)に準拠した通信ネットワークにおいて、選択されたエンティティ及びそれらの関連付けられた装置/システムが通信ネットワーク間を移動するときに、通信ネットワークの種々のエンティティ間の通信を保証するためにアイデンティティに基づく暗号化(IBE)を用いるための装置、方法及びシステムが提供される。他の実施形態も開示され又は請求される。  (もっと読む)

(もっと読む)

アクセス管理システム

【課題】ログ情報の秘匿性を確保しつつも、暗号鍵を保管する必要のないアクセス管理システムを実現する。

【解決手段】アクセス管理サーバ16は、クライアント端末12とECサーバ14間の操作履歴を記述した全文ログと、インデックスであるサマリログを生成するログ情報生成手段20と、全文ログ及びサマリログの各ハッシュ値を生成するハッシュ値生成部22と、各ハッシュ値及びパスフレーズに基づいて暗号鍵を生成する暗号鍵生成部28と、暗号鍵を用いて全文ログを暗号化すると共に、暗号鍵をメモリ上から削除する暗号化処理部30と、暗号化全文ログとサマリログをログ情報記憶部34に格納するログ情報格納部32を備える。管理端末17から全文ログの閲覧リクエストが入力された際、暗号鍵生成部28は対応する全文ログ及びサマリログの各ハッシュ値、パスフレーズに基づいて暗号鍵を再生成し、これを用いて復号処理部44が全文ログを復号すると共に、暗号鍵をメモリ上から削除する。

(もっと読む)

暗号化装置

【課題】安全性の高い暗号化装置、暗号解読装置、暗号化プログラム、および暗号解読プログラムを提供する。

【解決手段】暗号化装置は、入力された数値Dおよび数値Xに所定の関数処理を施して数値を出力する(S49〜S63)。暗号化装置は、所定回数だけ数値を入力し、初回の入力の際には、暗号化の対象となる数値Aと、ランダムキーを構成する少なくとも一部の数字Xとを入力し(S43およびS45)、以降の回の入力の際には、前回出力された数値Dと、数値Xとを入力する(S45、S57、およびS75)。暗号化装置は、関数に入力した数値Dが負数の場合に、現在のループの回数Rにしるしを付ける(S59)。暗号化装置は、最終回に出力された数値Dに基づいて暗号#1を作成し(S91)、記憶させた回数Rに基づいて暗号#2を作成し(S93)、ランダムキーに基づいてプロトコルキーを作成する。

(もっと読む)

共通鍵生成システム及び共通鍵生成方法

【課題】共通鍵の受け渡しを行わずに、3者間で安全に共通鍵を共有することができる共通鍵生成システム及び共通鍵生成方法を提供すること。

【解決手段】第1共通鍵生成装置10及び第2共通鍵生成装置20は、2次中間鍵MS1を生成し、第3共通鍵生成装置30に送信する。第2共通鍵生成装置20及び第3共通鍵生成装置30は、2次中間鍵MS3を生成し、第1共通鍵生成装置10に送信する。第3共通鍵生成装置30及び第1共通鍵生成装置10は、2次中間鍵MS2を生成し、第2共通鍵生成装置20に送信する。第1共通鍵生成装置10は、第1秘密鍵S1、2次中間鍵MS3、除数Bに基づいて、共通鍵Cを生成する。第2共通鍵生成装置20は、第2秘密鍵S2、2次中間鍵MS2、除数Bに基づいて、共通鍵Cを生成する。第3共通鍵生成装置30は、第3秘密鍵S3、2次中間鍵MS1、除数Bに基づいて、共通鍵Cを生成する。

(もっと読む)

暗号化方法用の楕円曲線を求める方法

【課題】サイドチャネル攻撃の際に個人鍵を推定できない楕円曲線を選択する方法を提供すること。

【解決手段】暗号化方法用の楕円曲線を求める方法において、この方法は、

(a)テストすべき楕円曲線を準備するステップと、

(b)このテストすべき楕円曲線に対応するツイスト楕円曲線の位数を決定するステップと、

(c)このツイスト楕円曲線の位数が強い素数であるか否かを自動的に検査するステップと、

(d)このツイスト楕円曲線の位数が強い素数である場合、上のテストすべき楕円曲線を暗号化方法に適切な楕円曲線として選択するステップとを有する。

(もっと読む)

プリントシステム、プリンタ、印刷指示装置及びプリントシステムに用いられるプログラム

【課題】本発明の実施形態が解決しようとする課題は、公開鍵をプリンタやクライアントPCなどから取り出してLDAPサーバに登録することなく秘密を保ったまま安全に出力することである。

【解決手段】上記課題を解決するために、本発明の実施形態におけるプリントシステムは、プリンタに入力された識別情報及びパスワードが適切かをプリンタ側で予め記憶している情報に基づいて判断し、識別情報及びパスワードが適切である場合には、秘密鍵を含み暗号化されたユーザ証明書を作成するとともにデバイス証明書の公開鍵を作成し、作成されたユーザ証明書及び公開鍵をネットワークケーブルで接続されたプリンタから直接受信したことを認識することによって、識別情報とパスワードの入力を要求し、印刷指示装置は識別情報及びパスワードが入力された場合に印刷指示装置にユーザ証明書とデバイス証明書の公開鍵を保存する。

(もっと読む)

401 - 420 / 4,789

[ Back to top ]