国際特許分類[G06F21/20]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | 不正行為から計算機を保護するためのセキュリティ装置 (22,301) | コンピュータシステムまたはコンピュータネットワークのノードへのアクセスの制限によるもの (9,223)

国際特許分類[G06F21/20]に分類される特許

901 - 910 / 9,223

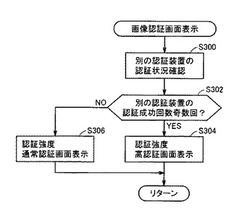

認証システム、認証装置、認証装置の制御方法および制御プログラム

【課題】簡易な方式でユーザの利便性を考慮しつつ、不正アクセス者に対するセキュリティ強度を高めることが可能な認証システムを提供する。

【解決手段】別の認証装置の認証状況を確認する(ステップS300)。そして、取得した認証状況データについて、別の認証装置の認証成功回数が奇数回であるかどうかを判断する(ステップS302)。ステップS302において、別の認証装置の認証成功回数が奇数回であると判断した場合(ステップS302においてYES)には、認証強度が高の認証画面を表示する(ステップS304)。ステップS302において、別の認証装置の認証成功回数が偶数回であると判断した場合(ステップS302においてNO)には、認証強度が通常の認証画面を表示する(ステップS306)。

(もっと読む)

ウェブサービス間のセキュリティ構成の動的ネゴシエーション

【課題】2つ以上のウェブサービス間でセキュリティ構成をネゴシエーションしそして実施するための新規なコンピュータベースの装置及び方法を提供する。

【解決手段】本発明は、入力及び出力インターフェイスを特定し、入力に一致するセキュリティ契約を計算して発生し、そしてネゴシエーションされたセキュリティ構成に基づいてセキュリティを実施する装置及び方法に係る。本発明の特定の態様を、特許請求の範囲、明細書本文及び添付図面に記載する。

(もっと読む)

認証システム、シングルサインオンシステム、サーバ装置およびプログラム

【課題】本発明は、パソコンの設定環境を問わず、また、ユーザに認証用の物理デバイスを別途携帯させる必要のない新規な認証システムを提供することを目的とする。

【解決手段】サーバ装置は、クライアントPCのウェブブラウザから送信されたログイン要求に割り当てられたクライアントセッションIDを表示するクライアントセッションID表示情報を生成して前記ウェブブラウザに送信する手段と、携帯電話の個体識別番号を含むログイン情報を管理する手段とを含み、前記携帯電話は、前記クライアントセッションIDを入力する手段と、入力された前記クライアントセッションIDと前記個体識別番号を前記サーバ装置に送信する手段とを含み、前記サーバ装置は、前記携帯電話から受信した前記個体識別番号に基づいて前記クライアントセッションIDに対応するログイン要求の送信元のクライアントPCのユーザのログイン認証を実行する。

(もっと読む)

制御プログラムおよび制御方法

【課題】一つの識別情報に対して複数の異なる権限でシステムへのログインを可能とする。

【解決手段】オペレーティングシステム(OS)20へのログイン時に出力手段50にログインの画面が表示されており、利用者が入力手段40から識別情報、パスワード情報を入力すると、該識別情報、該パスワード情報を受け付ける受付手段、該識別情報と該パスワード情報とから該パスワード情報に応じた権限情報を認証情報テーブル60から読み出す読出手段、識別情報と前記読み出した権限情報とをオペレーティングシステム(OS)20に出力する出力手段、として機能させる。

(もっと読む)

複合機、認証サーバ、複合機制御システム、プログラムおよび記録媒体

【課題】シングルサインオンを容易に実現する。

【解決手段】本発明に係る複合機21は、情報処理装置51と通信ネットワーク50を介して通信を行う。複合機21は、機器制御部7と、第2ウェブサーバ部8と、第1ウェブサーバ部53または第2ウェブサーバ部8と通信するウェブブラウザ部5とを備える。機器制御部7は、入力されたログイン情報を認証サーバ91に送信し、ウェブブラウザ部5は、認証サーバ91からユーザ関連情報を取得する制御指示を第2ウェブサーバ部8に通知するための制御情報を第1ウェブサーバ部53から受け付け、制御指示を第2ウェブサーバ部8に通知する通知処理を行い、機器制御部7は、第2ウェブサーバ部8が受け取った制御指示に基づいて、ユーザ関連情報を認証サーバ91から取得し、ウェブブラウザ部5は、機器制御部7が取得したユーザ関連情報を第1ウェブサーバ部に送信する。

(もっと読む)

処理装置及びプログラム

【課題】電子ペン用帳票に記入された記入情報を処理する際に、不正な第三者による処理を防止することができる処理システムを提供する。

【解決手段】処理システム100において、正規の利用者は予め隠し項目50の存在や位置を知らされている。利用者は、電子ペン10により電子ペン用帳票3aに記入する際、隠し項目にチェックマークを記入する。サーバ5aは、電子ペンから取得した記入情報に含まれる座標情報に基づいて定義情報を参照することにより、当該記入情報から隠し項目50に記入された認証記入情報を抽出する。サーバ5aは、認証記入情報を抽出することができた場合、隠し項目50にチェックマークが記入されていると判断し、当該記入情報を正規の利用者による正規データであると認証する。そして、サーバ5aは、正規データであると認証された記入情報に基づいて所定の処理を実行する。

(もっと読む)

アクセス制御情報管理方法、計算機システム及びプログラム

【課題】クラウドコンピューティングを提供する計算機システム、アクセス制御を効率よく管理する。

【解決手段】クラウドコンピューティングを提供する複数の計算機と、前記複数の計算機が所定のリソースにアクセスするアクセス制御情報を管理するアクセス制御管理サーバとが通信線を介して接続されてなる計算機システムのアクセス制御情報管理方法であって、前記アクセス制御管理サーバは、前記アクセス制御情報の一部が共通する計算機を同一のドメインに分類し、前記ドメインに分類された計算機の内、前記アクセス制御情報の他の一部が共通するアクセス制御情報を有する計算機をサブドメインに分類し、前記複数の計算機を階層的に管理する。

(もっと読む)

ゾンビ識別のための仮想サーバー及びその方法、並びに仮想サーバーに基づいてゾンビ情報を統合管理するためのシンクホールサーバー及び方法

【課題】DDoS攻撃のようなボットによる悪性行為を遮断する。

【解決手段】ホストから受信されたウェブサーバー接続要請メッセージがクッキーを含まない場合、自動接続防止(CAPTCHA)テストを利用して前記ホストを認証し、前記認証されたホストにクッキーを提供する認証処理モジュール220と、前記ウェブサーバー接続要請メッセージがクッキーを含む場合、前記ウェブサーバー接続要請メッセージからクッキー値を抽出し、前記抽出されたクッキー値を検証するクッキー値検証モジュール240と、前記クッキー値の検証に成功する場合、前記ホストが前記ウェブサーバーに接続することができるように誘導するウェブページ接続誘導モジュール250と、前記クッキー値の検証に失敗した場合、前記ホストの接続を遮断し、前記遮断回数が臨界値を超過する場合、前記ホストをゾンビとして識別するゾンビ識別モジュール260と、を含む。

(もっと読む)

通信制御装置、通信制御プログラム及び通信制御システム

【課題】認証サーバ装置を利用できないサーバが認証サーバ装置を利用できる端末装置からサービスの利用要求を受け付けたとき、当該端末装置を利用してサービスの利用に要求される認証を実行することができる通信制御装置、通信制御プログラム及び通信制御システムを提供する。

【解決手段】仮想認証プロキシサーバ6Aは、認証サーバ装置8Aを利用できないアプリケーションサーバ7Aが端末装置9から利用要求とともに利用者ID及びパスワードを受け付けたとき、その認証依頼を受け付ける認証依頼受付手段603と、端末認証プログラム612を端末装置9に送信する端末認証プログラム送信手段604と、端末認証プログラム612を端末装置9で実行させることで認証サーバ装置8Aに認証を実行させて受け取った認証結果を端末装置9から受信し、当該認証結果をアプリケーションサーバ7Aに送信する認証結果送信手段605とを有する。

(もっと読む)

情報処理装置、情報処理方法、及びプログラム

【課題】実行された操作作業が、申請されて承認された操作作業と一致しているかどうかを確認できる情報処理装置を提供する。

【解決手段】承認された作業申請情報の示す操作作業である作業許可情報を着脱可能な記録媒体から受け付ける作業許可情報受付部21と、その作業許可情報をホワイトリスト記憶部23に蓄積する作業許可情報蓄積部22と、作業申請情報に応じて情報処理システムに対する作業記録情報を受け付ける作業記録情報受付部25と、その作業記録情報を蓄積する作業記録情報蓄積部26と、作業許可情報と作業記録情報を用いて、作業記録情報の示す操作作業が、作業許可情報の示す操作作業と一致するかどうかのホワイトリスト判断を行う判断部28と、ホワイトリスト判断の判断結果を着脱可能な記録媒体に出力する判断結果出力部29とを備える。

(もっと読む)

901 - 910 / 9,223

[ Back to top ]