国際特許分類[G06F21/22]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | 不正行為から計算機を保護するためのセキュリティ装置 (22,301) | プログラムまたはプロセスへのアクセスの制限によるもの,またはそれへの操作の制限によるもの (2,865)

国際特許分類[G06F21/22]に分類される特許

971 - 980 / 2,865

メッセージフィルタリング装置、システム、方法、および装置のプログラム

【課題】チェックに時間をかけすぎることなく、アプリケーションの動作に関してセキュリティの制約、動作制限を任意にかけることができ、かつ高速な応答性能を備えるようにする。

【解決手段】予め定められたセキュリティポリシーに基づいてパージングテーブルを生成するパージングテーブル生成手段を備える。また、メッセージパーザ手段が、メッセージ列を解析し、その解析結果がパージングテーブルに格納された情報と一致する場合に、そのメッセージの送出を遮断するようにする。

(もっと読む)

データ処理装置および処理回路上で実行される仮想機械によるセキュア・メモリへのアクセス制御方法

【課題】データ処理装置において、仮想機械によるセキュア・メモリへのアクセス制御方法を提供する。

【解決手段】処理回路は、その上での仮想機械の実行をサポートするハイパーバイザを実行する。アクセス用データを記憶するセキュア・メモリおよびノン・セキュア・メモリを含み、セキュア・メモリへはセキュア・アクセス要求を介してのみアクセス可能なメモリ・システムが設けられる。アドレス変換回路は、アクセス要求に応答して、アドレス変換プロセスを実行してメモリ中の物理アドレスを識別し、メモリ・システムに対して物理アドレスを指定するアクセス要求を発行させる。ハイパーバイザは、現行の仮想機械が信頼できるときに、トラステッド仮想機械識別子をセットする。アクセス要求に応答して、アドレス変換回路は、トラステッド仮想機械識別子がセットされている場合にのみ、セキュア・メモリ内の物理アドレスを指定するセキュア・アクセス要求を発行させる。

(もっと読む)

ウイルスチェック用装置とこれを用いたデータ通信方法

【課題】 搬記憶媒体からウイルスを感染させないようにすることが可能なウイルスチェック用装置と、これを用いたデータ通信方法を提供する。

【解決手段】 可搬記憶媒体20と、その接続対象装置30との間に装着され、第1,2の接続端子12,14と、通信データを記憶するデータバッファ部44、パターンファイル記憶部42を有する記憶手段40と、パターンファイルに基づいてデータバッファ内のデータがウイルス感染しているかを判断するチェック手段と、通信データがウイルス感染していると判断された場合には、データバッファ部44と第1,2の接続端子12,14のうち少なくとも一方を無効にする処理を実行し、通信データがウイルス感染していないと判断された場合には、データバッファ部44と第1,2の接続端子12,14間のデータ通信を有効にする処理を実行する制御手段50と、を有している。

(もっと読む)

ソフトウエアのライセンスシステム

【課題】

組織において複数のソフトウエア(ライセンス)をまとめて購入する場合に、コストを抑えて、すなわち、必要最小限の購入数で済むように、その購入することを算出することを課題とする

【解決手段】

あらかじめ定め記憶装置に格納している所定期間毎の利用数を基準として算出することにした。特に、本発明では、組織における各部署から購入希望数(申請本数)を示す情報を受信し、これらの合計値である「申請本数の合計値」から、変換ルールに従って、購入する本数を決定する。また、本発明では、各利用者の端末と管理サーバを接続しておき、各端末でソフトウエアを利用する場合、管理サーバから配布(もしくは管理サーバへアクセス)する形として、ライセンス使用状態をモニターしておき、使用数が設定された閾値となったら管理サーバを利用して追加購入のための情報処理を行う。

(もっと読む)

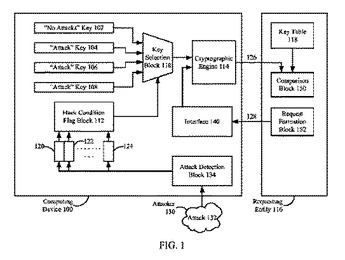

計算装置への不許可アクセスを検出するためのおよびそのような不許可アクセスについての情報を安全に伝えるための方法および装置

計算装置に対するアタックを検出するための方法および装置が記述される。そのようなアタックは装置によって検出され、そしてアタックが検出されたことを知るのをアタッカにとって困難にする手法で要求エンティティに報告されることができる。異なるクライアント/サーバおよびクライアント/ネットワークタイプのシステムを具備するいくつかの例示的な実施形態が示される。  (もっと読む)

(もっと読む)

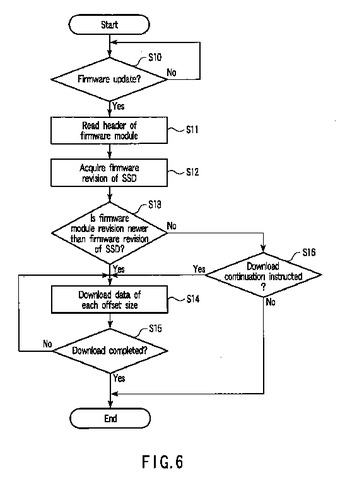

情報処理装置、記憶メディアドライブおよびファームウエア更新方法

本願発明の情報処理装置は、情報処理装置本体に収容される記憶メディアドライブが、ファームウエアを書き換え可能に格納する記憶メモリと、暗号化されていない平文のヘッダと暗号化されたファームウエア本体とを有するファームウエアモジュールを情報処理装置本体から受信し、ファームウエア本体を復号して、この復号されたファームウェア本体に含まれる情報と平文のヘッダに含まれる情報とを比較することによりファームウエアモジュールが正当であると判断した場合、記憶メモリに格納された既存のファームウエアを、ファームウエア本体を用いて更新されたファームウエアに書き換えるメモリコントローラとを有する。  (もっと読む)

(もっと読む)

少なくとも1つのインストールされたプロフィールに基づいてソフトウェアコードの実行を許可するシステム及び方法

【課題】少なくとも1つのインストールされたプロフィールに基づいてソフトウェアコードの実行を許可するシステム及び方法を提供する。

【解決手段】セキュアな動作環境において実行されるべきソフトウェアコード又はアクセス能力を許可するシステム及び方法。信頼できるエンティティにより、他のエンティティへ信頼性を拡張するためにプロフィールが発行され、これら他のエンティティが、特定のコンピューティング装置等のセキュアな動作環境においてアプリケーションを与え又はその実行を制御できるようにする。プロフィールは、テスト、品質保証等、信頼できる当局による各配布の再許可を行わずに装置へ、或いは他のエンティティにより制御又は許可された装置の限定グループへ、エンティティがソフトウェアコードを追加するのを許す。

(もっと読む)

セキュアなブラウザベースのアプリケーション

ウェブブラウザ内のコンピュータプログラムコードによって制限された動作を実行するための技術を提供し、非明示的又は明示的な承諾を受け取った場合、コードが、制限された動作を呼び出すことを許可される。このような技術は、コンピュータプログラムコードコンポーネントのリスク格付けを生成するステップを含むことができ、コンポーネントは、少なくとも1つの制限されたシステム動作を実行するとともに制限されたシステム動作を実行する許可の入力要求メッセージをユーザに表示するための少なくとも1つのコンポーネント動作を含み、この入力要求メッセージは、コンポーネント動作のリスク格付け及び記述を含む。プログラムコードは、ウェブブラウザプラグインを呼び出すウェブページに関連するスクリプトコードを含むことができ、このスクリプトコードがさらに、制限されたシステム動作を呼び出す。コードは、ウェブブラウザを介してユーザから入力を受け取ったこと応答して、制限されたシステム動作を呼び出すことができ、この入力は、動作の実行に関連するアクションを引き起こすためのものであり、このアクションは、動作を実行するための承諾を非明示的に認める。 (もっと読む)

セキュアな動作環境におけるソフトウェア開発者に対するコードエンタイトルメントの管理

【課題】セキュアな動作環境内で限定されたデータ及びシステムリソースへのアクセスを管理するためのシステム及び方法を提供する。

【解決手段】指定のコンピューティング装置におけるシステムリソース及びデータへの限定されたアクセスを与えるエンタイトルメントを定義する開発者アクセスプロフィールが、信頼できる当局により、開発者へ発行される。この開発者アクセスプロフィールは、第三者の開発者に対し典型的にオフリミットであるターゲットプラットホーム環境の部分にアクセスするソフトウェアをソフトウェア開発者が書くことを許す。

(もっと読む)

記録再生装置及びファイルアクセス方法

【課題】インストール処理を自動化し、これらの処理を実行する際に実行中のコンテンツは共通した機能(インストール)を呼び出すことにより、許可されたインストール対象のコンテンツのみをインストールする。

【解決手段】記録再生装置10は、コンテンツを記録した外部記録媒体16を接続する外部デバイスI/F12と、外部記録媒体16から読み込んだコンテンツを記録する記録装置20と、記録したコンテンツを再生又は実行する処理部11とを有する。処理部11は、処理部11が再生又は実行中のコンテンツからのインストール命令に基づいてインストール処理部にインストール指示し、インストール処理部以外によって記録装置20の特定領域へのインストール処理が実行できないようにする。管理情報は、記録装置20の特定領域にインストールされたコンテンツと外部記録媒体16に記録されているコンテンツとを等価に扱うための変換テーブルを含む。

(もっと読む)

971 - 980 / 2,865

[ Back to top ]