国際特許分類[G06K19/073]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | データの認識;データの表示;記録担体;記録担体の取扱い (36,900) | 少なくともその一部にデジタルマークが記録されるように設計され,かつ機械で使用される記録担体 (17,671) | デジタル記録マークの種類,例.形状,性質,コード,によって特徴づけられるもの (15,401) | 導電性マーク,印刷回路または半導体回路素子をもつ記録担体,例.クレジットカードまたは身分証明書 (12,581) | 集積回路チップをもつもの (12,581) | 回路用の特別な配置,例.メモリ内の識別コードを保護するためのもの (587)

国際特許分類[G06K19/073]に分類される特許

141 - 150 / 587

マイクロコンピュータ

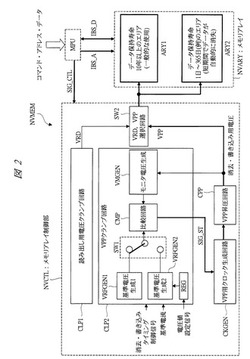

【課題】セキュリティの向上を実現可能なマイクロコンピュータを提供する。

【解決手段】例えば、マイクロコンピュータに含まれる不揮発性メモリNVMEMにおいて、そのメモリアレイNVARY内にデータ保持寿命が10年以上となる第1メモリセル領域ARY1と、データ保持寿命が1〜365日となる第2メモリセル領域ARY2を設ける。このデータ保持寿命の違いを実現するため、ARY1に消去・書き込みを行う際には、基準電圧生成回路VRFGEN1に基づく消去・書き込み電圧を用い、ARY2に消去・書き込みを行う際には、基準電圧生成回路VRFGEN2に基づき、ARY1よりも絶対値が小さい消去・書き込み電圧を用いる。

(もっと読む)

ICカード機能搭載携帯端末

【課題】ICカード機能搭載携帯端末に関し、電子マネーサービスの利用を制限し、電子マネーサービスの利用のセキュリティを向上させる。

【解決手段】リーダライタ1から送信される搬送波が非接触ICチップファームウェア2で検出されたとき、携帯端末内の携帯端末コントローラ3から、電子マネーサービスのサービス種別及びリーダライタ識別コードの取得を要求する要求信号(1−4,1−5)を送出し、該要求信号に応じてリーダライタ1は、自身のサービス種別及びリーダライタ識別コードを含む応答信号(1−6)を送信し、携帯端末コントローラ3は該識別コードが使用可能なものかどうかを、登録テーブルを参照して判定し、使用可の場合に該リーダライタ1に対して搬送波検出通知信号を送信し、使用不可の場合に該搬送波検出通知信号の送信を停止する。

(もっと読む)

記録メディア、データ管理方法、およびプログラム

【課題】使用条件を定められた画像、音楽、およびデータを記録し、適切に管理できる記録メディアを提供する。

【解決手段】SDカード201は、ホスト機器202へ着脱可能であり、楽曲データ216と楽曲データ216の使用可能回数を示す楽曲データ使用回数情報215とを記憶しているフラッシュメモリ211と、楽曲データ使用回数情報215の値が1以上か0かで楽曲データ216の使用可否を判定するアクセス先変更部207と、ホスト機器202から楽曲データ216へのアクセス要求があったときに、楽曲データ216がアクセス先変更部207により使用不可と判定されている場合、楽曲データ216に代えて、楽曲データ216に対応してフラッシュメモリ211内に予め定められている広告データ217にアクセスするホスト通信処理部205とを備える。

(もっと読む)

データ保護システム、データ保護方法、及びメモリカード

【課題】インターオペラビリティ性を確保しつつ、個人情報の保護を図ると共に、ホスト装置側の実装負担も軽減する。

【解決手段】データ鍵Dk、ユーザ鍵Ukを用いた二重暗号鍵方式によりデータを暗号化して記憶するSDカード10から特定のホスト装置20にデータを提供しそれ以外のホスト装置へのデータの提供を制限するデータ保護システムである。ホスト装置20は、データの書き込み及び読み出しに関する制御を司るDPS(Data Protection System)プログラムを備える。SDカード10は、DPSプログラムからの命令に従いデータを暗復号化すると共に、ユーザ鍵を利用したデータの復号を実行可能なユーザを特定するユーザID情報を管理するDPSA(Data Protection System Agent)プログラムを備える。

ことを特徴とする。

(もっと読む)

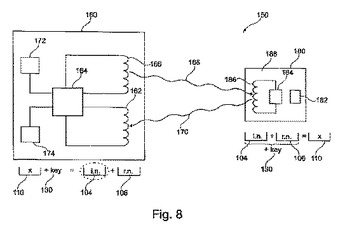

プライバシーを保護し追跡を防止しながらトランスポンダの固定の識別番号を与えるシステム

トランスポンダ(180)は、固定の識別番号を格納しており、前記識別番号を乱数で拡張し、前記拡張された番号を鍵で暗号化し、それをリーダのリクエスト時にリーダ(160)に送信する。リーダ(160)は、リクエスト時にトランスポンダ(180)から暗号化された番号を受信し、受信した暗号化された番号を前記トランスポンダ(180)でも使用された鍵で復号化し、前記トランスポンダ(180)と関連する固定の識別番号を抽出する。  (もっと読む)

(もっと読む)

情報処理装置および方法、プログラム並びに記録媒体

【課題】無駄に電力が消費されるのを抑制しつつ、不正なアクセスを簡単に防止できるようにする。

【解決手段】取得部21はコマンドを取得する。コマンド実行部22は、取得部21により取得されたコマンドに対応する処理を実行し、揺れ処理部25は、コマンド実行部22がコマンドに対応する処理を実行する前に、コマンド実行部22がコマンドに対応する処理を実行するタイミングをランダムに変化させる揺れ処理を実行する。揺れ処理部12の乱数発生部31は乱数を発生し、揺れ幅設定部33は、乱数発生部31により発生された乱数に基づいて揺れ幅を設定する。パラメータ取得部32は、揺れ幅設定部33が設定する揺れ幅に最大値を設定するパラメータを取得する。検出部35は不正なアクセスを検出する。本発明は、例えばICカードに適用することができる。

(もっと読む)

故障攻撃を検知する機能を備えたセキュリティデバイス

【課題】セキュリティデバイスに実装されたICチップにレーザー光を照射するなどし、セキュリティデバイスに対して故障攻撃が行われた際、故障攻撃を検知できるセキュリティデバイスを提供する。

【解決手段】本発明に係わるセキュリティデバイスであるICカード1に実装されるICチップ2には、RAMやEEPROMなどのメモリとCPUを備えたコア20が2つ(コア20Aとコア20B)搭載され、ICカード1のICチップ2に搭載されるUART22は、コア20Aとコア20Bの双方にコマンドメッセージを引き渡し、コア20Aから得られるレスポンスとコア20Bから得られるレスポンスが異なるとき、ICカード1が故障攻撃を受けていると判断し、エラー処理(ICカード1の動作停止)を実行する。

(もっと読む)

メモリの内容を改竄する故障攻撃の検知方法、セキュリティデバイス及びコンピュータプログラム

【課題】セキュリティデバイスに実装されたICチップにレーザー光を照射するなどし、セキュリティデバイスに対して故障攻撃が行われ、メモリに格納された命令が、セキュリティデバイスに予め指定された命令(例えば、NOP命令)に変化したことを検知できるセキュリティデバイスを提供する。

【解決手段】セキュリティデバイスであるICカード1に実装されたVM10は、EEPROM22から実行オペコードをフェッチするフェッチ手段100と、フェッチ手段100が、ICカード1に予め指定された命令のオペコード(例えば、NOP命令のオペコード)をフェッチしたことを検出する指定オペコード検出手段101と、指定オペコードをフェッチした時に、実行オペコードの正当性を検証する実行オペコード検証手段102が備えられ、実行オペコードの正当性を検証に失敗した場合、VM10は、VM10の動作を停止する処理を実行する。

(もっと読む)

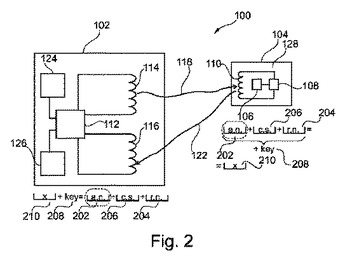

リーダ及び/又はトランスポンダによりサポートされるアプリケーションを隠蔽するリーダ及びトランスポンダとその方法

複数の異なるアプリケーションを格納した記憶装置(106)を備えるトランスポンダ(104)であり、該トランスポンダは、リーダ(102)のリクエストに応答して、該トランスポンダ(104)と前記リーダ(102)の双方が知っている暗号化スキームを用いて解釈可能なレスポンスを生成する処理装置(108)と、前記レスポンスを前記リーダ(102)に送信するように構成された送信装置(110)とを備え、前記リーダ(102)が、前記暗号化スキームを用いて前記レスポンスを解析することによりアプリケーションが当該トランスポンダ(104)によりサポートされているかどうかを決定することができるように構成されている、トランスポンダ。  (もっと読む)

(もっと読む)

携帯型記憶装置及び設定時間アクセスプログラム

【課題】設定時間になると記憶された情報が消去される方式において、設定時間を再度設定可能な携帯型記憶装置を提供する。

【解決手段】持ち出し用記憶媒体200は、電力の供給源となる電源部204と、電源部204からの電力供給が途絶えると既に記憶している鍵Cと秘密情報とが揮発するSRAM206と、電源部204から電力供給を受けることにより動作して時間を計測するとともに、予め設定された設定時間が格納され、設定時間になるとSRAM206への電源部204からの電力供給を遮断するタイマ部202と、電源部204からの電力供給を受けることにより動作するとともに、鍵Cと照合される鍵を含み且つ設定時間へのアクセスを要求する設定時間アクセス要求を受け付け、SRAM206の情報が揮発していない場合には前記鍵を鍵Cと比較して前記鍵と鍵Cとが一致すると、設定時間へのアクセスを許可する認証/タイマ設定部201とを備えた。

(もっと読む)

141 - 150 / 587

[ Back to top ]