国際特許分類[G09C1/00]の内容

物理学 (1,541,580) | 教育;暗号方法;表示;広告;シール (131,780) | 秘密の必要性を含む暗号または他の目的のための暗号化または暗号解読装置 (4,303) | あらかじめ決められた方式によって,符号または符号群を入れかえ,またはそれらと他を置き換えることによって,与えられた符号の順序,例.理解できる原文,を理解できない符号の順序に交換する装置または方法 (4,074)

国際特許分類[G09C1/00]の下位に属する分類

図表形式の暗号化する符号を用いることによるもの (29)

適当な方法で対応する原文または暗号化された原文を示すために,符号またはキーによりきめられた位置へ互いに相対的に移動する符号の伝搬媒体または表示器をもつもの (11)

明瞭な原文を構成している符号に該当する要素が暗号化された原文を構成している符号に該当する要素に機能的に結合されており,装置の操作の間自動的にかつ連続的に,符号化部材またはキーによって変換される結合によるもの (6)

国際特許分類[G09C1/00]に分類される特許

3,971 - 3,980 / 4,028

情報伝達システム、暗号装置及び復号装置

ElGamal暗号を用いる場合に、暗号文が従来より短くなるようなコンテンツ配信システムを提供する。コンテンツ配信装置は、コンテンツ鍵について、楕円曲線上の暗号演算を行って楕円曲線上の点のx座標値を生成し、生成した前記x座標値を含む暗号化コンテンツ鍵を生成し、生成した暗号化コンテンツ鍵を出力する。コンテンツ視聴装置は、暗号化コンテンツ鍵を取得し、取得した前記暗号化コンテンツ鍵に含まれる前記x座標値を持つ楕円曲線上の点のy座標値を算出し、前記x座標値と前記y座標値からなる楕円曲線上の点と、前記暗号化コンテンツ鍵の他の部分とを用いて、楕円曲線上の復号演算を行って、復号コンテンツ鍵を生成する。  (もっと読む)

(もっと読む)

CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法

CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法を提案する。ATはCHAPチャレンジメッセージに含まれた“ランダムテキスト”を使用してAUTH1の計算に必要な乱数“RAND”を生成する。UIMカードは乱数“RAND”とUIMカードにあるSSD_Aを使用してAUTH1を算出する。ATはCHAP応答メッセージの結果フィールドによりAUTH1を伝達する。AN−AAAはラジアスアクセス要請メッセージに含まれた“ランダムテキスト”を使用してAUTH2の計算に必要な乱数“RAND”を生成する。AN−AAAは乱数“RAND”を使用してAUTH2を算出する。その結果が同一であれば、ATに対する認証を承認する。そうでなければ、ATがアクセスすることを拒む。 (もっと読む)

遠隔IPSECセキュリティ関連性管理

本発明は、インターネット・プロトコル・セキュリティのセキュリティ関連性を、遠隔に、かつ透過的に管理するための方法、およびシステムに関する。このシステムは、セキュリティ関連性管理要求を発行するための少なくとも一つの管理クライアントをそれぞれが含む一つ以上のデバイスを含む。このシステムは、さらに一つ以上のインターネット・プロトコル・セキュリティ・サービスを提供するためのインターネット・プロトコル・セキュリティ・サービス手段と、発行された前記セキュリティ関連性管理要求を受信し、前記インターネット・プロトコル・セキュリティ・サービス手段に関連して、受信される前記セキュリティ関連性管理要求に応答するための管理サーバとを含むサービスデバイスを含む。このシステムは、さらに、アプリケーションデバイスをサービスデバイスに安全に接続するための通信ネットワークを含む。 (もっと読む)

WLANセキュリティを向上させる方法

無線端末によって実行されるWLANセキュリティを向上する方法が提供される。この方法は、IDカードの中に記憶された鍵を読み出し、読み出された鍵および対応する暗号化アルゴリズムに従って識別の認証を無線アクセスポイントに要求し、もし認証が成功すれば、WLANにアクセスすることを含む。上記暗号化アルゴリズムは、ネットワーク・プロトコル内のアルゴリズム、およびカスタマイズされた暗号化/復号アルゴリズムを採用することができる。この方法によって、WLANにアクセスする無線端末に強制的認証を実行することができ、無許可の無線端末がネットワークへ侵入することによって生じるネットワークの非安全性を避けることができる。  (もっと読む)

(もっと読む)

安全なドメイン内およびドメイン間ハンドオーバ

分散モバイル通信環境(10)において安全で且つ高速のハンドオーバを行なうため、制御機能は、無線・有線境界通信ネットワーク要素間の境界線に位置しており、また、新たなアクセスポイントに対して予め送信されたセキュリティコンテキスト情報を使用して、モバイル機器(26)と新たなアクセスポイント(14)との間で相互認証を最初に実行することを提案する。その後、相互認証が成功すると、現在のアクセスポイント(12)から新たなアクセスポイント(14)へハンドオーバが実行される。

(もっと読む)

(もっと読む)

透かしシステムにおいてタンパリングを検出する方法及び装置

本発明は、埋め込み透かしを不規則に変更して、平均化攻撃によってシステムがハッキングされないようにする透かしシステムに関する。平均化攻撃では、透かしを入れた信号のセグメントが蓄積される。これによって、ホスト信号が打ち消されることになる一方、埋め込み透かしはコヒーレントに蓄積する。そのようにして判定される透かしAは、透かしを入れた信号からハッカーによって更に減算される。本発明は、埋め込み透かしが(AからBに、又は、Aから、ない状態に)変わる時点をハッカーが分からないという洞察を利用している。よって、ハッキングされた信号の断片は、作為なしにハッカーによって埋め込まれる、−Aという負の透かしを備えることになる。これによって、透かし検出器が、反対極性の相関ピークを生成することになる。本発明は、そうした負のピークの検出と、信号がタンパリングされたということをそれから結論付けることとにある。透かしのペイロードは保持されている。これによって、ハッカーのトレースバックができるようになる。  (もっと読む)

(もっと読む)

擬似ランダム系列を生成する方法

この発明の目的は、メインキーに基づき系統或いはサブキーを生成する方法を提案することであり、その場合、各サブキーがメインキー或いは他の任意のサブキーを回復する情報を何等付与しない。上記目的はメインキー(MKEY)に基づきサブキーを生成する方法によって達成され、当該方法が、− メインキー(MKEY)を定数と混合することで線形多様性レイヤをメインキー(MKEY)に適用することによって第1値(A1)を求める工程と、− 第1値(A1)に非線形変換を適用する工程とを含み、この変換が、− 代替レイヤに第1値(A1)を適用することによって第2値(A2)を求める工程であり、その代替レイヤが少なくとも1つの代替ボックス(sbox)を含み、各代替ボックスが、入力がポインタとして機能し、ポイントされた定数が出力として機能する複数の定数からなる少なくとも1つのテーブルを収納することからなる工程と、− 第2値(A2)に基づき、多数順列タイプからなる拡散ボックスを用いることによって、第3値(A3)を求める工程と、− 第3値(A3)を同一サイズのN個のブロックに分割して、N個のブロックによって形成された出力第4値(A4)を求める工程であり、その第4値(A4)の各ブロックが第3値(A3)のN−1個のブロックの組み合わせの結果であり、紛失ブロックが同一インデックスのブロックであることからなる工程と、− 第4値(A4)に代替レイヤを適用することによって第5値(A5)を求める工程と、− 第5値(A5)に対称暗号化モジュールを適用することによってサブキー(RKEY)を求める工程であり、第1値(A1)がこのモジュールに対するキー入力として機能する工程とを含む。  (もっと読む)

(もっと読む)

コンテンツプロテクト方法及びシステム

本発明は、電子コンテンツのコピープロテクトを提供するコピープロテクト方法及びシステム並びに再生方法及び装置に関する。ユーザと共にオーサリング及びフォーマティングファシリティによる不正な複製に対する保護を提供するため、コンテンツに依存したコンテンツの暗号化が提案される。暗号化ステップでは、コンテンツはアプリケーションキー及び/又はディスクキーを用いて暗号化される。さらに、コンテンツ依存コンテンツマークが、当該コンテンツを用いて生成され、当該コンテンツマークは、暗号化されたコンテンツの解読中に評価される。

(もっと読む)

(もっと読む)

RSAタイプの暗号アルゴリズムを安全に実施するための方法、および対応する構成要素

本発明は、電子構成要素にRSAタイプの暗号アルゴリズムを安全に適用するための方法に関する。方法によって、有望な値の所与の集合から公開指数eの値を、前記値を先験的に知ることなしに取得することができ、公開指数eの前記値を決定すると、エラー攻撃およびサイド・チャネル攻撃を遮断するために、eの値を使用する対策、特にDPAおよびSPAタイプを適用することができ、これは暗号アルゴリズムの秘密演算を適用して実行することができる。 (もっと読む)

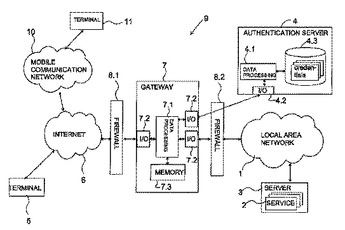

クレデンシャルを提供する方法、システム、認証サーバ、及びゲートウェイ

本発明は、第1のデータネットワーク1のサービス2を利用するためにクレデンシャルを出力する方法及びシステムに関する。ユーザは、第2のネットワーク6からゲートウェイ7を介して認証サーバ4へ送信するユーザ識別子を用いて第2のデータネットワーク6へログインし、そこで上記ユーザ識別子の検証を行い、ログインの成功に関する情報を上記ゲートウェイ7へ送信する。認証サーバ4と接続してクレデンシャルに関連する情報が格納され、その場合、ログイン段階で認証サーバ4からゲートウェイ7へクレデンシャルに関連する情報が送信される。ゲートウェイ7から1のデータネットワーク1のサービス部へクレデンシャルは送信される。本発明は、上記システムとゲートウェイ7とにおいて使用する認証サーバ4にも関する。  (もっと読む)

(もっと読む)

3,971 - 3,980 / 4,028

[ Back to top ]