Fターム[5B017AA01]の内容

Fターム[5B017AA01]に分類される特許

401 - 420 / 1,368

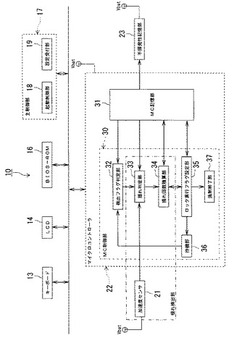

情報処理装置

【課題】本体が移動していることを容易に精度よく検知でき、不正使用による情報漏洩を未然に防ぐことができる情報処理装置を提供する。

【解決手段】本発明に係る情報処理装置の一例としての、ノートブック型のパーソナルコンピュータ10は、主制御部17、加速度センサ21およびマイクロコントローラ22を少なくとも備える。マイクロコントローラ22は、加速度センサ21の出力信号からパーソナルコンピュータ10の加速度の変化量を算出し、この加速度の変化量にもとづいてパーソナルコンピュータの揺れの回数を取得することにより、パーソナルコンピュータが移動していることを検知する。主制御部17は、揺れの回数に応じて次回起動時に不正使用を防止するための起動制御方法で起動処理を制御する。

(もっと読む)

通信システム、情報記録装置、提供装置及び通信方法

【課題】利用者の秘匿情報を記録している情報記録装置から提供されるポータルサイトを窓口として、ASPサービスを提供する提供装置から、利用者が操作する端末装置にASPサービスを提供するシステムにおいて、秘匿情報の漏洩等を防止する通信システム、情報記録装置、提供装置及び通信方法を提供する。

【解決手段】情報記録装置1は、端末装置3に対して認証情報を発行し、提供装置2に対して秘匿情報を特定する特定情報を発行する。そして提供装置2が端末装置3へ提供する画面を記述したソース文に特定情報を記載しておき、端末装置3から情報記録装置1へ認証情報及び特定情報を送信する。情報記録装置1は認証情報及び特定情報が正当なものである場合に限り秘匿情報を送信する。端末装置3は、端末装置3から提供された画面上に、秘匿情報を表示する。

(もっと読む)

データ保護方法とコンピュータ装置

【課題】データのバックアップとオペレーティング・システムの復元を実行するためのデータ保護方式を提供する。

【解決手段】(a)トリガーコマンドを受信すると、ハードウェア制御モジュール(1)と通信状態にあるオペレーティング・システムブロック(4)による識別不可、読み取り不可、書き込み不可である隠れゾーン(31)内にデータを保存するようにハードウェア制御モジュール(1)を設定し、(b)ハードウェア制御モジュール(1)と直接的な通信状態にある入力装置(2)から復元要求コマンド(22)を受信すると、既定条件が満たされたとき、隠れゾーン(31)からオペレーティング・システムブロック(4)による識別可能、読み取り可能、書き込み可能な作業ゾーン(32)にデータを転送するために、復元要求コマンド(22)を実行するようにハードウェア制御モジュール(1)を設定する、ステップを有するデータ保護方法である。

(もっと読む)

ワークフローに従ってデジタルコンテンツを処理する方法及びシステム

【課題】厳密な処理を課しながら、デジタルコンテンツが容易に配信及び複製可能な処理システムを可能にする他の手段が必要とされることが理解できる。

【解決手段】第1の態様では、本発明は、ワークフローに従ってデジタルコンテンツを処理する方法に関する。デジタルコンテンツが受信され、処理装置がデジタルコンテンツを処理することが許可されているか決定するため、ワークフローの情報がチェックされる。処理装置がデジタルコンテンツを処理することが許可されている場合、デジタルコンテンツが処理され、ワークフローの情報が更新される。

(もっと読む)

情報処理装置、情報処理方法及び情報処理プログラム

【課題】アプリケーション・プログラムに対するインターフェースを一律に制限するのではなく、そのインターフェースの種別により制限を行うことによって、悪意あるアプリケーション・プログラムによる攻撃を抑制することができるようにした情報処理装置を提供する。

【解決手段】プログラムを実行することが可能な情報処理装置であって、受付手段は、前記プログラムから、前記情報処理装置内で実行される指示を受け付け、利用検知手段は、前記情報処理装置に対する利用者の操作を検知し、判断手段は、前記受付手段によって受け付けられた指示が、所定の実行に関する指示である場合は、前記利用検知手段によって利用が検知されたか否かによって該指示を実行するか否かを判断し、実行手段は、前記判断手段によって、指示を実行すると判断された場合は、前記受付手段によって受け付けられた指示を実行する。

(もっと読む)

電子機器

【課題】外部記憶装置に記憶されたデータへのアクセスを禁止して、安全性を向上させられる電子機器を提供すること。

【解決手段】携帯電話機1は、管理情報が格納されるFAT領域42と実データが格納されるユーザデータ領域44とにより構成されているSDカード40が装着されるSDカードI/F32と、要求に応じて少なくともSDカード40へのアクセスの可否を制御するCPU30と、FAT領域42の複製データを記憶するメモリ31と、を備え、CPU30は、SDカード40へのアクセスを制限させる要求を受け付けた際に、FAT領域42に格納されている管理情報の複製データをメモリ31に記憶させると共に、FAT領域42を所定のデータに書き換え、アクセスの制限を解除させる要求を受け付けた際に、メモリ31に記憶された複製データをFAT領域42へ書き戻す。

(もっと読む)

USBシステム装置

【課題】USBデバイスに固有のUSBクラスを駆動するドライバをUSBホストにインストールすることなく、只ひとつのドライバにて複数のUSBデバイスのセキュリティに対応するUSBシステム装置を提供する。

【解決手段】USB(Universal Serial Bus)インタフェースを用いて情報のやり取りをするUSBシステム装置(USBホスト101及びUSBデバイス107)において、ストリングディスクリプタを用いてパスワード認証を行うようにする。これにより、USBデバイスに固有のUSBクラスを駆動するドライバをUSBホストにインストールすることなく、只ひとつのドライバにて複数のUSBデバイスのセキュリティに対応することができる。

(もっと読む)

ワークフローに従ってデジタルコンテンツを処理する方法及びシステム

【課題】厳密な処理を課しながら、デジタルコンテンツが容易に配信及び複製可能な処理システムを可能にする他の手段が必要とされることが理解できる。

【解決手段】第1の態様では、本発明は、ワークフローに従ってデジタルコンテンツを処理する方法であって、処理装置において、前記デジタルコンテンツを受信するステップと、現在ノードと後続ノードを有する処理チェーンに関するワークフロー情報を有する前記デジタルコンテンツのライセンスを受信するステップと、前記ライセンスを解読するステップと、前記処理装置が前記現在ノードに対応するか検証することによって、前記処理装置が前記コンテンツを処理可能か検証するステップと、前記処理装置が前記デジタルコンテンツを処理可能である場合、処理済みコンテンツを取得するため前記デジタルコンテンツを処理し、前記後続ノードが新たな現在ノードとして設定される更新されたワークフロー情報を有する新たなライセンスを生成するステップとを有する方法に関する。

(もっと読む)

サーバ不正操作監視システム

【課題】サーバへの不正な操作を検出する。

【解決手段】サーバ不正操作監視システム100は、主サーバ10a、主サーバ10b、…、主サーバ10cと、プロキシサーバ20と、申請処理装置30と、照合装置40と、ディスプレイ50と、を備える。主サーバ10a〜10cには、複数の社員によって共用される管理者IDが設定されている。主サーバ10a〜10cは作業ログ12a〜12cを生成する。プロキシサーバ20は接続ログ22を生成する。申請処理装置30は申請ログ32を生成する。照合装置40は、作業ログ12a〜12cと接続ログ22とを比較してユーザ別作業ログを生成し、それと申請ログ32とを照合する。

(もっと読む)

電子文書管理システム

【課題】 公開レベルが限定された文書を、閲覧者が限定されないフォルダにコピーすることを防止する

【解決手段】 電子文書データに付加するスタンプを用いて、フォルダに設定されているアクセス権と比較判定し、該当文書の公開レベルを設定することを可能とする。

文書のコピー先のアクセスレベルがスタンプの公開レベルに含まれない場合、文書に設定されたアノテーションのテキスト(例、「R1秘」)を指示するなどして、文書の秘守レベルが高いことを警告する。更には、その公開レベルが広いスタンプ(例、「R3秘」など)を列挙し差し替え選択を可能とする。

(もっと読む)

アクセス制御装置、アクセス制御装置のアクセス制御方法およびアクセス制御プログラム

【課題】アクセスが制限されるコンテンツへのアクセス発生時に行われるアクセス権限のチェックについて処理負荷の軽減を図る。

【解決手段】RDBMS190は、ユーザ毎に属性値が設定されるユーザ情報テーブル191と、属性値の組み合わせを示すロールが設定されるロール情報テーブル194と、コンテンツ毎にアクセス条件としてロールIDが設定されるアクセス制御テーブル199とを記憶する。ロール情報操作部121およびユーザ情報操作部125はユーザ情報テーブル191とロール情報テーブル194とに基づいて、属性値がロールに対応するユーザのリストをロール毎にユーザリスト情報テーブル195に設定する。コンテンツへのアクセス要求が発生した場合、アクセス制御部124は、アクセス制御テーブル199に基づいてアクセス条件のロールを特定し、特定したロールのユーザリストにアクセスユーザが含まれるかによりアクセス権限を判定する。

(もっと読む)

ファイル管理装置、ファイル管理システム、及び、プログラム

【課題】特定組織内で流通しているファイルを他の組織に安全に流通させる。

【解決手段】カプセルファイルをインターネット上に公開する際に、イントラネット内の企業内ファイル管理サーバ10を窓口として、インターネット内の公開ファイル管理サーバ30に、当該カプセルファイルの公開化を指示して、カプセル化させる。公開カプセルファイルをイントラネット内のみで流通させるカプセルファイルに戻す入稿処理の際には、企業内ファイル管理サーバ10を窓口として、公開ファイル管理サーバ30に公開カプセルファイルの復号を指示し、カプセルファイルを作成する。この際、公開カプセルファイルと、公開前の元のカプセルファイルとの関係が記憶されており、入稿後のカプセルファイルは、元のカプセルファイルと同じIDとアクセス権限が維持され、公開カプセルファイルの公開後の変遷を確認することができる。

(もっと読む)

情報処理装置およびプログラム

【課題】付加的なアプリケーションを導入しても他の既存のアプリケーションを当該付加的なアプリケーションから機密状態に置く。

【解決手段】OS30の階層の上に複合機プラットフォーム31が構成される。複合機プラットフォーム31の上に複合機10用のアプリケーション群36が配置される。アプリケーション群36は、通常の複合機の各種機能を実現するアプリケーションに加え、メニューアプリケーション33、隔離環境制御フロントエンド32等を含んでいる。隔離環境制御フロントエンド32は、外部アプリケーション116のサービスを選択するボタン表示をメニューアプリケーション33に登録し、メニューアプリケーション33のユーザインタフェースを介して実行要求された外部アプリケーション116を、当該外部アプリケーション116に割り当てられたユーザIDに基づいて隔離環境で起動制御する。

(もっと読む)

取り外し可能な不揮発性補助記憶装置

【課題】ファイルシステムやキャッシュシステムを採用している電子機器においてCPRM等の制御情報を利用できるようにする。

【解決手段】コントローラ203は不揮発性メモリ領域202に記憶されたファームウェアからなる制御プログラムは、予め定められた異なるメモリブロックA1、A2、A3、・・・Anの読み出しアクセスがあったときに、状態1に遷移して、肯定応答を電子機器に送出する。状態1でメモリブロックBの書き込みがあったときに、書き込みデータに秘密の情報を連結してハッシュ演算を施して揮発性メモリ204の所定のレジストリに内容データを書き込む。この後、状態2に遷移する。状態2で、メモリブロックCの読み出しがあったときに、揮発性メモリ204に保管している演算結果に、第2不揮発性メモリ領域202に記憶されている特定のデータを結合して電子機器100に供給する。

(もっと読む)

情報処理装置、アクセス制御方法、及びプログラム

【課題】ネットワークを介した攻撃に対する堅牢性を向上させることのできる情報処理装置、アクセス制御方法、及びプログラムの提供を目的とする。

【解決手段】ネットワークを介して受信される処理要求に応じ要求された処理を実行する処理実行手段と、前記処理要求ごとに前記処理実行手段に対するリソースへのアクセス権限が定義された第一の定義情報を管理する第一の定義情報管理手段と、前記処理実行手段によって実行される処理に対して予め定義されたタイミングを検知し、該タイミングにおいて所定の処理の挿入を制御する処理挿入制御手段と、前記処理実行手段によるリソースに対するアクセス要求が発生の検知に基づく前記処理挿入制御手段による呼び出しに応じ、前記アクセスの内容と前記第一の定義情報とに基づいて前記アクセスの許否を判定する第一の判定手段とを有する。

(もっと読む)

記憶装置及び記憶装置ユーザの認証方法

【課題】記憶装置にアクセスを希望するユーザに対して、ネットワークを経由せずに記憶装置側だけでユーザの認証を確実に行うことができる記憶装置を提供する。

【解決手段】ベンダ1は、製造した記憶装置30毎に認証局3が発行した証明書Hと、記憶装置の秘密鍵SKHDDと、認証局の公開鍵PKCAを、記憶装置のユーザがアクセスできない記憶領域に格納する。記憶装置30を購入したユーザ2は、認証局3から、記憶装置の公開鍵PKHDDと認証局の秘密鍵SKCAで署名された証明書Uとユーザの秘密鍵SKCAを受け取り、証明書Uを記憶装置に提示する。記憶装置は記憶装置の秘密鍵SKHDDと認証局の公開鍵PKCAを使用して証明書Uの署名を解除し、証明書Uに記載されたアルゴリズムで演算した演算値と証明書Uの署名値とが一致した場合に証明書Uが適切であると認め、これを提出したユーザに記憶装置の使用を許可する。

(もっと読む)

オペレーティングシステムおよび情報処理装置

【課題】既存システムの再利用や、既存システムの統合を容易にすることができ、各システム間の連携が高速かつ安全にできるオペレーティングシステムおよび情報処理装置を提供する。

【解決手段】マルチコアプロセッサ上で動作するオペレーティングシステムにおいて、複数のプロセッサコアを1以上のプロセッサコアからなる複数のコアユニットにグループ化して管理するようにした。また、同一のコアユニットで実行される処理単位群は、それぞれグループ化されて処理単位グループを形成するようにした。そして、1の処理単位が、当該処理単位の属する処理単位グループとは別の処理単位グループ固有のメモリ領域に対してアクセスしたときに、このアクセスが不正アクセスとして検出されるようにした。

(もっと読む)

セキュアなアプリケーション実行方法および装置

コンピュータシステム内のセキュアなアプリケーションおよびデータの整合性を実現する技術が提供される。一実施形態では、アプリケーションおよびデータを格納および実行可能な1以上のセキュアなエンクレーブを構築する。 (もっと読む)

情報処理システム

【課題】サーバシステムがクライアント装置からの送信要求に適切に対応することが可能な情報処理システムを提供すること。

【解決手段】情報処理システム200は、クライアント装置210とサーバシステム220とを備える。クライアント装置は、機密情報に基づいて処理を行うための機密プロセスとしてアプリケーションプログラムを実行する。クライアント装置は、実行中のアプリケーションプログラムにより、機密情報の送信を要求する送信要求が生成された場合、当該送信要求と、当該送信要求を生成したプロセスが機密プロセスであることを表す機密プロセス情報と、をサーバシステムへ送信する。サーバシステムは、クライアント装置から、送信要求及び機密プロセス情報を受信した場合、受信した送信要求に応じて、記憶されている機密情報をクライアント装置へ送信する。

(もっと読む)

プログラム管理システム、プログラム管理システムの制御方法、制御プログラム、ならびに記憶媒体

【課題】 複数のユーザが利用する機器において、機器のセキュリティの保護を行いながら、お互いのユーザが所有するプログラムや資源を相互に利用できるようにしたプログラム管理システムを提供する。

【解決手段】 複数のユーザが利用する機器において、資源に対するユーザのアクセス許可情報と、ユーザが起動するプログラムの情報を保持し、ログインした各々のユーザの組み合わせとアクセス許可情報とに従ってアクセス権を決定し、起動するプログラムを決定してプログラムを起動する。

(もっと読む)

401 - 420 / 1,368

[ Back to top ]