Fターム[5B017BA07]の内容

Fターム[5B017BA07]に分類される特許

741 - 760 / 2,760

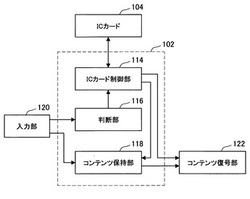

コンテンツ受信装置およびコンテンツ受信方法

【課題】ICカードによる復号処理を効率よく行って複数のストリームを同時に視聴する。

【解決手段】暗号化されたコンテンツと暗号化されたコンテンツの暗号鍵とを含む1または2以上のストリームが入力される入力部120と、コンテンツの暗号鍵を復号するICカード104と、ICカードによるコンテンツの暗号鍵の復号処理時間に応じた所定時間の間、暗号化されたコンテンツを保持するコンテンツ保持部118と、ストリームに含まれるコンテンツの暗号鍵が複数回変更されたか否かを判断する判断部116と、コンテンツの暗号鍵が複数回変更されたと判断部により判断された場合に、ICカード104に複数回変更されたコンテンツの暗号鍵を復号させるICカード制御部114と、を備えるコンテンツ受信装置が提供される。

(もっと読む)

外部メディア制御方法、システム及び装置

【課題】外部メディアによる電子ファイルの安易な持ち出しによる情報漏洩を防止する、外部メディア制御方法、システム及び装置を提供する。

【解決手段】本発明による外部メディア制御装置は、電子ファイルなどの情報のファイルを管理する管理サーバ1と、管理サーバ1の外部へ前記ファイルを持ち出すのに用いる外部メディア5とからなる。管理サーバ1は、利用者端末2から認証要求の情報を取得して本人認証し、利用者端末2から所定のファイルの持ち出し申請の情報を取得して該ファイルに対する承認結果の情報を管理し、管理サーバ1に接続された外部メディア5を相互認証し、相互認証が正当である場合に、外部メディア5から、外部メディア5へのファイルの書き込み制御を専用化している他の管理サーバを含む情報を状態情報として取得し、状態情報に応じて、外部メディア5内のファイルのアクセス制御を実行する。

(もっと読む)

アプリケーション実行装置

【課題】復号化とロードの間で平文クラスファイルを受け渡しするためのインターフェース間の傍受が容易である。

【解決手段】ローディング判定部において、インタプリタにて実行すべきクラスファイルが暗号化されたクラスファイルであると判定された場合にはクラスファイルをデクリプタローダへ送り、ローディング判定部において仮想マシンへ送られるクラスファイルが平文クラスファイルであると判定された場合にはクラスファイルをローダへ送るように構成したことを特徴とする。

(もっと読む)

セキュアなデータ・キャッシュ

【課題】本発明は,データのセキュアなキャッシュのための,方法,装置,およびコンピュータプログラムコードに関し,特に,ICAO適合のEU電子パスポートに用いられるようなスマートカードシステムに保持されたデータのキャッシュのための方法,装置,およびコンピュータプログラムコードに関する。

【解決手段】電子文書中に保持されるデータのためのセキュアなデータ・キャッシュを提供するキャッシュシステムであって,キャッシュすべきデータを受け取る入力部と;前記受け取ったデータの全部または一部を用いて,前記データのための固有暗号鍵を生成し,前記固有暗号鍵によって前記データの全部または一部を暗号化し,暗号化後に前記固有暗号鍵を破棄するように構成されるプロセッサと;データキャッシュに前記暗号化されたデータを送り,前記暗号化されたデータの復号に,前記電子文書から再計算されるべき前記固有暗号鍵を要求し,それによって前記データキャッシュをセキュアとする,出力部と;を具備するキャッシュシステム。このようなキャッシュを用いることで,最初の検査時を除き,データの全てを読み出す必要性を回避することで,検査を劇的にスピードアップできる。

(もっと読む)

情報処理装置および情報処理方法

【課題】 ディスクを暗号化しても、MBRに準ずるものからブートされる機能が動作することができる情報処理装置および情報処理方法を提供する。

【解決手段】 第1のブート領域の暗号化及び復号化を行うための第1のキーを格納する記憶手段と、第2のブート領域の暗号化及び復号化を行うための第2のキーを格納する記憶手段と、該第1および第2のキーを用いるそれぞれのプログラムを動作させる制御手段とを有し、前記制御手段は、該プログラムを動作させて、それぞれのブート領域の暗号化及び復号化を行うことを特徴とする情報処理装置。

(もっと読む)

ユーザ権限管理システム及びそのプログラム

【課題】利用者の状況に応じて迅速かつ安全にユーザ識別情報およびこれに係わる情報の変更を行うことが可能なユーザ権限管理システム及びそのプログラムを提供することにある。

【解決手段】本発明のユーザ権限管理システムSは、サーバ装置2が、クライアント装置3からサーバ装置2へアクセスするために、システム管理者にシステム管理者用識別情報を付与するとともにデータの各利用者に固有のユーザ識別情報61を付与し、記憶手段5に格納されるユーザ識別情報61の各利用者情報61、62、63、65、66、67は、クライアント装置3におけるシステム管理者用識別情報を用いる入力に従って、利用者が属する部分集団毎に分類されるとともに、サーバ装置2が、部分集団に属するユーザ識別情報61の各利用者情報の操作権限を有する部分集団管理者用識別情報を部分集団の管理者に付与している。

(もっと読む)

情報処理装置および方法、記録媒体、プログラム、並びに情報処理システム

【課題】複数のセキュア管理領域に対し、安全かつ確実に相互認証及びアクセス制御を行うことができるようにする。

【解決手段】アクセス許諾チケット生成鍵生成部の暗号化処理部(AES)351は、第三のデータ(KSystem2)を、ルート鍵(KRoot)により暗号化し、第四のデータ(System Data)を生成する。暗号化処理部(AES)352は、第四のデータ(System Data)を、エリア鍵AK1を用いて暗号化する。暗号化処理部(AES)353は、その暗号化結果を、サービス鍵SK1−2を用いて暗号化する。暗号化処理部(AES)354は、その暗号化結果を、ACK7−2を用いて暗号化し、アクセス許諾チケット生成鍵(A.C.Gen.Key)を生成する。本発明は、例えば、通信システムに適用することができる。

(もっと読む)

情報記録媒体、データファイル、データ配信ファイルセット、情報配信サーバ、情報処理装置、情報配信システム及び情報配信方法

【課題】 セキュリティ証明書ファイルを変化させることなく、実際にAACSの機能を使うときに、あらかじめ用意しておいたパターンのタイトルやプレイリスト、AVストリームなどを仮想ファイルシステムで変更して使うことができるようにする。

【解決手段】

コンテンツ利用管理単位としてのコンテンツ管理ユニット毎に管理される暗号化処理の施された暗号化コンテンツを記録するとともに、上記暗号化コンテンツによって使用されるコンテンツ管理ユニットと上記暗号化コンテンツによって使用されないコンテンツ管理ユニットJ,J+1〜J+8Nを設定する。

(もっと読む)

情報処理装置

【課題】 本発明は、個人情報などのデータベースを保護することができるとともに、そのアクセスに対する処理を簡易なものにすることのできる情報処理装置を提供することを目的とする。

【解決手段】 サーバ200では、暗号化処理部202が、受け付けられたデータのうち予め定められた項目に対するデータを2進数データに変換する。そして、ビット反転処理部203が、ビット反転処理を行い、演算処理部204はビット反転処理されたデータに対して所定値を加算することで、前記項目に対応するデータを暗号化する。データベース管理アプリケーション201は、暗号化データを、入力された他のデータと対応付けてデータベース300に記憶させる。

(もっと読む)

管理装置、管理方法及びコンピュータプログラム

【課題】リモートメンテナンスのシステムにおいて、セキュリティの向上を図ること。

【解決手段】受信された電子メールに記載されたコマンド情報に識別情報を付与し、コマンド情報と識別情報とを対応付けてコマンドテーブルに登録し、受信された電子メールの送信元に対してコマンド情報に付与された識別情報が記載された電子メールを送信し、電話回線を介して、コマンド情報の識別情報を含む実行コマンド情報を受信し、この識別情報に対応付けてコマンドテーブルに登録されているコマンド情報を取得し、このコマンド情報に従ってリモートメンテナンスに係る動作を行う。

(もっと読む)

ICチップ用データ書き込み装置及びデータ書き込み方法

【課題】キャッシングするシステムを、バーチャルマシンが組み込まれたマルチアプリケーションICカードに採用した場合であっても、リトライカウンタの減算を処理前に行う方式におけるセキュリティ上の問題を無くし、ICカードのセキュリティ(安全性)を担保しつつ、処理を高速化することが可能なICチップ用データ書き込み装置及びデータ書き込み方法を提供する。

【解決手段】本発明は、バーチャルマシンと、バーチャルマシンから命令を受けて指定されたデータを処理する処理部と、前記処理部によって処理されたデータを一時的に蓄積するキャッシュメモリと、前記処理部からの書き込み指令に応じて前記キャッシュメモリから出力されたデータを書き込む不揮発性メモリと、を備えたICチップ用データ書き込み装置であって、前記処理部は、秘密情報に関する演算を処理する場合には、前記演算を実行する前にキャッシュメモリに蓄積されたデータを不揮発性メモリに書き込む。

(もっと読む)

ファイル保護システム、方法及びプログラム

【課題】ファイルの秘匿性を保持しつつ、ファイルに含まれるデータの検索を容易に行うことのできる、ファイル保護システムを提供すること。

【解決手段】ファイル保護システム20は、ファイル保護装置21及びファイル復元装置22を備える。ファイル保護装置21は、ファイルに含まれるデータの順序を並び替えるとともに、並び替え後のファイルを平文のまま第1の記憶装置23に格納し、並び替えの手順を第2の記憶装置24に格納する。ファイル復元装置22は、第1の記憶装置23に格納された並び替え後のファイルと第2の記憶装置24に格納された並び替え手順とを参照し、並び替え前のファイルを復元する。

(もっと読む)

メモリシステムの暗号化方式

【課題】メモリシステムのデータ保護のためにデータは暗号化されている。しかしデータ暗号化の変換規則が原理的に推定でき、暗号化されたデータが解読されるという問題がある。

【解決手段】完全に非公開で、外部からは変更することだけが可能な基準キーと、データの所有者が設定する所有者キーと、基準キーと所有者キーから生成される変換キーを有し、その変換キーによってメモリデータを暗号化する。

(もっと読む)

データ処理装置

【課題】本発明は、データに対するソフトウェアの改ざんやデータの書き換えを検出するデータ処理装置を提供することを目的とする。

【解決手段】本発明の一実施形態によるデータ処理装置1は、秘匿データを含む暗号化された信号を復号するための暗号回路9を有するセキュリティ装置6を備え、セキュリティ装置6は、セキュリティ装置6にアクセスする際に使用される信号であるアクセス信号を圧縮し、圧縮結果を出力する圧縮回路15と、圧縮回路15から出力された圧縮結果と、予め求められたアクセス信号の圧縮結果の期待値とを比較する比較回路16とを備えることを特徴とする。

(もっと読む)

計算機システム、記憶領域の状態制御方法及び計算機

【課題】暗号化による保護が必要なデータが意図せず混在記憶領域又は平文記憶領域に格納されることを防止する。

【解決手段】ホスト計算機に接続されるストレージシステムと、を備える計算機システムであって、前記ストレージシステムは、暗号化による保護が必要なデータを格納する暗号の記憶領域、及び暗号化による保護が不要なデータを格納する平文の記憶領域の少なくとも一つを含み、前記ストレージシステムは、前記ホスト計算機に対して提供可能な記憶領域の種類の指示を受け、前記指示を受けた提供可能な記憶領域が「暗号」である場合、前記ホスト計算機に対して前記暗号の記憶領域を使用可能に提示し、前記指示を受けた提供可能な記憶領域が「暗号」以外である場合、前記ホスト計算機に対して前記暗号の記憶領域及び前記平文の記憶領域のいずれも使用可能に提示する、又は前記平文の記憶領域のみを使用可能に提示することを特徴とする計算機システム。

(もっと読む)

情報処理装置、命令コードの暗号化方法および暗号化命令コードの復号化方法

【課題】少ないオーバーヘッドでソフトウェアの保護を実現可能にする。

【解決手段】例えば、予め作成された暗号化コードCD’が格納されるメモリMEMと、それを復号化する復号化モジュールDE_MDなどを設ける。DE_MDは、例えば、3段のパイプラインと、このパイプラインの各段の出力の中から1個を選択するセレクタSEL1を備えている。仮に分岐命令が発生し、それ以降パイプラインの入力がCD’1、CD’2、…の順であった場合、DE_MDは、CD’1に対して1段分のパイプライン処理を行って復号化コードCD1[1]を出力する。次いで、CD’2に対しては、2段分のパイプライン処理を行って復号化コードCD2[2]を出力し、CD’3(それ以降も同様)に対しては、3段分のパイプライン処理を行って復号化コードCD3[3]を出力する。従って、特にCD’1に対するオーバーヘッドが低減できる。

(もっと読む)

条件付きアクセス・システムおよび条件付きアクセス・システムにおいて用いるスマート・カード

【課題】改良した条件付きアクセス・システムを提供する。

【解決手段】本発明は、条件付きアクセス・システムを提供し、端末にある条件付きアクセス・クライアントは最小限の機能性を有し、端末で用いるスマート・カードは、ユーザ対話機能およびコンテンツ授権機能を組み込んでいる。スマート・カードと条件付きアクセス・クライアントとの間におけるユーザ対話のためのインターフェースは汎用のものである。本発明は、スマート・カードをアップグレードまたは交換することにより、条件付きアクセス・システムに対する条件付きアクセス機能の追加または変更を可能とし、端末に対する変更を必要としない。

(もっと読む)

セキュアな信頼チェーンを実施する方法及びシステム

【課題】コンピュータシステムのセキュリティ及び/又はコンピュータシステムによりアクセスされるデータのセキュリティを改善するセキュリティメカニズムを提供する。

【解決手段】セキュアな信頼チェーンを実施するための方法、集積回路及びシステムが開示される。セキュアなブートモードでセキュアなブートコードを実行する間に、シークレットキーを使用して、低セキュアのブートコードが認証される。セキュアなブートモードの間に、セキュアなキーも計算又は発生される。認証された低セキュアのブートコードに制御が引き継がれた後に、セキュアなキーを使用して少なくとも1つのアプリケーションが認証される。低セキュアのブートモードで認証されると、プログラム可能な集積回路によりアプリケーションを実行することができる。このように、プログラム可能な集積回路に対してセキュアな信頼チェーンを実施することができる。

(もっと読む)

セキュリティ管理サーバ、セキュリティ管理システム、セキュリティ管理方法、プログラム、及び、記録媒体

【課題】意図しないファイルの移動・コピーの操作が行われた場合にも、実データを持ち出せないようにして情報漏洩を防止すること。

【解決手段】ファイルサーバ200が、セキュリティ管理対象となるデータファイルを、実データファイル203と操作用データファイル202とに分離して管理し、特に、実データファイル203を記憶装置201のクライアント204aから直接アクセスできないセキュリティ領域に記憶しておく。そして、クライアント204aが、操作用データファイル202を用いて実データファイル203のアクセスをファイルサーバ200に要求すると、ファイルサーバ200は、クライアント204aからの要求に応じて実データファイル203へアクセスしてレスポンスを返す。このレスポンスを受け取ることによりクライアント204aが間接的に実データファイル203にアクセスする構成を特徴とする。

(もっと読む)

不正操作防止システム、不正操作防止機能付き携帯端末装置、不正操作防止機能付き装着装置、不正操作防止方法、及び不正操作防止プログラム

【課題】本発明の目的は、携帯端末装置がその設置装置から取り外される際に、その携帯端末装置を取り外すユーザが正規のユーザか否かを認証し、正規のユーザでないときに携帯端末装置の操作を制限する不正操作防止システムを提供することである。

【解決手段】閲覧端末装置1は、電気泳動表示部4と、操作キー141〜145と、静電センサ151〜156と、コネクタ171とを有する。操作キー141〜145と静電センサ151〜156とにより、閲覧端末装置1に記憶されている認証情報と比較される入力情報が入力される。クレードル101は、静電センサ157〜160と、コネクタ172とを有する。静電センサ157〜160により、前記認証情報と比較される入力情報が入力される。コネクタ171とコネクタ172とは、閲覧端末装置1とクレードル101とを電気的に接続するために備えられる。

(もっと読む)

741 - 760 / 2,760

[ Back to top ]