Fターム[5B089KA17]の内容

Fターム[5B089KA17]に分類される特許

201 - 220 / 774

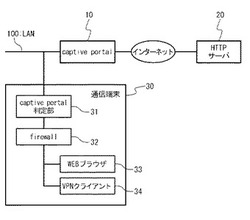

自動判別システム、自動判別方法、及びプログラム

【課題】通信端末の使用者によらず、captive portal環境下である事を認識し、ファイアウォールのHTTP接続の制限を一時解除する。

【解決手段】captive portal判定手段は、captive portalを介して接続されたネットワーク上のサーバに対してGETリクエストを送信し、サーバの代わりにcaptive portalからGETレスポンスを受信し、GETレスポンスがリダイレクトを指示する内容であるかどうか確認し、GETレスポンスがリダイレクトを指示する内容であれば、captive portal環境下であると判定する。ファイアウォールは、captive portal判定手段の配下にあり、通信端末のネットワーク接続を制限し、captive portal判定手段からcaptive portal環境下であると通知された場合、通信端末のネットワーク接続の制限を一時解除する。

(もっと読む)

ウェブサーバへのアクセス制限方法、フェムトセル基地局装置及びアクセス制限判断装置

【課題】ウェブサーバへのアクセス制限方法、フェムトセル基地局装置及びアクセス制限判断装置に関し、フェムトセル・サービス提供時に、移動通信網経由の場合と同様にウェブサイトへのアクセス制限サービスを提供する。

【解決手段】 フェムトセル基地局1−1で移動端末16−1から送出されるウェブサーバ16−6のURLを受け取ると、該URLのDNSクエリ及び該移動端末の識別番号(IMSI)を、移動通信網16−3の判断装置1−2に送信し、判断装置1−2で移動端末の識別番号を基に該URLがアクセス制限対象か否かを判断し、該判断結果、及びアクセス可能である場合には該URLのIPアドレスをフェムトセル基地局1−1に回答する。フェムトセル基地局1−1では該回答に基づいて、制限対象のURLへのアクセスを禁止し、アクセス可能のURLのIPアドレスを移動端末16−1に通知する。

(もっと読む)

ネットワーク接続制御装置、ネットワークシステム、ネットワーク接続制御方法及びネットワーク接続制御プログラム

【課題】極めて簡素な導入作業で、企業のネットワークに強力なセキュリティを実現する、新規なネットワーク接続制御装置、及びこれを用いるネットワークシステムを提供する。

【解決手段】端末と社内LANとの間にネットワーク接続制御装置を挟み込み、端末を社内LANから分離する。ネットワーク接続制御装置は、個人認証情報を生成する装置から個人認証情報を受け取ると、これを認証サーバに送信して認証を受ける。認証を受けたら、内部のファイアウォールの機能を起動する。

(もっと読む)

ネットワークシステム、マルウェア検出装置、マルウェア検出方法、プログラム及び記録媒体

【課題】 マルウェア検出率において高い精度を保ちつつ、マルウェアを迅速に検出可能な新たな検出装置等を提供し、とくに、従来は検出が困難であった隠蔽化技術を持つマルウェアの検出をも可能とする検出装置等を提供する。

【解決手段】 ネットワークシステム1は、通信端末3iにおいて実行されるプログラムの実行状況を検出する実行状況検出手段11と、通信端末3iと外部ネットワーク9との通信状況を検出する通信状況検出手段13と、実行状況検出手段11が検出した実行状況及び通信状況検出手段13が検出した通信状況に基づいて、通信端末3iにおいて実行されたプログラムがマルウェアか否かを判断する判断手段17を備える。

(もっと読む)

ネットワークシステム及びサービス利用方法並びに画像形成装置

【課題】安全且つ容易に所望のサービスを利用することができるネットワークシステム及びサービス利用方法並びに画像形成装置の提供。

【解決手段】サービス利用装置とサービス提供装置とを含み、サービス利用装置は、サービス提供装置の認証に係る第2の確認情報を記憶する記憶部と、サービスの利用承認に係る第1の確認情報を含む配信情報を生成してブロードキャストした後、サービス提供装置から受信した応答情報に含まれる第2の確認情報が記憶部に記憶されているかに基づいてサービス提供装置を認証する制御部と、を備え、サービス提供装置は、第1の確認情報と第2の確認情報とを記憶する記憶部と、サービス利用装置から受信した配信情報に含まれる第1の確認情報が記憶部に記憶されている場合に、サービス利用装置に自装置を特定する情報と第2の確認情報とを含む応答情報を送信する制御部と、を備える。

(もっと読む)

サーバ装置およびセキュリティ制御方法

【課題】サーバ装置にアクセスを行うクライアント端末に検疫ソフトウェアがインストールされていない場合でもサーバ装置が管理するドメインリソースのセキュリティを確保することが可能なサーバ装置およびセキュリティ制御方法を提供する。

【解決手段】クライアント端末21からネットワーク14を介してログイン要求を受けると、ログオンユーザをアクセス制限のある所定のグループに登録させる。クライアント端末21にインストールされている検疫ソフトウェアからクライアント端末21内の検疫結果を受信し、受信された検疫結果が合格したと判別された場合は、所定のグループから離脱させる。

(もっと読む)

情報管理システム、情報管理方法、およびネットワーク装置

【課題】クライアントPCに特別なソフトウェアをインストールせずとも、ネットワークを経由してファイルおよび文字列データを送信する際の、機密情報データの漏えいを防止することができる情報管理システムを提供する。

【解決手段】統合持ち出し制御サーバ104は、送信情報の持ち出しのポリシーを定義した持ち出しポリシー情報を記憶する記憶装置と、持ち出しポリシー情報をネットワーク装置に配布するポリシー配布手段とを有し、ネットワーク機器106は、持ち出しポリシー情報を受信すると、記憶装置に格納するポリシー受信手段と、持ち出しポリシー情報に基づいて、クライアントからの送信情報を持ち出してよいか否かを判定する持ち出し判定手段と、持ち出し判定手段により判定する際に、通信速度を変更する帯域制御手段とを有し、帯域制御手段により送信の帯域を制限するとともに、持ち出し判定手段により送信情報の持ち出しを判定する。

(もっと読む)

セキュリティポリシー制御システム、セキュリティポリシー制御方法、及びプログラム

【課題】各種セキュリティツールが未導入である端末から導入済端末に対する通信の防御を実施する。

【解決手段】検疫エージェントを導入している通信制御端末装置のセキュリティポリシーを管理しているポリシー管理サーバからセキュリティポリシーを受信する。検疫エージェントは、通信制御端末装置自体に対し、セキュリティポリシーを基にセキュリティチェックを行う。通信制御端末装置がセキュリティチェックで適合と判定された場合、自ネットワーク全体に適合通知情報を出力し、同じくセキュリティチェックで適合と判定されている自ネットワーク上の適合端末から、出力された適合通知情報に対する応答を受信し、応答の送信元である適合端末の識別情報を通信許可端末リストに登録する。検疫エージェントは、通信許可端末リストに識別情報を登録された適合端末に対する通信制限を解除し、他の端末に対する通信制限を行う。

(もっと読む)

データ交換システム、第1のサーバ、第2のサーバ及びデータ交換方法並びにプログラム

【課題】分離したネットワーク間において、強固なセキュリティを確保しつつ、高速なデータ交換も可能にする。

【解決手段】第1のサーバ10は、TCP/IP通信により、第1のネットワーク12に接続するユーザ端末11から送信された電文を受信する。そして、受信した電文が適正であるか否かをチェックし、受信した電文が適正である場合には、第2のネットワーク22に接続する第2のサーバ20が備える共有メモリ250に受信した電文を書き込む。第2のサーバ20は、第1のサーバ10が書き込んだ電文を共有メモリ250から読み込み、読み込んだ電文の内容をチェックして、その宛先を特定する。第2のサーバ20は、宛先のIPアドレス等が格納された宛先情報テーブルを参照して、当該宛先に対応するIPアドレス等の宛先情報を取得する。そして、TCP/IP通信により、宛先となるユーザ端末21に当該電文を送信する。

(もっと読む)

通信装置、データ提供システム及びコンピュータプログラム

【課題】 SMNPv3を利用して別の通信装置にデータを提供する通信装置おいて、セキュリティレベルの低いデータを提供するための時間を短縮させることができる技術を提供すること。

【解決手段】 プリンタ14は、管理サーバ12に接続されている。管理サーバ12は、プリンタ14にエンジンIDをリクエストする。プリンタ14は、自身のステータス情報を示すデータを付加したエンジンIDを生成する。プリンタ14は、生成したエンジンIDを管理サーバ12に送信する。管理サーバ12は、エンジンIDに付加されたデータからプリンタ14のステータス情報を取得する。

(もっと読む)

画面共有サーバ、画面共有システム及び画面共有方法

【課題】Cookieを有しない情報家電であってもユーザの認証を行うことができ、一の情報家電で取得した画面を他の情報家電においても取得することができる画面共有サーバ、画面共有システム及び画面共有方法を提供すること。

【解決手段】認証サーバ20は、情報家電機器10との間のセッションを識別するセッション識別子を生成し、生成したセッション識別子を情報家電機器10へ送信し、セッションID及びユーザIDを含むユーザ認証情報を受信し、受信したユーザ認証情報及び生成したセッションIDに基づいてユーザの認証を行い、画面共有テーブル222に基づいて、携帯電子機器30から要求された画面を出力する情報家電機器10を特定し、携帯電子機器30に対して配信される画面を取得し、特定された情報家電機器10に取得した画面を出力させるために送信する。

(もっと読む)

アクセス管理システム、アクセス管理方法、及びアクセス制御用プログラム

【課題】送信する前に相手先サーバの管理状態を確認する。

【解決手段】ファイアウォールは、ネットワークに接続され、送信元からの送信要求パケットをネットワークに送信する。状態評価手段は、ファイアウォールを介してネットワーク上の相手先にアクセスする際に、送信元からの送信要求パケットを送信待ち行列に格納し、相手先の管理状態を評価し、相手先の管理状態が適切である場合、送信待ち行列から送信要求パケットを取り出してファイアウォールに渡す。

(もっと読む)

通信監視装置、通信監視プログラム、および通信監視方法

【課題】通信が許容されるプロトコルを利用した不正な通信を確実に検出すること。

【解決手段】単位データ取得部107は、セッション内の先頭パケットを所定数バイトのデータに分割して、単位データを得る。データ数判定部108は、セッション内における送受信回数が所定の閾値以上である単位データをフラグデータとする。マーキング部111は、セッション内のすべての先頭パケットにおいて、フラグデータをマーキングする。候補抽出部112は、フラグデータが1つ以上連続する部分のデータパターンを不正シグネチャ候補として抽出する。出現回数カウント部113は、出現回数が所定の閾値以上の不正シグネチャ候補をデータ長比較部114へ出力する。データ長比較部114は、不正シグネチャ候補のデータ長を比較し、データ長が最も長い不正シグネチャ候補を不正シグネチャとして不正シグネチャ記憶部105に登録する。

(もっと読む)

ウェブサイト判定装置及びウェブサイト判定プログラム

【課題】ウェブアクセスの際にユーザが感じる遅延時間を短くすることができるウェブサイト判定装置及びウェブサイト判定プログラムを提供する。

【解決手段】ウェブサイト判定装置は、ウェブサイトが偽装されているか否かを判定する複数の判定処理の内、時間のかからない方の第1の判定処理と時間のかかる方の第2の判定処理とが定義され、第1の判定処理を先に実行し、この結果、偽装されていないと判定された場合にのみ、第2の判定処理をさらに実行する判定手段と、通信回線を介して前記判定結果をユーザ端末に送信する判定結果通知手段と、を備える。

(もっと読む)

デジタルコンテンツ配信システム

【課題】ウィルスに汚染されることを防ぎ、デジタルコンテンツやユーザーの個人情報が外部に流出したり破壊されたりするのを防ぐとともに、年少者でもデジタルコンテンツの配信を受けられるデジタルコンテンツの配信システムを提供する。

【解決手段】デジタルコンテンツの制作者のサーバー110と、デジタルコンテンツ配信者のコンピューター130およびメインサーバー150と、デジタルコンテンツ配信者の端末170がそれぞれ通信回線で接続されて構成され、コンピューター130はサーバー110から受信するデジタルコンテンツのウィルスを検知し除去する手段を備え、デジタルコンテンツ配信者の端末170は、ユーザーの記憶手段がウィルスに汚染されているかいないかを検知する手段とウィルスに汚染されているときはウィルスを除去する手段とを有するウィルス検知除去装置を備えた。

(もっと読む)

クライアント端末、ネットワーク複合機、及びネットワークプリンティングシステム

【課題】 インターネットを介し、ファイアウォールを越えて、ネットワーク複合機が備えている各種設定・機能を操作することができ、かつ、リアルタイムにIPPレスポンスを受け取ることが可能なネットワークプリンティングシステムを提供する。

【解決手段】 ネットワークプリンティングシステム1は、IPPのベンダ拡張領域に設定されたオペレーションIDを含むIPPオペレーションリクエストを、HTTPのメッセージボディとしてエンコードし、TCP80番ポートを指定してネットワーク複合機2へ送信するクライアント端末3と、クライアント端末3から送信されたIPPオペレーションリクエストをTCP80番ポートを通して受信し、IPPオペレーションリクエストに含まれるオペレーションIDに基づいて、IPPオペレーションリクエストを実行するネットワーク複合機2とを備える。

(もっと読む)

情報端末システム

【課題】構造の複雑化やコストアップを招かず、セキュリティレベルを保ったまま複数の情報端末の間で簡単な操作によりデータのコピー、ペーストができる情報端末システムを提供する。

【解決手段】第1の情報端末装置は、第1の情報端末装置とは別体で、第1の情報端末装置を特定するための端末情報を記憶する端末情報記憶手段を有し、第2の情報端末装置は、端末情報記憶手段に記憶された端末情報を取得する端末情報取得手段を有することを特徴とする情報端末システム。

(もっと読む)

通信監視装置、通信監視プログラム、および通信監視方法

【課題】通信が許容されるプロトコルを利用した不正な通信を確実に検出すること。

【解決手段】アクセス先抽出部106は、現在抽出されているセッションが不正セッション候補であると判断されると、セッション内のパケットの制御データによって指定されているアクセス先を抽出する。変換部107は、抽出されたアクセス先を複数のパターンで変換し、元のアクセス先の周辺を含めた複数のアクセス先を生成する。ウェブアクセス部108は、生成された複数のアクセス先に対して、実際にウェブアクセスを実行する。不正ワード記憶部109は、トンネリングが行われる際のアクセス先のページ情報内に含まれる文字列として特徴的な不正ワードをあらかじめ記憶している。トンネリング判定部110は、ウェブアクセス部108によって取得されたページ情報内に不正ワードが含まれるか否かを判定する。

(もっと読む)

通信妨害装置及び通信妨害プログラム

【課題】不正端末であった端末が正規端末となった場合に、その端末からの通信を可能とする。

【解決手段】パケット収集部51は、端末から送出されたARP要求パケットを収集する。問合せ部52は、ARP要求パケットを送出した端末が正規端末であるか不正端末であるかを判定する。問合せ結果キャッシュ部43は、ARP要求パケットに含まれる発信元端末情報及び問合せ部52による判定結果を対応付けて保持する。ARPパケット送出部53は、不正端末から正規端末に変更された端末を示す発信元端末情報に対応付けて問合せ結果キャッシュ部43に保持されている判定結果が不正端末であることを示すと判定された場合、端末に割り当てられていないIPアドレスを含む予め定められた数のARP応答パケットを、不正端末から正規端末に変更された端末に対して送出する。

(もっと読む)

情報処理器、情報処理制御方法、及び情報処理器制御プログラム

【課題】インターネットに接続可能な端末で作成されたファイルを専用ネットワーク経由で送受する場合にも、専用ネットワーク上にウイルスが感染することのない高セキュリティー性を得る。

【解決手段】端末11とインターネット5との間に介設され、インターネット5と併設された専用ネットワーク6に接続するための権限を有することを条件に専用ネットワーク6を介して各種情報の送受信が可能なモデム10であって、端末11からのファイルに対し、ファイルを構成するデータ形式を検出するデータ形式検出部106と、端末11から専用ネットワーク6上の所定のアドレスに送信されるファイルのデータがバイナリーデータ形式で構成されていると検出された場合には、ファイルの専用ネットワークへの送出を禁止するゲート部107とを備えた。

(もっと読む)

201 - 220 / 774

[ Back to top ]