Fターム[5B089KA17]の内容

Fターム[5B089KA17]に分類される特許

61 - 80 / 774

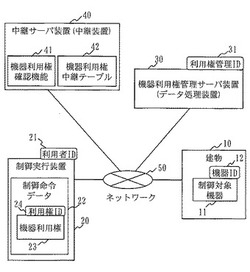

データ処理装置及びデータ処理方法

【課題】制御実行装置による制御対象機器の制御内容を制御対象機器の保有者が把握可能にする。

【解決手段】制御対象機器11の保有者が管理する機器利用権管理サーバ装置30が、制御実行装置20が制御対象機器11の制御のために送信した制御命令データを、中継サーバ装置40を介して受信し、受信した制御命令データを蓄積し、更に、制御命令データを中継サーバ装置40を介して制御対象機器11に送信し、また、制御対象機器11において制御命令データを実行した結果を示す制御結果データを中継サーバ装置40を介して受信し、受信した制御結果データを蓄積し、更に、制御結果データを中継サーバ装置40を介して制御実行装置20に送信する。

(もっと読む)

セキュリティサーバシステム

【課題】処理能力を向上したセキュリティサーバシステムを提供すること。

【解決手段】ネットワークを介して送られる要求に応じてコンテンツを提供する第1のサーバシステムと、第1のサーバシステムよりもネットワークを経由した攻撃に対する強度が強く、ネットワークを介して送られる要求に応じてコンテンツを提供する第2のサーバシステムと、ネットワークを介して提供するコンテンツを受け付ける受付部と、ネットワークを経由した攻撃の影響を受け得るコンテンツ内容を示す脆弱情報を含む判定テーブルと、脆弱情報に基づき、受付部が受け付けたコンテンツについてネットワークを経由した攻撃に対する脆弱性の有無を判定する判定部と、判定部の判定結果に応じて、受付部が受け付けたコンテンツを提供候補として第1のサーバシステムまたは第2のサーバシステムのいずれかに格納するファイル制御部と、を具備する。

(もっと読む)

解析プログラム、解析装置および解析方法

【課題】多階層システムにおいて不正アクセスに関する通信シーケンスの特定を効率的に支援すること。

【解決手段】抽出手段1bは、通信履歴記憶手段1aに記憶された情報処理装置2,3,4間の通信履歴に基づいて、各情報処理装置間でなされた不正アクセスに関する通信につきシーケンス候補5を含む複数のシーケンス候補を抽出する。評価手段1cは、通信履歴記憶手段1aに記憶された通信履歴のうち、抽出手段1bが抽出した各シーケンス候補に対応する第1の通信履歴を除いた第2の通信履歴により復元できるトランザクションの正常性に基づいて、各シーケンス候補が不正アクセスであることの確度を示す評価値を算出し出力する。

(もっと読む)

情報処理装置、情報処理方法、及びコンピュータプログラム

【課題】 URLフィルタリングの解除を行う期間を無期限とせず、一定の期間にのみURLフィルタリングルールでは許可されない情報資源への接続を許可することを可能とする。

【解決手段】 URLフィルタリングルール等の中継制御ルールを無効化するための有効期限付きのパスワードを用意する。そして、中継制御ルールを適用した中継制御により、サーバ装置へのHTTP通信の中継を拒否した場合に、当該適用されたフィルタリングルールを解除するためのパスワードを入力するための画面を送信する。そして、画面を介して入力されたパスワードが有効期限内である場合に、当該中継制御ルールを解除し、サーバ装置へのアクセスを許可する。

(もっと読む)

ファイルのアップロード遮断システム及びファイルのアップロード遮断方法

【課題】ウェブコンテンツの改ざんを防止するために、ファイルのアップロード遮断システム及びファイルのアップロード遮断方法を提供する。

【解決手段】ウェブ(Web)サーバにファイルをアップロードするためのFTPサーバ10とコンピュータネットワーク60を介して接続されたFTPクライアントコンピュータ20の間にFTPプロキシサーバ30を備えている。

FTPプロキシサーバ30は、判定エンジン33が、URL格納データベースと、レピュテーションデータベース、ブラックリストデータベース、ホワイトリストデータベースと接続され、URL抽出エンジン32で抽出されたURL情報と、レピュテーションデータベースDB2と、ブラックリストデータベースBLと、ホワイトリストデータベースWLのいずれかを参照して、URLの信頼度情報をもとにファイルのウェブサーバへのアップロードの可否を行なう。

(もっと読む)

NAT網用ウェブサービスへの正常ユーザーの遮断を防止するためのシステム及びその制御方法

【課題】DDOS攻撃防御装備のためのNATにおいて正常ユーザーの遮断を防止するシステムを提供する。

【解決手段】同一の外部IPアドレスを有しているNATから構成された網において同一のIPアドレスを有する攻撃者PCと正常ユーザーPCとを区分するシステムであって、攻撃者はブラックリストルールテーブルにより遮断し、正常ユーザーのトラフィックはウェブサーバーホストアドレスを仮想IPアドレスに変更し、ブラックリストルールテーブルにより遮断されずに通過させ、正常ユーザーのウェブサービスを可能にする。

(もっと読む)

ネットワーク用通信管理装置、通信管理方法、及び通信管理プログラム

【課題】真の受信者以外によってアクセスされた場合に電子メールの情報の漏洩あるいは改ざんの被害の拡大を防止できるネットワーク用通信管理装置を提供する。

【解決手段】パーソナルコンピュータ装置50からメールサーバコンピュータ装置60に対して不正な通信が実行された場合、通信管理装置10は、セキュリティ監視装置30の通信記録に基づいて不正な通信を実行したパーソナルコンピュータ装置50と実行されたメールサーバコンピュータ装置60を特定すると共に、不正な通信を実行されたメールサーバコンピュータ装置60が接続されているネットワークスイッチ装置40のポート41を特定する。そして、特定したポート41を使用不可能状態に変更してメールサーバコンピュータ装置60とTCP/IPネットワーク20との接続・通信を遮断する。

(もっと読む)

ネットワークシステム

【課題】従来のVPNの問題点を解消し、極めて軽量なソフトウェア及びハードウェアの追加で、柔軟な運用性且つ強固なセキュリティを実現する、新規なネットワークシステム、ネットワーク接続装置及びリバースプロキシ装置を提供する。

【解決手段】ポートフォワード形成装置がコントロールセッションを通じて認証を実行した後、端末がリバースプロキシサーバの先に存在するプライベートネットワーク内のサーバに対する接続を要求したら、ポートフォワード形成装置はポートフォワーディングを、リバースプロキシサーバはリバースプロキシを設定して、端末とサーバとの間にデータセッションを形成する。このようにネットワークシステムを構築することで、プライベートアドレスの衝突のない、仮想的な接続形態で、ファイアウォールを越えた端末のサーバに対する接続が実現できる。更に、接続の際には挙動制限部が端末の挙動を強力に制限するので、セキュリティ面の脆弱性を保護できる。

(もっと読む)

端末装置、サーバ装置、通信システム、端末装置の制御方法、プログラムおよびその記録媒体

【課題】ファイアウォールが構築されている場合であってもMFP200の動作をアプリケーションサーバ330から制御する。

【解決手段】MFP200に、ウェブブラウザ部251と、第2ウェブサーバ部252と、MFP200の動作を制御するための制御コマンドが格納された制御コマンド格納部と、制御コマンドに基づいてMFP200の動作を制御する制御アプリケーション部253とを備える。ウェブブラウザ部251はアプリケーションサーバ330から受信したウェブページに含まれているHTTPリダイレクト命令に基づいて制御コマンド格納部における所定のアドレスにリダイレクトすることで当該HTTPリダイレクト命令に対応する制御コマンドを取得し、第2ウェブサーバ部252はウェブブラウザ部251が取得した制御コマンドに基づいて制御アプリケーション部253にMFP200の動作を制御させる。

(もっと読む)

複合機、複合機制御システム、プログラムおよび記録媒体

【課題】正当なアクセスか否かを容易に識別できる複合機を実現する。

【解決手段】複合機21は、ウェブブラウザ部5と、第2ウェブサーバ部8と、ウェブブラウザ部5が情報処理装置51の第1ウェブサーバ部53から受信したCookie情報を記憶する設定情報データベース6とを備える。ウェブブラウザ部5は、第2ウェブサーバ部8に対して複合機21を制御する制御指示を通知するための制御情報を第1ウェブサーバ部53から受け付け、当該制御指示を第2ウェブサーバ部8に通知する。そして、制御アプリケーション部23および機器制御部7は、制御指示が画像データの送信指示である場合、設定情報データベース6に格納されており、かつ、画像データの送信先である情報処理装置51のドメイン名を含むCookie情報を特定Cookie情報として、当該特定Cookie情報を付加して画像データを送信する。

(もっと読む)

ユーザをオンラインセッションに招待するための装置及び方法

セキュリティリスク検出システム

【課題】フィルタ群のパターンファイルで誤検出となったウイルスを早期発見し、ウイルスの登場時期や送信元も特定するセキュリティリスク検出システムを提供することを目的とする。

【解決手段】実施態様によれば、第1のネットワークと第2のネットワークとの間に設けられ、第1のネットワークから入力された通信データをフィルタリングして出力する第1のフィルタ手段と、第1のフィルタ手段に入力された通信データを保存する第1の保存手段と、第1のフィルタ手段から出力された通信データを保存する第2の保存手段と、第1の保存手段に保存されている通信データをフィルタリングして出力する第2のフィルタ手段と、第2のフィルタ手段から出力された通信データを保存する第3の保存手段と、第2の保存手段に保存されている通信データと第3の保存手段に保存された通信データとを比較し、この比較結果を外部システムに通知する比較手段とを備える。

(もっと読む)

検疫ネットワークシステム、検疫管理サーバ、仮想端末へのリモートアクセス中継方法およびそのプログラム

【課題】業務ネットワークと治療ネットワークのどちらに接続されていてもユーザが仮想端末にアクセスすることを可能とする検疫ネットワークシステム等を提供する。

【解決手段】仮想端末管理サーバ10、検疫管理サーバ20および端末隔離サーバ30が相互に接続され、シンクライアント端末11が仮想端末110にリモートアクセスする検疫ネットワークシステムで、仮想端末110が予め与えられたセキュリティポリシーを満たしていない場合に、この仮想端末を業務ネットワークから切り離して治療ネットワークに接続させる端末隔離指示部212と、隔離指示を受けた場合に通信手段203に第1のIPアドレスに対する通信を受信するよう設定する通信制御部213と、隔離指示を受けた場合に第1のIPアドレスに対するリモートアクセス要求を第2のIPアドレスに転送するようプロキシサーバ部214を設定するプロキシ制御部215とを有する。

(もっと読む)

方法を実行するデバイスを介してアクセス可能なデータまたはサービスに対するアクセスのセキュリティを保護する方法、およびそれに対応するデバイス

分散処理システム、管理サーバ及び装置

【課題】一つのサービスの処理を複数の拠点に分散配置する際,インターネットなどを介して通信する場合にもセキュアなシステムを構築する。

【解決手段】ネットワークである公衆網2に接続されたクライアント端末1、複数のローカルサービス処理拠点3、データセンタ4、及び管理サーバ5からなるシステム構成を備える。各VPN装置34、44が、確立済みVPNの通信状況と,新たな VPNを使った通信要求の有無を監視する。管理サーバ5は、各VPN装置の他のVPN装置との通信状況を収集する。VPNを使った通信要求が有った場合、データセンタ4とローカルサービス処理拠点3共にVPN接続数に余裕があれば,必要なVPNを確立する。もしVPN接続数が上限に達していれば,不要なVPN接続を切断した上,必要なVPNを確立する。

(もっと読む)

サーバ、クライアントシステム

【課題】 OSGiにおけるサービス提供システムにおいて、OSGiサーバにOSGiクライアントのアドレスを動的に登録する。OSGiクライアントの待受けポート番号を動的に変更することで、待受けポートが固定化されることによる悪意のあるユーザからの攻撃を防ぐ。

【解決手段】 OSGiクライアント起動時にOSGiクライアントが動的に待受けポートを決定し、OSGiクライアントからOSGiサーバにOSGiクライアントのIPアドレス、及びポート番号を通知する。また、OSGiクライアントからアドレス登録メッセージを受信した際に、前記アドレス登録メッセージに付与された待受けポート番号の妥当性を判断し、必要に応じてOSGiクライアントに待受けポート変更指示メッセージを送信する。

(もっと読む)

社内情報閲覧用サーバ・システムおよびその制御方法

【目的】携帯電話1で社内のサーバの情報を閲覧するときに,情報の漏洩を防止する。

【構成】携帯電話1からのリクエストがインターネット,振り分けサーバ3,仮想ブリッジ・ディバイス5を介して仮想サーバ4に与えられる。そのリクエストは,仮想サーバ4から仮想ブリッジ・ディバイス5に与えられ,仮想ブリッジ・ディバイス5において,PA社用のリクエストであることを示すVLANタグが付与される。リクエストはデータ・センタ・ルータ9に入力し,ルータ9においてVLANタグからA社向けのリクエストであることが判定され,そのリクエストがA社のLAN11に送信される。リクエストが確実にアクセス先であるA社のLAN11に与えられる。

(もっと読む)

中継処理方法、プログラム及び装置

【課題】ファイアウォールに対して設定変更などを行わずに外部のWebアプリケーションからファイアウォール内部のサービスを呼び出すことができるようにする。

【解決手段】ファイアウォールの両側に中継サーバを用意して、最初に内部中継サーバから外部中継サーバにリクエストを出力しておき、ファイアウォール外部のWebサービスを提供するサーバからのリクエストを待機する。そして、外部中継サーバでファイアウォール外部のサーバから内部に対するサービス要求を受信した場合には、上記リクエストに対するレスポンスとして内部中継サーバに伝えることによって、ファイアウォールを越えてWebサービス呼び出しが可能となる。

(もっと読む)

Webブラウザにおける双方向通信および内容制御のシステムおよび方法

ネットワークを介して装置を接続するシステムおよび方法であって、これには、アドレス登録サーバーにより、ホスト装置からの通信およびエンドポイント装置からの通信を受け取ること、そのホスト装置およびエンドポイント装置が単一ローカルネットワークに接続されているか、また、そのホスト装置およびエンドポイント装置がそれぞれ機能的に適合したアプリケーションを実行しているか判断すること、ならびにエンドポイント装置の私設網アドレスをホスト装置に与えることにより、ローカルネットワークを介したエンドポイント装置とホスト装置間のネットワーク接続を容易にすることが含まれる。  (もっと読む)

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】使用される環境の変化によって情報処理装置が曝される危険性を低下させることが可能な、新規かつ改良された技術を提供する。

【解決手段】PC100は、社内で実行されるOSを含んだグループを管理するゲストOSグループと、通信可能情報または通信不可情報が設定される通信可否情報を管理する通信情報管理部125と、自装置が社内で使用されているか否かを判定し、自装置が社内で使用されていると判定した場合には、通信可否情報に通信可能情報を設定し、自装置が社内で使用されていないと判定した場合には、通信可否情報に通信不可情報を設定する社内判定処理部122と、通信可否情報に基づいて、グループに含まれるOSを実行しているOS実行部による他装置との通信を制御する通信制御部121と、を備える。

(もっと読む)

61 - 80 / 774

[ Back to top ]