Fターム[5B089KA17]の内容

Fターム[5B089KA17]に分類される特許

21 - 40 / 774

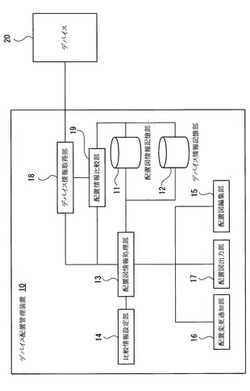

デバイス配置管理装置,デバイス配置管理方法,プログラム,および記録媒体

【課題】 デバイスの配置位置を含む配置図の更新漏れを防止できるようにする。

【解決手段】 デバイス配置管理装置10では、配置図情報処理部13が、配置図情報記憶部11に保持されている配置図情報およびデバイス情報記憶部12に保持されているデバイス情報に基づいて、建造物のネットワークの配置位置およびデバイス20の配置位置を含む配置図を配置図出力部17によって表示させる。また、デバイス情報取得部18がデバイス20からそれに記憶されているデバイス情報を取得し、配置情報比較部19がその取得したデバイス情報と配置図情報記憶部11に記憶されている配置図情報又はデバイス情報記憶部12に記憶されているデバイス情報とを比較して、その両情報の配置情報が一致するか否かを判定し、一致しない場合に、配置図情報処理部13が配置変更通知部16によってデバイス20の配置が変更された旨をユーザに対して通知する。

(もっと読む)

情報処理システム,情報処理装置,及び情報処理方法

【課題】公衆のネットワークから隔離されているネットワークへの公衆のネットワークからのアクセスを可能にする。

【解決手段】プライベートネットワークに接続する内部サーバと、DMZに配置される外部サーバと、を含む情報処理システムであって、内部サーバは、受信したアクセス要求に応じたアプリケーションプログラムを実行するアプリケーション処理部を備え、外部サーバは、外部端末からのアクセス要求を内部サーバ宛てに変換する変換部と、変換されたアクセス要求を内部サーバに送信する第1の送信部と、内部サーバからアプリケーションプログラムの実行結果を取得する取得部と、この実行結果を外部端末に送信する第2の送信部と、所定のウェブページを保持する記憶部と、を備え、外部サーバの第2の送信部は、第1の送信部が外部端末から受信したアクセス要求を内部サーバに送信できない場合に、所定のウェブページを外部端末に送信する。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

検疫ネットワークシステム及び検疫方法

【課題】検疫ネットワークにおける安全性を確保しつつ、検疫ネットワークに隔離されている仮想端末へのリモート端末からのアクセスを可能にし得る、検疫ネットワークシステム、及び検疫方法を提供する。

【解決手段】検疫ネットワークシステム10は、仮想端末720〜740とリモート端末100との通信経路に設置される中継装置400と、セキュリティポリシーへの適合を判定する、検疫サーバ500と、適合しない仮想端末を検疫ネットワークに接続させる端末隔離装置710とを備える。検疫サーバ500は、適合しない仮想端末の業務ネットワークでのIPアドレス、検疫ネットワークでのIPアドレス、許可される特定のポートを中継装置400に通知する。中継装置400は、通知を受けると、リモート端末から送信されたIPパケットの送信先のIPアドレスを検疫ネットワークでのIPアドレスに変換し、特定のポートを用いた通信のみを許可する。

(もっと読む)

情報処理装置、アクセス制御方法、およびアクセス制御用プログラム

【課題】 ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制限を実現すること。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

(もっと読む)

接続先制限システム、接続先制限方法

【課題】端末が論理的に直接外部サーバ等に接続することを防止する。

【解決手段】通信管理サーバ11は、キーパケット送信AP21を実行することによって、内部ネットワーク4に対して、キーパケットを間欠的に同報送信する。ローカル端末15(リモート端末16)は、キーパケット受信AP23を実行することによって、内部ネットワーク4に同報送信される情報を受信し、通信管理サーバ11からのキーパケットの受信有無に基づいて、受信フラグを設定する。また、ローカル端末15(リモート端末16)は、接続先制限AP25を実行することによって、受信フラグに基づいて、自らが内部ネットワーク4に物理的に接続されているか否かを判定し、自らが内部ネットワーク4に物理的に接続されていると判定した場合には、論理的な接続要求に対して、接続処理を実行する。

(もっと読む)

画像処理装置、端末装置、特定の処理の実行方法、およびコンピュータプログラム

【課題】フレキシブル性および安全性をあまり損なうことなく、画像形成装置の特定の処理を他の装置から実行できるようにする。

【解決手段】画像形成装置1に次の手段を設ける。ユーザ端末装置2がサービスセンタ装置3と接続されているか否かを判別し、接続されていれば特定の機能を開放するメンテナンス機能開放処理部103。そして、ユーザ端末装置2からの要求に応じて、特定の機能を用いた処理を実行する機能呼出処理部105。

(もっと読む)

検疫管理装置、検疫システム、検疫管理方法、およびプログラム

【課題】セキュリティの確保、導入コストの低減、および運用負担の軽減を図り得る、検疫管理装置、検疫システム、検疫管理方法、およびプログラムを提供する。

【解決手段】LAN2に接続されるPC3及び7を検疫するため、検疫管理装置1は、PC3及び7からのARP要求を検知すると、PC3及び7に重複応答を送信し、検疫管理装置1との通信のため、物理的及び論理的に単一のリンク上での通信のみを可能にするリンクローカルアドレスを取得させるアクセス制御部11と、リンクローカルアドレス介して、PC3及び7が、LAN2を保護するための検疫エージェント5を導入しているかどうかを判定し、判定の結果、導入している場合に、セキュリティポリシーの適合の可否の確認を行うセキュリティポリシー確認部12とを備えている。アクセス制御部11は、セキュリティポリシーが適合している場合に、PCに対してIPアドレスの取得を許可する。

(もっと読む)

ネットワーク接続設定システム、接続装置、ネットワーク設定方法およびネットワーク設定プログラム

【課題】ネットワーク装置を使用してネットワークを構築する際にセキュリティが確保され、コストアップの要因となりにくいネットワーク接続の設定が可能なネットワーク接続設定システム、接続装置、ネットワーク設定方法およびプログラムを得ること。

【解決手段】ネットワークの接続の対象となるネットワーク装置11に接続装置13を接続し、装置固有情報を取得する。管理サーバ12内には各ネットワーク装置11の装置固有情報とそれぞれ対応させて設定情報がネットワーク工事の計画に基づいて予め格納されており、接続装置13は対応する設定情報を該当するネットワーク装置11に設定する。

(もっと読む)

通信システム

【課題】ネットワーク上の既存の通信機器の置換を伴わずに、送信元のIPアドレスの詐称による攻撃を検知し、サーバを攻撃から防御することができる通信システムを提供する。

【解決部】クライアント5からサーバ1の仮想IPアドレス宛てに送信されるパケットは、クライアント5とネットワークとの接続点に応じた攻撃防御ノード2によって受信され、攻撃防御ノード2および攻撃検知ノード3をこの順に経由してサーバ1に到達する。クライアント5がIPアドレスを詐称していない場合、各々の攻撃防御ノード2が中継するパケットの送信元のIPアドレスは攻撃防御ノード2毎に一定のIPアドレス範囲に収まるが、クライアント5がIPアドレスを詐称している場合、各々の攻撃防御ノード2が中継するパケットの送信元のIPアドレスの範囲が変化する。攻撃検知ノード3は、このIPアドレスの範囲の変化を検知する。

(もっと読む)

管理仲介装置、画像形成装置、管理仲介プログラム及び管理仲介プログラムを記録した記録媒体

【課題】インターネット接続を利用して管理対象システムの遠隔管理を行う遠隔管理システムにおいて、管理システムが管理対象システムを適切なタイミングで遠隔管理することを可能にする。

【解決手段】管理仲介装置10は、ファイアウォール20の内部から外部の管理システム70にインターネット80を介して接続する管理システム通信部1と、管理システム70から管理システム通信部1を介してコマンドを受信し、受信したコマンドに応じた所定の処理を実行する処理部2と、処理部2で受信したコマンドを管理対象システム30に転送する管理対象システム通信部3と、管理システム通信部1の接続スケジュールを格納する記憶部4と、接続スケジュールに従って管理システム通信部1に管理システム70との接続を指示する接続指示部5とを備える。

(もっと読む)

ネットワーク内への侵入の試みを検出するための方法、システムおよびデバイス

【課題】ネットワーク内への侵入の試みを検出する。

【解決手段】先進メータリングインフラストラクチャ(AMI)ネットワークやホームエリアネットワーク(HAN)であるネットワーク306において、エントラップメントメータ302がネットワーク306からデータパケットを受信するが、ネットワーク306にデータパケットを送信しない、見かけ上安全性が低いやり方で構成されたエントラップメントメータ302を構成し、侵入者を刺激してエントラップメントメータ302を攻撃させ、ネットワーク302内への無許可侵入の試みを検出し、監視する。

(もっと読む)

メールサーバ保護システム及びメールサーバ保護方法

【課題】過負荷になる前にメールサーバ負荷を低減してサーバダウンを防止すること。

【解決手段】メールサーバ10に接続されたファイアウォール30の制御プログラム40に、CPU使用率の閾値とメモリ使用率閾値とCPUアイドル率閾値とから成るパフォーマンス閾値情報を設定ファイルとして格納させておき、メールサーバ10からパフォーマンス情報Bを取得する工程と、この取得したCPU使用率とメモリ使用率とCPUアイドル率の何れか1つがパフォーマンス閾値情報によって設定したCPU使用率閾値又はメモリ使用率閾値又はCPUアイドル率閾値を越えたと判定したとき、前記メールサーバ10に出力するパケットデータの出力を保留するように動作することによって、メールサーバが過負荷になる前にメールサーバに対する負荷を低減するメールサーバ保護システム。

(もっと読む)

認証システム

【課題】繰り返しアクセスするWEBシステム間での認証工程の処理効率を向上できる認証システムを提供する。

【解決手段】第1のサーバAに対して、利用者端末101から業務システムAの利用要求があると、認証手段104は認証DB103を利用して利用要求を認証し、引き続き業務システムAから連携して利用される可能性のあるサーバBの認証手段107に対しても認証を要求する。認証手段107は、認証DB106を利用して認証の可否を問い合わせ、OKと判断されると、サーバB内にHTTPセッション108を生成して認証を得られた利用者情報と認証済みフラグ1081とを記載する。業務システムAから業務システムBのソフトウェア資産105に対して利用要求が発生すると、認証チェック手段109はHTTPセッション108を参照して既に認証が得られている利用者からの要求であるか否かを判断する。

(もっと読む)

有害サイトフィルタリングシステム及びフィルタリング方法

【課題】有害サイトのWebページの取得をフィルタリングするフィルタリングシステムにおいて、ユーザの端末からの通信パケットに含まれる送信先/送信元のIPアドレスに基づいて、有害サイトをフィルタリングし、ユーザに対しフィルタリングした旨を通知する。

【解決手段】管理コンピュータ(オープンフローコントローラ)、複数のスイッチ(オープンフロースイッチ)を備えるネットワーク構成を有し、管理コンピュータに予め有害サイトのIPアドレスを格納しておく。端末からの通信パケットから送信先のIPアドレスを取り出し、管理コンピュータに格納しておいた有害サイトのIPアドレスの中に含まれていると判定された場合には、フィルタリングを行う。また、管理コンピュータが、通知サーバに、ユーザの端末へフィルタリングを通知する通知ページの送信を指示し、通知ページの送信が、OSI参照モデルのレイヤ4で行われる。

(もっと読む)

予め選択されたデータを含むメッセージを取り扱う方法及び装置

【課題】予め選択されたデータを含むメッセージの送信を阻止する。

【解決手段】一実施形態において、この方法は、ネットワークを経て受信者へ送信されるメッセージが予め選択されたデータを含むことを決定するステップを備えている。予め選択されたデータは、ソースデータのテーブル構造体内の少なくとも1つのランダムな行からの情報を含む。この方法は、更に、受信者への予め選択されたデータの無断送信を防止するステップも備えている。

(もっと読む)

中継処理装置、及びその制御方法、プログラム

【課題】 エンドツーエンドで通信される通信データを中継する仕組みにおいて、当該通信で用いられるプロトコルに基づいて、当該通信される通信データを中継するか否かを決定することにより、セキュリティを向上させること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、通信プロトコルに従ったデータの通信を情報処理装置と行い、情報処理装置とのデータの通信が成功した通信プロトコルを、クライアント端末と情報処理装置との間での通信で用いられる通信プロトコルとして特定し、当該特定された通信プロトコルに従って、クライアント端末と情報処理装置との間で通信される通信データを中継するか否かを決定することを特徴とする。

(もっと読む)

ネットワーク通信方法、ネットワーク通信システム、ネットワーク通信装置、及びそのプログラム

【課題】SNMPを用いたネットワーク通信方法であって、排他的なアクセスを可能にし、さらに、比較的容易な処理で通信セキュリティを向上させることができるネットワーク通信方法、等を提供する。

【解決手段】機器間のSNMPを用いたネットワーク通信方法において、第一機器が第二機器の備える管理情報にアクセスする場合に、第一機器が、識別子領域と値領域から成るデータ領域の、値領域に、第一機器の機器識別情報又はユーザー識別情報を含む付加情報を加えた、アクセス要求メッセージを生成して第二機器へ送信する工程と、第二機器が、当該メッセージに含まれる機器識別情報又はユーザーの識別情報と、その時点で管理情報にアクセス中の機器又はユーザーの情報に基づいて、アクセス中の機器又はユーザーの数が所定数を超えないように、前記メッセージによって要求されるアクセスの許可/不許可を決定する工程と、を有する。

(もっと読む)

コンテンツフィルタリングシステム及びパケットレベル遮断システムを利用したDoS攻撃遮断方法、システム及びコンピュータ読み取り可能な記録媒体

【課題】コンテンツフィルタリングシステムのリソース消費を減少させながらも、優れたDoS攻撃遮断性能を提供すること。

【解決手段】本発明のDoS攻撃遮断方法は、パケットレベル遮断システムにより、パケットの発信先IPアドレスがIPテーブル内のIPアドレスのうち何れか一つと一致する場合、パケットを遮断するパケットレベル遮断段階と、コンテンツフィルタリングシステムにより、パケット内部のコンテンツを分析し、分析されたコンテンツがDoS攻撃基準を満たすかを判断する第1の判断段階と、パケットが特定条件を満たすかを確認する第2の判断段階と、第1の判断段階で攻撃基準を満たす場合、パケットを遮断するコンテンツベース遮断段階と、を含み、第2の判断段階は第1の判断段階で攻撃基準を満たす場合に行われ、第2の判断段階で特定条件を満たす場合、IPテーブルにパケットの発信先IPアドレスに関する情報を追加する。

(もっと読む)

セキュリティ管理装置、通信システムおよびアクセス制御方法

【課題】ファーミングによって個人情報が盗み取られてしまうことを防ぐ。

【解決手段】セキュリティサーバ50は、PC10がアクセスするWWWサイト30について、ドメイン名とIPアドレスの組み合わせがアクセス許可DB55aやアクセス禁止DB55bに登録されているか否かを確認する。また、セキュリティサーバ50は、PC10がアクセスするWWWサイト30について、ドメイン名とIPアドレスの組み合わせが、セキュアDNS・DB55cに登録されているセキュアなDNSサーバ40のいずれかに登録されているか否かを確認する。セキュリティサーバ50は、これらの確認結果を用いてPC10によるWWWサイト30へのアクセスを制御する。

(もっと読む)

21 - 40 / 774

[ Back to top ]