Fターム[5B089KB13]の内容

Fターム[5B089KB13]に分類される特許

161 - 180 / 425

仲介装置、画像形成装置管理システム、画像形成装置管理方法、画像形成装置管理プログラム及び記録媒体

【課題】 画像形成装置と同じローカルエリアネットワーク上で接続される仲介装置と遠隔地に配置された管理装置との間にファイアウォールが存在する場合に、仲介装置側からのコネクションを利用して管理装置による画像形成装置の遠隔管理を可能とする。

【解決手段】 ファイアーウォールを設けたローカルネットワーク内の一または複数の画像形成装置と接続される仲介装置が、インターネットを介しローカルネットワーク内の画像形成装置を遠隔管理する管理装置とのコネクションを開始し、コネクションに応じて管理装置から送信される管理コマンドをファイアーウォールを経由して受信する機能部と、受信した管理コマンドに応じて、該当する画像形成装置の状態データを受信する機能部と、受信した状態データをインターネットを介して管理装置へ送信する機能部とを備える。

(もっと読む)

情報通信方法

【課題】外部プロキシサーバと内部プロキシサーバとのトンネル接続を経て、ウェブクライアントからウェブサーバへのアクセスを可能にする。

【解決手段】外部プロキシサーバ105と内部プロキシサーバ205とでトンネル接続確立後、ウェブクライアント111が、外部プロキシサーバ105に接続してHTTPリクエストを送信する工程と、外部プロキシサーバ105が、受信したHTTPリクエストをトンネル接続を経由して内部プロキシサーバ205に送信する工程と、内部プロキシサーバ205が、受信したHTTPリクエストをウェブサーバ211に送信する工程と、ウェブサーバ211が、内部プロキシサーバ205にHTTPレスポンスを返信する工程と、内部プロキシサーバ205が、外部プロキシサーバ105にHTTPレスポンスを返信する工程と、外部プロキシサーバ105が、ウェブクライアント111にHTTPレスポンスを返信する工程とからなる。

(もっと読む)

スイッチベースのネットワークセキュリティ

ネットワークエンドポイントから送信されるトラフィックをリダイレクトし、ネットワークエンドポイントをセキュリティポリシの準拠に関してテストする。ネットワークエンドポイントがセキュリティポリシに準拠する場合、アクセスポリシを生成してネットワークエンドポイントがトラフィックリダイレクションを行わずにネットワークにアクセスできるようにする。  (もっと読む)

(もっと読む)

機器管理システム

【課題】ネットワークを形成するネットワーク構成機器以外の外部機器の持ち込みを検出することができる機器管理システムを提供する。

【解決手段】機器管理システム10は、互いにリンクする複数のコンピュータ11,12と、それらコンピュータ11,12から形成されたネットワーク18に接続されてそれらコンピュータ11,12を時系列に監視する機器監視サーバ15とを備えている。このシステム10の機器監視サーバ15は、機器管理アプリケーションを未インストールの未登録コンピュータ13がネットワーク18に接続された場合に、その未登録コンピュータ13を検出する未登録構成機器検出手段と、未登録コンピュータ13の接続データを時系列に収集する未登録構成機器接続データ収集手段と、未登録コンピュータ13の接続データを出力する未登録構成機器接続データ出力手段とを実行する。

(もっと読む)

住宅間用遠隔操作システム

【課題】異なる住宅間における住人間の連携を強化し得るとともに、遠隔操作の許可条件をきめ細かく設定し得る住宅間用の遠隔操作システムを提供する。

【解決手段】第1住宅1に設置され、第1住宅1の住人の識別情報を含む識別信号、及び第2住宅2内の機器11〜18を遠隔操作するための遠隔操作信号を送信する第1コントローラ10(送信手段)と、第2住宅2に設置され、識別信号及び遠隔操作信号を受信する第2コントローラ10(受信手段)とを備える。そして、許可判定手段としての第2コントローラ10は、受信した識別信号が予め設定された識別信号と一致して認証されたことを条件として、第2住宅2内の機器11〜18が遠隔操作信号に基づき遠隔操作されることを許可する。

(もっと読む)

シグナリングフローの異常を検知する方法及び装置

【課題】VoIPネットワークにおいてもシグナリング異常を有効に検知できる新規の技法を導入する。

【解決手段】通信装置は、ラベル付き学習シグナリングフローを受信し(301)、データベースに供給する。これらのフローは、正常シグナリングフロー又は攻撃を示す種々のシグナリングフローとしてラベル付けされている。次に、データベースに格納されている学習シグナリングフローを使用することにより、プロファイル固有分類モデルを構築する(307)。ここで、プロファイルは、シグナリングフローを特徴付けるモデルであり、シグナリングフローは、パケット、トランザクション、又はダイアログのいずれかに対応する。次に、学習シグナリングフローを分類する(309)。これにより、シグナリングフローは正常シグナリングフロー又は攻撃を示す種々のシグナリングフローのいずれかに分類され、分類は分類モデルに基づく。

(もっと読む)

アクセス制限情報生成装置およびアクセス制限情報生成方法並びにプログラム

【課題】シンクライアントシステムのネットワーク構成機器に設定するアクセス制限情報を容易に生成できるようにする。

【解決手段】管理者は、アクセス制限情報の生成時、シンクライアントの実装方式および通常端末装置の接続可否を示す特徴情報を入力する。シンクライアント特徴入力手段101は、入力された特徴情報を受け付け、アクセス制限方法選択手段102は、シンクライアントシステムの特徴に応じて予め定められているアクセス制限方法の中から、シンクライアント特徴入力手段101が受け付けた特徴情報から認識されるシンクライアントの特徴に適したアクセス制限方法を選択し、アクセス制限情報生成手段103は、アクセス制限方法選択手段102で選択されたアクセス制限方法に従ってアクセス制限情報を生成する。

(もっと読む)

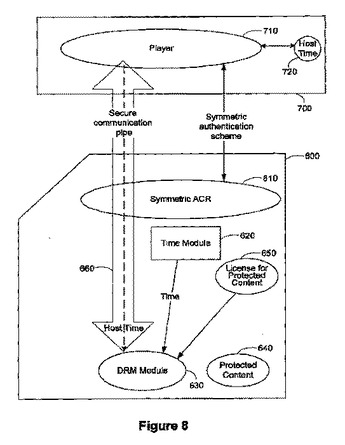

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置上のアプリケーションが、ホスト装置上で実行しメモリ装置によって認証されるエンティティから、時間本位操作の実行要求を受信する。アプリケーションは、時間本位操作の実行にあたって、メモリ装置上のタイムモジュールからの時間の代わりにホスト装置からの時間を選択し、かつ時間本位操作の実行にあたってホスト装置からの時間を使用する。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

フィルタシステムおよびフィルタプログラム

【課題】ホワイトリストの登録を簡易に行うことを課題とする。

【解決手段】通信要求を許可される通信者各々を識別する通信者情報各々からビットパターン各々を算出し、算出したビットパターン各々をビット単位にOR演算することで得られる結果のビットパターンと利用者情報とを対応づけて保持し、ロック状態と未ロック状態とを区別する状態値と利用者情報とを対応づけて保持し、取得した通信者情報を用いてビットパターンを更新し、通信要求を処理する際、状態値が未ロック状態である場合には、通信要求を拒否せずに処理し、状態値がロック状態である場合には、通信要求とともに取得される発信元情報からビットパターンを算出し、保持されているビットパターンと算出した当該ビットパターンとをビット単位で比較し、通信要求を許否または制限つきで処理するか否かを決定する。

(もっと読む)

構造化ピアツーピア・ネットワークにおいて悪意のあるピアを検出するためのプロクタ・ピア

P2Pネットワーク内でピア・ノードの不正行為を検出するための方法が提案される。本方法は、そのネットワークからテスタ・ピアとして働くピア・ノードを選択するステップを含む。次いで、そのようなテスタ・ピアは、テスタ・ピア自体をターゲットとして有するテスト要求メッセージを送信する。テスタ・ピアは、テスト要求メッセージに関する可能なあらゆる応答メッセージを集めることによってP2Pネットワークの挙動を分析する。テスタ・ピアは、P2Pネットワークの予め定義された規則によって制御されるプロパティとの可能なあらゆる矛盾を特定する。不正行為が見つかったが、不正行為ピア・ノードを特定することができない場合、不正行為ピアが特定できるまで、またはすべてのピア・ノードがテストされるまで、P2Pネットワークから新しいテスタ・ピアとして働く異なるピア・ノードが選択される。不正行為ピア・ノードが特定された場合、そのノードはP2Pネットワークから隔離される。  (もっと読む)

(もっと読む)

コンテンツ処理システム、方法及びプログラム

【課題】 ウェブサーバのファイルに、信頼できないサイトから、外部から入力されるコンテンツに含まれているJavaScriptなどのスクリプトによって、有害な処理が行われないように、ポリシーに基づくアクセス制御を行うこと。

【解決手段】 Webページを構成するHTML文書内で、文書の部分ごとにそのオリジンに基づいたアクセス制御を行うことにより、悪意のあるユーザやサーバにより提供されたコンテンツがHTML文書のほかの部分に対して不正に読み書きを行うことを防ぐようにする。すなわち、サーバ側で(JavaScriptプログラムを含む)コンテンツにそのオリジンであるドメインを表すラベルを自動的につけることによって、クライアント側でのドメインをまたがるアクセス制御(クロスドメインアクセス制御)が可能になる。そうして、サーバ側から、クライアント側に、コンテンツと、メタデータと、アクセス制御ポリシーの組を送る。

(もっと読む)

中継サーバ及び中継通信システム

【課題】端末同士がリソースを共有したり操作したりできる中継通信システムを実現する。また、データをやりとりできる端末を中継サーバごとに任意に設定できるような使用方法を可能にする。

【解決手段】WAN上の外部サーバSを介して他の中継サーバRと通信可能な中継サーバRを備える。中継サーバRは、登録端末Tの情報や、互いに接続を許可することにより中継グループを構成する中継サーバRの情報や、その中継グループにおいて選択されるリソース共有可能端末Tの情報や、リソース及びそのリソースを共有する端末Tの情報を記憶する。中継サーバRは、自機に登録されているリソース共有可能端末Tから、他の中継サーバRに登録されているリソース共有可能端末Tが保有するリソースの操作指示を受け付けると、両リソース共有可能端末Tが同一の中継グループに所属するときは、その操作指示を他の中継サーバR(他のリソース共有可能端末T)へ中継する。

(もっと読む)

USB記憶装置にファイアウォール保護を使用するシステムおよび方法

本発明は、USB取り外し可能なドライブ(URD)を開示し、URDに起因する情報セキュリティリスクからホストシステムを保護する方法を含むものであって、URDは、ホストシステムとの通信のためのネットワークプロトコルを有効にするように構成されたプログラムコードを有する不揮発性記憶メモリと、記憶メモリ上で実行される操作を制御するコントローラとを備える。好ましくは、記憶メモリはフラッシュメモリを含む。URDはファイアウォールを有するホストシステムを備え、かつ不揮発性記憶メモリを有し、記憶メモリはプログラムコードを含み、プログラムコードはネットワークプロトコルを有効にするように構成され、またURDはホストシステムへ実動的に接続され、ファイアウォールはURDに関係するセキュリティ措置を提供するように構成される。好ましくは、ファイアウォールはソフトウェアファイアウォールかハードウェアファイアウォールである。  (もっと読む)

(もっと読む)

分散会議システムにおける、ルームロック機能およびロビー機能のエミュレーション

会議セッションに対する、分散会議フレームワークにおけるセッションのロック機能およびロビー機能のためのアーキテクチャである。ロックのシナリオでは、あるユーザがセッションに入った際、セッションをロックして、たとえその人がセッションに招待されていたとしても、それ以外の人がセッションに入らないようにすることができる。ロックはセッション参加者により手動で、および/または基準に基づいて自動的に実現することができる。ロビー機能により、セッション参加者はロビー内にユーザがいることに気付くことができ、セッションへのアクセス権を得ようとしているユーザの通知および/または識別を行うことによって、セッションへのアクセスを保留にすることができる。セッションのリーダーは、セッションへのアクセスを選択的に許可することができる。本アーキテクチャは、一体となって分散会議システムを形成する複数の同等の、リーダーなしの会議サーバにおいて、ロック機能およびロビー機能を促進する。当該ロック機能および/またはロビー機能を促進するために、例えばSIP(Session Initiation Protocol)および集中型会議制御プロトコル(Centralized Conference Control Protocol:C3PまたはCCCP)などのメディアセッションプロトコルを使用することができる。  (もっと読む)

(もっと読む)

ファイアウォールを構成する方法、システム、およびコンピュータ・プログラム

【課題】データ処理システム内の1組のデータ処理エンティティ(エンドポイントなど)にソフトウェア製品を配布する解決策(A1〜A16)が提案すること。

【解決手段】システムは、エンティティの通信を制御するように構成された1組のセキュリティ・アプリケーション(ファイアウォールなど)を含む。対応する方法は、エンティティ上でのソフトウェア製品の実行を可能にするセキュリティ・アプリケーションのターゲット構成を求めるステップで始まる。次いで、ソフトウェア製品およびターゲット構成を実施するように構成されたソフトウェア・パッケージ(複数可)が構築される(A11)。この方法は、各エンティティに対してソフトウェア製品を実施し、各セキュリティ・アプリケーションのターゲット構成を実施するソフトウェア・パッケージを適用させるように、システム内でソフトウェア・パッケージを配布すること(A12〜A16)によって続行する。

(もっと読む)

リモートアクセスシステム、情報処理装置、リモートアクセスプログラム、及びリモートアクセス方法

【課題】 業務端末をイントラネットの内外で使用する場合、コンピュータウィルスがイントラネットに感染することを防止するとともに、インターネットへ情報が漏洩することを防止する。

【解決手段】 インターネットと所定のイントラネットに接続可能な情報処理装置が、当該装置による今回及び前回のネットワークアクセスの接続位置が、それぞれインターネットとイントラネットのいずれであるかを特定する接続位置情報を記憶する接続位置記憶手段と、当該装置による今回及び前回のネットワークアクセス先が、それぞれインターネットとイントラネットのいずれであるかを特定する接続先情報を記憶する接続先記憶手段と、今回の接続位置情報、前回の接続位置情報、今回の接続先情報、及び前回の接続先情報にもとづいて、当該装置がインターネットとイントラネットの両方に同時には接続できないように制御するネットワークアクセス管理部とを備えたシステムとする。

(もっと読む)

ネットワーク上にあるサービスを実行する方法及びフロー処理装置

【課題】ネットワーク環境を設定する負荷を低減する。

【解決手段】サービスを実行するフローを記述した第1の文書から、第2の文書と第3の文書を生成し、第1の装置に第2の文書を登録する。サービスが存在するネットワーク上の第2の装置に第3の文書を登録し、第1の装置が第2の文書を解釈して、第2の装置を呼び出す。そして、第1の装置から呼び出された第2の装置が第3の文書を解釈し呼び出したサービスの実行結果を第1の装置が受信する。

(もっと読む)

通信制御システム及び通信制御方法

【課題】セキュアでない外部ネットワークにも接続可能な移動体端末装置においても、ネットワーク側からの不正なアクセスを防御することができる通信制御システム及び通信制御方法を提供すること。

【解決手段】本発明の通信制御方法においては、移動体端末1が移動通信センター3に対して接続問い合わせを行い、移動通信センター3が移動体端末1にセキュリティポリシーを提供し、移動体端末1がセキュリティポリシーに応じてネットワーク資源を開放する。

(もっと読む)

ファイアウォール装置

【課題】内部ネットワークの各サーバに認証等の負担を負わせることなく、セキュリティの信頼性の高いユーザ認証機能をファイアウォール上に持たせるとともに、不使用時に通信路の接続を遮断するシステムをファイアウォール上に設け、実用的で信頼性の高いファイアウォールを提供することを課題とする。

【解決手段】ユーザ識別信号および外部端末a特有の認証番号から、アクセス可能な正当なユーザかどうかを判断するログイン制御部7と、予めユーザ毎に接続可能なサーバαおよび通信プロトコルを登録したユーザデータベース9と、前記ログイン制御部で正当ユーザと判断されたユーザに対してユーザデータベース9のデータに基づいて通信ルートを設定するルーティング制御部11と、外部端末に対してユーザ側で実施されるハートビートプログラムを送信してハートビート信号の発信から通信路の使用状態を監視するハートビート制御部13とを備えたこと。

(もっと読む)

セッション制御システム及びセッション制御方法

【課題】不正行為と思われる処理をユーザがした場合に、当該処理を一時停止して、そのユーザのセッションを他のユーザに転送することで、それ以上の不正行為を防ぐことを目的とする。また、他のユーザからセッションを受けたユーザが当該処理の続行を指示した場合は、当該処理を続行できる仕組みを提供する。

【解決手段】第一のクライアント端末から受信した操作情報が、禁止情報記憶手段に記憶される禁止情報に一致するか否かを判定し、一致する場合は、当該操作情報に係る処理を一時停止するとともに、当該操作情報に一致する禁止情報に対応付けて禁止情報記憶手段に記憶された転送先情報によって特定される第二のクライアント端末に対して、当該操作情報に係るセッションを転送する。また、処理を続行する指示を受けた場合、一時停止した処理を続行し、転送したセッションを第一のクライアント端末に戻す。

(もっと読む)

161 - 180 / 425

[ Back to top ]