Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

401 - 420 / 725

データ型管理ユニット

データ型管理ユニット(120)は、関連付けされたコード型(250)と組になった少なくとも1つの識別基準(240)を備えるルールモジュール(230)と、コード信号を受信するように構成されたインターフェースモジュール(210)と、インターフェースモジュール(210)およびルールモジュール(230)に接続された解析モジュール(220)とを備える。各識別基準(240)は、関連付けされた拒絶条件(320)と組になった比較ルール(310)を備える。各識別基準(240)の比較ルール(310)は、関連付けされたコード型(250)を示す少なくとも1つのコードパターン(330)を備える。各識別基準(240)の拒絶条件(320)は、少なくとも1つの拒絶ルール(340)を備える。解析モジュール(220)は、受信したコード信号を各識別基準(240)の各コードパターン(330)と比較し、1つまたは複数の比較結果が1つまたは複数の拒絶ルール(340)に違反しているかを認識するように構成される。  (もっと読む)

(もっと読む)

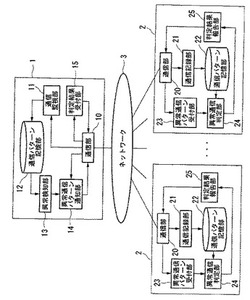

電子システム、電子機器、中央装置、プログラム、および記録媒体

【課題】異常な通信の検知をより確実に行うことができる電子システム、電子機器、中央装置、プログラム、および記録媒体を提供する。

【解決手段】中央装置1は、ネットワーク3を介して行われる通信の監視結果に基づいて異常な通信の検知(異常検知)を実行する。異常な通信を検知した場合、中央装置1は、異常な通信の特徴パターンを示す異常通信パターン情報を端末2に通知する。端末2は、自身が行った通信の特徴パターンを示す通信パターン情報を記録しており、中央装置1から通知された異常通信パターン情報と通信パターン情報に基づいて、過去に異常な通信を行ったか否かを判定する。

(もっと読む)

1つまたは複数のパケット・ネットワーク内で望まれないトラフィックの告発をオーバーライドする方法および装置

自動化された検出アルゴリズムに起因するトラフィックのブロックを選択的にオーバーライドする方法および装置が提供される。ターゲット犠牲者は、ターゲット犠牲者へのパケットの送信が制限されなければならない少なくとも1つのソース・コンピューティング・デバイスのソース・アドレスを識別する中央フィルタを維持するステップと、ターゲット犠牲者へのパケットの送信がターゲット犠牲者に送信されなければならない1つまたは複数のソース・コンピューティング・デバイスを識別する少なくとも1つの正規表現をリストするオーバーライド・フィルタを維持するステップと、中央フィルタが、受信された少なくとも1つのパケットが少なくとも1つのソース・コンピューティング・デバイスから受信されることを示す場合に、ソース・アドレスをドメイン・ネーム・サービス・フォーマットのアドレスに変換するステップと、ドメイン・ネーム・サービス・フォーマットがオーバーライド・フィルタ内に現れる正規表現を満足する場合にターゲット犠牲者に少なくとも1つのパケットを送信するステップとによって望まれないトラフィックに対して保護することができる。  (もっと読む)

(もっと読む)

段階的認証システム

【課題】全般的には、サーバに対するユーザ認証を、他のサーバに対する以前の認証に基づいて行うシステム、方法および媒体が開示される。

【解決手段】サーバに対してユーザの認証を行う方法の実施形態は、サーバに対してユーザの認証を行うリクエストを受信することと、認証計画との一致を、ユーザの認証を行うことが要求するかどうかを判断することとを含むとよい。計画が必要であれば、本方法はさらに、他のサーバへのユーザ・アクセスに関する期待情報をそれぞれ有する複数の認証記録を備えて格納されている認証計画にアクセスすることを含むとよい。本方法はさらに、ユーザの、現在の認証計画のインジケーションを、認証ストアから受信することを含むとよく、この計画は、ユーザ・アクセスに関する現在の情報をそれぞれ有する複数の承認記録を有する。本方法の実施形態はさらに、格納されている認証計画と、受信された現在の認証計画とを比較して、それらが一致するかどうかを判断することと、一致に応答して、ユーザを認証することとを含むとよい。

(もっと読む)

モデル化アプリケーションの分散動作制御実行

本発明は、モデル化されたアプリケーションの分散動作制御実行のための方法、システム及びコンピュータプログラムプロダクトに関する。本発明の実施形態は様々なピアツーピア機能性と共に中央データ収納部の相互動作を容易にする。これにより、中央データ格納部及びピアツーピアメッセージングの両方の利点を利用する環境において分散アプリケーションを実行することができる。分散ソフトウエアアプリケーションの実行の間に中央データ格納部のリード−オンリ部を用いて様々な処理システムに動作制御を与えることができる。よって、本発明の実施形態はモデル−ベースのアプリケーション用の分散した非集中型ランタイムを形成するノードのポリシ駆動の集合体を形成するために用いることができる。集中化したポリシに応じ、ピアツーピアファブリックを介してアプリケーションを実行する連携したノードの集合体を利用することは、分散アプリケーションランタイムを大スケールでの分散及び非集中化に適応させることを可能にする。  (もっと読む)

(もっと読む)

コンピュータネットワークへの不正侵入を解析するシステムおよび方法

本方法はコンピュータネットワークへの不正侵入を解析する。アクセスはデコイネットワークデバイス上にホストされたハイパーバイザーOS上で実行する仮想デコイOSを介して許可される。これは仮想デコイOS上のポート開放によりなされる。仮想OSへの攻撃は、ハイパーバイザーOS上の内観モジュールにより傍受される。攻撃識別情報はプライベートネットワークインターフェースチャネルを介し通信され、フォレンジックデータとしてデータベースに記憶される。シグネチャ生成エンジンは攻撃シグネチャを生成するためフォレンジックデータを用い、侵入防止システムは続く攻撃を識別、防止するためシグネチャを用いる。ウェブベース仮想インターフェースはシステム構成、並びに内観モジュール及びシグネチャ生成エンジンにより生成されたフォレンジックデータの他、処理モジュールのリレーショナルデータベースに記憶されたデータの解析等を容易にする。 (もっと読む)

ウェブサービスリソースにアクセスするためのリクエスト専用認証

ウェブサービスリソースへのアクセスのリクエストは、受信されたリクエストの種類に基づいて評価される。そのリクエストを許可するために、十分な認証の証拠が与えられなければ、リクエストは許可されない。認証サービスは、1または複数の要因を評価して、クライアントを認証するかどうかを判定する。認証サービスによって認証された後に、認証の証拠がウェブサービスに与えられて、ウェブサービスリソースへのアクセスを許可する。  (もっと読む)

(もっと読む)

画像形成装置及び画像形成方法

【課題】本発明の課題は、情報システムのセキュリティを確保するシステムに関し、特に、ドキュメントのドキュメント属性を取得することによって、セキュリティポリシーに基づいた処理制御を行う画像形成装置を提供することを目的とする。

【解決手段】本発明の課題は、ドキュメントに関する取り扱いのルールを記述したセキュリティポリシーを保持するポリシー保持手段と、外部からのセキュリティポリシーで上記ポリシー保持手段にて保持される上記セキュリティポリシーを書き換えるポリシー書き換え手段と、上記ポリシー管理手段によって管理される上記セキュリティポリシーに従って、上記ドキュメントに対する動作を制御する動作制御手段とを有する画像形成装置によって達成される。

(もっと読む)

ネットワークにおける不正行為の検出及び禁止

記述されるコンピュータプログラム製品を含むコンピュータベースの方法及び装置は、ネットワーク上の不正行為を検出及び禁止し、ネットワーク上のデータを復元し、ネットワーク上のユーザセッションを統一し、ネットワーク上の不正行為を検出し、保存された情報を使用してネットワーク上の不正行為を検出し、ネットワーク上のデータ供給に同意するためのものである。ある側面において、ユーザは、送信装置を利用して、処理のために複数のデータセンター間で分割させるデータパケットを送信する。該データパケットはデータセンターで取り込まれる。該データパケットは再結合される。再結合されたデータは、不正検出、マーケティング分析、ネットワーク侵入検出、顧客サービス分析、及び/又は、パフォーマンス分析のために分析され得る。不正行為が検出された場合、ユーザは、送信装置を利用して、処理のために複数のデータセンター間で分割させるユーザ要求を送信する。ユーザ要求はデータセンターで取り込まれる。該ユーザ要求は、ユーザセッションに統一される。該ユーザセッションは、不正検出、マーケティング分析、ネットワーク侵入検出、顧客サービス分析、及び/又は、パフォーマンス分析のために分析され得る。不正行為が検出された場合、該ユーザは、更なる不正行為を防止するために禁止され得る。  (もっと読む)

(もっと読む)

ポリシー管理基盤

本明細書では、普遍的なポリシー・ベースの解決策をコンピューティング環境における多様なシナリオにわたって提供する、ポリシー管理基盤の1つまたは複数の実装形態を説明する。ポリシー管理基盤の少なくとも1つの実装形態では、ポリシー・ベースのデータを他の層のデータに対してどのように構造化または階層化するかを定義する。さらに、説明した実装形態では、ポリシーの「重複」および「衝突」を決定する機構を提供する。  (もっと読む)

(もっと読む)

データ利用制限システム、ユーザ情報管理装置、データ利用判定装置及び移動機並びにデータ利用制限方法

【課題】データを利用するユーザとその周囲の人のユーザ情報を利用してデータ利用の可否を判定し、利用の制限を行うことができるデータ利用制限システム、ユーザ情報管理装置、データ利用判定装置及び移動機並びにデータ利用制限方法を提供する。

【解決手段】データ利用制限システムに、移動機から取得したユーザ情報を管理するユーザ情報管理手段と、移動機からのデータの利用判定要求に対し、ユーザ情報管理手段により管理されるユーザ情報に基づいて、データの利用の可否を判定するデータ利用判定手段と、データ利用判定手段によるデータ利用可否の判定結果に応じて、データの利用の制限及び/又は削除を行うデータ利用管理手段とを備えることにより達成される。

(もっと読む)

情報送信端末装置およびコンピュータプログラム

【課題】 コンピュータ間通信における利便性も確保しつつ情報漏洩を抑制し、さらに電子ファイルの散在を制限すること。

【解決手段】 情報送信端末装置は、電子ファイルにおけるメッセージデータとフォーマットデータとに分割して作成する。電子ファイルの受信者における受信ポリシーを定めるポリシー情報の入力を受け付け、フォーマットデータおよびポリシー情報を、所定の情報受信端末装置に送信する。その受信端末装置では、ポリシー情報とフォーマットデータを保持し、受信者がファイルを閲覧する場合に、一部または全部を含むメッセージデータの要求を行う。情報送信端末では、その要求がポリシー情報と比較して正当か否かを判断し、判断結果からポリシー情報が正当である場合に、情報受信端末装置に対してメッセージデータの送信が行われ、ビューワによってメッセージデータを含む所定のデータを閲覧可能とする。

(もっと読む)

セキュアOSのセキュリティポリシ追加設定方法及びシステム

【課題】 ラベルベースセキュアOSのアクセス制御設定の追加設定を容易に実施可能にする。

【解決手段】 ラベルで識別されるリソースに対しプロセス毎にドメインと呼ばれるアクセス権限及び操作内容を設定可能なラベルベースセキュアOSのセキュリティポリシ追加設定方法であって、ラベルベースセキュアOSが稼働するコンピュータ内に設けた変換手段により、既存のセキュリティポリシに対して追加設定するポリシについて名前ベースセキュアOSにおける設定書式で記述された追加セキュリティポリシの設定内容を受付け、ラベルベースセキュアOSのセキュリティポリシに追加可能な形式に変換し、変換後のセキュリティポリシの内容を既存のラベルベースセキュリティポリシに追加設定するステップを備える。

(もっと読む)

情報処理装置

【課題】情報処理装置において、セキュリティレベルの異なる情報を再利用しやすくする。

【解決手段】情報端末装置1に、セキュリティレベルの異なる出力ドライバ3を設ける。作成した文書のセキュリティレベルに応じて、出力ドライバ3を選択して出力する。出力された文書情報は、出力ドライバ3に対応した情報蓄積装置4に格納される。または、情報蓄積装置4を、セキュリティレベルの異なる複数の領域に分け、出力ドライバ別に文書情報を保存するか、出力先情報管理テーブル9に、出力情報と出力ドライバ3の関連を保持する。蓄積情報の再利用時には、目的にあった情報蓄積装置4にアクセスすることで、セキュリティレベルの異なる情報を、判断に迷うことなく簡単かつ安全に再利用できる。

(もっと読む)

サーバ管理者による矛盾・不整合のある設定防止セキュリティ管理システム

【課題】サーバ管理者によるセキュリティ管理システムの管理サーバの設定に関する脆弱化を防ぎ、安全な運用を可能にしたサーバ管理者による矛盾・不整合のある設定防止セキュリティ管理システムを提供する。

【解決手段】クライアントマシン3にネットワーク2を介して接続される管理サーバ1が、サーバ管理者によって管理サーバ1の設定項目に変更が加えられると、変更確定後に予測される状態と、不整合ポリシーDB6に格納される不整合ポリシーに存在するいずれかの条件とがマッチするかどうかを検索する手段と、マッチする場合には変更しようとしている箇所を黄色で表示させる手段と、整合性のとれている設定の場合に、セキュリティポリシーDB7に格納されるセキュリティポリシーとのマッチングを行う手段と、変更後の状態のセキュリティレベルが変更前のセキュリティレベルより低い場合に変更しようとしている箇所を赤色で表示させる手段等を備えている。

(もっと読む)

管理装置及び管理方法及びプログラム

【課題】通常ネットワークに接続している端末に比べ、ウイルス感染や情報流出等の危険性の高い持出端末や持ち帰り端末に対して、各端末の状態に対応した検疫を実施する。

【解決手段】管理装置1の状態対応セキュリティ情報格納部16は、端末の状態(通常接続、持出、持ち帰り)ごとの検疫基準を示すセキュリティ情報を格納し、状態対応検疫判定手段12が端末の状態を判定し、情報収集手段11は端末の端末情報を受信する。状態対応検疫判定手段12は、判定された端末の状態に対応するセキュリティ情報を取得し、取得したセキュリティ情報と端末情報とを比較して検疫を行う。アクセス制限指示手段13は、検疫の結果、端末のセキュリティ設定がセキュリティ情報に合致しない場合に、セキュアゲート装置2に指示を送り、端末のネットワークリソースに対するアクセスを禁止し、セキュアゲート装置2は、指示に基づき、端末のアクセス先を制限する。

(もっと読む)

証明書を利用したクライアントセキュリティ認証システム及びその認証方法ならびにそのためのプログラム

【課題】クライアントとサーバ間の情報転送を低く抑えてネットワークやネットワーク機器の負荷を低減し、適切なクライアントのみがネットワークへの接続が許可されている状態を保つことができるようにすること。

【解決手段】(a)PC220は、自PCより新しい証明書を持ったPCが存在するかを同一セグメント内にあるすべてのPCに問い合わせる。(b)PC210は問い合わせに対して自PC210がPC220より新しい証明書を保持している場合、問い合わせ元PC220へ該新しい証明書及び検査項目情報を転送する。(c)PC220はPC210から受信した新しい証明書及び検査項目情報を元に検査処理部223にて検査を実施する。(d)検査結果が適合の場合、PC220はサーバ101に該証明書を転送し接続通知を行う。(e)接続を許可されたPC220は他PCに自PCが最新の証明書が存在することを通知する。

(もっと読む)

アクセス権管理システム、サーバ及びアクセス権管理プログラム

【課題】 複数のドメインでサービス資源を共有する際に、共有の対象となるサービス資源に対するアクセスポリシーを、ドメイン管理者らの合意の下で策定するにあたり、効率的かつ確実な合意の形成を支援できるアクセス権管理システムを提供する。

【解決手段】 資源共有ポリシーを作成し、複数のドメイン管理者間による資源共有ポリシーの交渉処理を行うアクセス権管理装置10をドメイン毎に備え、資源共有ポリシーを作成したアクセス権管理装置が、資源共有ポリシーを構成するポリシー単位毎に、当該ポリシー単位の交渉先である前記アクセス権管理装置を特定し、特定したアクセス権管理装置の識別名と交渉対象となる前記ポリシー単位とを含む交渉情報を生成し、交渉情報を特定のアクセス権管理装置に送信し、交渉情報を送信した特定のアクセス権管理装置から、全てのポリシー単位に対する合意の指示があった場合に、資源共有ポリシーを共有資源20に設定する。

(もっと読む)

データストリームのセキュリティを確保するための方法

【課題】電子端末によって送られるデータストリームのセキュリティを確保する。

【解決手段】電子端末に挿入される超小型回路カード内に作りこまれてホストとして機能するプロクシ・サーバ115によって達成され、一組の端末又は一群の端末のコンフィギュレーションメモリを更新する権利が単一のエンティティすなわち1つのフリートマネージャ(複数群の端末間のマネージャを除く)に排他的に与えられている超小型回路カードのコンフィギュレーションメモリにプロクシ・サーバの構成を記録し、少なくとも1つのプロトコルの各データストリームに対してプロクシ・サーバを強制的に使用させるパラメータを、プロトコルコンフィギュレーションメモリに記録し、プロクシ・サーバに提出されるべきパラメータ付きの各プロトコルの各データストリームに対して、プロクシ・サーバのコンフィギュレーションによって、前記ストリームのために考案された処理を行う。

(もっと読む)

セッション制御システム及びセッション制御方法

【課題】不正行為と思われる処理をユーザがした場合に、当該処理を一時停止して、そのユーザのセッションを他のユーザに転送することで、それ以上の不正行為を防ぐことを目的とする。また、他のユーザからセッションを受けたユーザが当該処理の続行を指示した場合は、当該処理を続行できる仕組みを提供する。

【解決手段】第一のクライアント端末から受信した操作情報が、禁止情報記憶手段に記憶される禁止情報に一致するか否かを判定し、一致する場合は、当該操作情報に係る処理を一時停止するとともに、当該操作情報に一致する禁止情報に対応付けて禁止情報記憶手段に記憶された転送先情報によって特定される第二のクライアント端末に対して、当該操作情報に係るセッションを転送する。また、処理を続行する指示を受けた場合、一時停止した処理を続行し、転送したセッションを第一のクライアント端末に戻す。

(もっと読む)

401 - 420 / 725

[ Back to top ]