Fターム[5B285CA41]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900)

Fターム[5B285CA41]の下位に属するFターム

共有鍵 (910)

公開鍵暗号系 (968)

電子署名 (761)

認証局・鍵管理サーバ使用 (336)

乱数コード利用 (562)

Fターム[5B285CA41]に分類される特許

1,341 - 1,360 / 1,363

符号化されたデジタルデータを利用可能にする方法及び装置

符号化デジタルデータの望ましくない利用を回避する方法において、認証利用情報がデータシンク装置に利用可能とされ、認証利用情報は、デジタルデータとは別に利用可能とされ、データシンク装置によるデジタルデータの利用を認証するためのものであり、少なくともデジタルデータのさらなる利用性をブロックするブロッキング情報と復号化情報を有し、復号化情報は、デジタルデータと関連付けされ、デジタルデータを復号化するためのものであり、認証利用情報がデータシンク装置に利用可能にされる前、データソース装置に利用可能にされ、本方法では、復号化情報をデータソース装置に利用可能にすることの取り下げが行われる。  (もっと読む)

(もっと読む)

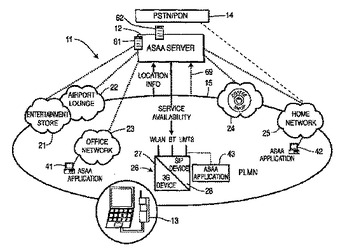

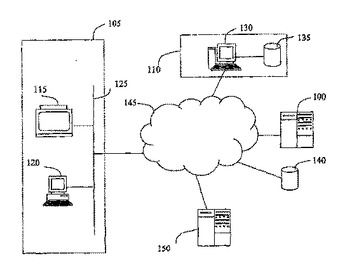

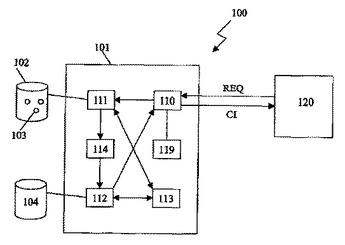

異なる種類のアクセス技術ネットワーク全体に対するアプリケーションサーバ自律アクセスのためのシステム

異なる種類のアクセス技術を採用する装置によって、無線インフラストラクチャへの自動アクセスを提供するASAA(Application Server Autonomous Access:アプリケーションサーバ自律アクセス)システム。本システムには、少なくとも1つのポリシーを格納するための関連データ格納装置を有するサーバ、およびサーバへのアクセスを提供するために、サーバに接続された複数のサブネットワークが含まれる。複数のサブネットワークは、少なくとも2つの異なった種類のアクセス技術を採用する。複数のWTRU(Wireless Transmit/Receive Unit:無線送受信ユニット)が、少なくとも1つのサブネットワークと無線で接続される。サーバは、この無線接続を監視し、かつ少なくとも1つのポリシーに基づき、異なるサブネットワークの間でWTRUを切り換える。

(もっと読む)

(もっと読む)

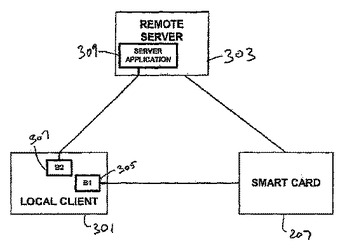

安全な計算装置を使って身元情報の窃盗を防ぐシステムおよび方法

信頼できないコンピュータから行われる身元情報の窃盗を未然に防ぐように設計されたやり方で、コンピュータネットワークを介して安全なトランザクションを遂行するシステムおよび方法である。クライアントコンピュータが、ユーザにユーザインタフェースを提供する、クライアントコンピュータからネットワークへの接続、サーバコンピュータからネットワークへの接続、および安全なポータブル計算装置からネットワークへの接続が、ユーザからサーバへの私的な機密ユーザ情報の安全な伝送を実現する。私的情報は、ユーザが対話しているコンピュータ上で取り込まれる可能性なく、安全な接続を介して安全な計算装置からサーバへ直接伝送される。  (もっと読む)

(もっと読む)

ディスク解読方法及びシステム

本発明は、光ディスクの解読方法及びシステムを提供する。光ディスクのコンテンツが解読され、解読情報は、インターネットサーバに格納される。解読情報は、2層のデータを含む要求に関連してインターネットサーバによって形成され、第1の層は、コピーすることができない光ディスクのデータに関連した情報を含み、第2の層は、解読された光ディスク解読方法を含む。光ディスクプレーヤが解読情報を受信すると、先ず、第1の層の情報に従って、コピーすることができない再生すべき光ディスクからデータを取得し、その後、コピーすることができないデータを用いて第2の層のデータを解読し、これによって、光ディスク解読方法及び関連のパラメータを取得する。  (もっと読む)

(もっと読む)

移動無線網とIMSネットワークとの間のデータトラフィックを保護する方法

本発明は、移動無線網(3)とIMSネットワーク(4)との間のデータトラフィックを保護する方法に関する。ここでは、移動加入者(UE)を移動無線網(3)において認証し、該移動無線車(UE)をIMSネットワーク(4)において認証し、IMSネットワーク(4)で認証された移動加入者(UE)の識別子と移動無線網(3)で認証された加入者(UE)の識別子とが一致するか否かを検査する。識別子が一致する場合、肯定確認メッセージをIMSネットワーク(4)から移動加入者(UE)へ送信し、移動加入者(UE)とIMSネットワーク(4)との間のデータ交換を、共通の鍵によって保護される保護プロトコルを介して実施する。該保護プロトコルで使用される鍵は、肯定確認メッセージから導出する。  (もっと読む)

(もっと読む)

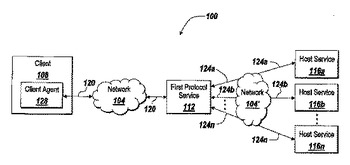

信頼性および持続性のある通信セッションを介したクライアントの自動的な再接続

本発明は、信頼のおける持続的な通信セッションを通じて、クライアントを再接続し、ユーザー認証を提供する方法およびシステムに関する。複数の第2のプロトコルをカプセル化する第1のプロトコルが、ネットワークでの通信に使用される。第1のプロトコルを使用する第1のプロトコルサービスは、クライアントとホストサービス間のセッションの持続性および信頼のおける接続を提供する。クライアントとホストサービス間のネットワーク接続が切断した際には、接続が再確立され、ユーザーは、ユーザーの認証証明を再入力することなく、又は、ホストサービスとのユーザーセッションを再確立することなく、ホストサービスへ再認証される。  (もっと読む)

(もっと読む)

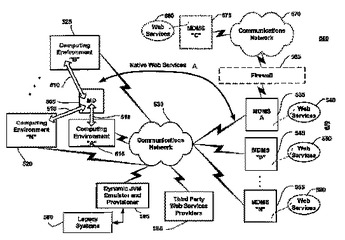

可動性装置プラットフォーム

安全なモバイル・コンピューティングを可能にする可動性装置プラットフォームが提供される。実施例では、典型的な可動性装置プラットフォームは、少なくとも1つのコンピューティング環境と通信インターフェースを通して通信し、安全なウェブ・サービスを処理して記憶するために動作可能な可動性装置、ウェブ・サービスを使用してデータ及びコンピューティング・アプリケーションと通信するために動作可能な通信ネットワーク、並びにウェブ・サービスを生成し、処理し、記憶し、伝達し、暗号化するために動作可能な可動性装置管理サーバを含む。更に、可動性装置管理サーバは、暗号化キーを協働する可動性装置に提供し、ウェブ・サービスを要求中の協働する可動性装置を可動性装置管理サーバから認証及び検証するための1又は複数の可動性装置管理機能を実行するために動作可能である。更に、可動性装置管理サーバ及び可動性装置は、認証及び検証をユーザ識別情報及びパスワード情報を使用して実行するために動作可能である。  (もっと読む)

(もっと読む)

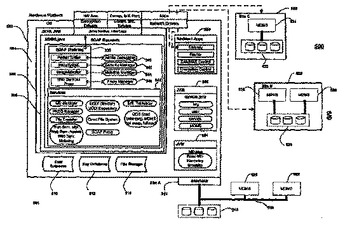

可動性装置サーバ

安全なモバイル・コンピューティングを可能にする可動性装置プラットフォームの一部として使用される可動性装置管理サーバが提供される。図示される実施例では、典型的な可動性装置プラットフォームは、少なくとも1つのコンピューティング環境と通信インターフェースを介して通信し、安全なウェブ・サービスを処理して記憶するために動作する可動性装置、データ及びコンピューティング・アプリケーションをウェブ・サービスを使用して通信するために動作する通信ネットワーク、並びにウェブ・サービスを可動性装置に対して生成し、処理し、記憶し、通信し、暗号化するために動作する可動性装置管理サーバを含む。更に、可動性装置管理サーバは、暗号化キーを協動する可動性装置に提供し、ウェブ・サービスを要求中の協動する可動性装置を可動性装置管理サーバから認証して検証する1又は複数の可動性装置管理機能を実行するために動作する。更に、可動性装置管理サーバ及び可動性装置は、ユーザ識別情報及びパスワード情報を使用して認証及び検証を実行するために動作する。更に、可動性装置管理サーバは、測定機能、及び可動性装置プラットフォームで処理され実行されるウェブ・サービスでのオペレーションを実行するために動作する。更に、可動性装置管理サーバは、可動性装置管理サーバと協動する可動性装置の間の断続的接続をサポートするために動作する。  (もっと読む)

(もっと読む)

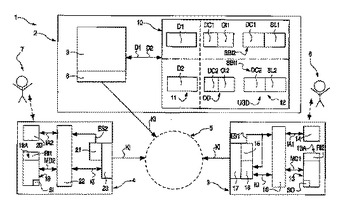

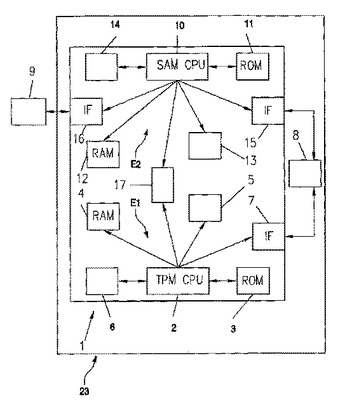

電気機器のハードウェア及び/又はソフトウェア並びに電気機器と協働するデータキャリアを識別及び/又は検証するための方法及び回路

電気機器のハードウェア及び/又はソフトウェア並びに電気機器と協働する例えばスマートカード等のデータキャリアを識別及び/又は検証するための回路及び方法においては、電気機器のハードウェア及び/又はソフトウェアを検証するための第1のユニット(E1)、特にトラステッド・プラットフォーム・モジュール(TPM)と、外部データキャリアを検証及び/又は識別して認証するための第2のユニット(E2)、特にセキュア・アプリケーション・モジュール(SAM)とが、直接的なデータ交換のために、中央演算ユニット(2,10)の通信インタフェース(17)を介して結合され、それにより、攻撃又は操作の可能性が減少し又は排除される。  (もっと読む)

(もっと読む)

近接装置をバイオメトリクスで有効化する方法およびシステム

POS装置を通る近接決済トランザクションをするための自己で有効であることを検証する決済装置が提供される。決済装置は、POS装置に格納された、または処理された支払人情報の無線通信用電子機器を含む。バイオメトリクスリーダを決済装置に一体化する。実地での決済装置のユーザのバイオメトリクス測定情報は、決済装置が当該ユーザに対応するバイオメトリクス測定情報を登録してある基準と内部で比較される。決済装置は、比較の結果によって、使用のためにそれ自体を自分で有効化する。  (もっと読む)

(もっと読む)

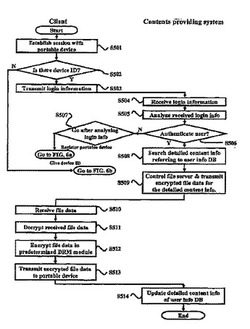

ネットワークを通じて個人携帯端末とデータ同期化を行うための方法及びそのシステム

本発明は、ネットワークを通じてコンテンツ提供システムと個人携帯端末とのデータ同期化を行うための方法及びそのシステムに関するものであって、さらに詳細には、コンテンツ提供システムと同期化情報システム、及び個人携帯端末が接続されているパソコンに設けられた同期化クライアントが連動し、デジタル著作権の保護が必要な所定のコンテンツデータを前記個人携帯端末に伝送するための方法及びそのシステムに関するものである。 (もっと読む)

セキュリティに用いる方法および装置

ネットワーク内のデータパスを安全にするセキュリティシステムは、使用されるセキュリティ特徴のパラメータを変更する事象に対処する。例えば、使用されている暗号化アルゴリズムのタイプ、または、キー長さあるいは交渉のラウンド数などの暗号化アルゴリズムのパラメータを変更することができ、またはデータ転送プロトコルを変更することができる。セキュリティシステムが対処することのできる事象には、より高価なサービスへのログオン、ネットワークの位置、または日付や時間あるいはネットワーク内での使用パターンなどの変更などのユーザ行動が含まれる。システムはルールを利用して入ってくるデータを処理し対応を決定する。パラメータは設定データを、デジタルテレビシステム内のヘッドエンドやテレビの受信機などの、ネットワークに接続された通信デバイスに出力することで変更される。システムの好適な形態においては、使用されるセキュリティ特徴のパラメータはネットワークの位置に依存することができ、セキュリティが侵入されることをより困難にする多様性がシステムにもたらされる。  (もっと読む)

(もっと読む)

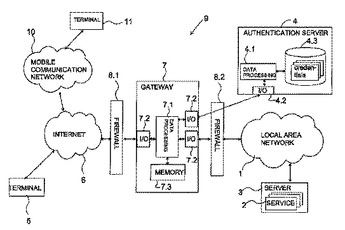

クレデンシャルを提供する方法、システム、認証サーバ、及びゲートウェイ

本発明は、第1のデータネットワーク1のサービス2を利用するためにクレデンシャルを出力する方法及びシステムに関する。ユーザは、第2のネットワーク6からゲートウェイ7を介して認証サーバ4へ送信するユーザ識別子を用いて第2のデータネットワーク6へログインし、そこで上記ユーザ識別子の検証を行い、ログインの成功に関する情報を上記ゲートウェイ7へ送信する。認証サーバ4と接続してクレデンシャルに関連する情報が格納され、その場合、ログイン段階で認証サーバ4からゲートウェイ7へクレデンシャルに関連する情報が送信される。ゲートウェイ7から1のデータネットワーク1のサービス部へクレデンシャルは送信される。本発明は、上記システムとゲートウェイ7とにおいて使用する認証サーバ4にも関する。  (もっと読む)

(もっと読む)

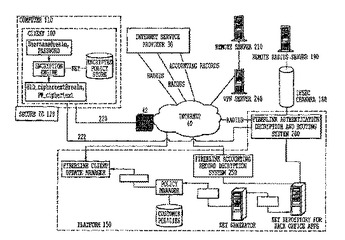

デジタル通信を容易にするためのシステム、方法、装置およびコンピュータプログラム

コンピュータで実装される方法および装置により、コンピュータへのセキュリティで保護されたアクセスが提供される。本発明のある側面によれば、ユーザーからユーザーIDおよびパスワードを含む信用情報が受け取られる。信用情報は暗号化アルゴリズムを使って暗号化される。その暗号化された信用情報を含んだ、コンピュータへのアクセスの要求が生成される。コンピュータへのアクセス要求はネットワークを通じて送信される。そのコンピュータへのアクセスが認められたという検証が受信される。そのコンピュータへのアクセスが受信される。  (もっと読む)

(もっと読む)

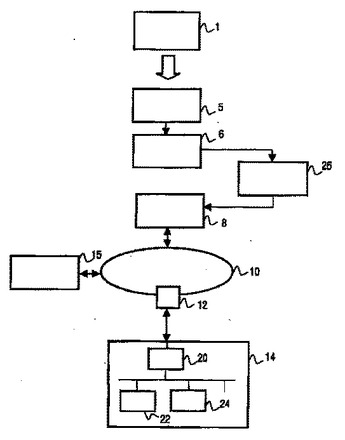

アクセスを規制された個人化データおよび/またはプログラムの自動生成方法

【課題】アクセスの規制された、個人化されたデータおよび/またはプログラムの自動化された生成システムおよび方法を提供する。

【解決手段】ユーザー10,...,14が通信装置20,...,24を用いてネットワーク30/31を介して中央ユニット40にアクセスし、この通信装置にアクセスの規制されたデータおよび/またはプログラムが送信される。その際、認証カテゴリー4211,...,4214に応じて分割されたデータ・エレメントを有するデータ・レコード421,...,423が生成され、個人化され、アクセスの規制されたデータおよび/またはプログラムが中央ユニット40のフィルター・モジュール41を用いてユーザー10,...,14の認証カテゴリーとアクセス・リクエスト・データに基づいて生成される。

(もっと読む)

ピア・ツー・ピアサービス編成ための相互運用システム及び方法

リッチメディア技術を可能にする自己組織型サービスネットワークの形成に寄与する、ポリシー管理されたピアツーピアサービス編成を行うためのシステム及び方法が記載さる。ある実施例では、サービスがピアツーピア通信ノードに配信され、各ノードからメッセージポンプ及びワークフロー照合部を使用してメッセージのルーティング及び編成が提供される。サービスインタフェースの分散ポリシー管理は、信頼とセキュアの提供に対応し、商業的な価値の交換に寄与する。ピアツーピアメッセージング及びワークフロー照合部により、様々なタイプが混ざり合った原始的なサービスから動的にサービスを生成可能である。共有リソースは、UDDI、SOAP、及びWSDLに搭載されたウェブサービス展開で一般的にサポートされるものを超えた異なるサービスインタフェースバインディングを使用した、多様なタイプのサービスである。好ましい実施例では、ノードが互いを検出し、インタラクションし、価値を交換し、WANからPANまでのネットワークレイヤにわたり相互運用することが可能なメディアサービスのフレームワークが提供される。 (もっと読む)

コンテンツ項目を頒布する方法及びシステム

コンテンツ項目を受信者へ頒布する方法及びシステムが提供される。前記コンテンツ項目は、前記受信者に一意的に関連付けされたマーカを含む。第1時間点において、前記マーカは、前記コンテンツ項目に挿入される。第2時間点において、前記マーカと前記コンテンツ項目の前記受信者との間における関連付けが登録される。前記第1時間点は、前記受信者が知られる時間点の前に存在する。前記マーカは、好ましくは、透かしを用いて挿入される。ある実施例において、前記第1時間点は、処理負荷が比較的低い時間点において存在する。多重マーカが、単一コンテンツ項目に挿入され得る。  (もっと読む)

(もっと読む)

暗号で保護されたプレフィクスを用いたインターネットプロトコルネットワーク用のロケーションプライバシー

【課題】各ルータが、情報のパケットを転送するのに必要な情報を取得するが、いかなる追加情報も取得しない。

【解決手段】暗号で保護されたプレフィクス(CPP)は、CPP IPアドレス54とホストの地理的な位置との間のいかなる対応関係も妨げるIPアドレスを生成するのに用いられる。IPアドレスは、多数のセグメントからなるアドレスのプレフィクスに細分化される。各セグメントは、アクセスネットワークドメイン(又は、プライバシードメイン)内のルータの部分集合にのみに知られている暗号化鍵を用いて暗号化される。

(もっと読む)

配信ネットワークを介したマルチメディアコンテンツの配信方法

本発明は、ネットワークを介して送信されるコンテンツを一組のスライスに分割し、当該スライス群から一組のファイルを生成することを提案する。スライス(またはファイル)は、係る解読鍵の取得前にクライアントがスライス(またはファイル)を利用できないようにダウンロード前に暗号化される。従って、本発明は、ダウンロードされたコンテンツ全体をプロテクトするよりも、スライスごとに(またはファイルごとに)ダウンロードされたコンテンツをプロテクトすることを可能にする。サーバとクライアントの間の送信(ダウンロードモードによる)は、すべてのファイアウォール及びNATにより受付けられているHTTPプロトコルにより規制される。この結果、送信されたコンテンツは、制限なくウェブにアクセスできる任意のクライアント装置にアクセス可能となる。効果的には、スライスは、互いに独立に復号可能である。  (もっと読む)

(もっと読む)

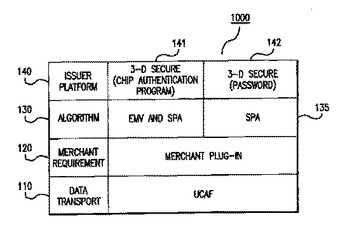

フォーマット化したデータ構造を用いた保証付き決済取引システム及び方法

【課題】オンラインカード保有者取引を認証するための、3−Dセキュア・プロトコルに整合した認証プログラムを提供する。

【解決手段】カード保有者のオンライン取引を認証するために使用するe−コマース認証プログラムの結果を搬送するためのフォーマット化したデータ構造を提供する。このデータ構造は最大20バイトの長さを有し、e−コマースに使用する3−Dセキュア・メッセージ・プロトコルと整合するように設計されている。このデータ構造は、販売者名の省略形を含み、認証サービス・プロバイダを識別し、使用する認証方法を識別し、カード保有者情報を取引に結び付ける販売者認証コードを含む指定フィールドを含む。前記e−コマース認証プログラムによって使用され、認証結果を所望のフォーマットで生成するための保証付き決済アルゴリズムが提供される。1つの保証付き決済アルゴリズムでは、秘密キーを用いて、カード保有者のアカウント番号と前記データ構造の指定フィールドからの情報との連続体を暗号化する。他の保証付き決済アルゴリズムでは、一対の秘密キーを用いて、カード保有者のアカウント番号、カード有効期限日、及びサービスコードの連続体を暗号化する。両方の場合において、暗号化結果の一部を用いて販売者認証コードを規定する。  (もっと読む)

(もっと読む)

1,341 - 1,360 / 1,363

[ Back to top ]