Fターム[5B285CA42]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 共有鍵 (910)

Fターム[5B285CA42]に分類される特許

361 - 380 / 910

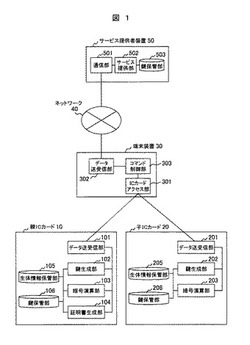

ICカード、ICカードシステムおよびその方法

【課題】子ICカードの利用を正当なユーザ本人に制限する。

【解決手段】本発明のICカードは、ICカード発行者によってカード発行時に設定された共通鍵、認証局が発行した親ICカードの公開鍵証明書、親ICカードの秘密鍵を用いて署名された署名付公開鍵、および秘密鍵を保管する鍵保管部、少なくとも公開鍵証明書および署名付公開鍵を親ICカードから受信するデータ送受信部、親ICカードから受信したユーザの暗号化された生体情報を共通鍵を用いて復号化する暗号演算部、及び復号された第1の生体情報を保管する生体情報保管部を有し、その利用をユーザの生体情報の正否によって制限する。

(もっと読む)

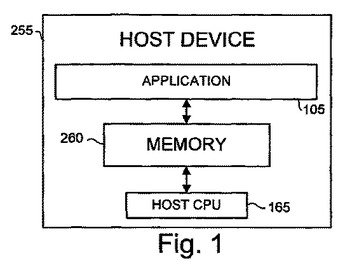

周辺装置用ソフトウェア開発キットのアクセス認証

周辺装置のためのコードセットがホスト装置にインストールされる。コードセットは、ホスト装置から周辺装置へのアクセスを制御するために使用される。コードセットはまた、ホスト装置上のソフトウェアエンティティが周辺装置にアクセスするために使用する1つ以上のコードサブセットを含む。ホスト装置上のソフトウェアエンティティは、ホスト装置にインストールされたコードセットにより首尾よく認証されなければならない。ソフトウェアエンティティが首尾よく認証されると、ソフトウェアエンティティに専用の1つ以上のコードサブセットにアクセスできるようになる。ソフトウェアエンティティは1つ以上のコードサブセットを使って周辺装置にアクセスできる。  (もっと読む)

(もっと読む)

セキュリティが確保された生体認証モデルを用いるアイデンティティに基づく対称暗号システム

【解決手段】アクセス及びデータ送信の両方のための高度なセキュリティが有効な形で確保される高度なセキュリティが確保された生体認証モデルを用いるアイデンティティに基づく暗号システムを提供する方法、装置、及びコンピュータプログラム製品がここにおいて説明される。生体認証データを生成すること及びシンドロームベクトルとしてセキュリティが確保された状態で格納することの実行により、生体認証データの固有の可変性に対する許容範囲が提供される。更に、前記シンドローム生成アルゴリズム及び前記生体認証データへのアクセス権を取得する可能性がある敵対者によって前記生体認証データが複製されないようにするために、本態様は、前記秘密鍵のセキュリティをより高く維持すること及び前記暗号システムをユーザのアイデンティティに依存させることを提供する。このように、ここにおいて開示される前記システム、装置及びコンピュータプログラム製品は、セキュリティが確保された生体認証方式を用いるエンドユーザのエンド・ツー・エンド認証を提供し、それは、対称的な及び/又は非対称的なアイデンティティに基づく暗号システムを構成する。 (もっと読む)

仮想分散セキュリティシステム

【課題】分散セキュリティシステムを提供すること。

【解決手段】この分散セキュリティシステムは、トランスポートとセキュリティプロトコルに依存せず、さらに暗号技術から独立しているポリシー言語で記述されたセキュリティポリシーを使用する。このセキュリティポリシーは、その言語を使用して表現し、様々なセキュリティコンポーネントを作成し、より高いスケーラビリティと柔軟性を可能にする。基礎となるプロトコルと技術を抽象化することにより、複数の環境およびプラットフォームをサポートする。

(もっと読む)

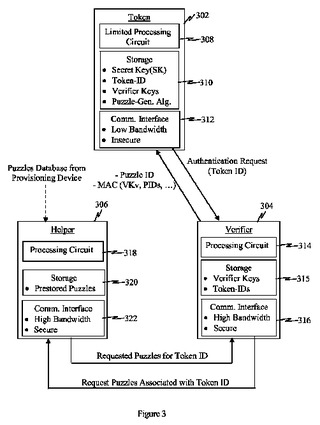

トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー

トークン及びベリファイアが、トークンとベリファイアとの間の認証のためのセキュアな対称鍵に関して同意できるようにするパズルベースのプロトコルを提供する。トークンは、秘密鍵と、1つまたは複数のパズル生成アルゴリズムとを記憶する。ベリファイアは、トークンに関連する複数のパズルを独立して取得し、パズルのうちの少なくとも1つを擬似ランダムに選択し、解いて、パズル秘密及びパズル識別子を取得する。ベリファイアはパズル秘密に基づいて検証鍵を生成する。ベリファイアは、パズル識別子と検証鍵の符号化バージョンとをトークンに送信する。トークンは、そのパズル生成アルゴリズム及びパズル識別子を使用してパズル秘密を再生する。トークンは、トークンが検証鍵を知っていることを示す符号化応答をベリファイアに送信する。トークン及びベリファイアは、事後認証のための対称鍵として検証鍵を使用することができる。  (もっと読む)

(もっと読む)

アクセス認可情報を効率的に配布する考え方

アクセス制限有りのサービスに関してユーザデバイスのサービスアクセス認可を制御するための装置(100)が、サービスごとのユーザ識別子(102)を含む認可メッセージ(103)に応答してサービスアクセス認可(104)の有効時間期間を設定するように構成されたサービスアクセス認可プロバイダ(101)を備えている。また、このサービスアクセス認可プロバイダ(101)は、この装置(100)によって決定されたサービスアクセス認可(104)の最後の認可時間期間(106)の終わりから少なくとも所定の継続期間(123)が過ぎた場合に、先のサービスごとのユーザ識別子(102)を用いたサービスアクセス認可(104)の延長又は復活を可能にする認可を不可能(105)にするように構成されている。 (もっと読む)

暗証番号入力装置及び暗証番号入力装置の暗号化機能の変更方法

【課題】暗証番号の暗号化機能を備える暗証番号入力装置の制御プログラムを書き換えて暗証番号の暗号化機能をなくすことによって、取引を中断することなく行うことができ、顧客を待たせることがなく、顧客満足度を向上させることができるようにする。

【解決手段】暗証番号を暗号化せずに上位装置に送信する動作のための暗号化機能なし制御プログラムを上位装置から受信する制御データ受信部と、記憶部に記憶されている暗号化機能付き制御プログラムを暗号化機能なし制御プログラムに書き換える制御プログラム書換え部とを有し、上位装置から書換え指示を受信すると、記憶部に記憶されている暗号化機能付き制御プログラムを上位装置から受信した暗号化機能なし制御プログラムに書き換える。

(もっと読む)

不正操作防止システム、不正操作防止機能付き携帯端末装置、不正操作防止機能付き装着装置、不正操作防止方法、及び不正操作防止プログラム

【課題】本発明の目的は、携帯端末装置がその設置装置から取り外される際に、その携帯端末装置を取り外すユーザが正規のユーザか否かを認証し、正規のユーザでないときに携帯端末装置の操作を制限する不正操作防止システムを提供することである。

【解決手段】閲覧端末装置1は、電気泳動表示部4と、操作キー141〜145と、静電センサ151〜156と、コネクタ171とを有する。操作キー141〜145と静電センサ151〜156とにより、閲覧端末装置1に記憶されている認証情報と比較される入力情報が入力される。クレードル101は、静電センサ157〜160と、コネクタ172とを有する。静電センサ157〜160により、前記認証情報と比較される入力情報が入力される。コネクタ171とコネクタ172とは、閲覧端末装置1とクレードル101とを電気的に接続するために備えられる。

(もっと読む)

データ提供システムおよび通信装置

【課題】 SMNPv3を利用して通信を行なうシステムにおいて、通信負荷を低減させることができる技術を提供すること。

【解決手段】 管理サーバ10は、複数のプリンタ50,150及びルータ160,170に接続されている。管理サーバ10は、サーチ用エンジンID26とサーチ用時刻同期情報28を含むサーチパケットをブロードキャスト送信する。各デバイス50,150,160,170は、機種タイプを含むレスポンスを送信する。管理サーバ10は、受信したレスポンスの内容からプリンタ50,150を特定する。管理サーバ10とプリンタ50(又は150)は、ユニキャスト通信によって、エンジンIDと時刻同期情報と目的のデータ(例えばステータス情報)のリクエストとレスポンスを行なう。

(もっと読む)

情報処理システム

【課題】簡単かつ迅速に、ユーザを認証することができ、さらに、よりユーザフレンドリなユーザインタフェースを構築する。

【解決手段】ユーザは、自分自身を認証する親友ぽキャラ人形及びメモリカード状の検出カード23を予め取得する。この親友ぽキャラ人形には、ユーザIDが記憶されたICチップが内蔵されている。ユーザが操作を対象とするパーソナルコンピュータ22に接続されている検出カード23に、親友ぽキャラ人形を接近させて送信ボタンを押すと、そのICチップに記憶されているユーザIDが検出カード23に内蔵されている赤外線送受信部により読み出され、インターネット1を介してぽキャラサービスサーバ9に送信される。ぽキャラサービスサーバ9は、ぽキャラデータベース10に予め各ユーザの個人情報を登録しており、その情報に基づいて認証処理を行う。

(もっと読む)

通信システム及びクライアント装置

【課題】外部ユーザが特別なソフトウェアを端末装置にインストールする必要がなく、内部ユーザを介してコミュニティに参加できる仕組みを実現する。

【解決手段】内部ユーザが外部ユーザと共有している秘密情報を内部ユーザ端末装置200が外部ユーザのIDを用いて暗号化し、暗号化秘密情報を外部ユーザ端末装置100に送信し、外部ユーザ端末装置100において外部ユーザが入力した入力情報を暗号化秘密情報に添付してサービス発行サーバ装置300に送信し、サービス発行サーバ装置300は暗号化秘密情報を外部ユーザのIDで復号し、復号した秘密情報と外部ユーザが入力した情報が一致した場合に、外部ユーザのコミュニティへの参加を承認する。

(もっと読む)

携帯端末用暗号化ファイル管理システムとその方法と、それらの装置とそのプログラム

【課題】暗号化ファイルのファイル管理の安全性を確保しながら使い勝手を良くする。

【解決手段】ネットワークに接続され、ユーザの操作によりユーザ認証を要求して保存している暗号化ファイルを復号化する携帯端末は、状況計測部と、ユーザ認証情報要求部と、記録部と、暗号化ファイル管理部とを備える。状況計測部は、携帯端末の状況を計測して状況情報を出力する。ユーザ認証情報要求部は、状況情報に応じたユーザ認証情報をユーザに要求する。記録部は、暗号化されたファイルを保存する。暗号化ファイル管理部は、ユーザ認証情報と状況情報と、認証サーバから入力される承認結果を入力として、状況情報に見合ったユーザ認証情報の場合で、且つ、ユーザ認証情報が上記認証サーバで承認された場合に、上記暗号化されたファイルの復号化を行う。

(もっと読む)

記憶ドライブのアクセス方法及びハードディスクドライブ

【課題】新規且つ改善された、記憶ドライブのアクセス方法及びハードディスクドライブの提供。

【解決手段】ハードディスクドライブ上のデータへの安全なアクセスを提供するハードディスクドライブ及びアクセス方法が示されている。一例において、アクセスコードはハードディスクドライブに送られ、当該ハードディスクドライブ上に記憶された暗号化されたユーザキーが解読される(320)。一例において、アクセスコードの少なくとも一部は、ハードディスクドライブのどこにも記憶されず、ホストから提供される。

(もっと読む)

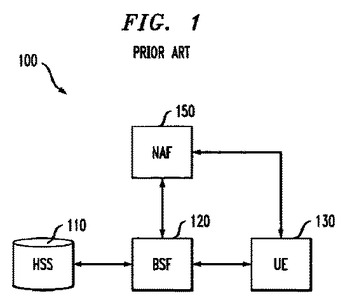

認証および鍵一致(AKA)機構に基づくKerberos対応アプリケーションへの認証されたユーザアクセスのための方法および装置

認証および鍵一致機構に基づくKerberos対応アプリケーションへの認証されたユーザアクセスのための方法および装置が提供される。ユーザは、ユーザと1つまたは複数のサーバを相互に認証するブートストラッププロトコルに基づく認証および鍵一致機構を使用してまず認証され、ユーザが認証されると、ユーザは、セッション鍵の導出できるようになり、ユーザに、チケット交付サーバへの第1のチケットが提供される。第1のチケットは、ユーザの身元を確立し、セッション鍵を含むことができる。ブートストラッププロトコルは、汎用ブートストラップアーキテクチャに基づくことができる。  (もっと読む)

(もっと読む)

情報処理装置、情報処理方法、記憶媒体及びプログラム

【課題】ユーザに優先順位を考慮したポリシー情報の登録のための負担をかけずに、ポリシー情報の登録の仕方により発生する、ポリシー情報に含まれる属性の不一致による通信の失敗を防ぐ。

【解決手段】少なくとも、通信相手の装置のアドレスが含まれるポリシー情報が記憶される記憶手段から、ポリシー情報に付けられた優先順位に従って使用するポリシー情報を選択して通信を行う情報処理装置の制御方法であって、記憶手段に登録されるポリシー情報の通信相手の装置のアドレスが、記憶手段に既に登録されているポリシー情報の通信相手の装置のアドレスに含まれる場合に、記憶手段に登録されるポリシー情報の優先順位が、当該ポリシー情報の通信相手の装置のアドレスを含むアドレスを有するポリシー情報の優先順位よりも低くなるように記憶手段に登録されることを制限する。

(もっと読む)

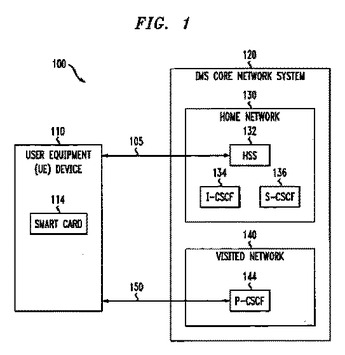

IPベースの電話環境における公開鍵インフラストラクチャ(PKI)を使用した認証およびアイデンティティ管理のための方法および装置

IMSネットワークなどのIPベースの電話環境における公開鍵インフラストラクチャPKIを使用したユーザ認証のための方法および装置が提供される。IPベースの電話ネットワークにアクセスしようと試みているユーザデバイスのユーザは、ユーザデバイスに関連する安全なメモリからユーザの1つまたは複数の秘密鍵を取得し、インテグリティ鍵および暗号鍵を生成し、セッション鍵を使用して、インテグリティ鍵および暗号鍵を暗号化し、IPベースの電話ネットワークの公開鍵によってセッション鍵を暗号化し、認証のために、暗号化されたセッション鍵、暗号化されたインテグリティ鍵および暗号化された暗号鍵をIPベースの電話ネットワークに提供することにより認証されることが可能である。IPベースの電話ネットワークにおいてユーザを認証するためのネットワークベースの方法も提供される。  (もっと読む)

(もっと読む)

認証装置、認証方法およびプログラム

【課題】ユーザデータを、容易かつ安全に暗号化および復号化する。

【解決手段】暗号化部13は、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、通信部16が受信したユーザデータの所定箇所を暗号化する。読出書込部17は、暗号化されたユーザデータを外部記憶装置に書込む。復号化部14は、読出書込部17が外部記憶装置から暗号化ユーザデータを読み出し、かつ、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、暗号化ユーザデータの所定箇所を復号化する。通信部16は、復号化した所定箇所を含むユーザデータを利用機器へ送信する。

(もっと読む)

通信装置及び装置管理サーバのための信用証明生成システム及び方法

装置及びサーバを相互認証するために、セキュアな信用証明を交換する目的で装置側及び装置管理サーバ側において信用証明を設定するためのシステム及び方法について説明する。装置のハードウェア識別情報、サーバ識別情報、及び共有秘密鍵を含む複数のシードを使用して、一方は装置が使用し、他方は装置管理サーバが使用する2組の信用証明を生成する信用証明生成アルゴリズムについて説明する。あらゆるセッション中に装置とサーバとの間で信用証明を交換することにより相互認証が保証される。 (もっと読む)

データ処理装置

【課題】 データ処理装置が活線挿抜に対応したケーブルの差し替えによって特定のコンピュータシステム以外の装置と接続した場合でもデータの機密性を維持することを目的とする。

【解決手段】 データ処理装置は、コンピュータシステムとデータ処理装置との相互認証が完了後に、接続が断たれた場合に、認証状態を無効にし、特定のコンピュータシステム以外の装置に対するデータの転送を不可にする。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

361 - 380 / 910

[ Back to top ]