Fターム[5B285CB74]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行手段 (6,617) | 端末 (2,225)

Fターム[5B285CB74]に分類される特許

1,801 - 1,820 / 2,225

情報処理装置及び装置固有情報更新方法

【課題】認証システムの変更や新規認証システムへの対応が可能な情報処理装置および装置固有情報更新方法を提供する。

【解決手段】装置固有情報追加手段103により、暗号化された装置固有情報を装置固有情報保持手段102に保持されている装置固有情報復号用情報で復号して装置固有情報を抽出し、装置固有情報保持手段102に追加保持する。

(もっと読む)

通信端末装置

【課題】パーソナルコンピュータ(PC)などに記憶したサービスデータを、利用者に負担をかけず通信端末装置に出力すること。

【解決手段】利用者は通信端末装置100を操作して、PC200に対しPC200が提供可能なデータのアドレスと認証情報との送信を要求する。PC200はその画像表示部207に、該当通信端末装置100に対し提供可能なデータのアドレスと認証情報とをQRコードで、複数組を表示する。利用者の操作により通信端末装置100は、QRコードを撮像し認識し、データのアドレスと認証情報とを取得し、PC200に利用者所望データの送信を要求する。これにより、通信端末装置100の利用者は、提供を受けたいサービスのデータのアドレスと認証情報をマニュアルで入力することなく取得し、PC200から認証制御されているデータを簡便、確実に取得する。

(もっと読む)

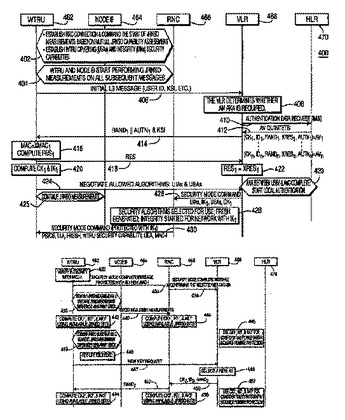

無線通信を保護するための方法およびシステム

無線送受信ユニット(WTRU)およびノードBはそれぞれ、WTRUおよびノードBの間のチャネル推定に基づいて、第三者と共有されないジョイントランダム性(JRNSO)ビットを生成するためにJRNSO測定を実行する。その後、WTRUおよびノードBは、調停手順を実行して、共通JRNSOビットを生成する。ノードBは、共通JRNSOビットをサービスネットワークに送信する。WTRUおよびSNは、共通JRNSOビットを使用して、(インテグリティ鍵、暗号鍵および匿名鍵などの)セッション鍵を保護する。JRNSO測定は、持続的に実行され、セッション鍵は、新しい1組の共通JRNSOビットを使用して更新される。JRNSOビットは、疑似乱数生成器(PNG)または窓技法を使用して拡張することができる。JRNSOビット生成速度を増すために、ハンドオーバが意図的に引き起こされることもある。  (もっと読む)

(もっと読む)

情報処理装置及び情報処理方法

【課題】 サービスを受けるユーザの権限に応じたソフトウェアのインストール制御を行う。

【解決手段】 ネットワーク対応デバイスは、クライアントデバイスを使用するユーザの識別情報を含む探索情報を受信し(ステップS401)、当該ユーザがサービスを受ける権限を有するか否かを確認する(ステップS402、S403、S405、S407)。そして、ネットワーク対応デバイスは、当該ユーザがサービスを受ける権限を有すると判定した場合、クライアントデバイスからの要求に応じて、クライアントデバイスがサービスに対応するソフトウェアをインストールするための属性情報を送信する(ステップS408)。

(もっと読む)

画像処理装置、生体認証装置および画像処理方法

【課題】オペレータの負担を軽減する。

【解決手段】生体情報である指紋情報220によってユーザを認証する生体認証部に、切替部210、認証部211、移行部212および登録部213の機能を実現させる。予め切替部210によって、切り替えた動作モードを伝達しておく。指紋情報220が入力されると認証部211は、登録情報221を検索しつつ認証を行い、認証に失敗した場合には、その旨を移行部212に伝達する。移行部212は、動作モードが第1認証モードの場合には、そのまま登録モードに移行させ、その旨を登録部213に伝達する。動作モードが第2認証モードの場合には、パスワード認証を行い、パスワードが一致した場合にのみ登録モードに移行させ、その旨を登録部213に伝達する。登録モードに移行すると、登録部213が指紋情報220を登録情報221に登録する。

(もっと読む)

コンピューターログインをコントロールする装置およびその方法

【課題】コンピューターログインをコントロール装置及びその方法を提供する。

【解決手段】当該装置はサーバ側、クライアント側、ハードウェアデバイスを含む。サーバ側はデータ記憶手段、集中管理手段及びネット通信手段を有し、クライアント側はネット通信手段、検証手段及びログイン手段を有する。当該装置を利用する方法は、まず、管理者によりハードウェアデバイスをサーバ側に登録しておく。そして、ユーザがログインする時に、当該ハードウェアデバイスをクライアント側コンピューターインターフェースに挿し込んで、パスワードを入力する。クライアント側コンピュータは、ハードウェアデバイス情報を取得し、サーバへ当該ハードウェアの登録情報を請求する。サーバから得た情報に基づき、ユーザが正当であるかを判定する。正当なユーザであると判定した場合、ログインを許可し、反対に、不正なユーザの場合、そのログインを拒否する。

(もっと読む)

カードの不正利用防止支援システム

【課題】 生体認証における「不便さ」を取り除きつつ、キャッシュカード等の金銭取引に関するカードの不正利用を防止すること。

【解決手段】 クライアント端末から受信した指紋画像ファイルから個々の指紋を切り出し、該個々の指紋をカード情報データベースに格納されているカード利用可能者の指紋画像と照合して利用可能者以外の指紋が前記指紋画像ファイルに含まれているかを判定する認証手段を有する認証サーバと、カード表面の指紋を撮影し前記指紋画像ファイルを生成する指紋撮影手段と、前記指紋画像ファイルを認証に必要な他のカード情報とともに認証サーバに送信する通信手段と、認証サーバから受信した判定結果を元に、カードの利用可否を判定するとともに、カードに利用可能者以外の指紋が含まれていた場合には利用可能者に不正利用された可能性がある旨の情報を提示する認証情報処理手段を有するクライアント端末とを備える。

(もっと読む)

遠隔操作システムおよびそのシステムを構成する車載端末装置

【課題】認証を受けた操作者の操作端末から送信される遠隔操作要求を所定の場合に限り操作者の再認証なしに受け付け遠隔操作の使い勝手を向上させることができる遠隔操作システムを提供すること。

【解決手段】操作端末Mからの遠隔操作要求に応じて車載装置V4、V5の遠隔操作を実行させる遠隔操作システム100は、操作端末Mを操作する操作者の認証を行う認証手段V10と、認証された操作者による1の遠隔操作要求に応じて遠隔操作を実行させる遠隔操作実行手段V11と、認証された操作者による他の遠隔操作要求に対して再度の認証が必要か否かを判定する認証要否判定手段V12とを備え、遠隔操作実行手段V11は、認証要否判定手段V12により認証が必要ないと判定された場合に、操作者の認証を行うことなく、他の遠隔操作要求に応じて遠隔操作を実行させる。

(もっと読む)

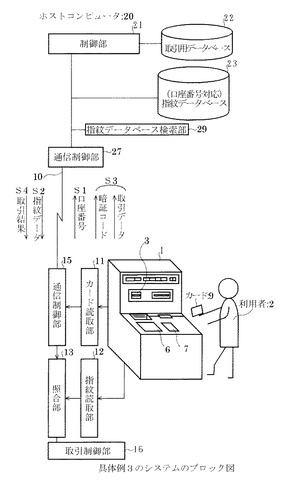

本人認証方法

【解決手段】 自動取引装置1には、指紋スキャナ7が設けられている。利用者2がカード9を投入すると、そこに格納された指紋データが読み出され、利用者2の指紋と照合される。この照合の結果本人であると確認されると、入力した暗証コードと登録暗証コードとを照合して再度、本人確認を行う。

【効果】 年金支給等、本人のみに取引を認める操作について、確実に本人確認を行うことができる。

【選択図】 図3  (もっと読む)

(もっと読む)

電子ファイルのプリントアウトシステム及びその方法

【課題】従来のシステムで必要であった識別番号(ドキュメントIDや予約番号等)の管理や入力を不要とし、利用者の負担を軽減する。

【解決手段】電子利用権21を格納したデバイス20とインターネット上のファイル管理サーバ50とインターネットと接続された公共の場のプリンタ10とによって構成され、電子利用権21はプリンタ10及びインターネットを利用するための認証情報とファイル管理サーバ50にログインするための認証情報を含み、プリンタ10は電子利用権21を読み取る手段11とその正当性を判定する手段12とを備える。プリンタ10は電子利用権が正当であればファイル管理サーバ50からプリントアウトの対象となる電子ファイル一覧を取得して表示手段15に表示し、その中から選択手段16によって選択された電子ファイルをファイル管理サーバ50から取得してプリントアウトする。

(もっと読む)

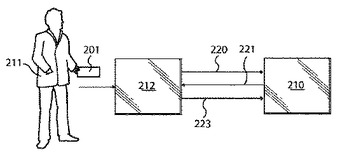

データベースなしのノイジーな低電力PUF認証

本発明は、認証装置210で、物理トークン102を有するデバイス101,201を認証する方法、認証を実行するシステム、及び測定可能なパラメタを提供する物理トークンを有するデバイスに関する。本発明の基本的なアイデアは、物理クローン不可関数PUFの形式で物理トークン102を有する例えばRFIDタグといった低電力デバイス101,201が、暗号化処理又は処理能力の観点から負担の大きい他の処理から解放されるような安全な認証プロトコルを提供することにある。このため、認証されることになるPUFデバイス101,201が、実際に認証された認証装置から問い合わせを受けているかどうかを確認する。例えば、PUF102を有するRFIDタグが、銀行が認証を行いたい紙幣に配置されることができる。この認証は、暗号化されたデータを復号化する銀行のユニークな能力に基づかれる。暗号化されたデータは、例えば、そのRFIDタグ(又は実際にはPUF)が銀行に登録される登録フェーズにおいて作成されたデータである。ここで、認証装置に送られるレスポンスデータを作成するためRFIDタグは再度、PUFにチャレンジする。認証装置は、そのレスポンスデータが正しいかどうかチェックし、もし正しければ、その物理トークンを有するデバイスを認証する。なぜなら、そのデバイスは、登録フェーズで暗号化されて格納されたレスポンスデータに対応するレスポンスデータを生成できることになるからである。  (もっと読む)

(もっと読む)

自動取引システム

【課題】 顧客の個人情報の漏洩を防止可能で、顧客にとって安心して利用できる自動取引システムを提供する。

【解決手段】 キャッシュカード11、自動取引装置12及び該自動取引装置12に通信線14を介して接続しているホストコンピュータ13とを含む自動取引システム10において、生体情報取得部24は顧客の生体情報を取得し、照合判断部19は取得された生体情報と予め記憶された生体情報との照合判断処理を行い、両生体情報が一致する場合、通信部33は演算対象情報及び演算指定情報を送信し、演算部26は演算対象情報を利用して一致と判断された生体情報に対して演算指定情報に基づく論理演算を行い、演算部37は演算対象情報を利用して顧客情報記憶部31における生体情報に対して演算指定情報に基づく論理演算を行い、照合判断部38は、両論理演算の両演算結果に対する照合判断処理を行う。

(もっと読む)

セキュリティシステム及び認証装置及び通信端末

【課題】認証鍵の取得あるいは認証鍵の照合などの一連の認証作業を、通信回線が準備できない環境下でも実現可能にする。

【解決手段】通信端末において実行されるアプリケーションとアプリケーションによって読みとられた電話番号を記憶する記憶領域とデータの出力を行うインターフェイスとを有する通信端末と、データの入力を行うインターフェイスと認証鍵を保存する記憶領域とを有する認証装置とから構成され、通信端末の記憶領域に記憶された電話番号がインターフェイスを介してデータ送受され、送受された電話番号が認証装置の解除動作を行う認証鍵として使用される手段を有する。

(もっと読む)

オフラインユーザ認証システム、その方法、およびそのプログラム

【課題】セキュリティの確保されたオフラインでのマトリクス認証を実現する。

【解決手段】認証を受けるユーザに提示パターンを提示し、それに含まれる特定の位置の要素に適用することによりワンタイムパスワードを生成するための導出ルールをパスワードとするユーザ認証システムであって、オフライン認証クライアント内に、提示パターンを構成する複数のパターン要素列と、そのそれぞれの提示パターンに導出ルールを適用した結果に一方向関数演算を実施したものである複数の検証コードをクライアントに記憶させ、記憶されたパターン要素列から1つを選択することによって提示パターンを生成し、入力されたワンタイムパスワードを対応する検証コードに基づいて検証することによって認証を実施する。

(もっと読む)

代理検証システム及び方法並びにその携帯端末

【課題】処理能力の乏しい携帯端末に代わり、サーバ証明書で認証された代理検証サーバが、送られてきたデータに付いている署名を検証する代理検証システムを提供する。

【解決手段】携帯端末2が代理検証サーバ3を認証することで、携帯端末は代理検証サーバを信頼できるものと認定する。携帯端末は、サービスサーバ1から送られてきたデータに対する処理内容を作成し、署名付きデータと作成した処理内容を信頼できると認定した代理検証サーバに送る。代理検証サーバは携帯端末の代わりに署名を検証し、署名が正しいものであると認められると、代理検証サーバは携帯端末から送られた処理内容に従って、サービスサーバとの間でデータ処理を行う。

(もっと読む)

生体照合システム

【課題】登録された生体情報の漏洩による危険を低減する。

【解決手段】本発明による生体照合システムは、生体情報に基づき利用者を照合して本人確認を行う生体照合システムであって、利用者から取得した生体情報から複数の特徴部分を抽出する特徴抽出手段と、特徴部分ごとに特徴部分の信頼度を算出する信頼度算出手段と、複数の記憶装置と、利用者の生体情報から抽出された特徴部分を信頼度に基づき均等に分配して記憶装置に記憶させる生体情報登録手段と、照合の際に利用者から取得した生体情報から抽出された特徴部分と記憶装置に記憶された特徴部分との一致を予め定めた照合基準に基づき判定する生体情報照合手段と、を有することを特徴とする。

(もっと読む)

認証システム、認証情報管理装置、認証情報分散方法及びコンピュータプログラム

【課題】ICカードを用いた生体情報による本人認証を、ユーザにストレスを与えることなく行うことができ、かつ、生体情報の漏洩を防ぐ。

【解決手段】認証情報管理サーバ5は、生体認証装置4により読み取ったユーザの生体情報を示す認証用データから、2以上の割符データにより元のデータを再生成可能な3つの割符データα、β、γを、割符データαがセキュリティを確保できうる最も小さいデータとなるように生成し、それぞれをICカード2、認証情報管理サーバ5、認証情報管理リカバリサーバ6へ書き込む。個人認証時は、ICカードR/W3によりICカード2内のメモリから読み込んだ割符データαと、認証情報管理サーバ5に保存されている割符データβとから元の認証用データを生成し、生体認証装置4により読み込んだ認証対象のユーザの生体情報と比較して個人認証を行う。

(もっと読む)

電子機器の盗難防止装置、方法及びプログラム

【課題】認証情報を忘れてしまったユーザであっても、正規のユーザであれば認証情報を取得できるとともに、その取得手続を活用して、装置を不正に入手した者を特定する手がかりを得られる電子機器の盗難防止技術を提供する。

【解決手段】暗証番号、識別情報を記憶するメモリ、自車位置情報を記憶する外部記憶装置5、入力された暗証番号を認証する認証部48、認証された場合に動作を許可する許可部49、自車位置を検出する現在位置検出部40、暗証番号、識別情報、自車位置情報を暗号化したコードファイルFを作成するコードファイル生成部50、電源との接続の有無を検知する電源検知部45、接続検知時に入力要求表示を指示する入力要求表示指示部46、コード発行要求が入力されると、コードファイルFを出力するコードファイル出力部51を有する。

(もっと読む)

起動制御プログラムおよび起動制御システム

【課題】利用者に負担をかけることなく、端末装置の置き忘れなどに起因する情報漏洩を防止すること。

【解決手段】管理サーバ200が、ゲート10,20を制御して、事務所から持ち出される、あるいは持ち込まれる携帯端末装置100aに内蔵されたICタグに退室日時あるいは入室日時を書き込み、携帯端末装置100aは、自装置を起動する場合に、ICタグに記録された退室/入室日時管理テーブルを読み出し、この退室/入室日時管理テーブルに記録された退室日時および入室日時を基にして、携帯端末装置100aの起動を制御する。

(もっと読む)

資源が限られている装置におけるオフライン認証方法

特徴の1つは、オフラインの、資源が限られている移動装置に対し、認証されているアクセスを許可する方法を提供する。サービスプロバイダによって、公開鍵−秘密鍵対が生成される。公開鍵を用いてユーザ名及び(おそらく)アクセス権にデジタル署名して、技術員用のパスワードが得られる。公開鍵は移動装置に安全に配布される。オフラインであるとき、移動装置は、移動装置の制限された機能への技術員によるアクセスを認証することができる。その技術員は、自身のユーザ名、アクセス権及びパスワードを移動装置に与える。その際、移動装置は、公開鍵、ユーザ名及びアクセス権を用いて、パスワードを検証する。古いユーザ名及びパスワードを無効にするために、サービスプロバイダは、公開鍵−秘密鍵対を、新たな公開鍵−秘密鍵対に置き換える。  (もっと読む)

(もっと読む)

1,801 - 1,820 / 2,225

[ Back to top ]