Fターム[5B285CB84]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行タイミング (3,811) | ネットワーク/サーバ接続時 (2,491)

Fターム[5B285CB84]の下位に属するFターム

ログオン認証 (1,677)

Fターム[5B285CB84]に分類される特許

361 - 380 / 814

コンピュータおよびアクセス管理方法

【課題】

様々な取引をn対mで電子的に実施でき、かつ新たなサービスを第3者が実施できる環

境を提供すると共に、ビジネスセキュリティの確保できたオープンかつセキュアなビジネ

スメディア空間を提供する。

【解決手段】

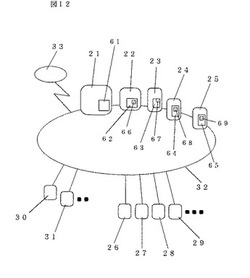

ネットワーク基盤部と、アプリケーション基盤部と、ビジネスサービス基盤部とをユニ

ット化し、電子認証リスト、無効証書リスト、サービスコントロールリスト、をアプリケ

ーション基盤部に設けて、一元管理するとともに、必要に応じ各サイトに分散配置した。

また、不正、取引上の事故等があった場合、サービス提供の停止を、即時にかつ集中的に

行う手段を設けた。

(もっと読む)

通信システム、認証サーバ、認証情報管理装置及び認証方法

【課題】 正規の利用者であることを認証することのできる情報の更新を短期間で行うことのできる技術を提供すること。

【解決手段】 端末側認証情報管理装置140は、各々の時点において異なる値となる同期情報を用いて認証情報を生成し、受信端末130を介してサーバ110に当該認証情報を送信する。

サーバ110も、前記同期情報を用いて認証情報を生成し、自装置で生成した認証情報と、前記受信端末130より受信した認証情報と、が一致するか否かで検証を行う。

そして、サーバ110は、検証の結果、正当性が認められる場合には、前記端末側認証情報管理装置140にサービスの提供を行う。

(もっと読む)

セキュリティアソシエーションをセットアップするためのブートストラッピング方法

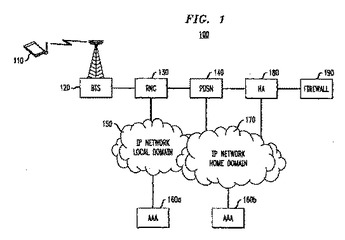

一実施形態では、本発明の方法は、(A)モバイルノード(MN)と認証、認可、アカウンティング(AAA)サーバとの間にアクセス層セキュリティアソシエーション(SA)を確立するステップと、(B)アクセス層SAに対応する拡張マスタセッションキー(EMSK)から2次キーを導出するステップと、(C)ホームエージェントに2次キーを提供するステップと、(D)2次キーに基づいて、ホームエージェントと選択されたネットワークノードとの間の通信をセキュリティ保護するために、アクセス層より上位の開放型システム間相互接続(OSI)層に対応するSAを確立するステップとを有する。さまざまな実施形態では、選択されたネットワークノードは(i)MN、(ii)MNの代わりに構成されたプロキシノード、または(iii)ホームエージェントの代わりに構成されたプロキシノードでよい。  (もっと読む)

(もっと読む)

端末の認証システム、端末の認証方法及び端末、サーバ

【課題】不許可端末の使用防止のために、端末の使用を制限できる認証方法、認証システム、そのための端末及びサーバを提供する。

【解決手段】 端末から基地局を介してサーバにアクセスする無線通信システムで使用する端末の認証システムであって、前記端末には、当該端末から送信するデータの一部を共通鍵で暗号化して第1の暗号化データを生成する第1の暗号化手段と、前記第1の暗号化データの符号列順を変更して第2の暗号化データを生成する第2の暗号化手段と、前記データに、前記第2の暗号化データを付加して送信データを生成する送信データ生成手段とを備え、前記サーバには、前記端末から送信された、前記送信データに付加された前記第2の暗号化データの符号列順を元に戻し、前記共通鍵で復号化を実行する復号化手段と、前記復号化されたデータが適正でない場合に、端末から受信したデータを破棄するデータ破棄手段とを備えることを特徴とする。

(もっと読む)

認証転送装置

【課題】

本来、加入者端末からの転送要求を全て認証サーバに転送すると、不正な認証要求が認証転送装置から認証サーバ側へ転送されてしまうことから、DoS攻撃やハッキング等の攻撃対象となる可能性がある。

【解決手段】

加入者端末からの認証要求を認証サーバに転送する認証転送装置は、加入者端末の認証状態情報を記憶する第1記憶部と、加入者端末についての認証処理に応じて認証状態情報を更新し、加入者端末の認証状態情報に基づいて加入者端末からの認証要求の転送処理を行う認証処理部とを備える。

(もっと読む)

認証情報処理装置及びプログラム

【課題】システムに対する攻撃を検知した場合であっても、攻撃者に対して、システムが攻撃を検知したことを知られないようにする技術を提供する。

【解決手段】サーバ10は、認証処理部100と攻撃判定条件情報記憶部110とを備える。認証処理部100の受信部102は、利用者識別情報とパスワードとを含む認証要求を端末20から受信する。攻撃判定部108は、受信部102及び認証部106を介して取得した認証要求に関する認証要求関連情報と、攻撃判定条件情報記憶部110に記憶された攻撃判定条件情報と、を照合することで、前記認証要求が攻撃者によるものであるか否かを判定する。認証部106は、前記認証要求が攻撃者によるものであると攻撃判定部108が判定した場合に、認証要求の入力を求める旨を表す入力指示情報を、端末20に対して送信部104を介して送信する。

(もっと読む)

認証処理装置、認証処理方法及び認証処理システム

【課題】IMSによる認証の信頼性を十分に確保しつつ、IMSへの接続時間を短縮すると共に、端末機の処理負担を軽減する。

【解決手段】端末機2と、IP−CAN3と、IMS4とを備えており、IMS4は、P−CSCF5a及びS−CSCF5bと、HSS6とを備えている。そして、P−CSCF5aには、端末機2とIMS4との接続を行うための認証を行う認証処理装置7が設けられている。そして、認証処理装置7には、認証情報取得部と、認証処理部とを備えており、認証情報取得部がRAND、AUTN及びRESを取得すると、認証処理部は、RAND及びAUTNに基づきIP−CAN3の認証処理を行い、RAND及びRESに基づき端末機2の認証処理を行う。

(もっと読む)

電子会議サーバ装置、電子会議システム

【課題】電子会議の参加者毎のアクセス権限に応じて、当該電子会議で用いられる電子データを、適切にアクセス管理することができる電子会議サーバ装置を提供すること。

【解決手段】フォルダ作成部105aは、参加者データ記録部106に、前記電子会議の参加者毎に当該参加者のみがアクセスできるフォルダを作成し、作成したフォルダに、前記参加者に設定されたアクセス権限レベルに対応して制限された電子データをコピーする。アクセス管理部105は、参加者の当該参加者用に作成されたフォルダに対するアクセスは許可するが、それ以外の参加者の当該フォルダに対するアクセスは拒否する。

(もっと読む)

機器管理装置、機器管理方法、および機器管理プログラム

【課題】状況に応じたクライアント装置の動作管理を実行し、利用者の利用効率やユーザビリティを向上させる。

【解決手段】クライアント装置300と通信するための通信装置107と、クライアント装置300の利用者の認証用情報と、クライアント装置300への動作指示と当該動作指示の実行条件との対応情報とを格納した設定ファイル125を記憶する記憶装置101と、クライアント装置300の稼働状況、およびクライアント装置300と当該クライアント装置300にアクセスして前記ストレージ装置400を利用するユーザ端末200との間の接続状況の少なくともいずれかと、前記設定ファイル125の実行条件とを比較し、前記稼働状況または接続状況が前記実行条件に当てはまる時、前記利用者の認証用情報を用いて該当クライアント装置300にアクセスし、前記実行条件に対応付いた動作指示をクライアント装置300に対して行う動作指示処理を実行する演算装置104とから機器管理装置100を構成する。

(もっと読む)

認証システム、端末、サーバ、認証方法、及びプログラム

【課題】複数のユーザ又は端末間の認証を可能とする認証システム、端末、サーバ、認証方法、及びびプログラムを提供すること。

【解決手段】自己が保有する履歴情報のうち特定の履歴情報と、端末が保有する履歴情報のうち前記特定の履歴情報に対応する履歴情報を指定する履歴指定情報で指定される履歴情報との共通性を検証し、共通性が認められた場合、端末を正当な端末であることを認証する認証手段を有することを特徴とする認証システムである。

(もっと読む)

認証システム、利用者端末、認証サーバ、認証方法、および認証プログラム

【課題】認証用の履歴ハッシュの生成に利用端末側の最新の履歴情報を用いることによって類推が不可能に近い困難性を備えると共に、これにより成し得るセキュリティの高い認証システム、認証方法及びそのプログラム等を提供すること。

【解決手段】利用者端末は、特定の条件が満たされた場合に利用者端末側の最新の履歴情報を認証サーバに送信する履歴情報送信機能と、当該送信にかかる最新の履歴情報データに基づいてハッシュ演算を行って新規な端末側履歴ハッシュを生成すると共にこの生成した履歴ハッシュを認証サーバに送信する履歴ハッシュ生成送信機能とを備え、認証サーバが、利用者端末からの履歴情報に基づいてハッシュ演算を行って新規な履歴ハッシュを生成する機能と、利用者端末側で生成した履歴ハッシュがサーバ側で生成した履歴ハッシュと等しい場合に利用者端末を正当な端末である旨を認証する利用者端末認証機能を備えている。

(もっと読む)

認証方法、登録値生成方法、サーバ装置、クライアント装置及びプログラム

【課題】攻撃者が不正にユーザ認証を受けることを抑制する。

【解決手段】クライアント装置91の不揮発性記憶部12aに格納された一般データと同一の対比データを、サーバ装置11の記憶部11aに格納しておく。認証時、クライアント装置12の送信部12cが、当該クライアント装置12の不揮発性記憶部12cに格納された一般データから一意に定まるタグデータを送信し、サーバ装置11の受信部11bで受信される。そして、サーバ装置11の認証部11dが、タグデータと、サーバ装置11の記憶部11aに格納しておいた対比データから一意に定まる対比タグデータとを比較し、クライアント装置が正当であるか否かを判定する。

(もっと読む)

IP端末装置及びIP端末装置の映像モニタ方法

【課題】相手先SIP電話機との通話中に、第三者による不正アクセスを確実に防止しながら、相手先SIP電話機側で通話相手先のネットワークカメラの映像をモニタできるようにした。

【解決手段】ネットワークカメラ4AとLAN接続すると共に、WAN3との通信インタフェースを司るルータ機能を備えたSIP電話機5Aであって、WANを通じて相手先SIP電話機5Bとの通話を確立するSIP呼制御部16と、ネットワークカメラにて撮像した映像をモニタするための接続ポート20を開閉制御するhttpポートインタフェース部21とを有し、httpポートインタフェース部21は、相手先SIP電話機5Bとの通話確立から通話終了までの間に限定して、接続ポートを閉塞状態から開放状態への開閉制御を可能とし、この開放状態の接続ポートを通じて、ネットワークカメラにて撮像した映像を相手先SIP電話機5B側でモニタ可能にした。

(もっと読む)

顔指複合認証システム

【課題】認証精度が低下する環境に置かれても設置環境に応じたデータを白動的に登録できる顔指複合認証システムを得る。

【解決手段】複数の顔指複合認証装置202と、各装置別の顔の装置用データと複数の装置に共通な顔と指の共通データを登録してなるサーバ200を備え、顔指複合認証装置202は、取り込んだ顔データを一時保存し、一時保存された顔データがサーバに対応する装置用データとしてある場合は当該装置用データで顔照合を行い、装置用データがない場合は共通データで顔照合を行い、照合結果得られた閾値が認証閾値以上の時照合OK処理を行い、閾値が認証閾値より小さい一定閾値以下の時は照合NG処理を行い、閾値が一定閾値より大きく認証閾値より小さい範囲の時は、取り込んだ指データをサーバに共通データとして登録されている指データと照合し、本人認証時に一時保存された顔データをサーバに装置用データとして登録し照合OK処理を行う。

(もっと読む)

情報端末の認証方法

【課題】信用情報提供者の個人情報より高い水準の認証を小さなコストで実現する方法を提供する。

【解決手段】認証者が直接認証した信用情報提供者が、被認証者を認証したという事実を、信用情報提供者の認識票、被認証者の認識票のハッシュまたは被認証者の認識票と信用情報提供者の認識票の演算結果のハッシュ値と、さらに信用情報提供者が被認証者を認証した際の付加情報またはその付加情報を被認証者の認識票で暗号化した暗号化付加情報と、さらに正か負の認証であることを示すフラグ情報と、を関連づけたレコードとして認証者の端末が受信し、信用情報を認証者の端末から出力することで、認証者が高い水準で容易に被認証者を認証できる。

(もっと読む)

アクセス制限情報生成装置およびアクセス制限情報生成方法並びにプログラム

【課題】シンクライアントシステムのネットワーク構成機器に設定するアクセス制限情報を容易に生成できるようにする。

【解決手段】管理者は、アクセス制限情報の生成時、シンクライアントの実装方式および通常端末装置の接続可否を示す特徴情報を入力する。シンクライアント特徴入力手段101は、入力された特徴情報を受け付け、アクセス制限方法選択手段102は、シンクライアントシステムの特徴に応じて予め定められているアクセス制限方法の中から、シンクライアント特徴入力手段101が受け付けた特徴情報から認識されるシンクライアントの特徴に適したアクセス制限方法を選択し、アクセス制限情報生成手段103は、アクセス制限方法選択手段102で選択されたアクセス制限方法に従ってアクセス制限情報を生成する。

(もっと読む)

通信システム、仮想ネットワークスイッチを備えた通信端末および生体認識装置を備えた携帯型電子デバイス

【課題】通信機能を備えた通信端末に予め必要なソフトウェアが全て搭載されていることを前提とせずに、希望するセキュリティレベルでの通信を行うことを可能にする。

【解決手段】通信システム1の通信端末2は、ネットワーク5との間で送受されるデータの転送先を強制的に変更可能な仮想ネットワークスイッチ22を備え、ネットワーク5と通信端末2の間のデータの送受が、携帯型電子デバイス3を介して行われる。携帯型電子デバイス3自身に搭載されているソフトウェアの機能を、通信端末2に提供し、セキュリティ機能などの各種の機能を補完することができる。従って、ネットワークに直接接続される通信端末に、VPN、ファイアウォール、ウィルスチェックなどの機能が備わっていない場合においても、携帯型電子デバイスに搭載されているこれらのセキュリティ確保手段を利用して、安全性の高い通信を行える。

(もっと読む)

通信端末、通信システム及び通信接続方法

【課題】通信端末同士を簡易に接続すること。

【解決手段】携帯電話機10は、通信相手である相手機器20とのブルートゥースによる通信接続を確立するための、相手機器20で生成されるべきPINに基づくリンクキーを予め格納している認証情報格納部11と、認証情報格納部11に格納されている認証情報を相手機器20に送信する信号生成部13及び送信部14と、認証情報の送信に応じて相手機器20から送信された、通信接続を許可することを示す許可信号を受信する受信部15と、受信された許可信号に基づいて相手機器20との通信接続を確立する接続部17と、を備える。

(もっと読む)

認証システム、認証方法及び認証ソケット装置

【課題】既存のネットワーク構成をなるべく変更せずに、ネットワークにおける不正な通信アクセスを遮断しうる技術を提供する。

【解決手段】本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

(もっと読む)

ネットワークアクセスを認証または中継する通信システム、中継装置、認証装置、および通信方法

【課題】異なるネットワークアクセス認証プロトコルによるネットワークシステムを相互に接続する通信システムを提供する。

【解決手段】スイッチ装置600が、インフラネットワークシステム10に対して確立した通信の識別情報を記憶部610に保存し、端末装置700からアクセス要求を受信した場合に、保存した識別情報をアクセス要求に付加して1x Radius Server200に転送し、1x Radius Server200が、アクセスを要求した端末装置700が認証された場合に、端末装置700のアドレス情報に、アクセス要求に付加された識別情報を対応づけてPANA PAA400に通知し、PANA PAA400が、受信したアドレス情報の端末装置700に対して、スイッチ装置600と同一のネットワークアクセスを認可する。

(もっと読む)

361 - 380 / 814

[ Back to top ]