認証システム、認証方法及び認証ソケット装置

【課題】既存のネットワーク構成をなるべく変更せずに、ネットワークにおける不正な通信アクセスを遮断しうる技術を提供する。

【解決手段】本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

【解決手段】本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークにおける情報端末の認証および同情報端末の操作者の認証を行う認証技術に関するものである。

【背景技術】

【0002】

従来のネットワークアクセスの利用者認証方式は、ID/パスワード、生体認証といったものが主流であり、端末認証としてはLANの認証規格であるIEEE802.1x認証などを利用したものや、イーサネット(登録商標)の物理アドレスであるMAC(Media Access Control)アドレスなどで情報端末を認証する方法がある。また、特許文献1(の要約)には、USB等を用いて個人の認証を行うシステムが記載されている。更に特許文献2の段落0004〜0020には、トラステッド・プラットフォーム・モジュール(TPM)を用いた暗号化・復号化の技術が記載されている。

【0003】

従来のネットワークアクセスの利用者認証方法は、正規IDを持つ悪意のある利用者によって、私用で持ち込んだパーソナルコンピュータ、その他情報端末(以下、PCと呼ぶ)をネットワークへ接続することが可能であり、情報漏洩の危険性があった。

【0004】

また、IEEE802.1x認証のネットワークを構築する場合には、サーバ、ネットワーク機器、情報端末内ソフトウェアまで同一のアーキテクチャで再構築しなければならないため、導入コスト(スケジュール・費用)が膨らみ、なかなか導入に踏み切れないケースが多い。

【0005】

サーバ1箇所集中管理型の認証システムにおいては、ネットワークへのトラフィックの集中が起こり、サーバダウン時には認証システム自体が停止する問題がある。

【0006】

MACアドレスは偽装可能であり、上述の端末認証においてはMACアドレスの偽装に対応不可能である。

【特許文献1】特開2006−268682号公報

【特許文献2】特開2004−282391号公報

【発明の開示】

【発明が解決しようとする課題】

【0007】

このような背景の下、本発明は、上述の問題点の少なくとも1つ以上を解消し、既存のネットワーク構成をなるべく変更せずに、ネットワークにおける不正な通信アクセスを遮断しうる技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

【0009】

本発明によれば、認証ソケット装置を端末デバイスとネットワークとの間に接続するだけで、ネットワークアクセスのための認証を行うことができるので、専用の認証サーバを必要とせず、認証システムの導入のために既存のネットワーク構成を殆ど(又は全く!)変更する必要がない。また、端末の認証と利用者の認証という二重の認証を行っているので、信頼性が極めて高く、私物で持ち込んだパソコンなどの無権限の端末デバイスが、ネットワーク上の情報資産へアクセスすることを確実に防止することができる。これらの利点のため、本発明によれば、ネットワークアクセスのための強固な認証システムを、極めて容易に導入することが可能となる。

【0010】

本発明の実施形態において、認証ソケット装置は、端末のネットワークアクセスを許可しないときは、端末とネットワークとの通信を、物理層レベルで切断するように構成することが望ましい。物理層レベルで通信を切断することにより、ネットワークへの不正アクセスを確実に遮断することができる。

【0011】

本発明の実施形態において、認証ソケット装置は、自身の識別情報を生成し、それをネットワークへ送信する手段を備えることが好ましい。本明細書において、認証ソケット装置自身の識別情報を、通信識別情報と称することがある。本発明の実施形態において、認証ソケット装置は、ネットワーク上の他の認証ソケット装置から送信された通信識別情報を認証し、その認証結果に基づいて、当該他の認証ソケット装置(及び当該他の認証ソケット装置に接続されている端末機器)との通信を許可又は不許可するように構成されることが好ましい。

【0012】

このような実施形態によれば、予め承認されている認証ソケット装置を通さない通信を遮断することができるので、無許可の端末がネットワーク内の情報資産にアクセスすることが極めて困難になる。しかも、かかる強固なアクセス制御機構を、既存のネットワーク構成を変更せずに、認証ソケット装置を各端末とネットワークとの間に設置するだけで行うことができ、非常に簡単に導入することが可能である。

【0013】

すなわち本発明の認証アーキテクチャによれば、無許可の情報端末および無許可者のネットワーク接続を遮断し、情報端末と情報端末の利用者を認証する認証装置を提供するという認証機構を、既存のネットワーク構成を変更せずにサーバレスで実現することができる。

【0014】

本発明による認証アーキテクチャは、認証サーバを必要とせず、端末ごとに認証のための専用装置を設けるという意味で、アドホックな認証アーキテクチャ、N:Nの認証アーキテクチャと表現できる。このようなアーキテクチャにおいては、認証サーバを必要とする認証アーキテクチャのように、サーバ1カ所で認証トラフィックが集中し認証処理が遅延するような事態は発生しないため、認証処理がスムーズに行われ得る。また、端末ごとに認証装置が必要となるので、私物で持ち込んだパソコンなどの無権限の端末デバイスがネットワーク上の各情報資産にアクセスすることが極めて困難となり、ネットワークへの不正アクセスを確実に排除することができる。

【0015】

添付の特許請求の範囲には、現在のところ好適と思われる本発明の実施形態が定義されている。しかし本発明の範囲は、特許請求の範囲に定義される範囲に限られるものではなく、本明細書に記載され又は示唆される、様々な新規の特徴及び組み合わせ、並びに顕著な効果を有する特徴及び組み合わせをも、その範囲に含むことに留意されたい。

【発明を実施するための最良の形態】

【0016】

本発明の特定の実施形態では、耐タンパ性を有するハードウェアデバイスを備え、情報端末と、情報端末の利用者の認証を行う認証システムであって、端末識別情報を記憶するRFIDタグを備えた情報端末と、情報端末ネットワーク上の情報資産へのアクセスを制限できる利用者の識別情報をあらかじめ記憶したセキュリティトークンと、RFIDタグから端末識別情報を受信し、受信した端末識別情報およびセキュリティトークンの利用者識別情報との間で認証処理を行う認証ソケット装置とで構成され、認証処理の結果に基づいて、認証ソケット装置に接続された情報端末と、ネットワークとの通信を制御する。

【0017】

この認証ソケット装置は、RFIDタグから端末識別情報を受信するアンテナ部と、受信した端末識別情報を記憶させるメモリ部と、鍵生成エンジン、乱数生成エンジンおよびハッシュ値計算エンジンを有するハードウェアデバイスとを備え、受信した端末識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶するように構成され得る。

【0018】

かかる実施形態においては、情報端末に固有の識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶させるよう構成したので、認証情報の偽装を防止することができる。

【0019】

また、上記認証ソケット装置は、セキュリティトークンを着脱可能なポートコネクタを備え、セキュリティトークン内に記憶された利用者識別情報と、ハードウェアデバイス内に記憶している利用者識別情報とを比較することにより行われる認証結果に基づいて、認証ソケット装置に接続された情報端末と、ネットワークとの通信を制御する制御手段を備えることができる。このような構成によれば、正当な利用者の認証を行うことができる。

【0020】

また、上記認証ソケット装置は、セキュリティトークンを取り外したときに、認証ソケット装置に接続された情報端末と、ネットワークとの通信を物理的に遮断するように構成され得る。このような構成によれば、不正な利用者のネットワークへのアクセスを防止することができる。

【0021】

また、上記認証ソケット装置は、ネットワーク上の他の端情報端末とデータを送受信する際に、認証ソケット装置のハードウェアデバイスにおいて計算される固有の認証情報(通信識別情報)を通信データに付加して送信するように構成され得る。このような構成によれば、正当な他の情報端末に対し認証情報を送信することができる。

【0022】

また、上記認証ソケット装置は、ネットワーク上の他の情報端末から受信した通信識別情報と、認証ソケット装置のハードウェアデバイスにおいて計算した通信識別情報を比較することにより認証処理を行い、認証結果によって他の情報端末との通信を制御するように構成され得る。このような構成によれば、不正な情報端末からのアクセスを遮断することができる。

【0023】

本発明の好適な実施形態の一つに、情報端末及び該情報端末の利用者の認証を行う認証システムであって、情報端末の識別情報である端末識別情報を格納する端末識別情報記憶手段と、情報端末とネットワークとの間に接続される認証ソケット装置と、情報端末の利用者の識別情報である利用者識別情報を格納するメモリと、認証ソケット装置に利用者識別情報を送信しうる送信回路を有するセキュリティトークンと、を備える認証システムがある。この認証システムにおいて、認証ソケット装置は、端末識別情報記憶手段から端末識別情報を受信するとともに該受信した端末識別情報に基づいて情報端末を認証し、更に、セキュリティトークンから利用者識別情報を受信するとともに該受信した利用者識別情報に基づいてセキュリティトークンを認証するように構成される。またこの認証システムは、情報端末および/またはセキュリティトークンについての認証処理の結果に基づいて、情報端末とネットワークとの間の通信を制御する制御手段を備える。

【0024】

上記の認証ソケット装置は、情報端末やセキュリティトークンとは別個のハードウェアであることが好ましい。これは、企業の部署内ネットワークなどの既存のITインフラに、上記の認証ソケット装置を容易に追加できるようにするためである。

【0025】

実施形態によっては、上記制御手段による制御は、上記認証処理の結果に基づいて、情報端末とネットワークとの間の通信を許可又は不許可することとなり得る。

【0026】

実施形態によっては、上記制御手段による制御は、上記認証処理の結果に基づいて、情報端末とネットワークとの間の通信を、物理層レベルで接続又は切断することとなり得る。

【0027】

実施形態によっては、上記認証ソケット装置は、該認証ソケット装置内に予め格納されている情報を受信した端末識別情報と照合することにより、情報端末を認証するように構成され得る。

【0028】

実施形態によっては、上記認証ソケット装置は、該認証ソケット装置内に予め格納されている情報を受信した利用者識別情報と照合することにより、セキュリティトークンを認証するように構成され得る。

【0029】

実施形態によっては、上記認証ソケット装置は、鍵生成エンジン、乱数生成エンジンおよびハッシュ値計算エンジンを有するハードウェアデバイスを備え、受信した端末識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶するように構成され得る。このような構成によれば、より強固なセキュリティが実現できる。

【0030】

上記セキュリティトークンは、情報端末や認証ソケット装置とは別個のハードウェアであることが好ましく、利用者が持ち運べるような小型軽量なものであることが好ましい。例えばUSBメモリや、RFIDタグなどを利用することができる。

【0031】

実施形態によっては、上記認証ソケット装置は、セキュリティトークンを着脱可能なポートコネクタを備え、セキュリティトークンがポートコネクタから取り外されると、情報端末とネットワークとの間の通信を物理的に遮断するように構成され得る。このような構成によれば、利用者は、席を離れるなどする際に、セキュリティトークンを認証ソケット装置から抜くだけで、ネットワークへのアクセスを容易に防止することができる。

【0032】

実施形態によっては、上記セキュリティトークンがRFIDを備えるとともに認証ソケット装置がRFIDリーダーを備え、RFIDリーダーがRFIDと通信できなくなると、認証ソケット装置は、情報端末とネットワークとの間の通信を物理的に遮断するように構成され得る。これにより、セキュリティトークンを携帯するユーザが認証ソケット装置から遠ざかると、情報端末とネットワークとの間の通信を自動的に遮断することができ、非常に強固なセキュリティが実現される。

【0033】

実施形態によっては、上記認証ソケット装置は、ネットワークへ送信する通信データに、該認証ソケット装置のハードウェアデバイスにおいて計算される固有の認証情報である通信識別情報を付加するように構成され得る。この通信識別情報は、他のネットワークデバイスによって、当該認証ソケット装置が正当なアクセス権限を有しているか否かの確認に用いられ得る。

【0034】

実施形態によっては、上記認証ソケット装置は、ネットワーク上の他の認証ソケット装置から、該他の認証ソケット装置において計算された通信識別情報を受信すると共に、受信した通信識別情報を、自身のハードウェアデバイスによって計算した通信識別情報と照合し、この照合の結果に基づいて、他の認証ソケット装置との通信を許可または不許可するように構成され得る。このような実施形態によれば、ネットワーク上の各端末は、正当なアクセス権限を有する認証ソケット装置を介さなければ通信することができなくなるため、不正アクセス者がネットワーク上の資産へアクセすることが非常に困難になる。また、かかる強固なセキュリティを実現するためにネットワークへ加えなければならない変更は、各端末とネットワークとの間に上記認証ソケット装置を接続することだけであり、極めて容易に導入が可能であることも強調しておきたい。

【0035】

実施形態によっては、上記認証ソケット装置は、ユーザ入力手段を更に備えると共に、ユーザ入力手段によって入力される第2の利用者認証情報をセキュリティトークンに送信しうるように構成され、セキュリティトークンは、送信された第2の利用者認証情報が正当なものである場合に、端末識別情報を認証ソケット装置に送信するように構成され得る。このユーザ入力手段は、例えばPINパッドや生体情報読み取り機構であり得る。これにより、さらに強固なセキュリティを提供することができる。

【0036】

実施形態によっては、上記端末識別情報記憶手段は、情報端末に貼り付けるための貼付手段を有するRFIDタグで構成され得る。端末識別情報はRFIDタグのメモリ部分に格納され、認証ソケット装置が備えるRFIDリーダーによって読み取られる。このRFIDタグを既存のコンピュータなどに貼り付けることにより、既存のコンピュータに上記端末識別情報記憶機能を簡単に与えることができるため、上記の実施形態による認証システムを、既存のコンピュータ・ネットワーク環境に容易に導入することができる。

【0037】

実施形態によっては、上記RFIDタグは剥離検知型のRFIDタグであり、情報端末から剥がされたときに剥離検知情報をRFIDタグ内のメモリに記憶するように構成されると共に、剥離検知情報を認証ソケット装置に送信し得るように構成される。この場合、認証ソケット装置は、RFIDタグから受信した剥離検知情報に基づいて情報端末を認証するように構成され得る。このような構成によれば、RFIDタグを不正に剥がしてネットワークにアクセスしようとするような、なりすましを防止することができる。

【0038】

実施形態によっては、端末識別情報記憶手段は、いわゆるトラステッド・プラットフォーム・モジュール(TPM)で構成され得る。最近のコンピュータには、予めTPMが内蔵されていることも多いので、そのTMPに合わせて認証ソケット装置を設定することもできる。また、上記の認証システムのさらに具体的な実施形態には、TPMやRFIDタグその他の端末識別情報記憶手段を内蔵する情報端末を含むものがあり得る。

【0039】

本発明の好適な実施形態には、情報端末とネットワークとの間に接続する認証ソケット装置および認証ソケット装置と通信可能なセキュリティトークンを用いて、情報端末及び該情報端末の利用者の認証を行う認証方法が含まれる。この方法は、認証ソケット装置の受信手段が、情報端末の識別情報である端末識別情報を情報端末から受信する第1ステップと、認証ソケット装置の処理手段が、受信した端末識別情報と認証ソケット装置に格納されている情報とを比較することにより情報端末を認証する第2ステップと、認証ソケット装置の処理手段が、利用者の識別情報である利用者識別情報を格納するセキュリティトークンを認識する第3ステップと、認証ソケット装置の受信手段が、利用者識別情報をセキュリティトークンから受信する第4ステップと、認証ソケット装置の処理手段が、受信した利用者識別情報と認証ソケット装置に予め格納されている情報とを比較することによりセキュリティトークンを認証する第5ステップと、認証ソケット装置の処理手段が、情報端末および/またはセキュリティトークンの認証結果に基づいて、情報端末とネットワークとの通信を許可又は不許可する第6ステップと、を有することを特徴とする。

【0040】

本発明の好適な実施形態には、情報端末とネットワークとの間に接続され、情報端末及び該情報端末の利用者の認証を行うための認証ソケット装置が含まれる。この装置は、情報端末の識別情報である端末識別情報を格納する端末識別情報記憶手段と通信する手段と、端末識別情報記憶手段から端末識別情報を受信する手段と、情報端末の利用者の識別情報である利用者識別情報を格納するセキュリティトークンと通信する手段と、セキュリティトークンから利用者識別情報を受信する手段と、受信した端末識別情報を認証ソケット装置内に予め格納されている情報と比較することにより、情報端末を認証する手段と、受信した利用者識別情報を認証ソケット装置内に予め格納されている情報と比較することにより、セキュリティトークンを認証する手段と、を備え、情報端末および/またはセキュリティトークンの認証結果に基づいて、情報端末とネットワークとの通信を許可又は不許可するように構成されることを特徴とする。

【0041】

本発明の好適な実施形態には、情報端末の識別情報である端末識別情報を格納し、上記認証ソケット装置に端末識別情報を送信するように適合される端末識別情報格納手段や、この端末識別情報格納手段を備える情報端末が含まれる。

【0042】

本発明の好適な実施形態には、情報端末の利用者の識別情報である利用者識別情報を格納し、上記認証ソケット装置に利用者識別情報を送信するように適合される、セキュリティトークンが含まれる。

【0043】

以下、本発明の好適な実施例を、添付図面を参照しつつ更に詳細に説明する。

【0044】

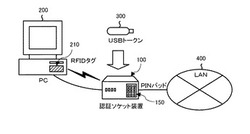

図1は、ここで説明される実施例の認証システムの概要を示す図である。同図に示すように、本認証システムは、認証ソケット装置100と、認証ソケット装置100に対して情報端末に固有の識別情報(以下、端末識別情報と呼ぶ)を送信するデバイス210を有する情報端末200と、認証ソケット装置100に対して利用者に固有の識別情報(以下、利用者識別情報と呼ぶ)を入力するデバイス300とを用いて認証処理を行う。なお、利用者識別情報を入力するデバイス300の代わりに利用者の生体情報を使用し、認証ソケット装置100に生体情報読み取り機構を構成して認証処理を行うこととしてもよいが、ここでは利用者識別情報を入力するデバイス300を使用して認証処理を行う。情報端末200としてはPCやサーバ装置が挙げられるが、ここではPCを例に挙げる。また、端末識別情報を送信するデバイス210は、外部から触れられぬ態様でPC200に搭載されている。

【0045】

ここで端末識別情報を送信するデバイス210とは、情報端末を一意に識別する情報を持つデバイスであり、例えばRFIDタグを使用する。RFIDとは識別情報を埋め込んだタグから、電磁波などを用いた近距離の無線通信によってデータを読み出す技術である。さらに、RFIDタグとして剥離検知型のRFIDタグを用いることとする。こうすることで、PC200からRFIDタグが剥がされたとき、剥離検知情報がRFIDタグ内のメモリに記憶されるため、認証ソケット装置を介してタグ剥離検知情報を取得できることから、PC200のなりすましをより確実に防止することができる。

【0046】

また、利用者識別情報を入力するデバイス300は、利用者識別情報を記憶可能なデバイスであればよく、いわゆるUSBトークンのようなメモリを持つデバイスが相当する。以下、このデバイスをセキュリティトークンと呼ぶ。なお、利用者が持つデバイスをUSBトークンとしたので、あらかじめ利用者識別情報をUSBトークン内の公開鍵で暗号化して、USBトークンの耐タンパ領域に格納しておくものとする。耐タンパ領域とは不正アクセスや改竄への耐性を持つメモリ領域である。これにより利用者識別情報の不正読み取りを防止し、セキュリティを向上することができる。

【0047】

また、かかる認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。以下、この認証処理を「端末認証」と呼ぶ。

【0048】

また、本実施例では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。ハッシュ値とは、ハッシュ関数(一方向関数)により得られる値であり、元の値が異なれば計算される値も異なり、ハッシュ値から元の値を求めることが困難であるという特徴をもつ。これによりRFIDタグの識別情報の類推を防止し、セキュリティを向上することができる。

【0049】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス300と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。以下、この認証処理を「利用者認証」と呼ぶ。

【0050】

さらに、本実施例では利用者識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより利用者識別情報の漏洩を防止し、セキュリティを向上することができる。

【実施例1】

【0051】

本認証システムの第1の実施形態について、図2〜図4を用いて説明する。

【0052】

図2は、第1の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、USBコネクタ140と、PINパッド150と、LANポート160と、物理スイッチ(アナログスイッチ)170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0053】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、TPM(Trusted Platform Module)と呼ばれるハードウェア耐タンパ性をもつセキュリティチップである。

【0054】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bを予め記憶している。

【0055】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0056】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したものを使用する。以下、ハッシュ化された端末識別情報を端末識別値と呼ぶ。

【0057】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0058】

利用者認証情報111bは、利用者を特定するための一意の数字あるいは文字列といったIDであり、第1の実施形態ではPC200のMACアドレスと対応している。

【0059】

MACアドレスの類推を防止するために、セキュリティチップ110が備えるハッシュ値計算エンジン112cによってハッシュ値計算した値を利用者認証情報111bの作成に利用する。

【0060】

利用者認証情報111bの漏洩を防止するために、ハッシュ化されたMACアドレスを、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したハッシュ化されたMACアドレスを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0061】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した剥離検知情報および端末識別情報に基づき端末認証処理を行い、USBコネクタ140を介して接続されるUSBトークン300から入力した利用者識別情報に基づき利用者認証処理を行い、端末認証処理、利用者認証処理結果に基づいて物理スイッチ170をオン・オフすることにより、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0062】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0063】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0064】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号化した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0065】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0066】

利用者認証処理部122は、USBコネクタ140を介してUSBトークン300から入力した利用者識別情報が、メモリ部111の利用者認証情報111bを復号した値と一致しているか否かによりペアとなる利用者を識別する処理を行う。

【0067】

具体的には、この利用者認証処理部122は、USBトークン300が認証ソケット装置100のUSBポート140に接続されたことを検出すると、USBトークン300の耐タンパ領域の活性化指示を行う。このとき、USBトークン300は自デバイス内の耐タンパな領域に格納された識別情報を読み出すために、暗証番号PIN(Personal Identity Number)の入力を利用者認証処理部122に要求する。ここで、利用者認証処理部122は、利用者に対して、認証ソケット装置100に設けられたPINパッド150でのPINの入力を促す。

【0068】

利用者はPINパッド150を用いてPINを入力すると、利用者認証処理部122は、USBトークン300にPINを通知する。USBトークン300は通知されたPINを検証し、PINが正しいことが検証された場合に、USBトークン300内の耐タンパ領域に記憶されている暗号化された利用者識別情報を読み出す。

【0069】

利用者認証処理部122は、USBトークン300に暗号化された利用者識別情報の復号指示を行い、USBトークン300は自デバイスが持ち、利用者識別情報を暗号化したときに使用した公開鍵のペアとなる秘密鍵で、前述した利用者識別情報を復号する。

【0070】

また、利用者認証処理部122は、USBトークン300より得られた利用者識別情報と、メモリ部111から読み出した利用者認証情報111bをセキュリティチップ110の秘密鍵で復号して得られた利用者識別情報とを比較し、一致する場合にはUSBトークン300と認証ソケット100とが正当なペアであると判定する。また、上記によって得られた利用者識別情報とメモリ部111から読み出した利用者認証情報111bが異なる場合には認証ソケット100とペアになるUSBトークン300が不正であると判定する。

【0071】

通信制御部124は、PC200とネットワーク、LAN400との通信を開始又は切断する処理部である。

【0072】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0073】

アンテナ部130は、PC200に搭載されたRFIDタグ210との通信を行うためのデバイスである。また、USBコネクタ140は、USBトークン300との通信を行うためのデバイスである。

【0074】

USBコネクタ140は、USB規格に準拠したコネクタであり、USBトークン300を差込むためのコネクタである。

【0075】

PINパッド150は、USBトークン300のPINを入力するためのデバイスであり、テンキーが設けられている。

【0076】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0077】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0078】

次に、第1の実施形態に係る認証ソケット装置100で行われる端末認証処理手順について図3を用いて説明する。ここで、あらかじめメモリ部111には端末認証情報111aが記憶されている。

【0079】

図3は、認証ソケット装置100の端末認証手順を示すシーケンス図である。同図に示すように、認証ソケット装置100が接続されたPC200において、認証ソケット装置100のアンテナ部130は、PC200に搭載されたRFIDタグ210を認識すると(ステップS101)、端末認証処理部121に対してRFIDタグ210を認識した旨を通知する(ステップS102)。

【0080】

通知を受けた端末認証処理部121は、アンテナ部130を介して剥離検知情報の問い合わせを行い(ステップS103)、RFIDタグ210に対してコマンドを送信する(ステップS104)。

【0081】

RFIDタグ210は、自身が保持する剥離検知情報をアンテナ部130へ応答し(ステップS105)、端末認証処理部121に通知される(ステップS106)。

【0082】

剥離検知情報を取得した端末認証処理部121は、剥離検知情報が存在するか否かの確認を行い(ステップS107)、剥離検知情報が存在する場合は通信制御部124にネットワークの物理切断を指示し(ステップS108)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS109)。

【0083】

剥離検知情報が存在しない場合は、端末認証処理部121は、アンテナ部130を介して端末識別情報の読み取りを指示し(ステップS110)、RFIDタグ210に対してコマンドを送信する(ステップS111)。

【0084】

RFIDタグ210は、自身が保持する端末識別情報をアンテナ部130へ応答し(ステップS112)、端末認証処理部121に通知される(ステップS113)。

【0085】

端末識別情報を受信した端末認証処理部121は、セキュリティチップ110の計算エンジン112に対して、受信した端末識別情報のハッシュ値計算指示を行い(ステップS114)、セキュリティチップ110の計算エンジン112は端末識別情報のハッシュ値計算を行い(ステップS115)、端末認証処理部121に応答する(ステップS116)。

【0086】

端末識別値を取得した端末認証処理部121は、次に、メモリ部111に記憶されている端末認証情報111aの読み出しを指示し(ステップS117)、メモリ部111は、自身が保持する端末認証情報111aを端末認証処理部121へ応答する(ステップS118)。

【0087】

端末認証処理部121は、取得した端末認証情報111aの復号化をセキュリティチップ110に指示し(ステップS119)、セキュリティチップ110は端末識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、端末認証情報111aの復号化を行い(ステップS120)、端末認証処理部121に応答する(ステップS121)。

【0088】

端末認証処理部121はアンテナ部130より受信した端末識別値と、前記によりセキュリティチップ110により復号化した端末識別値との比較を行い(ステップS122)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS123)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS124)。

【0089】

ステップS122において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS125)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS126)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS127)。

【0090】

このように、第1の実施形態に係る端末認証では、RFIDタグを備えたPC等の情報端末を認証し、ネットワークの接続制御を行うことができる。

【0091】

次に、第1の実施形態に係る認証ソケット装置100で行われる利用者認証処理手順について図4を用いて説明する。ここで、あらかじめメモリ部111には利用者認証情報111bが記憶されている。

【0092】

図4は、認証ソケット装置100の利用者認証手順を示すシーケンス図である。同図に示すように、利用者が認証ソケット装置100のUSBコネクタ140にUSBトークン300を差し込むと(ステップS201)、利用者認証処理部122に対してUSBトークン300を認識した旨を通知する(ステップS202)。

【0093】

通知を受けた利用者認証処理部122はUSBトークン300の耐タンパ領域を活性化するために、PIN入力指示をPINパッド150に通知し、PIN入力待ち状態となる(ステップS203)。

【0094】

利用者がPINパッド150を用いてPINを入力すると(ステップS204)、利用者認証処理部122は入力されたPINをもとにUSBトークン300に通知し耐タンパ領域を活性化する(ステップS205)。

【0095】

USBトークン300はPINの照合が取れると、自身が保持する利用者識別情報を利用者認証処理部122へ応答する(ステップS206)。

【0096】

利用者認証処理部122は、取得した利用者識別情報の復号化をUSBトークン300に指示し(ステップS207)、USBトークン300は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者識別情報の復号化を行い(ステップS208)、利用者認証処理部122に応答する(ステップS209)。

【0097】

利用者識別値を取得した利用者認証処理部122は、次に、メモリ部111に記憶されている利用者認証情報111bの読み出しを指示し(ステップS210)、メモリ部111は、自身が保持する利用者認証情報111bを利用者認証処理部122へ応答する(ステップS211)。

【0098】

利用者認証処理部122は、取得した利用者認証情報111bの復号化をセキュリティチップ110に指示し(ステップS212)、セキュリティチップ110は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者認証情報111bの復号化を行い(ステップS213)、利用者認証処理部122に応答する(ステップS214)。

【0099】

利用者認証処理部122はUSBトークン300より復号して得られた利用者識別値と、前記によりセキュリティチップ110により復号化した利用者識別値との比較を行い(ステップS215)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS216)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS217)。

【0100】

ステップS215において利用者識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS218)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS219)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS220)。

【0101】

このように、第1の実施形態に係る利用者認証では、正当なUSBトークンを持つ利用者を認証し、ネットワークの接続制御を行うことができる。また制御部120は、認証ソケット装置よりUSBトークンが抜かれたことを検出すると、物理スイッチ170を制御してライン物理接続を制御し、ネットワークを遮断するように構成される。したがって利用者は、離席する際に、USBトークンを認証ソケット装置から抜くことで、ネットワークへの不正アクセスを容易に防止することができる。

【0102】

以上説明したように、端末認証および利用者認証が成功した場合には、PCが繋がるネットワークを物理層レベルで接続し、端末認証もしくは利用者認証が失敗した場合には、PCが繋がるネットワークを物理層レベルで切断する。

【実施例2】

【0103】

第2の実施形態では、利用者識別情報を送信するデバイスに別デバイスを使用した場合について図5〜図8を用いて説明する。

【0104】

第1の実施形態においては、セキュリティトークンとしてUSBトークン300を使用し、認証ソケット装置100との間の利用者認証を、USBコネクタ140を介して行うこととしたが、これに限らず、他の通信デバイスを用いることとしてもよい。第2の実施形態ではこのUSBトークンの代わりに利用者識別情報を記憶するRFIDタグを使用し、当該RFIDタグを搭載したカード310と認証ソケット装置100の間でアンテナ部130を介して利用者認証を行うこととする。なお、この利用者識別情報を記憶するRFIDタグは利用者本人が所有することで利用者本人の認証とするので、剥離検知機能を有さずとも良い。

【0105】

図5は、第2の実施形態に係る認証システムの概要を示す図である。同図に示すように、第2の実施形態では、認証ソケット装置100と、認証ソケット装置100に対し端末識別情報を送信するRFIDタグ210を有するPC200と、認証ソケット装置100に対し利用者識別情報を送信するRFID付きカード310とを用いて認証処理を行う。

【0106】

また、かかる認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。

【0107】

第2の実施形態では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFIDタグ210の識別情報の類推を防止し、セキュリティを向上することができる。

【0108】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス310と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。

【0109】

第2の実施形態では、かかる認証ソケット装置には、利用者識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFID付きカード310の持つ識別情報の類推を防止し、セキュリティを向上することができる。

【0110】

図6は、第2の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、LANポート160と、物理スイッチ170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0111】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、第2の実施形態においても、第1の実施形態と同様にTPMを使用する。

【0112】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bを予め記憶している。

【0113】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0114】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したもの(端末識別値)を使用する。

【0115】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0116】

利用者認証情報111bは、利用者を認証し、特定するための一意の数字あるいは文字列といったIDであり、第2の実施形態ではRFID付きカード310が記憶する利用者識別情報と対応している。

【0117】

RFID付きカード310が記憶する利用者識別情報の類推を防止するために、利用者識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したものを使用する。以下、ハッシュ化された利用者識別情報を利用者識別値と呼ぶ。

【0118】

利用者識別値の漏洩を防止するために、利用者識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0119】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した端末識別情報に基づき端末認証処理を行い、RFID付きカード310からアンテナ130を介して受信した利用者識別情報に基づき利用者認証処理を行い、端末認証処理、利用者認証処理結果に基づいて、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0120】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0121】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0122】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0123】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0124】

利用者認証処理部122は、RFID付きカード310から受信した利用者識別情報のハッシュ値が、メモリ部111の利用者認証情報111bを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなる利用者を識別する処理を行う。

【0125】

具体的には、RFID付きカード310にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFID付きカード310の識別情報を取得して、これを利用者識別情報として利用する。また、認証対象RFID付きカード310が持つ利用者識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を利用者識別値とし、当該利用者識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0126】

この利用者認証処理部122は、RFID付きカード310から受信した利用者識別情報をハッシュ化した利用者識別値が「0002」であり、メモリ部111から読み出した利用者認証情報111bを、セキュリティチップ110によって利用者識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号化した利用者識別値も「0002」である場合には、利用者と認証ソケット100とが正当なペアであると判定する。

【0127】

また、RFID付きカード310から受信した利用者識別情報をハッシュ化した利用者識別値とメモリ部111から読み出した利用者認証情報111bを復号した利用者識別値が異なる場合には認証ソケット100とペアになる利用者が不正であると判定することになる。

【0128】

通信制御部124は、PC200とLAN400との通信を開始又は切断する処理部である。

【0129】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0130】

アンテナ部130は、PC200に搭載されたRFIDタグ210およびRFID付きカード310と通信を行うためのデバイスである。

【0131】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0132】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0133】

次に、第2の実施形態に係る認証ソケット装置で行われる端末認証処理手順について図7を用いて説明する。ここで、あらかじめメモリ部111には端末認証情報111aが記憶されている。

【0134】

図7は、認証ソケット装置100の端末認証手順を示すシーケンス図である。同図に示すように、認証ソケット装置100が接続されたPC200において、認証ソケット装置100のアンテナ部130は、PC200に搭載されたRFIDタグ210を認識すると(ステップS301)、端末認証処理部121に対してRFIDタグ210を認識した旨を通知する(ステップS302)。

【0135】

通知を受けた端末認証処理部121は、アンテナ部130を介して剥離検知情報の問い合わせを行い(ステップS303)、RFIDタグ210に対してコマンドを送信する(ステップS304)。

【0136】

RFIDタグ210は、自身が保持する剥離検知情報をアンテナ部130へ応答し(ステップS305)、端末認証処理部121に通知される(ステップS306)。

【0137】

剥離検知情報を取得した端末認証処理部121は、剥離検知情報が存在するか否かの確認を行い(ステップS307)、剥離検知情報が存在する場合は通信制御部124にネットワークの物理切断を指示し(ステップS308)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS309)。

【0138】

剥離検知情報が存在しない場合は、端末認証処理部121は、アンテナ部130を介して端末識別情報の読み取りを指示し(ステップS310)、RFIDタグ210に対してコマンドを送信する(ステップS311)。

【0139】

RFIDタグ210は、自身が保持する端末識別情報をアンテナ部130へ応答し(ステップS312)、端末認証処理部121に通知される(ステップS313)。

【0140】

端末識別情報を受信した端末認証処理部121は、セキュリティチップ110の計算エンジン112に対して、受信した端末識別情報のハッシュ値計算指示を行い(ステップS314)、セキュリティチップ110の計算エンジン112は端末識別情報のハッシュ値計算を行い(ステップS315)、端末認証処理部121に応答する(ステップS316)。

【0141】

端末識別値を取得した端末認証処理部121は、次に、メモリ部111に記憶されている端末認証情報111aの読み出しを指示し(ステップS317)、メモリ部111は、自身が保持する端末認証情報111aを端末認証処理部121へ応答する(ステップS318)。

【0142】

端末認証処理部121は、取得した端末認証情報111aの復号化をセキュリティチップ110に指示し(ステップS319)、セキュリティチップ110は端末識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、端末認証情報111aの復号化を行い(ステップS320)、端末認証処理部121に応答する(ステップS321)。

【0143】

端末認証処理部121はアンテナ部130より受信した端末識別値と、前記によりセキュリティチップ110により復号化した端末識別値との比較を行い(ステップS322)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS323)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS324)。

【0144】

ステップS322において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS325)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS326)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS327)。

【0145】

このように、第2の実施形態に係る端末認証では、RFIDタグを備えたPC等の情報端末を認証し、ネットワークの接続制御を行うことができる。

【0146】

次に、第2の実施形態に係る認証ソケット装置で行われる利用者認証処理手順について図8を用いて説明する。ここで、あらかじめメモリ部111には利用者認証情報111bが記憶されている。

【0147】

図8は、認証ソケット装置100の利用者認証手順を示すシーケンス図である。制御部120は、RFIDタグが読み取り可能範囲内にあるか否かを、アンテナ部130から定期的に読み取り電波を放射することによって調査する。RFIDタグ付きカード310を保持する利用者が認証ソケット装置100に近づき、読み取り可能範囲内に入ったことを制御部120が検出すると(ステップS401)、利用者認証処理部122に対してRFIDタグ310を認識した旨を通知する(ステップS402)。

【0148】

通知を受けた利用者認証処理部122は、アンテナ部130を介して利用者識別情報の問い合わせを行い(ステップS403)、RFIDタグ付きカード310に対してコマンドを送信する(ステップS404)。

【0149】

RFIDタグ付きカード310は、自身が保持する利用者識別情報をアンテナ部130へ応答し(ステップS405)、利用者認証処理部122に通知される(ステップS406)。

【0150】

利用者識別情報を取得した利用者認証処理部122は、セキュリティチップ110の計算エンジン112に対して、受信した利用者識別情報のハッシュ値計算指示を行い(ステップS407)、セキュリティチップ110の計算エンジン112は利用者識別情報のハッシュ値計算を行い(ステップS408)、利用者認証処理部122に応答する(ステップS409)。

【0151】

利用者識別値を取得した利用者認証処理部122は、次に、メモリ部111に記憶されている利用者認証情報111bの読み出しを指示し(ステップS410)、メモリ部111は、自身が保持する利用者認証情報111bを利用者認証処理部122へ応答する(ステップS411)。

【0152】

利用者認証処理部122は、取得した利用者認証情報111bの復号化をセキュリティチップ110に指示し(ステップS412)、セキュリティチップ110は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者認証情報111bの復号化を行い(ステップS413)、利用者認証処理部122に応答する(ステップS414)。

【0153】

利用者認証処理部122はアンテナ部130より受信した利用者識別値と、前記によりセキュリティチップ110により復号化した利用者識別値との比較を行い(ステップS415)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS416)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS417)。

【0154】

ステップS415において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS418)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS419)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS420)。

【0155】

このように、第2の実施形態に係る利用者認証では、RFIDタグ付きカードを持つ利用者を認証し、ネットワークの接続制御を行うことができる。

【0156】

以上説明したように、端末認証もしくは利用者認証が失敗した場合には、PCが繋がるネットワークを物理層レベルで切断する。PCとネットワークとの通信が許可されている間であっても、制御部120は、RFIDタグが読み取り可能範囲内にあるか否かを定期的に調査する。利用者が席を離れるなどして、RFIDタグ付きカード310が読み取り可能範囲にないことを検出すると、通信制御部124が物理スイッチ170を使用してライン物理接続を制御し、PCとネットワークとの通信を物理層レベルで遮断する。従って、24時間常時接続利用者がPCオペレート時以外のネットワークよりの侵入、アタックをブロックしたい場合に有効である。

【実施例3】

【0157】

第3の実施形態では、LAN上において通信させる情報端末間で認証ソケット装置をペアで配置することにより、通信相手が正当であるか否かを認証する実施形態について図9〜図13を用いて説明する。

【0158】

図9は、第3の実施形態に係る認証システムの概要を示す図である。同図に示すように、認証ソケット装置100をLANと送信側のPC200の間に配置し、認証ソケット装置500をLANと受信側のPC600の間に配置する構成をとり、認証ソケット装置100が発信した通信識別情報を認証ソケット装置500が受信し、認証ソケット装置間で認証を行うことにより通信相手が正当であるか否かを認証する。以下、この認証処理を「通信認証」と呼ぶ。

【0159】

また、認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。

【0160】

第3の実施形態では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFIDタグ210の識別情報の類推を防止し、セキュリティを向上することができる。

【0161】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス300と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。

【0162】

第3の実施形態では、利用者識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより利用者識別情報の漏洩を防止し、セキュリティを向上することができる。

【0163】

図10は、第3の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、USBコネクタ140と、PINパッド150と、LANポート160と、物理スイッチ170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bと、通信認証情報111cと、共通鍵111dとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信認証処理部123と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0164】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、第3の実施形態においても、第1の実施形態と同様にTPMを使用する。

【0165】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bと、通信認証情報111cと、共通鍵111dを予め記憶している。

【0166】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0167】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110のハッシュ値計算エンジン112cによりハッシュ値計算したもの(端末識別値)を使用する。

【0168】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0169】

利用者認証情報111bは、利用者を特定するための一意の数字あるいは文字列といったIDであり、第3の実施形態ではPC200のMACアドレスと対応している。

【0170】

MACアドレスの類推を防止するために、セキュリティチップ110が備えるハッシュ値計算エンジン112cによってハッシュ値計算した値を利用者認証情報111bの作成に利用する。

【0171】

利用者認証情報111bの漏洩を防止するために、ハッシュ化されたMACアドレスを、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したハッシュ化されたMACアドレスを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0172】

通信認証情報111cは、通信相手に送信元機器の正当性を送付する情報であり、セキュリティチップ110の計算エンジン112から得られる乱数と、この乱数及び共通鍵111dから計算されるハッシュ値とからなる。通信認証情報111cは、通信の開始時点で計算されてメモリ部111に記憶されるが、通信が終了するとメモリ部111から消去される。

【0173】

共通鍵111dは、通信相手間で共有される値であり、通信認証情報111cを生成する際に使用される。

【0174】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した端末識別情報に基づき端末認証処理を行い、USBコネクタ140を介して接続されるUSBトークン300から入力した利用者識別情報に基づき利用者認証処理を行い、LANポート160よりLAN400を介して接続される端末600との間に設置された認証ソケット装置500との間で通信認証処理を行うとともに、端末認証処理、利用者認証処理および通信認証処理結果に基づいて、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0175】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0176】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0177】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0178】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0179】

利用者認証処理部122は、USBコネクタ140を介してUSBトークン300から入力した利用者識別情報が、メモリ部111の利用者認証情報111bを復号した値と一致しているか否かによりペアとなる利用者を識別する処理を行う。

【0180】

具体的には、この利用者認証処理部122は、USBトークン300が認証ソケット装置100のUSBポート140に接続されたことを検出すると、USBトークン300の耐タンパ領域の活性化指示を行う。このとき、USBトークン300は自デバイス内の耐タンパな領域に格納された識別情報を読み出すために、暗証番号PINの入力を利用者認証処理部122に要求する。ここで、利用者認証処理部122は、利用者に対して、認証ソケット装置100に設けられたPINパッド150でのPINの入力を促す。

【0181】

利用者はPINパッド150を用いてPINを入力すると、利用者認証処理部122は、USBトークン300にPINを通知する。USBトークン300は通知されたPINを検証し、PINが正しいことが検証された場合に、USBトークン300内の耐タンパ領域に記憶されている暗号化された利用者識別情報を読み出す。

【0182】

利用者認証処理部122は、USBトークン300に暗号化された利用者識別情報の復号指示を行い、USBトークン300は自デバイスが持ち、利用者識別情報を暗号化したときに使用した公開鍵のペアとなる秘密鍵で、前述した利用者識別情報を復号する。

【0183】

また、利用者認証処理部122は、USBトークン300より得られた利用者識別情報と、メモリ部111から読み出した利用者認証情報111bをセキュリティチップ110の秘密鍵で復号して得られた利用者識別情報とを比較し、一致する場合にはUSBトークン300と認証ソケット100とが正当なペアであると判定する。また、上記によって得られた利用者識別情報とメモリ部111から読み出した利用者認証情報111bが異なる場合には認証ソケット100とペアになるUSBトークン300が不正であると判定する。

【0184】

通信認証処理部123は、LAN400を介してLANポート160より受信した通信が正当な相手からのものかを認証する処理部である。すなわち、送信側の認証ソケット装置から送信した通信識別情報が、受信側の認証ソケット装置が計算した通信識別情報と一致しているか否かにより通信元の認証ソケットを識別する処理を行う。

【0185】

通信制御部124は、PC200とネットワーク、LAN400との通信を開始又は切断する処理部である。

【0186】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用した伝送線路を物理層レベルで切断する。さらに、PC200とLAN400が通信状態のときに、通信認証処理部123から通信認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0187】

アンテナ部130は、PC200に搭載されたRFIDタグ210との通信を行うためのデバイスである。また、USBコネクタ140は、USBトークン300との通信を行うためのデバイスである。

【0188】

USBコネクタ140は、USB規格に準拠したコネクタであり、USBトークン300を差込むためのコネクタである。

【0189】

PINパッド150は、USBトークン300のPINを入力するためのデバイスであり、テンキーが設けられている。

【0190】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0191】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0192】

ここで、上述した「通信認証」について図11〜図13を用いてさらに詳細に説明する。図11は、通信認証時に送信されるデータの概要を示した図であり、図12は、第3の実施形態に係る送信側認証ソケット装置の通信認証手順を示すシーケンス図であり、図13は、第3の実施形態に係る受信側認証ソケット装置の通信認証手順を示すシーケンス図である。また、認証ソケット装置100を送信側、認証ソケット装置500を受信側とし、それぞれの装置において、端末認証および利用者認証が完了しているものとする。

【0193】

端末認証および利用者認証が完了している状況下の図12で、PC200からLANへの接続要求をLANポート160(情報端末側162)を介して受信すると(ステップS501)、通信認証処理部123に対してLAN接続要求を通知する(ステップS502)。

【0194】

通信認証処理部123はセキュリティチップ110の計算エンジン112に対して、乱数計算指示を行い(ステップS503)、セキュリティチップ110の計算エンジン112は乱数Mの計算を行い(ステップS504)、通信認証処理部123に応答する(ステップS505)。

【0195】

通信認証処理部123は、次に、メモリ部111に記憶されている共通鍵111dの読み出しを指示し(ステップS506)、メモリ部111は、自身が保持する共通鍵111dを通信認証処理部123へ応答する(ステップS507)。以下、読み出した共通鍵111dをKとする。

【0196】

通信認証処理部123はセキュリティチップ110の計算エンジン112に対して、受信した共通鍵Kと生成した乱数Mの組を引数とするハッシュ値計算指示を行い(ステップS508)、セキュリティチップ110の計算エンジン112は共通鍵Kと乱数Mの組を引数とするハッシュ値計算を行い(ステップS509)、通信認証処理部123に応答する(ステップS510)。以下、ステップS510によって計算されたハッシュ値をh(M,K)とする。

【0197】

通信認証処理部123は、乱数Mおよび上記により計算したハッシュ値h(M,K)を通信認証情報としてメモリ部111に記憶する(ステップS511)。

【0198】

通信認証処理部123は、LANに送信するデータリンク層のフレームに通信識別情報を認証データとする認証ヘッダを付加してフレームを作成し(ステップS512)、通信制御部124に対して前記作成したフレームの転送指示を行う(ステップS513)。

【0199】

指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS514)、LAN側ポート161にフレームの転送を行い(ステップS515)、LAN400に送信する(ステップS516)。

【0200】

図13で、認証ソケット装置500は、LAN400よりLANポート160(LAN側161)を介して、認証ソケット装置100から転送されたフレームを受信すると(ステップS601)、通信認証処理部123に対してフレームを送信する(ステップS602)。

【0201】

通信認証処理部123は受信したフレームから通信識別情報を取り出し、乱数Mとハッシュ値h(M,K)を抽出する(ステップS603)。

【0202】

認証ソケット装置500は、次に、自装置(認証ソケット装置500)のメモリ部111に保有されている共通鍵111dの読み出しを指示し(ステップS604)、メモリ部111は、自身が保持する共通鍵111dを通信認証処理部123へ応答する(ステップS605)。この読み出した共通鍵は通信相手の認証ソケット装置(認証ソケット装置100)と同じ値となるため、共通鍵Kと表現できる。

【0203】

通信認証処理部123はセキュリティチップ110の計算エンジン112に対して、読み出した共通鍵Kと受信した乱数Mの組を引数とするハッシュ値計算指示を行い(ステップS606)、セキュリティチップ110の計算エンジン112は共通鍵Kと乱数Mの組を引数とするハッシュ値計算を行い(ステップS607)、通信認証処理部123に応答する(ステップS608)。以下、ステップS608によって計算されたハッシュ値をh´(M,K)とする。

【0204】

通信認証処理部123は、受信したハッシュ値h(M,K)と、自装置(認証ソケット装置500)が計算したハッシュ値h´(M,K)を比較し(ステップS609)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS610)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS611)。

【0205】

ステップS609においてハッシュ値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS612)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS613)、情報端末側ポート162にフレームの転送を行い(ステップS614)、PC600に送信する(ステップS615)。

【0206】

以上のような構成例をとることにより、LAN上の通信を保護すべき対象の情報端末間に認証ソケット装置を対にして配置するだけで、認証された通信のみを許可することができる。

【実施例4】

【0207】

第4の実施形態では、端末識別情報を送信するデバイスに別デバイスを使用した場合について図14〜図17を用いて説明する。

【0208】

これまでの実施形態においては、端末識別情報を送信するデバイスとして剥離検知型のRFIDタグ210を使用し、認証ソケット装置100との間の端末認証を、アンテナ130を介して行うこととしたが、これに限らず、他のデバイスを用いることとしてもよい。第4の実施形態ではこの剥離検知型RFIDタグの代わりに、予めマザーボードにTPMを搭載したPCを使用し、当該TPM220を搭載したPC200と認証ソケット装置100の間でLANポート160を介して端末認証を行うこととする。TPM220はPC200の構成情報の計測値を使用して、PC200のハードウェア的およびソフトウェア的な改ざんを検知可能なため、セキュリティを向上することができる。

【0209】

図14は、第4の実施形態に係る認証システムの概要を示す図である。同図に示すように、第4の実施形態では、認証ソケット装置100と、端末識別情報を記憶するTPM220を有し、認証ソケット装置100に対し端末識別情報を送信するPC200と、認証ソケット装置100に対し利用者識別情報を入力するUSBトークン300とを用いて認証処理を行う。

【0210】

また、かかる認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。

【0211】

第4の実施形態では、かかる認証ソケット装置には、端末識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより端末識別情報の漏洩を防止し、セキュリティを向上することができる。

【0212】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つUSBトークン300と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。

【0213】

第4の実施形態では、かかる認証ソケット装置には、利用者識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより利用者識別情報の漏洩を防止し、セキュリティを向上することができる。

【0214】

図15は、第4の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、USBコネクタ140と、PINパッド150と、LANポート160と、物理スイッチ170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0215】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、第4の実施形態においても、第1の実施形態と同様にTPMを使用する。

【0216】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bを予め記憶している。

【0217】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200から送信される端末識別情報と対応している。当該端末識別情報としては、PC200に搭載されたTPM220が記憶するPCR(Platform Configuration Registers)値を使用する。PCR値とは、PC200の起動時にOSによって計測されるPC200の構成情報をTPM220がハッシュ値計算した値であり、PC200の完全性を保証するものである。また、当該PCR値はTPM220の耐タンパな領域に記憶され、不正な読み取りが不可能となっている。

【0218】

端末識別情報の漏洩を防止するために、端末識別情報(PCR値)を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化した端末識別情報を端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0219】

利用者認証情報111bは、利用者を特定するための一意の数字あるいは文字列といったIDであり、第4の実施形態ではPC200のMACアドレスと対応している。

【0220】

MACアドレスの類推を防止するために、セキュリティチップ110が備えるハッシュ値計算エンジン112cによってハッシュ値計算した値を利用者認証情報111bの作成に利用する。

【0221】

利用者認証情報111bの漏洩を防止するために、ハッシュ化されたMACアドレスを、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したハッシュ化されたMACアドレスを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0222】

制御部120は、PC200からLANポート160を介して受信した端末識別情報に基づき端末認証処理を行い、USBコネクタ140を介して接続されるUSBトークン300から入力した利用者識別情報に基づき利用者認証処理を行い、端末認証処理、利用者認証処理結果に基づいて、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0223】

端末認証処理部121は、PC200から受信した端末識別情報が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0224】

具体的には、PC200に搭載されたTPM220にはPCごとに一意な識別情報(PCR値)が記憶されているため、本実施形態ではTPM220のPCR値を取得して、これを端末識別情報として利用する。また、認証対象PC200のTPM220が持つPCR値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0225】

この端末認証処理部121は、PC200から受信した端末識別情報(PCR値)と、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によってPCR値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号して得られた端末識別情報とを比較し、一致する場合にはPC200と認証ソケット100とが正当なペアであると判定する。

【0226】

また、上記によって得られた端末識別情報とメモリ部111から読み出した端末認証情報111aを復号した端末識別情報が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0227】

利用者認証処理部122は、USBコネクタ140を介してUSBトークン300から入力した利用者識別情報が、メモリ部111の利用者認証情報111bを復号した値と一致しているか否かによりペアとなる利用者を識別する処理を行う。

【0228】

具体的には、この利用者認証処理部122は、USBトークン300が認証ソケット装置100のUSBポート140に接続されたことを検出すると、USBトークン300の耐タンパ領域の活性化指示を行う。このとき、USBトークン300は自デバイス内の耐タンパな領域に格納された識別情報を読み出すために、暗証番号PINコードの入力を利用者認証処理部122に要求する。ここで、利用者認証処理部122は、利用者に対して、認証ソケット装置100に設けられたPINパッド150でのPINの入力を促す。

【0229】

利用者はPINパッド150を用いてPINを入力すると、利用者認証処理部122は、USBトークン300にPINを通知する。USBトークン300は通知されたPINを検証し、PINが正しいことが検証された場合に、USBトークン300内の耐タンパ領域に記憶されている暗号化された利用者識別情報を読み出す。

【0230】

利用者認証処理部122は、USBトークン300に暗号化された利用者識別情報の復号指示を行い、USBトークン300は自デバイスが持ち、利用者識別情報を暗号化したときに使用した公開鍵のペアとなる秘密鍵で、前述した利用者識別情報を復号する。

【0231】

また、利用者認証処理部122は、USBトークン300より得られた利用者識別情報と、メモリ部111から読み出した利用者認証情報111bをセキュリティチップ110の秘密鍵で復号して得られた利用者識別情報とを比較し、一致する場合にはUSBトークン300と認証ソケット100とが正当なペアであると判定する。また、上記によって得られた利用者識別情報とメモリ部111から読み出した利用者認証情報111bが異なる場合には認証ソケット100とペアになるUSBトークン300が不正であると判定する。

【0232】

通信制御部124は、PC200とネットワーク、LAN400との通信を開始又は切断する処理部である。

【0233】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0234】

USBコネクタ140は、USB規格に準拠したコネクタであり、USBトークン300を差込むためのコネクタである。

【0235】

PINパッド150は、USBトークン300のPINを入力するためのデバイスであり、テンキーが設けられている。

【0236】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0237】

物理スイッチ170は、通信をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0238】

次に、第4の実施形態に係る認証ソケット装置100で行われる端末認証処理手順について図16を用いて説明する。ここで、あらかじめメモリ部111には端末認証情報111aが記憶されている。

【0239】

図16は、認証ソケット装置100の端末認証手順を示すシーケンス図である。同図に示すように、認証ソケット装置100が接続されたPC200において、PC200が起動されると(ステップS701)、TPM220はPC200のハードウェアやソフトウェアの構成情報を取得する(ステップS702)。

【0240】

TPM220は取得した構成情報のハッシュ値計算を行い、TPM220内のPCRに格納する(ステップS703)。

【0241】

PC200はTPM220よりPCR値を取得し(ステップS704)、当該PCR値を端末識別情報として、LANポート160(情報端末側162)を介して送信を行い(ステップS705)、端末認証処理部121に端末識別情報を送信する(ステップS706)。

【0242】

端末識別情報を取得した端末認証処理部121は、次に、メモリ部111に記憶されている端末認証情報111aの読み出しを指示し(ステップS707)、メモリ部111は、自身が保持する端末認証情報111aを端末認証処理部121へ応答する(ステップS708)。

【0243】

端末認証処理部121は、取得した端末認証情報111aの復号化をセキュリティチップ110に指示し(ステップS709)、セキュリティチップ110は端末識別情報を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、端末認証情報111aの復号化を行い(ステップS710)、端末認証処理部121に応答する(ステップS711)。

【0244】

端末認証処理部121はPC200より受信した端末識別情報と、前記によりセキュリティチップ110により復号化した端末識別情報との比較を行い(ステップS712)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS713)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS714)。

【0245】

ステップS712において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS715)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS716)、LANポート160(情報端末側162)を介したフレームの転送を開始する(ステップS717)。

【0246】

このように、第4の実施形態に係る端末認証では、TPMを備えたPCを認証し、ネットワークの接続制御を行うことができる。

【0247】

次に、第4の実施形態に係る認証ソケット装置100で行われる利用者認証処理手順について図17を用いて説明する。ここで、あらかじめメモリ部111には利用者認証情報111bが記憶されている。

【0248】

図17は、認証ソケット装置100の利用者認証手順を示すシーケンス図である。同図に示すように、利用者が認証ソケット装置100のUSBコネクタ140にUSBトークン300を差し込むと(ステップS801)、利用者認証処理部122に対してUSBトークン300を認識した旨を通知する(ステップS802)。

【0249】

通知を受けた利用者認証処理部122はUSBトークン300の耐タンパ領域を活性化するために、PIN入力指示をPINパッド150に通知し、PIN入力待ち状態となる(ステップS803)。

【0250】

利用者がPINパッド150を用いてPINを入力すると(ステップS804)、利用者認証処理部122は入力されたPINをもとにUSBトークン300に通知し耐タンパ領域を活性化する(ステップS805)。

【0251】

USBトークン300はPINの照合が取れると、自身が保持する利用者識別情報を利用者認証処理部122へ応答する(ステップS806)。

【0252】

利用者認証処理部122は、取得した利用者識別情報の復号化をUSBトークン300に指示し(ステップS807)、USBトークン300は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者識別情報の復号化を行い(ステップS808)、利用者認証処理部122に応答する(ステップS809)。

【0253】

利用者識別値を取得した利用者認証処理部122は、次に、メモリ部111に記憶されている利用者認証情報111bの読み出しを指示し(ステップS810)、メモリ部111は、自身が保持する利用者認証情報111bを利用者認証処理部122へ応答する(ステップS811)。

【0254】

利用者認証処理部122は、取得した利用者認証情報111bの復号化をセキュリティチップ110に指示し(ステップS812)、セキュリティチップ110は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者認証情報111bの復号化を行い(ステップS813)、利用者認証処理部122に応答する(ステップS814)。

【0255】

利用者認証処理部122はUSBトークン300より復号して得られた利用者識別値と、前記によりセキュリティチップ110により復号化した利用者識別値との比較を行い(ステップS815)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS816)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS817)。

【0256】

ステップS815において利用者識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS818)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS819)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS820)。

【0257】

このように、第4の実施形態に係る利用者認証では、正当なUSBトークンを持つ利用者を認証し、ネットワークの接続制御を行うことができる。

【0258】

以上説明したように、端末認証もしくは利用者認証が失敗した場合には、PCが繋がるネットワークを物理層レベルで切断する。これは、ハードウェア構成やソフトウェア構成等PC200の構成情報に変動があった場合、端末認証が失敗することによりネットワークが物理層レベルで切断されることを意味する。これにより、許可していないハードウェアやソフトウェアを搭載しているPCのネットワークへのアクセスを遮断することができる。

【0259】

以上のように、本発明に係る認証システムおよび認証ソケット装置は、PCなどからの情報漏洩防止に有用であり、特に大掛かりな認証システムを導入したくない環境において認証処理を簡易に導入したい場合に適している。

【図面の簡単な説明】

【0260】

【図1】実施例1に係る認証システムの構成方法を示した説明図である。

【図2】実施例1に係る認証ソケット装置の構成を示す機能ブロック図である。

【図3A】図3は、実施例1に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図3A)と下半分(図3B)に分かれている。

【図3B】図3は、実施例1に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図3A)と下半分(図3B)に分かれている。

【図4A】図4は、実施例1に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図4A)と下半分(図4B)に分かれている。

【図4B】図4は、実施例1に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図4A)と下半分(図4B)に分かれている。

【図5】実施例2に係る認証システムの構成方法を示した説明図である。

【図6】実施例2に係る認証ソケット装置の構成を示す機能ブロック図である。

【図7A】図7は、実施例2に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図7A)と下半分(図7B)に分かれている。

【図7B】図7は、実施例2に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図7A)と下半分(図7B)に分かれている。

【図8A】図8は、実施例2に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図8A)と下半分(図8B)に分かれている。

【図8B】図8は、実施例2に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図8A)と下半分(図8B)に分かれている。

【図9】実施例3に係る認証システムの構成方法を示した説明図である。

【図10】実施例3に係る認証ソケット装置の構成を示す機能ブロック図である。

【図11】実施例3に係る認証システムの通信認証処理の概略を示した図である。

【図12A】図12は、実施例3に係る認証システムの通信認証処理(送信側)の処理手順を示すシーケンス図である。上半分(図12A)と下半分(図12B)に分かれている。

【図12B】図12は、実施例3に係る認証システムの通信認証処理(送信側)の処理手順を示すシーケンス図である。上半分(図12A)と下半分(図12B)に分かれている。

【図13A】図13は、実施例3に係る認証システムの通信認証処理(受信側)の処理手順を示すシーケンス図である。上半分(図13A)と下半分(図13B)に分かれている。

【図13B】図13は、実施例3に係る認証システムの通信認証処理(受信側)の処理手順を示すシーケンス図である。上半分(図13A)と下半分(図13B)に分かれている。

【図14】実施例4に係る認証システムの構成方法を示した説明図である。

【図15】実施例4に係る認証ソケット装置の構成を示す機能ブロック図である。

【図16A】図16は、実施例4に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図16A)と下半分(図16B)に分かれている。

【図16B】図16は、実施例4に係る認証システムの端末認証処理の処理手順を示すシーケンス図である。上半分(図16A)と下半分(図16B)に分かれている。

【図17A】図17は、実施例4に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図17A)と下半分(図17B)に分かれている。

【図17B】図17は、実施例4に係る認証システムの利用者認証処理の処理手順を示すシーケンス図である。上半分(図17A)と下半分(図17B)に分かれている。

【符号の説明】

【0261】

100 認証ソケット装置

110 セキュリティチップ

111 メモリ部

111a 端末認証情報

111b 利用者認証情報

111c 通信認証情報

111d 共通鍵

112 計算エンジン

112a 鍵生成エンジン

112b 乱数生成エンジン

112c ハッシュ値計算エンジン

120 制御部

121 端末認証処理部

122 利用者認証処理部

123 通信認証処理部

124 通信制御部

130 アンテナ

140 USBコネクタ

150 PINパッド

160 LANポート

161 LAN側ポート

162 情報端末側ポート

200 PC

210 RFIDタグ

220 TPM

300 USBトークン

310 RFID付きカード

400 LAN

500 認証ソケット装置

550 PINパッド

600 PC

610 RFIDタグ

700 USBトークン

【技術分野】

【0001】

本発明は、ネットワークにおける情報端末の認証および同情報端末の操作者の認証を行う認証技術に関するものである。

【背景技術】

【0002】

従来のネットワークアクセスの利用者認証方式は、ID/パスワード、生体認証といったものが主流であり、端末認証としてはLANの認証規格であるIEEE802.1x認証などを利用したものや、イーサネット(登録商標)の物理アドレスであるMAC(Media Access Control)アドレスなどで情報端末を認証する方法がある。また、特許文献1(の要約)には、USB等を用いて個人の認証を行うシステムが記載されている。更に特許文献2の段落0004〜0020には、トラステッド・プラットフォーム・モジュール(TPM)を用いた暗号化・復号化の技術が記載されている。

【0003】

従来のネットワークアクセスの利用者認証方法は、正規IDを持つ悪意のある利用者によって、私用で持ち込んだパーソナルコンピュータ、その他情報端末(以下、PCと呼ぶ)をネットワークへ接続することが可能であり、情報漏洩の危険性があった。

【0004】

また、IEEE802.1x認証のネットワークを構築する場合には、サーバ、ネットワーク機器、情報端末内ソフトウェアまで同一のアーキテクチャで再構築しなければならないため、導入コスト(スケジュール・費用)が膨らみ、なかなか導入に踏み切れないケースが多い。

【0005】

サーバ1箇所集中管理型の認証システムにおいては、ネットワークへのトラフィックの集中が起こり、サーバダウン時には認証システム自体が停止する問題がある。

【0006】

MACアドレスは偽装可能であり、上述の端末認証においてはMACアドレスの偽装に対応不可能である。

【特許文献1】特開2006−268682号公報

【特許文献2】特開2004−282391号公報

【発明の開示】

【発明が解決しようとする課題】

【0007】

このような背景の下、本発明は、上述の問題点の少なくとも1つ以上を解消し、既存のネットワーク構成をなるべく変更せずに、ネットワークにおける不正な通信アクセスを遮断しうる技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

【0009】

本発明によれば、認証ソケット装置を端末デバイスとネットワークとの間に接続するだけで、ネットワークアクセスのための認証を行うことができるので、専用の認証サーバを必要とせず、認証システムの導入のために既存のネットワーク構成を殆ど(又は全く!)変更する必要がない。また、端末の認証と利用者の認証という二重の認証を行っているので、信頼性が極めて高く、私物で持ち込んだパソコンなどの無権限の端末デバイスが、ネットワーク上の情報資産へアクセスすることを確実に防止することができる。これらの利点のため、本発明によれば、ネットワークアクセスのための強固な認証システムを、極めて容易に導入することが可能となる。

【0010】

本発明の実施形態において、認証ソケット装置は、端末のネットワークアクセスを許可しないときは、端末とネットワークとの通信を、物理層レベルで切断するように構成することが望ましい。物理層レベルで通信を切断することにより、ネットワークへの不正アクセスを確実に遮断することができる。

【0011】

本発明の実施形態において、認証ソケット装置は、自身の識別情報を生成し、それをネットワークへ送信する手段を備えることが好ましい。本明細書において、認証ソケット装置自身の識別情報を、通信識別情報と称することがある。本発明の実施形態において、認証ソケット装置は、ネットワーク上の他の認証ソケット装置から送信された通信識別情報を認証し、その認証結果に基づいて、当該他の認証ソケット装置(及び当該他の認証ソケット装置に接続されている端末機器)との通信を許可又は不許可するように構成されることが好ましい。

【0012】

このような実施形態によれば、予め承認されている認証ソケット装置を通さない通信を遮断することができるので、無許可の端末がネットワーク内の情報資産にアクセスすることが極めて困難になる。しかも、かかる強固なアクセス制御機構を、既存のネットワーク構成を変更せずに、認証ソケット装置を各端末とネットワークとの間に設置するだけで行うことができ、非常に簡単に導入することが可能である。

【0013】

すなわち本発明の認証アーキテクチャによれば、無許可の情報端末および無許可者のネットワーク接続を遮断し、情報端末と情報端末の利用者を認証する認証装置を提供するという認証機構を、既存のネットワーク構成を変更せずにサーバレスで実現することができる。

【0014】

本発明による認証アーキテクチャは、認証サーバを必要とせず、端末ごとに認証のための専用装置を設けるという意味で、アドホックな認証アーキテクチャ、N:Nの認証アーキテクチャと表現できる。このようなアーキテクチャにおいては、認証サーバを必要とする認証アーキテクチャのように、サーバ1カ所で認証トラフィックが集中し認証処理が遅延するような事態は発生しないため、認証処理がスムーズに行われ得る。また、端末ごとに認証装置が必要となるので、私物で持ち込んだパソコンなどの無権限の端末デバイスがネットワーク上の各情報資産にアクセスすることが極めて困難となり、ネットワークへの不正アクセスを確実に排除することができる。

【0015】

添付の特許請求の範囲には、現在のところ好適と思われる本発明の実施形態が定義されている。しかし本発明の範囲は、特許請求の範囲に定義される範囲に限られるものではなく、本明細書に記載され又は示唆される、様々な新規の特徴及び組み合わせ、並びに顕著な効果を有する特徴及び組み合わせをも、その範囲に含むことに留意されたい。

【発明を実施するための最良の形態】

【0016】

本発明の特定の実施形態では、耐タンパ性を有するハードウェアデバイスを備え、情報端末と、情報端末の利用者の認証を行う認証システムであって、端末識別情報を記憶するRFIDタグを備えた情報端末と、情報端末ネットワーク上の情報資産へのアクセスを制限できる利用者の識別情報をあらかじめ記憶したセキュリティトークンと、RFIDタグから端末識別情報を受信し、受信した端末識別情報およびセキュリティトークンの利用者識別情報との間で認証処理を行う認証ソケット装置とで構成され、認証処理の結果に基づいて、認証ソケット装置に接続された情報端末と、ネットワークとの通信を制御する。

【0017】

この認証ソケット装置は、RFIDタグから端末識別情報を受信するアンテナ部と、受信した端末識別情報を記憶させるメモリ部と、鍵生成エンジン、乱数生成エンジンおよびハッシュ値計算エンジンを有するハードウェアデバイスとを備え、受信した端末識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶するように構成され得る。

【0018】

かかる実施形態においては、情報端末に固有の識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶させるよう構成したので、認証情報の偽装を防止することができる。

【0019】

また、上記認証ソケット装置は、セキュリティトークンを着脱可能なポートコネクタを備え、セキュリティトークン内に記憶された利用者識別情報と、ハードウェアデバイス内に記憶している利用者識別情報とを比較することにより行われる認証結果に基づいて、認証ソケット装置に接続された情報端末と、ネットワークとの通信を制御する制御手段を備えることができる。このような構成によれば、正当な利用者の認証を行うことができる。

【0020】

また、上記認証ソケット装置は、セキュリティトークンを取り外したときに、認証ソケット装置に接続された情報端末と、ネットワークとの通信を物理的に遮断するように構成され得る。このような構成によれば、不正な利用者のネットワークへのアクセスを防止することができる。

【0021】

また、上記認証ソケット装置は、ネットワーク上の他の端情報端末とデータを送受信する際に、認証ソケット装置のハードウェアデバイスにおいて計算される固有の認証情報(通信識別情報)を通信データに付加して送信するように構成され得る。このような構成によれば、正当な他の情報端末に対し認証情報を送信することができる。

【0022】

また、上記認証ソケット装置は、ネットワーク上の他の情報端末から受信した通信識別情報と、認証ソケット装置のハードウェアデバイスにおいて計算した通信識別情報を比較することにより認証処理を行い、認証結果によって他の情報端末との通信を制御するように構成され得る。このような構成によれば、不正な情報端末からのアクセスを遮断することができる。

【0023】

本発明の好適な実施形態の一つに、情報端末及び該情報端末の利用者の認証を行う認証システムであって、情報端末の識別情報である端末識別情報を格納する端末識別情報記憶手段と、情報端末とネットワークとの間に接続される認証ソケット装置と、情報端末の利用者の識別情報である利用者識別情報を格納するメモリと、認証ソケット装置に利用者識別情報を送信しうる送信回路を有するセキュリティトークンと、を備える認証システムがある。この認証システムにおいて、認証ソケット装置は、端末識別情報記憶手段から端末識別情報を受信するとともに該受信した端末識別情報に基づいて情報端末を認証し、更に、セキュリティトークンから利用者識別情報を受信するとともに該受信した利用者識別情報に基づいてセキュリティトークンを認証するように構成される。またこの認証システムは、情報端末および/またはセキュリティトークンについての認証処理の結果に基づいて、情報端末とネットワークとの間の通信を制御する制御手段を備える。

【0024】

上記の認証ソケット装置は、情報端末やセキュリティトークンとは別個のハードウェアであることが好ましい。これは、企業の部署内ネットワークなどの既存のITインフラに、上記の認証ソケット装置を容易に追加できるようにするためである。

【0025】

実施形態によっては、上記制御手段による制御は、上記認証処理の結果に基づいて、情報端末とネットワークとの間の通信を許可又は不許可することとなり得る。

【0026】

実施形態によっては、上記制御手段による制御は、上記認証処理の結果に基づいて、情報端末とネットワークとの間の通信を、物理層レベルで接続又は切断することとなり得る。

【0027】

実施形態によっては、上記認証ソケット装置は、該認証ソケット装置内に予め格納されている情報を受信した端末識別情報と照合することにより、情報端末を認証するように構成され得る。

【0028】

実施形態によっては、上記認証ソケット装置は、該認証ソケット装置内に予め格納されている情報を受信した利用者識別情報と照合することにより、セキュリティトークンを認証するように構成され得る。

【0029】

実施形態によっては、上記認証ソケット装置は、鍵生成エンジン、乱数生成エンジンおよびハッシュ値計算エンジンを有するハードウェアデバイスを備え、受信した端末識別情報をハードウェアデバイスの持つ鍵で暗号化して記憶するように構成され得る。このような構成によれば、より強固なセキュリティが実現できる。

【0030】

上記セキュリティトークンは、情報端末や認証ソケット装置とは別個のハードウェアであることが好ましく、利用者が持ち運べるような小型軽量なものであることが好ましい。例えばUSBメモリや、RFIDタグなどを利用することができる。

【0031】

実施形態によっては、上記認証ソケット装置は、セキュリティトークンを着脱可能なポートコネクタを備え、セキュリティトークンがポートコネクタから取り外されると、情報端末とネットワークとの間の通信を物理的に遮断するように構成され得る。このような構成によれば、利用者は、席を離れるなどする際に、セキュリティトークンを認証ソケット装置から抜くだけで、ネットワークへのアクセスを容易に防止することができる。

【0032】

実施形態によっては、上記セキュリティトークンがRFIDを備えるとともに認証ソケット装置がRFIDリーダーを備え、RFIDリーダーがRFIDと通信できなくなると、認証ソケット装置は、情報端末とネットワークとの間の通信を物理的に遮断するように構成され得る。これにより、セキュリティトークンを携帯するユーザが認証ソケット装置から遠ざかると、情報端末とネットワークとの間の通信を自動的に遮断することができ、非常に強固なセキュリティが実現される。

【0033】

実施形態によっては、上記認証ソケット装置は、ネットワークへ送信する通信データに、該認証ソケット装置のハードウェアデバイスにおいて計算される固有の認証情報である通信識別情報を付加するように構成され得る。この通信識別情報は、他のネットワークデバイスによって、当該認証ソケット装置が正当なアクセス権限を有しているか否かの確認に用いられ得る。

【0034】

実施形態によっては、上記認証ソケット装置は、ネットワーク上の他の認証ソケット装置から、該他の認証ソケット装置において計算された通信識別情報を受信すると共に、受信した通信識別情報を、自身のハードウェアデバイスによって計算した通信識別情報と照合し、この照合の結果に基づいて、他の認証ソケット装置との通信を許可または不許可するように構成され得る。このような実施形態によれば、ネットワーク上の各端末は、正当なアクセス権限を有する認証ソケット装置を介さなければ通信することができなくなるため、不正アクセス者がネットワーク上の資産へアクセすることが非常に困難になる。また、かかる強固なセキュリティを実現するためにネットワークへ加えなければならない変更は、各端末とネットワークとの間に上記認証ソケット装置を接続することだけであり、極めて容易に導入が可能であることも強調しておきたい。

【0035】

実施形態によっては、上記認証ソケット装置は、ユーザ入力手段を更に備えると共に、ユーザ入力手段によって入力される第2の利用者認証情報をセキュリティトークンに送信しうるように構成され、セキュリティトークンは、送信された第2の利用者認証情報が正当なものである場合に、端末識別情報を認証ソケット装置に送信するように構成され得る。このユーザ入力手段は、例えばPINパッドや生体情報読み取り機構であり得る。これにより、さらに強固なセキュリティを提供することができる。

【0036】

実施形態によっては、上記端末識別情報記憶手段は、情報端末に貼り付けるための貼付手段を有するRFIDタグで構成され得る。端末識別情報はRFIDタグのメモリ部分に格納され、認証ソケット装置が備えるRFIDリーダーによって読み取られる。このRFIDタグを既存のコンピュータなどに貼り付けることにより、既存のコンピュータに上記端末識別情報記憶機能を簡単に与えることができるため、上記の実施形態による認証システムを、既存のコンピュータ・ネットワーク環境に容易に導入することができる。

【0037】

実施形態によっては、上記RFIDタグは剥離検知型のRFIDタグであり、情報端末から剥がされたときに剥離検知情報をRFIDタグ内のメモリに記憶するように構成されると共に、剥離検知情報を認証ソケット装置に送信し得るように構成される。この場合、認証ソケット装置は、RFIDタグから受信した剥離検知情報に基づいて情報端末を認証するように構成され得る。このような構成によれば、RFIDタグを不正に剥がしてネットワークにアクセスしようとするような、なりすましを防止することができる。

【0038】

実施形態によっては、端末識別情報記憶手段は、いわゆるトラステッド・プラットフォーム・モジュール(TPM)で構成され得る。最近のコンピュータには、予めTPMが内蔵されていることも多いので、そのTMPに合わせて認証ソケット装置を設定することもできる。また、上記の認証システムのさらに具体的な実施形態には、TPMやRFIDタグその他の端末識別情報記憶手段を内蔵する情報端末を含むものがあり得る。

【0039】

本発明の好適な実施形態には、情報端末とネットワークとの間に接続する認証ソケット装置および認証ソケット装置と通信可能なセキュリティトークンを用いて、情報端末及び該情報端末の利用者の認証を行う認証方法が含まれる。この方法は、認証ソケット装置の受信手段が、情報端末の識別情報である端末識別情報を情報端末から受信する第1ステップと、認証ソケット装置の処理手段が、受信した端末識別情報と認証ソケット装置に格納されている情報とを比較することにより情報端末を認証する第2ステップと、認証ソケット装置の処理手段が、利用者の識別情報である利用者識別情報を格納するセキュリティトークンを認識する第3ステップと、認証ソケット装置の受信手段が、利用者識別情報をセキュリティトークンから受信する第4ステップと、認証ソケット装置の処理手段が、受信した利用者識別情報と認証ソケット装置に予め格納されている情報とを比較することによりセキュリティトークンを認証する第5ステップと、認証ソケット装置の処理手段が、情報端末および/またはセキュリティトークンの認証結果に基づいて、情報端末とネットワークとの通信を許可又は不許可する第6ステップと、を有することを特徴とする。

【0040】

本発明の好適な実施形態には、情報端末とネットワークとの間に接続され、情報端末及び該情報端末の利用者の認証を行うための認証ソケット装置が含まれる。この装置は、情報端末の識別情報である端末識別情報を格納する端末識別情報記憶手段と通信する手段と、端末識別情報記憶手段から端末識別情報を受信する手段と、情報端末の利用者の識別情報である利用者識別情報を格納するセキュリティトークンと通信する手段と、セキュリティトークンから利用者識別情報を受信する手段と、受信した端末識別情報を認証ソケット装置内に予め格納されている情報と比較することにより、情報端末を認証する手段と、受信した利用者識別情報を認証ソケット装置内に予め格納されている情報と比較することにより、セキュリティトークンを認証する手段と、を備え、情報端末および/またはセキュリティトークンの認証結果に基づいて、情報端末とネットワークとの通信を許可又は不許可するように構成されることを特徴とする。

【0041】

本発明の好適な実施形態には、情報端末の識別情報である端末識別情報を格納し、上記認証ソケット装置に端末識別情報を送信するように適合される端末識別情報格納手段や、この端末識別情報格納手段を備える情報端末が含まれる。

【0042】

本発明の好適な実施形態には、情報端末の利用者の識別情報である利用者識別情報を格納し、上記認証ソケット装置に利用者識別情報を送信するように適合される、セキュリティトークンが含まれる。

【0043】

以下、本発明の好適な実施例を、添付図面を参照しつつ更に詳細に説明する。

【0044】

図1は、ここで説明される実施例の認証システムの概要を示す図である。同図に示すように、本認証システムは、認証ソケット装置100と、認証ソケット装置100に対して情報端末に固有の識別情報(以下、端末識別情報と呼ぶ)を送信するデバイス210を有する情報端末200と、認証ソケット装置100に対して利用者に固有の識別情報(以下、利用者識別情報と呼ぶ)を入力するデバイス300とを用いて認証処理を行う。なお、利用者識別情報を入力するデバイス300の代わりに利用者の生体情報を使用し、認証ソケット装置100に生体情報読み取り機構を構成して認証処理を行うこととしてもよいが、ここでは利用者識別情報を入力するデバイス300を使用して認証処理を行う。情報端末200としてはPCやサーバ装置が挙げられるが、ここではPCを例に挙げる。また、端末識別情報を送信するデバイス210は、外部から触れられぬ態様でPC200に搭載されている。

【0045】

ここで端末識別情報を送信するデバイス210とは、情報端末を一意に識別する情報を持つデバイスであり、例えばRFIDタグを使用する。RFIDとは識別情報を埋め込んだタグから、電磁波などを用いた近距離の無線通信によってデータを読み出す技術である。さらに、RFIDタグとして剥離検知型のRFIDタグを用いることとする。こうすることで、PC200からRFIDタグが剥がされたとき、剥離検知情報がRFIDタグ内のメモリに記憶されるため、認証ソケット装置を介してタグ剥離検知情報を取得できることから、PC200のなりすましをより確実に防止することができる。

【0046】

また、利用者識別情報を入力するデバイス300は、利用者識別情報を記憶可能なデバイスであればよく、いわゆるUSBトークンのようなメモリを持つデバイスが相当する。以下、このデバイスをセキュリティトークンと呼ぶ。なお、利用者が持つデバイスをUSBトークンとしたので、あらかじめ利用者識別情報をUSBトークン内の公開鍵で暗号化して、USBトークンの耐タンパ領域に格納しておくものとする。耐タンパ領域とは不正アクセスや改竄への耐性を持つメモリ領域である。これにより利用者識別情報の不正読み取りを防止し、セキュリティを向上することができる。

【0047】

また、かかる認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。以下、この認証処理を「端末認証」と呼ぶ。

【0048】

また、本実施例では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。ハッシュ値とは、ハッシュ関数(一方向関数)により得られる値であり、元の値が異なれば計算される値も異なり、ハッシュ値から元の値を求めることが困難であるという特徴をもつ。これによりRFIDタグの識別情報の類推を防止し、セキュリティを向上することができる。

【0049】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス300と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。以下、この認証処理を「利用者認証」と呼ぶ。

【0050】

さらに、本実施例では利用者識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより利用者識別情報の漏洩を防止し、セキュリティを向上することができる。

【実施例1】

【0051】

本認証システムの第1の実施形態について、図2〜図4を用いて説明する。

【0052】

図2は、第1の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、USBコネクタ140と、PINパッド150と、LANポート160と、物理スイッチ(アナログスイッチ)170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0053】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、TPM(Trusted Platform Module)と呼ばれるハードウェア耐タンパ性をもつセキュリティチップである。

【0054】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bを予め記憶している。

【0055】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0056】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したものを使用する。以下、ハッシュ化された端末識別情報を端末識別値と呼ぶ。

【0057】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0058】

利用者認証情報111bは、利用者を特定するための一意の数字あるいは文字列といったIDであり、第1の実施形態ではPC200のMACアドレスと対応している。

【0059】

MACアドレスの類推を防止するために、セキュリティチップ110が備えるハッシュ値計算エンジン112cによってハッシュ値計算した値を利用者認証情報111bの作成に利用する。

【0060】

利用者認証情報111bの漏洩を防止するために、ハッシュ化されたMACアドレスを、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したハッシュ化されたMACアドレスを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0061】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した剥離検知情報および端末識別情報に基づき端末認証処理を行い、USBコネクタ140を介して接続されるUSBトークン300から入力した利用者識別情報に基づき利用者認証処理を行い、端末認証処理、利用者認証処理結果に基づいて物理スイッチ170をオン・オフすることにより、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0062】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0063】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0064】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号化した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0065】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0066】

利用者認証処理部122は、USBコネクタ140を介してUSBトークン300から入力した利用者識別情報が、メモリ部111の利用者認証情報111bを復号した値と一致しているか否かによりペアとなる利用者を識別する処理を行う。

【0067】

具体的には、この利用者認証処理部122は、USBトークン300が認証ソケット装置100のUSBポート140に接続されたことを検出すると、USBトークン300の耐タンパ領域の活性化指示を行う。このとき、USBトークン300は自デバイス内の耐タンパな領域に格納された識別情報を読み出すために、暗証番号PIN(Personal Identity Number)の入力を利用者認証処理部122に要求する。ここで、利用者認証処理部122は、利用者に対して、認証ソケット装置100に設けられたPINパッド150でのPINの入力を促す。

【0068】

利用者はPINパッド150を用いてPINを入力すると、利用者認証処理部122は、USBトークン300にPINを通知する。USBトークン300は通知されたPINを検証し、PINが正しいことが検証された場合に、USBトークン300内の耐タンパ領域に記憶されている暗号化された利用者識別情報を読み出す。

【0069】

利用者認証処理部122は、USBトークン300に暗号化された利用者識別情報の復号指示を行い、USBトークン300は自デバイスが持ち、利用者識別情報を暗号化したときに使用した公開鍵のペアとなる秘密鍵で、前述した利用者識別情報を復号する。

【0070】

また、利用者認証処理部122は、USBトークン300より得られた利用者識別情報と、メモリ部111から読み出した利用者認証情報111bをセキュリティチップ110の秘密鍵で復号して得られた利用者識別情報とを比較し、一致する場合にはUSBトークン300と認証ソケット100とが正当なペアであると判定する。また、上記によって得られた利用者識別情報とメモリ部111から読み出した利用者認証情報111bが異なる場合には認証ソケット100とペアになるUSBトークン300が不正であると判定する。

【0071】

通信制御部124は、PC200とネットワーク、LAN400との通信を開始又は切断する処理部である。

【0072】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0073】

アンテナ部130は、PC200に搭載されたRFIDタグ210との通信を行うためのデバイスである。また、USBコネクタ140は、USBトークン300との通信を行うためのデバイスである。

【0074】

USBコネクタ140は、USB規格に準拠したコネクタであり、USBトークン300を差込むためのコネクタである。

【0075】

PINパッド150は、USBトークン300のPINを入力するためのデバイスであり、テンキーが設けられている。

【0076】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0077】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0078】

次に、第1の実施形態に係る認証ソケット装置100で行われる端末認証処理手順について図3を用いて説明する。ここで、あらかじめメモリ部111には端末認証情報111aが記憶されている。

【0079】

図3は、認証ソケット装置100の端末認証手順を示すシーケンス図である。同図に示すように、認証ソケット装置100が接続されたPC200において、認証ソケット装置100のアンテナ部130は、PC200に搭載されたRFIDタグ210を認識すると(ステップS101)、端末認証処理部121に対してRFIDタグ210を認識した旨を通知する(ステップS102)。

【0080】

通知を受けた端末認証処理部121は、アンテナ部130を介して剥離検知情報の問い合わせを行い(ステップS103)、RFIDタグ210に対してコマンドを送信する(ステップS104)。

【0081】

RFIDタグ210は、自身が保持する剥離検知情報をアンテナ部130へ応答し(ステップS105)、端末認証処理部121に通知される(ステップS106)。

【0082】

剥離検知情報を取得した端末認証処理部121は、剥離検知情報が存在するか否かの確認を行い(ステップS107)、剥離検知情報が存在する場合は通信制御部124にネットワークの物理切断を指示し(ステップS108)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS109)。

【0083】

剥離検知情報が存在しない場合は、端末認証処理部121は、アンテナ部130を介して端末識別情報の読み取りを指示し(ステップS110)、RFIDタグ210に対してコマンドを送信する(ステップS111)。

【0084】

RFIDタグ210は、自身が保持する端末識別情報をアンテナ部130へ応答し(ステップS112)、端末認証処理部121に通知される(ステップS113)。

【0085】

端末識別情報を受信した端末認証処理部121は、セキュリティチップ110の計算エンジン112に対して、受信した端末識別情報のハッシュ値計算指示を行い(ステップS114)、セキュリティチップ110の計算エンジン112は端末識別情報のハッシュ値計算を行い(ステップS115)、端末認証処理部121に応答する(ステップS116)。

【0086】

端末識別値を取得した端末認証処理部121は、次に、メモリ部111に記憶されている端末認証情報111aの読み出しを指示し(ステップS117)、メモリ部111は、自身が保持する端末認証情報111aを端末認証処理部121へ応答する(ステップS118)。

【0087】

端末認証処理部121は、取得した端末認証情報111aの復号化をセキュリティチップ110に指示し(ステップS119)、セキュリティチップ110は端末識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、端末認証情報111aの復号化を行い(ステップS120)、端末認証処理部121に応答する(ステップS121)。

【0088】

端末認証処理部121はアンテナ部130より受信した端末識別値と、前記によりセキュリティチップ110により復号化した端末識別値との比較を行い(ステップS122)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS123)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS124)。

【0089】

ステップS122において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS125)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS126)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS127)。

【0090】

このように、第1の実施形態に係る端末認証では、RFIDタグを備えたPC等の情報端末を認証し、ネットワークの接続制御を行うことができる。

【0091】

次に、第1の実施形態に係る認証ソケット装置100で行われる利用者認証処理手順について図4を用いて説明する。ここで、あらかじめメモリ部111には利用者認証情報111bが記憶されている。

【0092】

図4は、認証ソケット装置100の利用者認証手順を示すシーケンス図である。同図に示すように、利用者が認証ソケット装置100のUSBコネクタ140にUSBトークン300を差し込むと(ステップS201)、利用者認証処理部122に対してUSBトークン300を認識した旨を通知する(ステップS202)。

【0093】

通知を受けた利用者認証処理部122はUSBトークン300の耐タンパ領域を活性化するために、PIN入力指示をPINパッド150に通知し、PIN入力待ち状態となる(ステップS203)。

【0094】

利用者がPINパッド150を用いてPINを入力すると(ステップS204)、利用者認証処理部122は入力されたPINをもとにUSBトークン300に通知し耐タンパ領域を活性化する(ステップS205)。

【0095】

USBトークン300はPINの照合が取れると、自身が保持する利用者識別情報を利用者認証処理部122へ応答する(ステップS206)。

【0096】

利用者認証処理部122は、取得した利用者識別情報の復号化をUSBトークン300に指示し(ステップS207)、USBトークン300は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者識別情報の復号化を行い(ステップS208)、利用者認証処理部122に応答する(ステップS209)。

【0097】

利用者識別値を取得した利用者認証処理部122は、次に、メモリ部111に記憶されている利用者認証情報111bの読み出しを指示し(ステップS210)、メモリ部111は、自身が保持する利用者認証情報111bを利用者認証処理部122へ応答する(ステップS211)。

【0098】

利用者認証処理部122は、取得した利用者認証情報111bの復号化をセキュリティチップ110に指示し(ステップS212)、セキュリティチップ110は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者認証情報111bの復号化を行い(ステップS213)、利用者認証処理部122に応答する(ステップS214)。

【0099】

利用者認証処理部122はUSBトークン300より復号して得られた利用者識別値と、前記によりセキュリティチップ110により復号化した利用者識別値との比較を行い(ステップS215)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS216)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS217)。

【0100】

ステップS215において利用者識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS218)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS219)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS220)。

【0101】

このように、第1の実施形態に係る利用者認証では、正当なUSBトークンを持つ利用者を認証し、ネットワークの接続制御を行うことができる。また制御部120は、認証ソケット装置よりUSBトークンが抜かれたことを検出すると、物理スイッチ170を制御してライン物理接続を制御し、ネットワークを遮断するように構成される。したがって利用者は、離席する際に、USBトークンを認証ソケット装置から抜くことで、ネットワークへの不正アクセスを容易に防止することができる。

【0102】

以上説明したように、端末認証および利用者認証が成功した場合には、PCが繋がるネットワークを物理層レベルで接続し、端末認証もしくは利用者認証が失敗した場合には、PCが繋がるネットワークを物理層レベルで切断する。

【実施例2】

【0103】

第2の実施形態では、利用者識別情報を送信するデバイスに別デバイスを使用した場合について図5〜図8を用いて説明する。

【0104】

第1の実施形態においては、セキュリティトークンとしてUSBトークン300を使用し、認証ソケット装置100との間の利用者認証を、USBコネクタ140を介して行うこととしたが、これに限らず、他の通信デバイスを用いることとしてもよい。第2の実施形態ではこのUSBトークンの代わりに利用者識別情報を記憶するRFIDタグを使用し、当該RFIDタグを搭載したカード310と認証ソケット装置100の間でアンテナ部130を介して利用者認証を行うこととする。なお、この利用者識別情報を記憶するRFIDタグは利用者本人が所有することで利用者本人の認証とするので、剥離検知機能を有さずとも良い。

【0105】

図5は、第2の実施形態に係る認証システムの概要を示す図である。同図に示すように、第2の実施形態では、認証ソケット装置100と、認証ソケット装置100に対し端末識別情報を送信するRFIDタグ210を有するPC200と、認証ソケット装置100に対し利用者識別情報を送信するRFID付きカード310とを用いて認証処理を行う。

【0106】

また、かかる認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。

【0107】

第2の実施形態では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFIDタグ210の識別情報の類推を防止し、セキュリティを向上することができる。

【0108】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス310と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。

【0109】

第2の実施形態では、かかる認証ソケット装置には、利用者識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFID付きカード310の持つ識別情報の類推を防止し、セキュリティを向上することができる。

【0110】

図6は、第2の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、LANポート160と、物理スイッチ170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0111】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、第2の実施形態においても、第1の実施形態と同様にTPMを使用する。

【0112】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bを予め記憶している。

【0113】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0114】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したもの(端末識別値)を使用する。

【0115】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0116】

利用者認証情報111bは、利用者を認証し、特定するための一意の数字あるいは文字列といったIDであり、第2の実施形態ではRFID付きカード310が記憶する利用者識別情報と対応している。

【0117】

RFID付きカード310が記憶する利用者識別情報の類推を防止するために、利用者識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ値計算したものを使用する。以下、ハッシュ化された利用者識別情報を利用者識別値と呼ぶ。

【0118】

利用者識別値の漏洩を防止するために、利用者識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0119】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した端末識別情報に基づき端末認証処理を行い、RFID付きカード310からアンテナ130を介して受信した利用者識別情報に基づき利用者認証処理を行い、端末認証処理、利用者認証処理結果に基づいて、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0120】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0121】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0122】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0123】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0124】

利用者認証処理部122は、RFID付きカード310から受信した利用者識別情報のハッシュ値が、メモリ部111の利用者認証情報111bを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなる利用者を識別する処理を行う。

【0125】

具体的には、RFID付きカード310にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFID付きカード310の識別情報を取得して、これを利用者識別情報として利用する。また、認証対象RFID付きカード310が持つ利用者識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を利用者識別値とし、当該利用者識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0126】

この利用者認証処理部122は、RFID付きカード310から受信した利用者識別情報をハッシュ化した利用者識別値が「0002」であり、メモリ部111から読み出した利用者認証情報111bを、セキュリティチップ110によって利用者識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号化した利用者識別値も「0002」である場合には、利用者と認証ソケット100とが正当なペアであると判定する。

【0127】

また、RFID付きカード310から受信した利用者識別情報をハッシュ化した利用者識別値とメモリ部111から読み出した利用者認証情報111bを復号した利用者識別値が異なる場合には認証ソケット100とペアになる利用者が不正であると判定することになる。

【0128】

通信制御部124は、PC200とLAN400との通信を開始又は切断する処理部である。

【0129】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0130】

アンテナ部130は、PC200に搭載されたRFIDタグ210およびRFID付きカード310と通信を行うためのデバイスである。

【0131】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0132】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0133】

次に、第2の実施形態に係る認証ソケット装置で行われる端末認証処理手順について図7を用いて説明する。ここで、あらかじめメモリ部111には端末認証情報111aが記憶されている。

【0134】

図7は、認証ソケット装置100の端末認証手順を示すシーケンス図である。同図に示すように、認証ソケット装置100が接続されたPC200において、認証ソケット装置100のアンテナ部130は、PC200に搭載されたRFIDタグ210を認識すると(ステップS301)、端末認証処理部121に対してRFIDタグ210を認識した旨を通知する(ステップS302)。

【0135】

通知を受けた端末認証処理部121は、アンテナ部130を介して剥離検知情報の問い合わせを行い(ステップS303)、RFIDタグ210に対してコマンドを送信する(ステップS304)。

【0136】

RFIDタグ210は、自身が保持する剥離検知情報をアンテナ部130へ応答し(ステップS305)、端末認証処理部121に通知される(ステップS306)。

【0137】

剥離検知情報を取得した端末認証処理部121は、剥離検知情報が存在するか否かの確認を行い(ステップS307)、剥離検知情報が存在する場合は通信制御部124にネットワークの物理切断を指示し(ステップS308)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS309)。

【0138】

剥離検知情報が存在しない場合は、端末認証処理部121は、アンテナ部130を介して端末識別情報の読み取りを指示し(ステップS310)、RFIDタグ210に対してコマンドを送信する(ステップS311)。

【0139】

RFIDタグ210は、自身が保持する端末識別情報をアンテナ部130へ応答し(ステップS312)、端末認証処理部121に通知される(ステップS313)。

【0140】

端末識別情報を受信した端末認証処理部121は、セキュリティチップ110の計算エンジン112に対して、受信した端末識別情報のハッシュ値計算指示を行い(ステップS314)、セキュリティチップ110の計算エンジン112は端末識別情報のハッシュ値計算を行い(ステップS315)、端末認証処理部121に応答する(ステップS316)。

【0141】

端末識別値を取得した端末認証処理部121は、次に、メモリ部111に記憶されている端末認証情報111aの読み出しを指示し(ステップS317)、メモリ部111は、自身が保持する端末認証情報111aを端末認証処理部121へ応答する(ステップS318)。

【0142】

端末認証処理部121は、取得した端末認証情報111aの復号化をセキュリティチップ110に指示し(ステップS319)、セキュリティチップ110は端末識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、端末認証情報111aの復号化を行い(ステップS320)、端末認証処理部121に応答する(ステップS321)。

【0143】

端末認証処理部121はアンテナ部130より受信した端末識別値と、前記によりセキュリティチップ110により復号化した端末識別値との比較を行い(ステップS322)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS323)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS324)。

【0144】

ステップS322において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS325)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS326)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS327)。

【0145】

このように、第2の実施形態に係る端末認証では、RFIDタグを備えたPC等の情報端末を認証し、ネットワークの接続制御を行うことができる。

【0146】

次に、第2の実施形態に係る認証ソケット装置で行われる利用者認証処理手順について図8を用いて説明する。ここで、あらかじめメモリ部111には利用者認証情報111bが記憶されている。

【0147】

図8は、認証ソケット装置100の利用者認証手順を示すシーケンス図である。制御部120は、RFIDタグが読み取り可能範囲内にあるか否かを、アンテナ部130から定期的に読み取り電波を放射することによって調査する。RFIDタグ付きカード310を保持する利用者が認証ソケット装置100に近づき、読み取り可能範囲内に入ったことを制御部120が検出すると(ステップS401)、利用者認証処理部122に対してRFIDタグ310を認識した旨を通知する(ステップS402)。

【0148】

通知を受けた利用者認証処理部122は、アンテナ部130を介して利用者識別情報の問い合わせを行い(ステップS403)、RFIDタグ付きカード310に対してコマンドを送信する(ステップS404)。

【0149】

RFIDタグ付きカード310は、自身が保持する利用者識別情報をアンテナ部130へ応答し(ステップS405)、利用者認証処理部122に通知される(ステップS406)。

【0150】

利用者識別情報を取得した利用者認証処理部122は、セキュリティチップ110の計算エンジン112に対して、受信した利用者識別情報のハッシュ値計算指示を行い(ステップS407)、セキュリティチップ110の計算エンジン112は利用者識別情報のハッシュ値計算を行い(ステップS408)、利用者認証処理部122に応答する(ステップS409)。

【0151】

利用者識別値を取得した利用者認証処理部122は、次に、メモリ部111に記憶されている利用者認証情報111bの読み出しを指示し(ステップS410)、メモリ部111は、自身が保持する利用者認証情報111bを利用者認証処理部122へ応答する(ステップS411)。

【0152】

利用者認証処理部122は、取得した利用者認証情報111bの復号化をセキュリティチップ110に指示し(ステップS412)、セキュリティチップ110は利用者識別値を暗号化したときに使用した公開鍵とペアになる秘密鍵を使用して、利用者認証情報111bの復号化を行い(ステップS413)、利用者認証処理部122に応答する(ステップS414)。

【0153】

利用者認証処理部122はアンテナ部130より受信した利用者識別値と、前記によりセキュリティチップ110により復号化した利用者識別値との比較を行い(ステップS415)、両者が一致していなければ通信制御部124にネットワークの物理切断を指示し(ステップS416)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理切断を行う(ステップS417)。

【0154】

ステップS415において端末識別値が一致していれば、通信制御部124にネットワークの物理接続指示を行い(ステップS418)、指示を受けた通信制御部124は、物理スイッチ170を使用してライン物理接続を行い(ステップS419)、LANポート160(情報端末側162)を介したフレームの転送を行う(ステップS420)。

【0155】

このように、第2の実施形態に係る利用者認証では、RFIDタグ付きカードを持つ利用者を認証し、ネットワークの接続制御を行うことができる。

【0156】

以上説明したように、端末認証もしくは利用者認証が失敗した場合には、PCが繋がるネットワークを物理層レベルで切断する。PCとネットワークとの通信が許可されている間であっても、制御部120は、RFIDタグが読み取り可能範囲内にあるか否かを定期的に調査する。利用者が席を離れるなどして、RFIDタグ付きカード310が読み取り可能範囲にないことを検出すると、通信制御部124が物理スイッチ170を使用してライン物理接続を制御し、PCとネットワークとの通信を物理層レベルで遮断する。従って、24時間常時接続利用者がPCオペレート時以外のネットワークよりの侵入、アタックをブロックしたい場合に有効である。

【実施例3】

【0157】

第3の実施形態では、LAN上において通信させる情報端末間で認証ソケット装置をペアで配置することにより、通信相手が正当であるか否かを認証する実施形態について図9〜図13を用いて説明する。

【0158】

図9は、第3の実施形態に係る認証システムの概要を示す図である。同図に示すように、認証ソケット装置100をLANと送信側のPC200の間に配置し、認証ソケット装置500をLANと受信側のPC600の間に配置する構成をとり、認証ソケット装置100が発信した通信識別情報を認証ソケット装置500が受信し、認証ソケット装置間で認証を行うことにより通信相手が正当であるか否かを認証する。以下、この認証処理を「通信認証」と呼ぶ。

【0159】

また、認証ソケット装置100には、端末識別情報を内部のメモリにあらかじめ記憶させることとし、特定のPC200に認証ソケット装置100を対応させるものとする。そして、ペアになるPCと認証ソケット装置との間で認証を行うことによりPCが正当であるか否かを認証する。

【0160】

第3の実施形態では、かかる認証ソケット装置には、端末識別情報のハッシュ値を暗号化して内部のメモリにあらかじめ記憶させる。これによりRFIDタグ210の識別情報の類推を防止し、セキュリティを向上することができる。

【0161】

また、認証ソケット装置100には、利用者識別情報を内部のメモリにあらかじめ記憶させることとし、特定の利用者に認証ソケット装置100を対応させるものとする。そして、ペアになる利用者が持つデバイス300と認証ソケット装置100との間で認証を行うことにより利用者が正当であるか否かを認証する。

【0162】

第3の実施形態では、利用者識別情報を暗号化して内部のメモリにあらかじめ記憶させる。これにより利用者識別情報の漏洩を防止し、セキュリティを向上することができる。

【0163】

図10は、第3の実施形態における認証ソケット装置100の構成を示す機能ブロック図である。認証ソケット装置100は、セキュリティチップ110と、制御部120と、アンテナ130と、USBコネクタ140と、PINパッド150と、LANポート160と、物理スイッチ170とを備えている。そして、セキュリティチップ110は、メモリ部111と、計算エンジン112とを備え、メモリ部111は端末認証情報111aと、利用者認証情報111bと、通信認証情報111cと、共通鍵111dとを備え、計算エンジン112は鍵生成エンジン112aと、乱数生成エンジン112bと、ハッシュ値計算エンジン112cとを備え、制御部120は、端末認証処理部121と、利用者認証処理部122と、通信認証処理部123と、通信制御部124とを備え、LANポート160は、LAN側ポート161と、情報端末側ポート162とを備えている。

【0164】

セキュリティチップ110は、メモリ部111および計算エンジン112を有するハードウェアチップであり、第3の実施形態においても、第1の実施形態と同様にTPMを使用する。

【0165】

メモリ部111は、セキュリティチップ110が備え、フラッシュメモリなどの不揮発性メモリによって構成されるメモリであり、端末認証情報111aと、利用者認証情報111bと、通信認証情報111cと、共通鍵111dを予め記憶している。

【0166】

端末認証情報111aは、情報端末を認証し、特定するための一意の数字あるいは文字列といったIDであり、PC200に搭載されたRFIDタグ210が記憶する端末識別情報と対応している。

【0167】

RFIDタグ210が記憶する端末識別情報の類推を防止するために、端末識別情報をセキュリティチップ110のハッシュ値計算エンジン112cによりハッシュ値計算したもの(端末識別値)を使用する。

【0168】

端末識別値の漏洩を防止するために、端末識別値を、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したIDを端末認証情報111aとしてあらかじめ記憶しておくこととする。

【0169】

利用者認証情報111bは、利用者を特定するための一意の数字あるいは文字列といったIDであり、第3の実施形態ではPC200のMACアドレスと対応している。

【0170】

MACアドレスの類推を防止するために、セキュリティチップ110が備えるハッシュ値計算エンジン112cによってハッシュ値計算した値を利用者認証情報111bの作成に利用する。

【0171】

利用者認証情報111bの漏洩を防止するために、ハッシュ化されたMACアドレスを、セキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵を用いて暗号化し、暗号化したハッシュ化されたMACアドレスを利用者認証情報111bとしてあらかじめ記憶しておくこととする。

【0172】

通信認証情報111cは、通信相手に送信元機器の正当性を送付する情報であり、セキュリティチップ110の計算エンジン112から得られる乱数と、この乱数及び共通鍵111dから計算されるハッシュ値とからなる。通信認証情報111cは、通信の開始時点で計算されてメモリ部111に記憶されるが、通信が終了するとメモリ部111から消去される。

【0173】

共通鍵111dは、通信相手間で共有される値であり、通信認証情報111cを生成する際に使用される。

【0174】

制御部120は、PC200に搭載されているRFIDタグ210からアンテナ130を介して受信した端末識別情報に基づき端末認証処理を行い、USBコネクタ140を介して接続されるUSBトークン300から入力した利用者識別情報に基づき利用者認証処理を行い、LANポート160よりLAN400を介して接続される端末600との間に設置された認証ソケット装置500との間で通信認証処理を行うとともに、端末認証処理、利用者認証処理および通信認証処理結果に基づいて、PC200とネットワークをOSI参照モデルの物理層レベルで接続・切断処理を行う。

【0175】

端末認証処理部121は、PC200に搭載されているRFIDタグ210から受信した剥離検知情報が存在するか否かの確認を行うことで、正当なRFIDタグの認証を行う。さらに、RFIDタグ210から受信した端末識別情報のハッシュ値が、メモリ部111の端末認証情報111aを復号化した値と一致しているか否かにより、認証ソケット装置100とペアとなるPC200を識別する処理を行う。

【0176】

具体的には、PC200に搭載されたRFIDタグ210にはタグごとに一意な識別情報が記憶されているため、本実施形態ではRFIDタグの識別情報を取得して、これを端末識別情報として利用する。また、認証対象PC200のRFIDタグ210が持つ端末識別情報をセキュリティチップ110が備えるハッシュ値計算エンジン112cによりハッシュ化した値を端末識別値とし、当該端末識別値をセキュリティチップ110が備える鍵生成エンジン112aによって生成した公開鍵で暗号化して内部のメモリ部111にあらかじめ記憶している。

【0177】

この端末認証処理部121は、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値が「0001」であり、メモリ部111から読み出した端末認証情報111aを、セキュリティチップ110によって端末識別値を暗号化したときに使用した公開鍵のペアとなる秘密鍵で復号し、復号した端末識別値も「0001」である場合には、PC200と認証ソケット100とが正当なペアであると判定する。

【0178】

また、PC200に搭載されたRFIDタグ210から受信した端末識別情報をハッシュ化した端末識別値とメモリ部111から読み出した端末認証情報111aを復号した端末識別値が異なる場合には認証ソケット100とペアになるPC200が不正であると判定することになる。

【0179】

利用者認証処理部122は、USBコネクタ140を介してUSBトークン300から入力した利用者識別情報が、メモリ部111の利用者認証情報111bを復号した値と一致しているか否かによりペアとなる利用者を識別する処理を行う。

【0180】

具体的には、この利用者認証処理部122は、USBトークン300が認証ソケット装置100のUSBポート140に接続されたことを検出すると、USBトークン300の耐タンパ領域の活性化指示を行う。このとき、USBトークン300は自デバイス内の耐タンパな領域に格納された識別情報を読み出すために、暗証番号PINの入力を利用者認証処理部122に要求する。ここで、利用者認証処理部122は、利用者に対して、認証ソケット装置100に設けられたPINパッド150でのPINの入力を促す。

【0181】

利用者はPINパッド150を用いてPINを入力すると、利用者認証処理部122は、USBトークン300にPINを通知する。USBトークン300は通知されたPINを検証し、PINが正しいことが検証された場合に、USBトークン300内の耐タンパ領域に記憶されている暗号化された利用者識別情報を読み出す。

【0182】

利用者認証処理部122は、USBトークン300に暗号化された利用者識別情報の復号指示を行い、USBトークン300は自デバイスが持ち、利用者識別情報を暗号化したときに使用した公開鍵のペアとなる秘密鍵で、前述した利用者識別情報を復号する。

【0183】

また、利用者認証処理部122は、USBトークン300より得られた利用者識別情報と、メモリ部111から読み出した利用者認証情報111bをセキュリティチップ110の秘密鍵で復号して得られた利用者識別情報とを比較し、一致する場合にはUSBトークン300と認証ソケット100とが正当なペアであると判定する。また、上記によって得られた利用者識別情報とメモリ部111から読み出した利用者認証情報111bが異なる場合には認証ソケット100とペアになるUSBトークン300が不正であると判定する。

【0184】

通信認証処理部123は、LAN400を介してLANポート160より受信した通信が正当な相手からのものかを認証する処理部である。すなわち、送信側の認証ソケット装置から送信した通信識別情報が、受信側の認証ソケット装置が計算した通信識別情報と一致しているか否かにより通信元の認証ソケットを識別する処理を行う。

【0185】

通信制御部124は、PC200とネットワーク、LAN400との通信を開始又は切断する処理部である。

【0186】

具体的には、PC200とLAN400との通信が停止している状態のときに、端末認証処理部121から端末認証成功の指示を受け付け、利用者認証処理部122から利用者認証成功の指示を受け付けると、LAN400への接続を開始する。PC200とLAN400が通信状態のときに、端末認証処理部121から端末認証失敗の指示を受け付けるか又は利用者認証処理部122から利用者認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用した伝送線路を物理層レベルで切断する。さらに、PC200とLAN400が通信状態のときに、通信認証処理部123から通信認証失敗の指示を受け付けると、PC200とLAN400との通信を、物理スイッチ170を使用して物理層レベルで切断する。

【0187】

アンテナ部130は、PC200に搭載されたRFIDタグ210との通信を行うためのデバイスである。また、USBコネクタ140は、USBトークン300との通信を行うためのデバイスである。

【0188】

USBコネクタ140は、USB規格に準拠したコネクタであり、USBトークン300を差込むためのコネクタである。

【0189】

PINパッド150は、USBトークン300のPINを入力するためのデバイスであり、テンキーが設けられている。

【0190】

LANポート160はOSI参照モデルのデータリンク層のフレームを送受信することができる通信ケーブルを繋ぐためのポートである。LAN側ポート161は認証ソケット装置100とLAN400との間でフレームを送受信するポートであり、情報端末側ポート162はPC200と認証ソケット装置100との間でフレームを送受信するポートである。

【0191】

物理スイッチ170は、伝送線路をOSI参照モデルの物理層レベルで切断するスイッチであり、アナログスイッチを使用する。

【0192】

ここで、上述した「通信認証」について図11〜図13を用いてさらに詳細に説明する。図11は、通信認証時に送信されるデータの概要を示した図であり、図12は、第3の実施形態に係る送信側認証ソケット装置の通信認証手順を示すシーケンス図であり、図13は、第3の実施形態に係る受信側認証ソケット装置の通信認証手順を示すシーケンス図である。また、認証ソケット装置100を送信側、認証ソケット装置500を受信側とし、それぞれの装置において、端末認証および利用者認証が完了しているものとする。

【0193】

端末認証および利用者認証が完了している状況下の図12で、PC200からLANへの接続要求をLANポート160(情報端末側162)を介して受信すると(ステップS501)、通信認証処理部123に対してLAN接続要求を通知する(ステップS502)。

【0194】

通信認証処理部123はセキュリティチップ110の計算エンジン112に対して、乱数計算指示を行い(ステップS503)、セキュリティチップ110の計算エンジン112は乱数Mの計算を行い(ステップS504)、通信認証処理部123に応答する(ステップS505)。

【0195】