Fターム[5B285CB90]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行タイミング (3,811) | シングル・サインオン (242)

Fターム[5B285CB90]に分類される特許

161 - 180 / 242

制御プログラムおよび通信システム

【課題】

プラットフォームへの依存や、コンテンツの書き換えを無くすとともに、パフォーマンスを向上させるようにした制御プログラムおよび通信システムを提供する。

【解決手段】

SSO情報サーバ30の認証部33と、SSOモジュール21の認証部63とが連携して認証処理を実行することでSSO(Single Sign-On)が実現される。この認証部33において、1度認証が有効に行われると、Webブラウザ11、SSOモジュール21、認証部33が協調動作することで、以後、どのサービス提供サーバ20にアクセスしたとしても、ユーザが認証を要求されることはない。

(もっと読む)

アクセス制御システム、このアクセス制御システムに用いて好適なサービス要求ノード及びサービス提供ノード

【課題】

サービス要求ノードとサービス提供ノードとが一対多の関係である場合であっても、認可証明書の取得に係る処理を簡易にすることが可能なアクセス制御システム、このアクセス制御システムに用いて好適なサービス要求ノード及びサービス提供ノードを提供する。

【解決手段】

サービス要求ノード10が、証明書発行サーバによって発行された認可情報及びノード認証子を複数のサービス提供ノード宛てに送信し、サービスを利用する場合に、複数のサービス提供ノード30のいずれか宛てにノード認証子を送信する通信部11を備え、サービス提供ノード30が、サービス要求ノード10から受信したノード認証子に対応する認可情報に基づいて、サービス要求ノード10にサービスを提供するか否かを判定する認可証明書検証部33を備える。

(もっと読む)

制御プログラムおよび通信システム

【課題】

コンテンツの書き換えを不要にし、パフォーマンスを向上させるようにした制御プログラムおよび通信システムを提供する。

【解決手段】

ユーザがWebブラウザ11を起動させると、このWebブラウザ11からの要求により、認証プロキシ端末20において、プロシキ選択スクリプト12が作成され、それがクライアント端末10へ送信され設定される。その後、認証が正常に終了すると、Webブラウザ11では、ダウンロードしたプロキシ選択スクリプト12に従い、認証プロキシ端末20を介さずにサービス提供サーバ40へ直接アクセスする。

(もっと読む)

認証装置、認証代行装置、およびユーザ認証方法

【課題】VAPを用いたワンストップ型認証システムにおいて、SPがユーザになりすまして他のSPのサービスを不正に利用することを防ぐことを可能にする認証装置、認証代行装置、およびユーザ認証方法を得る。

【解決手段】ユーザ認証処理を中継する主体である認証代行装置50およびインターネットを経由して、ユーザ端末10から送信される利用要求に応じてサービスを提供するサービスプロバイダ20内に設けられ、サービスの提供を許可するに当たり利用要求に基づく認証処理を制御するサービスプロバイダ用の認証装置21であって、利用要求に応じてサービスプロバイダがユーザ認証処理を依存する第1の認証サービスプロバイダ30とサービスプロバイダ20との間のセッションと、認証代行装置50とサービスプロバイダ20との間のセッションとをそれぞれ関連付けて管理する。

(もっと読む)

アカウントリンクシステム,アカウントリンク用コンピュータ,およびアカウントリンク方法

【課題】複数のサービスのアカウントをリンクするアカウントリンクシステム,アカウントリンク用コンピュータ,およびアカウントリンク方法を提供する。

【解決手段】アカウントリンク用コンピュータが,ユーザのアカウントを登録する登録部と,前記登録されたアカウントに基づいて,第1,第2のサービス提供用コンピュータそれぞれに第1,第2のユーザ識別子を登録させる登録実行部と,前記登録された第1,第2のユーザ識別子それぞれを前記第2,第1のサービス提供用コンピュータに送信する送信部と,を具備する。

(もっと読む)

ローカル・プロキシにより通信情報を共有する方法

【課題】端末で動作するブラウザと同じプロセスで動作するローカル・プロキシを使用した通信情報を共有する方法を提供する。

【解決手段】端末20で動作するローカル・プロキシ222が、端末20で動作するアプリケーションとサーバ10との間の通信を代理するものとして、端末20で動作するブラウザ221と同じプロセス220で動作するステップと、アプリケーション231が、ローカル・プロキシ222とは異なるプロセス230で動作するステップと、ローカル・プロキシ222が、アプリケーション231が送信したデータを受信し、データをブラウザ221を経由してサーバ10に送信するステップと、ローカル・プロキシ222が、サーバ10からの処理済データをブラウザ221を経由して受信し、処理済データをアプリケーション231に送信するステップと、を含む方法。

(もっと読む)

認証情報統合システム

【課題】 顧客に認証情報統合処理を意識させることなく、かつシステムに過大な負荷をかけることなく認証情報統合処理を行なう。

【解決手段】 本発明は、統合元のシステムにおいて利用される暗号化処理を実行する暗号化プログラム23及び統合先のシステムにおいて利用される暗号化処理を実行する暗号化プログラム24を統合元のシステム4に設ける。そして、システム4において認証が成立した場合に、当該認証情報を暗号化プログラム24を利用して暗号して統合先のシステムに送信する。

(もっと読む)

ネットワーク資源に対するシングルサインオン及び安全なアクセスのためのポリシ駆動の証明情報委譲

【課題】

【解決手段】

証明情報セキュリティサポートプロバイダ(Cred SSP)によって、任意のアプリケーションが、クライアントからクライアント側セキュリティサポートプロバイダ(SSP)ソフトウェアを介して、ターゲットサーバに、サーバ側SSPソフトウェアを介してユーザの証明情報を安全に委譲することができる。Cred SSPは、部分的にポリシのセットに基づいて安全なソリューションを提供する。ポリシはあらゆるタイプの証明情報に対するものとすることができ、所与の委譲状況、ネットワーク状態、信頼レベル等に対して適切な委譲を行うことができるように、種々のポリシが広範囲の攻撃を軽減するように設計される。さらに、信頼されたサブシステム、たとえばローカルセキュリティ機関(LSA)の信頼されたサブシステムのみが平文の証明情報にアクセスすることができ、それによって、サーバ側のCred SSP APIの呼出しアプリケーションもクライアント側のCred SSP APIの呼出しアプリケーションも、平文の証明情報にアクセスすることができない。

(もっと読む)

通信システム、サービス提供サーバおよびユーザ認証サーバ

【課題】サーバが提供するサービスの不正利用を防止する通信システムを得ること。

【解決手段】サービスを提供する複数のWebサーバ1A,1B,1Cにシングルサインオンでアクセスしてサービスを取得するクライアント端末3を備えた通信システム100において、クライアント端末3のログインに関するクッキーをクライアント端末3に送信するとともに、クライアント端末3から送信されたユーザ識別情報に基づいてサービスの提供を許可するか否かの判断を行う認証サーバ2を備え、認証サーバ2はサービスの提供を許可する場合にサービスの提供を許可する情報をクッキーとは別の認可チケットとしてクライアント端末3に送信し、各Webサーバ1A,1B,1Cは、クライアント端末3からのクッキーおよび認可チケットに基づいてサービスをクライアント端末3に提供するか否かを判断する。

(もっと読む)

ID連携型認証システムおよびID連携型認証方法

【課題】サービスサーバのシングルサインオンへの対応が容易なID連携型認証システムを提供する

【解決手段】ID連携型認証システムは、利用者端末200と、サービスを提供するサービスサーバ400〜402と、利用者の認証を行なう認証代行サーバ300と、これらを接続するネットワーク100からなる。認証代行サーバ300は、認証代行サーバ用IDとサービスサーバ用IDとの対応付けを保持するID連携情報テーブル600と、認証代行サーバ用IDと認証情報との対応付けを保持する認証代行利用者管理テーブル500とを備える。認証代行サーバ300は、サービスサーバ400〜402からシングルサインオン要求を受信すると、利用者端末200を介して認証代行サーバ用IDと認証情報を取得し、認証代行利用者管理テーブル500を参照して認証し、ID連携情報テーブル600よりサービスサーバ用IDを取得して、要求元サービスサーバに通知する。

(もっと読む)

認証情報管理システムおよびアプリケーションサーバ

【課題】複数のASの連携によるサービス提供をユーザーの利便性を損なうことなく実現し、管理が複雑とならないような形式の認証情報を用い、適当な間隔で再認証を実施するような認証システムを実現し、さらに端末が認証機能を備えていない場合でも認証が行える仕組みを有する認証情報管理システムおよびアプリケーションサーバを提供する。

【解決手段】ユーザー端末60がAS101に対してサービス要求情報を送信する。次にAS101は受け取ったサービス要求情報に含まれるユーザーIDからユーザーを識別し、当該ユーザーの認証情報要求情報をHSS201へ送信する。HSS201はAS101から受信した認証情報要求情報に対応する認証情報応答情報を、AS101へ送信する。次にAS101は認証情報応答情報を元に当該ユーザーについて認証の可否を検出する。検出結果が可の場合、次にAS101はユーザー端末60に対してサービスを提供する。

(もっと読む)

個別認証を用いたシングルサインオン連携方法およびシステム

【課題】既存サービスサイトにSSO技術を適用する場合、利用するユーザと利用しないユーザが混在する環境になる可能性がある。また、SSO利用ユーザにログイン先のURLやログインIDを変更させるため、ユーザに負担がかかる。

【解決手段】各サービスサイトが、個別ログインIDに対してSSO利用ユーザの可否を判定する情報を持ち、個別ログイン画面から前記個別ログインIDとパスワードでログインしたクライアント端末がSSO利用ユーザかを判定し、SSO利用ユーザであれば当該クライアント端末をSSO認証サーバにリダイレクトさせ、前記個別ログインID情報と、前記サービスサイトのログイン成功情報を前記SSO認証サーバに渡し、前記SSO認証サーバは、受け取った前記個別ログインID情報を元に、それに紐付くSSOログインID情報を取得し、当該クライアント端末のSSO認証を行う。

(もっと読む)

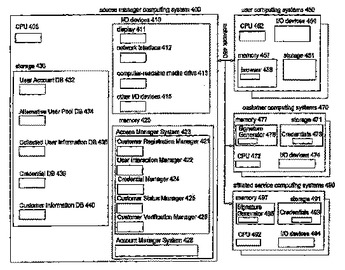

カスタマイズ可能なサインオンサービス

カスタマイズ可能なサインオン機能性を提供する手法について記載する。カスタマイズ可能なサインオン機能性は、他のサービスのユーザと使用されるシングルサイン機能性および他の機能性を他のサービスに提供するアクセスマネージャシステムを介するなどして提供される。アクセスマネージャシステムは、様々なユーザの様々なサインオン情報および他のアカウント情報を保持し、それらのユーザが対話する複数の互いに無関係なサービスの代理として、その保持されている情報を使用して、それらのユーザにシングルサインオン機能性を提供することが可能である。アクセスマネージャは、アクセスマネージャから利用可能なシングルサインオン機能性および/または他の機能性に対する様々なタイプのカスタマイズを(たとえば、サービスの運営者による構成によって、サービスごとに)可能にすることが可能であり、そのようなカスタマイズのタイプとして、コブランディングカスタマイズ、ユーザから収集される情報のカスタマイズ、ユーザの代理として動作するために他のサービスに委譲されることが可能な権限のカスタマイズなどがあり、これらの利用可能なカスタマイズは、個々のサービスに固有なように決定される。  (もっと読む)

(もっと読む)

アクセス制御システム及び方法

【課題】クライアント端末のネットワーク接続時の認証を1回にすると共に、不当なサーバアクセスを制限するようにする。

【解決手段】本発明のアクセス制御システムは、ネットワーク上の1又は複数のサーバへのアクセスを要求する1又は複数のクライアント端末のアクセス制御を行なうアクセス制御システムにおいて、各クライアント端末のネットワーク識別情報と、1又は複数のアクセス許可サーバのネットワーク識別情報とを対応付けたアクセス制御情報を管理するアクセス制御情報管理手段と、所定の認証方式に従って、各クライアント端末の認証処理を行なう認証手段と、各クライアント端末から認証要求を認証手段に与えると共に、認証手段による認証が成功した場合に、クライアント端末のネットワーク識別情報に基づいてアクセス制御情報を参照して、クライアント端末のアクセスを制御するアクセス制御手段とを備える。

(もっと読む)

アクセス制御装置、アクセス制御方法、及びプログラム

【課題】シングルサインオンにおいて全体的なセキュリティレベルの低下を防止することを可能とする。

【解決手段】シングルサインオンを提供する機能をもつアクセス制御装置において、シングルサインオンのためのアクセスをユーザ装置から受け付けたときに、シングルサインオンを許可するためのユーザ認証の認証レベルを決定し、決定された認証レベルに対応する認証手段を備えたサービス提供装置を選択する認証レベル判定手段と、前記認証レベル判定手段により選択されたサービス提供装置に対して前記ユーザ装置の代理としてログイン要求を行う代理ログイン手段と、前記ログイン要求に応じて前記ユーザ装置に対して行われた認証処理の結果を前記サービス提供装置から受信する受信手段と、前記認証処理の結果が正常である場合に、前記ユーザ装置によるシングルサインオンを許可する手段とを備える。

(もっと読む)

電子文書交付システム

【課題】文書保存サーバと、文書リスト管理サーバとを同一ネットワークに接続した電子文書交付システムのセキュリティを高め、ユーザにとって使いやすくする。

【解決手段】文書リスト管理サーバ1は、ユーザ認証部12と、ユーザIDと文書IDを対応付けて記憶したユーザ別文書リスト記憶部21と、認証されたユーザIDと対応付けて記憶されている文書IDの文書へ、ユーザ端末5からアクセス可能とするURLを生成するURL生成部13とを備える。文書保存サーバ3は、文書データを記憶した文書データ記憶部41と、ユーザ端末5から、URLを受け付けて、URLで指定された文書データを交付する文書交付処理部35と、を備える。

(もっと読む)

認証情報管理システム

【課題】認証情報の漏洩や不正利用を防止し、高度なセキュリティを確保することができる認証情報管理システムを提供する。

【解決手段】認証情報管理システム100は、読み書き可能な記憶手段を有する携帯可搬記録媒体10と、ユーザーが保持している携帯可搬記録媒体10を識別情報やパスワードなどによって認証する認証手段21と、ユーザーが特定の部屋50に入室するときに、携帯可搬記録媒体10の記憶手段にシングルサインオン情報等を書き込み、ユーザーが特定の部屋50から退室するときに、携帯可搬記録媒体10の記憶手段のシングルサインオン情報等を削除する認証情報管理手段22などとを備える。

(もっと読む)

認証方法およびシステム

【課題】ワンタイムパスワードを用いた簡便な認証方法を提供する。

【解決手段】ユーザの携帯電話機からのアクセス要求に含まれる固有の識別情報をユーザテーブルの情報と照合する第1の認証手段と、前記携帯電話機の位置情報を取得する位置情報取得手段と、この位置情報を含んで暗号化したワンタイムパスワードを作成し、アクセスログに保存するとともに当該ユーザのメールアドレスへ送信するワンタイムパスワード生成手段と、前記ユーザ端末からのアクセスを受けて前記ワンタイムパスワードを照合する第2の認証手段と、前記携帯電話機の現在位置情報を再取得して前記ワンタイムパスワードから抽出される位置情報と比較する位置確認手段と、この位置確認において前記携帯電話機の位置に所定以上の隔たりがある場合に認証エラーまたは所定の警告処理を行う警告処理手段とを設けて認証システムを構成する。

(もっと読む)

認証強度の異なるサーバに対応した連携型認証方法及びシステム

【課題】認証強度の異なるサーバでの連携型認証を実現する。

【解決手段】複数のサーバについて連携型認証するためのポータルサーバ(5)が、複数の認証強度のうちの指定された認証強度で認証することの要求である認証要求と、該認証強度での認証に使用される一以上の認証情報要素とを、ユーザ端末(1)から受付ける認証要求受付部(7)と、その認証要求に従い、受信した一以上の認証情報要素を用いてユーザが正当か否かを判断する、指定された認証強度での認証処理を実行し、ユーザについて済んでいる認証の強度を所定の記憶域(15)に登録させる認証部(11)と、ユーザについて該ポータルサイトで済んでいる認証の強度に関する問合せを、複数のサーバの各々から受付ける問合せ受付部(21)と、各サーバからの問合せに応答して、ユーザについて済んでいる認証の強度を記憶域から特定しその認証強度に関する回答を問合せ元に発行する回答部(23)とを備える。

(もっと読む)

被認証装置、被認証プログラム、被認証方法、WebブラウザプラグインおよびWebブラウザブックマークレット

【課題】ネットワーク上に複数の認証装置が存在する場合でも、シングルサインオンを簡易に実現することを課題とする。

【解決手段】サーバおよび認証装置にネットワークを介してそれぞれ接続され、サーバにアクセスして受信した認証要求情報(例えば、乱数であるチャレンジデータなど)を認証装置へ転送する被認証装置であって、サーバがチャレンジデータを認証装置アドレス情報(例えば、URLなど)と対応づけて利用者に提示する手法と異なり、認証要求情報が特定の認証装置と対応付けられることなく含まれる認証要求ページをサーバから受信し、所定の認証装置にアクセスするための認証装置アドレス情報を保持し、認証装置アドレス情報で指定する認証装置に対するアクセス要求が行われた場合に、認証要求ページから認証要求情報を抽出し、認証要求情報が抽出された場合に、認証要求情報をアクセス要求が行われた認証装置に転送する。

(もっと読む)

161 - 180 / 242

[ Back to top ]