Fターム[5B285DA05]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | IP利用回線 (2,996) | インターネット接続 (2,030)

Fターム[5B285DA05]に分類される特許

261 - 280 / 2,030

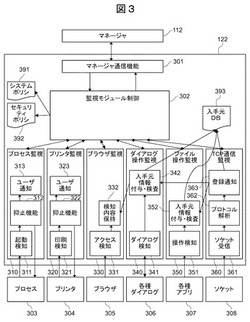

不正操作検知システム及び不正操作検知方法

【課題】

操作内容を識別して、情報漏えいのリスクの高い操作に対してアラートを生成すること。

【解決手段】

エージェント122は、クライアントPC121の画面上に表示されたダイアログに対する操作などを監視し、表示されたダイアログに対する操作でファイルが選択されたときには、このファイルに、ファイルの入手元を示す識別子を付与し、ファイルが添付ファイルとして、送信されるときには、ファイルの出力先を識別するとともに、添付ファイルの入出元を識別し、添付ファイルの出力先が、組織外Webサーバ131であって、添付ファイルの入出元がメールサーバ114であるときには、不正操作が実行されたとして、アラートを生成し、生成したアラートを管理サーバ111に送信する。

(もっと読む)

コンテンツ管理システム、コンテンツ管理装置、及びアクセス制御方法

【課題】コンテンツに対してアクセス制御を行う場合に、柔軟で自由度の高いアクセス制御を容易に行うことができるコンテンツ管理システムを提供する。

【解決手段】コンテンツ管理システムは、コンテンツを管理するためのフォルダ階層の定義を示すフォルダ定義情報と、階層毎の定義に対応するデータ、及びフォルダに付与されるメタデータを含むフォルダ情報と、保存されるフォルダの階層及びフォルダに付与されたメタデータに関連付けられるコンテンツと、認証されたユーザに関する情報に前記フォルダ定義情報の識別情報、コンテンツ制限情報、及びアクセス制限情報が関連付けられるフィルタ情報とを格納する格納手段と、認証されたユーザに関する情報に基づいてフィルタ情報を参照し、フォルダ定義情報の識別情報及びコンテンツ制限情報からコンテンツを制限し、アクセス制限情報に基づく操作制限を行うアクセス制御手段とを備える。

(もっと読む)

認証システム、認証システム用プログラム

【課題】情報の送信元である端末の識別情報を暗号化するときに公開鍵を示すための情報を関連付けて管理する必要がなく、伝送システムで端末が更改される場合であっても、端末の識別情報や公開鍵を示すための情報を更新する作業が不要な認証システムを提供する。

【解決手段】認証システム80で認証され、他の端末とデータを送受信する端末10において、端末10の秘密鍵、端末10の識別に用いられる識別情報を記憶する記憶手段と、前記識別情報を前記記憶手段に記憶されている前記秘密鍵で暗号化し第一暗号情報を得る第一暗号化手段と、前記識別情報と前記第一暗号化手段で得られた前記第一暗号情報を、前記認証システム80に送信する送信手段と、を備える。

(もっと読む)

社内情報閲覧用サーバ・システムおよびその制御方法

【目的】携帯電話1で社内のサーバの情報を閲覧するときに,情報の漏洩を防止する。

【構成】携帯電話1からのリクエストがインターネット,振り分けサーバ3,仮想ブリッジ・ディバイス5を介して仮想サーバ4に与えられる。そのリクエストは,仮想サーバ4から仮想ブリッジ・ディバイス5に与えられ,仮想ブリッジ・ディバイス5において,PA社用のリクエストであることを示すVLANタグが付与される。リクエストはデータ・センタ・ルータ9に入力し,ルータ9においてVLANタグからA社向けのリクエストであることが判定され,そのリクエストがA社のLAN11に送信される。リクエストが確実にアクセス先であるA社のLAN11に与えられる。

(もっと読む)

ファイルの読み取り制御システム

【課題】ファイルへのアクセスを監視し、万が一流出したファイルが不正に読み取られることを防止することができるファイルの読み取り制御システムを提供する。

【解決手段】情報処理装置21,22においてワープロソフト等で作成された原ファイルは、ファイル管理プログラム40により、作成時におけるファイル特定情報と実行コードとが付加された制御プログラム50となる。制御プログラム50は、ファイル管理プログラム40のプログラムID、ファイル特定情報を文書管理サーバ10に送信し、文書管理サーバ10はそれらをデータベース30に記録する。原ファイルを読み取ろうとする際には制御プログラム50の実行コードが実行され、実行時のプログラムIDとファイル特定情報と情報処理装置21、22のアドレスとデータベース30のプログラムID、ファイル特定情報、アドレスと比較することにより、原ファイルの作成者か否かを判断しファイルのアクセス可否や原ファイルの削除を決定する。

(もっと読む)

ユーザ端末保護方法、およびシステム

【課題】マルウェアなどによる通信を排除するとともに、マルウェアに感染している端末を特定して対処する。

【解決手段】ユーザ端末保護システムは、ユーザ端末から送出するパケットに、送信を行った送信プログラムの識別子を埋め込み、受信側端末でパケットに埋め込まれた送信プログラムの識別子を抽出し、抽出した送信プログラムの識別子とパケットの受信プログラムの識別子との組み合わせに基づいて、事前に定めたポリシーを参照して、受信パケットの通過、破棄などのパケットの処理方法を決定する。

(もっと読む)

認証システム、認証システム用プログラム

【課題】暗号化した情報の送信元である端末の識別情報を、公開鍵を示すための情報と関連付けて、管理する場合、テレビ会議システムで、端末が更改されるたびに、端末の識別情報、公開鍵の識別情報、公開鍵の情報を更新する処理を改善し、秘匿化、効率化を図る。

【解決手段】識別情報と端末の公開鍵を対応させて記憶する記憶手段と、公開鍵と対になっている秘密鍵によって識別情報を暗号化して得られた第一暗号情報および識別情報を端末から受信する受信手段と、受信された識別情報に基づいて、記憶手段を検索することにより、対応する端末の公開鍵を抽出する公開鍵抽出手段と、抽出された公開鍵を用いて、受信された第一暗号情報を復号することによって、第一暗号情報から識別情報を取得する第一復号手段と、取得された識別情報が、受信された識別情報と同一であるかを判定する判定手段とを設ける。

(もっと読む)

サーバ装置及び情報処理システム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】サーバ装置20は、通信端末10に対して認証プログラムの処理を指示する。この指示は、デバイスマネジメントと呼ばれる端末管理技術を用いることで実現される。デバイスマネジメントの技術は、ネットワークに接続されたデバイスを運用管理するために用いられ、例えばデバイスを利用する利用者の手間を排除し、管理の自動化・省力化を図ることを目的とする。通信端末10は、サーバ装置20の指示以外によって認証プログラムを起動しないようになっている。よって、通信端末10の端末製造番号を受け取ったサーバ装置20が、デバイスマネジメントの技術を利用して、その通信端末10の認証プログラムを起動するということ自体が、その通信端末10が正当な利用者の通信端末であるという認証を行ったことになる。

(もっと読む)

秘密鍵共有システム、方法、データ処理装置、管理サーバ、及びプログラム

【課題】サーバ側でユーザの秘密鍵を持たないオンライン・ストレージ・サービスを実現し、ユーザの複数の機器の間でこの秘密鍵をネットワーク経由で共有することを可能にする技術の提供。

【解決手段】機器Aは、ユーザ秘密鍵を要求する要求メッセージに、自装置の機器公開鍵を含めて送信し、ユーザ秘密鍵を保持している機器Bは、前記要求メッセージに対する応答メッセージに、自装置の機器公開鍵を含めて送信し、機器Aは、自装置が保持している機器公開鍵の確認用情報(1)と機器Bから送信されてきた機器公開鍵の確認用情報(2)とを提示し、機器Bは、自装置が保持している機器公開鍵の確認用情報(3)と機器Aから送信されてきた機器公開鍵の確認用情報(4)とを提示し、(1)と(4)が一致し、且つ、(2)と(3)が一致することを条件として、ユーザ秘密鍵の共有を許可し、機器Bは、自装置が保持しているユーザ秘密鍵を暗号化して送信する。

(もっと読む)

コンピューティングデバイス上で遠隔制御ヘルプセッションを行う方法およびシステム

【課題】コンピューティングデバイス上に遠隔制御ヘルプセッションを行う方法およびシステムを提供する。

【解決手段】遠隔サービスプロバイダコンピュータに暗証番号を送信して、サービスプロバイダ技術者が暗証番号をエンドユーザに提供する。故障しているコンピューティングデバイスをオンラインサービスデータセンタにセキュアに接続する。遠隔サービスプロバイダコンピュータを、暗証番号が示すPCセッションにつなぎ、サービスプロバイダコンピュータを、オンラインサービスデータセンタを介して故障しているコンピューティングデバイスに接続する。遠隔サービスプロバイダコンピュータは、故障しているコンピューティングデバイス上に常駐しているファームウェアを介して、サービスプロバイダ技術者に、故障しているコンピューティングデバイスの診断、修理、および/または最適化を行わせる。

(もっと読む)

認証装置及び認証方法及びプログラム

【課題】機器認証に用いる認証鍵の漏洩の際の影響範囲を限定し、メモリ容量が限られる機器でも実現可能な認証方式を提供する。

【解決手段】マスタ機器(1)は、各スレーブ機器(2)に設定されている識別情報とマスタ鍵から各スレーブ機器(2)のスレーブ鍵を生成し、生成したスレーブ鍵を各スレーブ機器(2)に配布する。スレーブ機器(2)は識別情報を含む接続要求をマスタ機器(1)に送信し、マスタ機器(1)では、接続要求内の識別情報とマスタ鍵から接続要求送信元のスレーブ機器(2)が保有しているはずのスレーブ鍵を生成し、チャレンジコードとスレーブ鍵に対してHASH値を生成し、チャレンジコードを接続要求送信元のスレーブ機器(2)に送信する。スレーブ機器(2)からのレスポンスに含まれるHASH値と、生成したHASH値を比較し、両者が一致すれば接続要求送信元のスレーブ機器(2)との接続を許可する。

(もっと読む)

データ記憶およびアクセスシステム

【課題】インターネットのユーザがインターネット上で公開されるデータへアクセスする際の著作権侵害問題の解決方法を提供する。

【解決手段】ダウンロードされたデータの記憶手段と支払確認手段とを備えた可搬データ記憶装置を設け、インターネットアクセス用の端末を設け、可搬データ記憶装置をその端末に結合し、その端末を使用して支払情報を支払確認手段から読出し、支払情報を確認し、データを可搬記憶装置中にデータサプライヤからダウンロードする。

(もっと読む)

情報処理システム及びアプリケーション実行制御方法

【課題】Webアプリケーションに手を加えることなく、Webアプリケーション内部の処理の実行を制御することができる新しい枠組みを提供する。

【解決手段】本発明の情報処理システムは、Webアプリケーションの実行を制御する機能を有する。具体的には、Webアプリケーションの実行を要求するユーザの識別情報を、ポリシ記憶部に記憶されている、該ユーザの識別情報と該ユーザについて実行が許可されるWebアプリケーションに含まれる内部関数の処理とを対応付けたポリシ情報と照合することにより、Webアプリケーションに含まれる処理のうち実行対象となる処理の実行可否を決定する。そして、実行可の場合には、前記実行対象となる処理が実行されるように制御し、実行不可の場合には、前記実行対象となる処理が実行されないように制御する。

(もっと読む)

Web認証システム、携帯端末、Web端末、Webサーバ、Web認証方法、及びこれらのプログラム

【課題】赤外線通信機能を有する携帯端末からネットワーク上のWebサイトへのログイン認証を行うWeb認証システムを提供する。

【解決手段】Web認証システム1では、携帯端末11は、Webサーバ13から携帯電話網経由の電子メールで、乱数で生成された認証用番号からなるチケットに当該WebサイトのURL情報が付与された認証チケットを受信して、当該電子メールから認証チケットを分離し、分離した認証チケットを必要に応じて署名を付与した後、赤外線通信用のデータに変換し、赤外線通信によるWeb端末12経由で、認証チケットの内容をWebサーバ13に送信し、Webサーバ13による事前に送信していたチケットと認証チケットの内容における認証用番号が同一であるか否かを確認するチケット同定処理後に、チケット同定に成功したか否かを示す旨を携帯電話網経由の電子メールで受信する。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】使用される環境の変化によって情報処理装置が曝される危険性を低下させることが可能な、新規かつ改良された技術を提供する。

【解決手段】PC100は、社内で実行されるOSを含んだグループを管理するゲストOSグループと、通信可能情報または通信不可情報が設定される通信可否情報を管理する通信情報管理部125と、自装置が社内で使用されているか否かを判定し、自装置が社内で使用されていると判定した場合には、通信可否情報に通信可能情報を設定し、自装置が社内で使用されていないと判定した場合には、通信可否情報に通信不可情報を設定する社内判定処理部122と、通信可否情報に基づいて、グループに含まれるOSを実行しているOS実行部による他装置との通信を制御する通信制御部121と、を備える。

(もっと読む)

Web認証システム、携帯端末、Web端末、Webサーバ、Web認証方法、及びこれらのプログラム

【課題】携帯端末からWeb端末を経由してネットワーク上のWebサイトへのログイン認証を行うWeb認証システムを提供する。

【解決手段】携帯端末11は、ネットワーク経由で、Webサイトへのログインに必要な認証チケットの送信要求をWebサーバ13に対して行い、Webサーバ13からネットワーク経由で、乱数で生成された認証用番号からなるチケットに当該WebサイトのURL情報が付与された認証チケットを受信し、必要に応じて署名を付与した後、赤外線通信用のデータに変換し、赤外線通信によるWeb端末12経由で、認証チケットの内容をWebサーバ13に送信し、Webサーバ13による事前に送信していたチケットと認証チケットの内容における認証用番号が同一であるか否かを確認するチケット同定処理後に、チケット同定に成功したか否かを示す旨をネットワーク経由で受信する。

(もっと読む)

個人認証装置、個人認証システム、個人認証方法

【課題】安全なクローズ型のネットワーク認証と、ユーザ負担の少ない認証方法を提供する。

【解決手段】ユーザHは携帯電話7を身に付けている。また、携帯電話7とパーソナルコンピュータ1の入力機器(マウスやキーボード)3a、3bとは、人体を介する通信で通信路が確保されている。ネットワーク型の認証では、2つのルート(インターネット網を用いたルートと携帯網を用いたルート)を用い、かつ、認証を求めているコンテンツルート(ルートA)には一切のIDやパスワードは流さず、第2のルート(ルートB)で認証を行なう。ルートAでは、インターネット15を介して、サーバ21と付随するコンピュータ17とが接続されている。ルートAとは異なるルートBで認証サーバ27により認証処理が行われ、一切の認証情報はルートAを通らない。

(もっと読む)

無線通信システム、情報処理センター及び無線通信方法

【課題】文字入力用や画面表示用のユーザーインターフェースを有しない通信機器に対しても、認証を行った後に無線通信を開始することが可能な無線通信システム、情報処理センター及び無線通信方法を提供する。

【解決手段】本実施形態では、Bluetoothのように互いの認証後に無線通信を開始する車載無線通信端末10及び携帯電話端末20間の無線通信において、サーバ30の無線通信部31が、無線通信端末10と携帯電話端末20との間の無線通信の認証に必要な認証キーを携帯電話端末20から受信し、受信した認証キーを車載無線通信端末10に送信する。これにより、車載無線通信端末10が認証キーを表示する表示装置や認証キーを入力する入力装置が無くとも、サーバ30を介して車載無線通信端末10に認証キーが送信され、無線通信端末10及び携帯電話端末20が互いに認証を行ない、無線通信を確立できる。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

情報処理装置、画像処理装置、ログインの認証方法、プログラム及び記録媒体

【課題】JAASのKerberos認証システムにおいて、クライアントの認証要求に認証サーバが応答する際のフェイルオーバ時間を短縮すること。

【解決手段】JAAS13が優先順位に従い認証要求をKDCに発行する際に、ユーザーによる初期設定を反映して作成されたKerberos構成ファイル15を基にKDCごとに認証要求を発行し、認証に成功したKDCを特定し、これを優先順位登録部6に登録し、Kerberos構成ファイル15を修正することで、次回に認証要求リトライ部4が認証要求の発行先として優先させる。認証要求の発行先とするKDCの優先順位を認証要求時のKDCの状況に応じて最適化し、認証要求を発行する処理を行うことによって、フェイルオーバ時間を短縮する。

(もっと読む)

261 - 280 / 2,030

[ Back to top ]