Fターム[5J104AA47]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 機密を破るための物理的な攻撃への対抗 (344) | 装置を分解・破壊しない攻撃に対抗するもの (184) | 接続端子からの攻撃に対抗するもの (153)

Fターム[5J104AA47]に分類される特許

1 - 20 / 153

半導体装置及びICカード

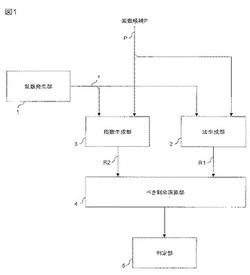

【課題】暗号に対するサイドチャネル攻撃から防御するために、素数性判定を行う半導体装置において、素数の漏えいを防止する。

【解決手段】素数性判定におけるべき剰余演算において、従来の指数のランダム化に加え、法をもランダム化する。乱数発生部により発生した乱数をランダム化数として、法生成部と指数生成部に入力する。法生成部と指数生成部は、ランダム化数を用いて素数候補Pをランダム化し、ランダム化された法R1と指数R2を生成する。ランダム化された法R1と指数R2を用いて素数性判定のためのべき剰余演算を実行し、その結果に基づいて、素数性候補Pの素数性を判定する。半導体装置の素数性判定中の消費電力が、判定対象の素数候補の値と無相関となり、サイドチャネル攻撃による素数の漏えいを防止することができる。

(もっと読む)

データ置換装置、データ置換方法及びデータ置換用プログラム

【課題】プリチャージを必要とすることなく消費電力の均一化を実現できる、データ置換装置を提供する。

【解決手段】耐タンパー置換テーブル装置10は、入力データおよび交番データを元に拡張置換テーブル部13の参照位置を決定する参照位置決定部11と、入力データの1クロックサイクル毎に値が切り替わる交番データを出力する交番データ生成部12と、前記参照位置に対応する値の正規出力データと前記参照位置に対応する値のダミー出力データを出力する拡張置換テーブル部13を備え、拡張置換テーブル部13は正規出力データと、前記入力データのクロックサイクル毎に前記正規出力データと同一の値と前記正規出力データの全ビットを反転した値とが交互に切り替わるダミー出力データとを出力する。

(もっと読む)

共通鍵暗号機能を搭載した暗号化装置及び組込装置

【課題】代表的な共通鍵アルゴリズムであるAESをはじめとした暗号処理の秘密鍵の解読を困難にし、スマートカード等の組み込み機器の安全性を高める。

【解決手段】非線型変換を2進体又は合成体における乗算処理で演算する共通鍵ブロック暗号化装置であって、非線型変換以外の演算処理を、固定値マスクをXORして得た固定値マスク化入力データにより実行する演算器と、乗算処理において、全ての入力データに固定値マスクをXORして固定値マスク化入力データに変換し、更に乱数値マスクをXORして乱数値マスク化入力データに変換するXOR演算回路と、そのXOR演算回路から出力された乱数値マスク化入力データに基づいて乗算処理を実行する乗算器と、その乗算器から出力される乱数値マスク化出力データを固定値マスク化出力データ再変換して出力する乱数値マスク−固定値マスク変換回路とからなる。

(もっと読む)

暗号処理装置

【課題】回路規模や消費電力の増大を抑えながら、サイドチャネル攻撃を無効化できる暗号処理装置を提供する。

【解決手段】第1線形変換部、第2線形変換部は、マスクデータを線形変換する。第1算出部は、処理対象データと第1線形変換部により線形変換された第1マスクデータとに基づいて第1データを算出する。選択部は、第1データと第2線形変換部により線形変換された第2マスクデータのいずれかを選択する。非線形変換部は、選択された第1データまたは第2マスクデータを非線形変換する。第2算出部は、非線形変換された第1データとマスクデータとに基づいて第2データを算出する。第3線形変換部は、第2データを線形変換する。そして、第3線形変換部により線形変換された第2データが新たな処理対象データとして保持され、非線形変換された第2マスクデータが新たなマスクデータとして保持される。

(もっと読む)

情報処理装置,情報処理方法及びそのプログラム

【課題】暗号処理回路の耐タンパ性の評価をより効率的に行う。

【解決手段】暗号処理回路である評価用回路における入力ビットAの状態を表す状態変数と評価用回路における消費電力Wとが対応付けられた消費電力データを複数取得する。そして、取得された複数の消費電力データに基づいて、消費電力Wを目的変数とし消費電力Wに対応づけられた状態変数を説明変数として重回帰分析を行い、分析により決定係数R2及び偏回帰係数a1〜a8を分析値として導出する(ステップS240)。そして、導出された分析値に基づいて、評価用回路の耐タンパ性を評価する(ステップS251〜S256)。これにより、電力差分解析攻撃を複数回行い攻撃が成功するか否かによって耐タンパ性を評価する場合と比べて、暗号処理回路の耐タンパ性を効率的に評価することができる。

(もっと読む)

サイドチャネル攻撃に対抗する方法

【課題】

本発明は、サイドチャネル攻撃に対抗する方法に関する。当該方法は、中間変数をマスクするためのブロック暗号アルゴリズムを実行することから成り、このブロック暗号アルゴリズムは、1つ以上の非線形関数を有する。

【解決手段】

この課題は、前記1つ以上の非線形関数のうちの少なくとも1つの非線形関数が、マッチ・イン・プレース関数を使用して実行されることによって解決される。

(もっと読む)

復号処理装置、復号処理方法、及び復号処理プログラム

【課題】RSA暗号の高速な復号のために、CRT(中国人剰余定理)と呼ばれる高速演算アルゴリズムを適用し、電力差分解析攻撃に対する耐性を高めつつ、中間演算データによるメモリ消費量を削減できる、復号処理装置、復号処理方法、及び復号処理プログラムを提供する。

【解決手段】CRTが適用されるRSA復号処理の後処理において、計算式「Z=C×q+Cq」の代わりに、rをp及びqよりも大きい奇数である秘密変数として、計算式「Z=(C×q(r+1)+Cq)modqr」を用いる。

(もっと読む)

サイドチャンネル攻撃に対する抵抗力のあるモジュラー累乗法及び装置

【課題】サイドチャンネル攻撃に対する抵抗力のあるべき乗累乗アルゴリズムを提供する。

【解決手段】モジュラー累乗は、2つの値a、bと第1の法Nとからc=a・b modNとなる結果cを計算するモジュラー乗法ステップを反復する。プロセッサ120は、前記2つの値a、bと前記第1の法Nとを入力とし、最大でも線形の複雑性の演算を用いて、2つのオペランドa′、b′と第2の法N′を求める。2つのオペランドa′、b′のうち少なくとも1つは2つの値a、bと異なり、2つのオペランドa′、b′は、aがbと等しいとき、異なる。そのため、モジュラー乗法c=a・b modNは、サイドチャンネルから見ると、a′がb′と等しい時を除き、モジュラー二乗のように振る舞う。中間結果c′=a′・b′modN′を計算し、最大でも線形の複雑性の演算を用いて、中間結果c′から結果cを求め、結果cをモジュラー累乗とする。

(もっと読む)

暗号処理装置

【課題】1Round演算を1クロックサイクルで実行し、なおかつ、回路規模の増大を抑え、DPA耐性の向上を図ることが可能な暗号処理装置を提供する。

【解決手段】第1レジスタ105と、第2レジスタ106と、非線形変換部としてSboxを有し、第2レジスタの格納値に対してラウンド演算を行うラウンド演算部109と、初期置換された第1データと所定の攪乱値とのEXORを行う第1演算部102と、初期置換された第2データと所定の攪乱値とのEXORを行う第2演算部103と、第1レジスタの格納値に対して逆置換を行う逆置換部107と、逆置換した値と所定の攪乱値とのEXORを行い、演算結果をラウンド演算部に供給する第3演算部109と、を有し、ラウンド演算部109は、Sboxにて、第2レジスタに格納された格納値の攪乱状態を解除した値を入力として、非線形変換処理を行い、Sboxの処理結果と第3演算部の演算結果とのEXORした結果を第2レジスタに出力する。

(もっと読む)

暗号処理装置及び暗号処理回路の制御方法

【課題】サイドチャネル情報を用いた電力差分解析又は電磁波等の解析による攻撃への対策を施し、かつ、回路規模増加を抑えること

【解決手段】本発明にかかる暗号処理装置は、平文又はラウンド処理結果である入力データを複数の部分データに分割する分割部と、複数の部分データのそれぞれを保持するための複数のデータ保持部と、複数のデータ保持部に保持された複数の部分データからラウンド処理の対象となる一つのラウンド処理対象データに結合する結合部と、を備え、分割部は、複数の部分データのそれぞれの格納先を複数のデータ保持部の中から選択し、複数の部分データのそれぞれについて、当該選択した格納先へ格納し、結合部は、分割部により選択された各部分データの格納先に応じて、入力データを復元するように複数の部分データからラウンド処理対象データに結合する。

(もっと読む)

サイドチャネル攻撃耐性評価装置、サイドチャネル攻撃耐性評価方法およびプログラム

【課題】秘密情報に関わる信号源とそれ以外のノイズとなる信号源との分離をし、耐性評価精度を向上させる。

【解決手段】サイドチャネル情報測定部2が、評価対象の暗号装置1から漏洩するサイドチャネル情報を測定し、通過帯域決定部4が、ケフレンシ窓の通過帯域を決定し、ケプストラム解析部3が、サイドチャネル情報測定部2が測定したサイドチャネル情報に対して、ケフレンシ窓の通過帯域に基づいて、ケプストラム解析を実施し、DSCA耐性評価部5が、ケプストラム解析部3にて解析されたサイドチャネル情報に基づいて、評価対象の暗号装置1のサイドチャネル攻撃への耐性の可否を判定する。

(もっと読む)

暗号化装置および復号装置

【課題】サイドチャネル攻撃に対して安全な装置を実現する。

【解決手段】暗号化装置は、第1暗号部分処理部と、生成部と、第2暗号部分処理部と、第3暗号部分処理部と、第4暗号部分処理部と、を備える。第1暗号部分処理部は、平文から第1中間データを計算する。生成部は、第1中間データから第N中間データ(Nは2以上の整数)に対する計算に用いる拡大鍵を暗号鍵から生成する。第2暗号部分処理部は、第i中間データ(iは1以上N未満の整数)と拡大鍵とに基づいて第i+1中間データを計算する。第3暗号部分処理部は、第N中間データを攪拌する予め定められた変換を含む演算を行い、第N+1中間データを計算する。第4暗号部分処理部は、第N+1中間データに対して変換の逆変換を含む演算を行い、暗号文を計算する。

(もっと読む)

電子制御装置

【課題】中央演算処理部の外部に設けられた外部記憶素子に記憶されたデータの不正読み出しを防止可能な電子制御装置を提供する。

【解決手段】中央演算処理部と、中央演算処理部の内部に設けられた内部記憶素子と、中央演算処理部の外部に設けられ、暗号化されたデータを記憶する外部記憶素子と、外部記憶素子から暗号化されたデータを読み出して内部記憶素子に記憶する読出部と、外部装置から、暗号化されたデータを復号するための復号コードを取得する復号コード取得部と、取得した復号コードに基づいて、内部記憶素子に記憶された暗号化されたデータを復号し、復号したデータを内部記憶素子に格納する復号部と、を備えることを特徴とする。

(もっと読む)

暗号化装置

【課題】二重化法は2次DPAに対して脆弱である。

【解決手段】分割部は、マスク付平文を、複数の第1分割データに分割する。第1生成部は、複数の第1分割データから複数の分割入力データを生成する。受付部は、複数の分割入力データと、第1マスクと、第2マスクとを受付ける。非線形変換部は、複数の分割入力データを変換した複数の分割出力データを生成する。データ統合部は、第2分割データを統合してマスク付暗号文を生成する。アンマスク処理部は、マスク付暗号文から暗号文を生成する。複数の分割入力データの排他的論理和は、非線形変換処理を実行すべきデータであって平文から算出される入力データと、第1マスクとの排他的論理和と一致する。複数の分割出力データの排他的論理和は、入力データに非線形変換処理を実行した場合に得られる変換データと第2マスクとの排他的論理和と一致する。

(もっと読む)

暗号装置及び暗号プログラム

【課題】キャッシュ攻撃などに対してデータ処理装置などを保護する。

【解決手段】入力データ列の暗号化処理又は復号処理を行う際にサイドチャネル攻撃の対象となる可能性のある処理ブロックを有するデータ処理装置に対し、正規の暗号化処理又は復号処理の際に前記処理ブロックに入力される正規データ列と異なる擬似データ列を所定のルールに基づいて生成し、生成した擬似データ列を正規データ列に代えて処理ブロックへ入力し、処理ブロックと等価の擬似処理ブロックと擬似データ列を生成する際に用いた基礎データを擬似処理ブロックに入力して補正データを生成し、擬似データ列の入力により前記処理ブロックで実行される擬似的な暗号化処理又は復号処理による擬似結果データを補正データで補正することで、当該擬似結果データを正規の暗号化処理又は復号処理により得られる結果データと同じ内容に補正する。

(もっと読む)

ガロア体の逆元演算回路

【課題】ダイナミックハザードに起因する消費電力の増加を一様に抑えて、DPA攻撃を困難にする。

【解決手段】8ビットの入力データは4つのデコーダ111乃至114によって2ビットずつデコードされ、それぞれ4ビットずつ計16ビットのデコードデータとなる。演算部120はデコードデータに対してGF(((22)2)2)逆元演算を行う。演算結果は4つのエンコーダ131乃至124によって4ビットずつエンコードされ、それぞれ2ビットずつ計8ビットの出力データとなる。デコーダ111乃至114は共通の制御信号PCdlyに同期して演算開始前に固定値「0000」を一旦出力した後に、入力データに応じて何れか1ビットのみを「1」に変化させる。演算部120は固定値が入力されると固定値を出力し、固定値以外が入力されると演算結果を出力する。これにより、中間値への遷移を抑止する。

(もっと読む)

演算装置および中央処理装置

【課題】電力解析攻撃への耐性を高めることが可能な演算装置を提供する。

【解決手段】演算装置3は、レジスタ群2と、ALU1とを備える。レジスタ群2およびALU1の各々は、切替制御信号101と、時間的に変化するとともにレジスタ群2に格納されたソースデータとは無関係な切替データ信号102とを受ける。レジスタ群2は、切替制御信号101が非活性化されたことに応答して選択された1または複数のソースデータをALU1に出力し、切替制御信号が活性化されたことに応答して切替データ信号102に基づく1または複数のデータをALU1に出力する。ALU1は、切替制御信号が非活性化されたことに応答して上記の1または複数のソースデータに対して算術演算または論理演算を行なった演算結果を出力し、切替制御信号が活性化されたことに応答して切替データ信号102に基づくデータを出力する。

(もっと読む)

個人向けホワイトボックス・デスクランバー

【課題】不正に取得されたキーが、暗号文の解読のための未承認のホワイトボックスデスクランバーで使用されることを防止する。

【解決手段】個人向けホワイトボックスデスクランバー311を備えた受信器111が提案される。典型的には個人向けホワイトボックスデスクランバー311は難読化されたソフトウェア・モジュールとして実施される。受信器311には保安クライアント211が通信可能に接続されデスクランブル機能を実現するためのキー関連データを提供する。個人向けデスクランバー311のデスクランブリング処理の一部が保安クライアント211の事前処理モジュール811で実施される。典型的には保安クライアント211はスマートカードで実施され、事前処理モジュール811は保安クライアント211上で動作する難読化されたソフトウェア・モジュールとして実施される。

(もっと読む)

暗号化装置および復号装置

【課題】回路規模を増加させずにサイドチャネル攻撃に対して安全な暗号化装置を提供する。

【解決手段】AES暗号方式の暗号化装置100であって、鍵情報を用いてデータを演算するラウンドのうち、最初のラウンドで、AddRoundKeyと、SubBytesと、MixColumnsとをこの順序で含む演算を行い、最後の1つ前のラウンドで、MixColumnsと、AddRoundKeyと、SubBytesとをこの順序で含む演算、または、AddRoundKeyと、MixColumnsと、SubBytesとをこの順序で含む演算を行い、最後のラウンドで、AddRoundKeyを含む演算を行う演算部を備える。

(もっと読む)

暗号処理装置

【課題】DPA攻撃に対する耐性を高めることのできる、暗号処理装置および暗号処理方法を提供する。

【解決手段】処理対象データを取得し、前記処理対象データにラウンド処理を施して中間データを生成する、ラウンド処理部と、乱数データを生成する乱数データ生成部と、前記中間データまたは前記乱数データを格納する記憶回路と、前記記憶回路に前記中間データと前記乱数データとのうちのどちらを格納するかを選択する選択制御部とを具備する。前記選択制御部は、前記中間データが格納された後に前記乱数データが格納されるように、前記記憶回路に格納するデータを選択する。

(もっと読む)

1 - 20 / 153

[ Back to top ]