Fターム[5J104EA18]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に対称暗号系を用いるもの (1,090)

Fターム[5J104EA18]に分類される特許

241 - 260 / 1,090

保護デバイス管理

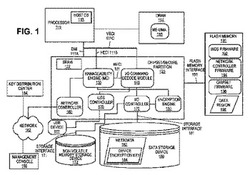

【解決手段】

暗号化方式、ユーザ認証方式、ならびにパスワード保護方式によって保護されるストレージデバイスの管理を行う方法、装置、システムおよびコンピュータプログラム製品、および、仮想化環境および非仮想化環境での監査方式を提供する。

(もっと読む)

暗号ファイル・システムへの安全ケルベロス化アクセス

【課題】ネットワーク暗号ファイル・システムを提供する。

【解決手段】ファイル・サーバが、クライアントから暗号ファイル・システムをマウントする要求を受信する。ファイル・サーバは、要求されたファイル・システムが暗号化されていることをクライアントに連絡し、それに対して、機密保護プロトコル・マウンティング選択を含むセッション・チケットをクライアントから受信する。ファイル・サーバが、クライアントのユーザの暗号プライベート鍵を復号し、次にそのプライベート鍵を使って要求された暗号ファイル・システムを復号する。続いて、ファイル・サーバは、復号されたファイル・システムを、機密保護プロトコル・マウンティング選択に基づく安全チャネルを介して、クライアントに送信する。一つの実施形態において、鍵配布センタのサーバは、クライアントから、クライアントのユーザがファイル・サーバにある暗号ファイル・システムにアクセスする要求を受信する。鍵配布センタのサーバは、中間鍵を読み出し、中間鍵をセッション・チケットに含め、そのセッション・チケットをクライアントに送信する。

(もっと読む)

ユーザー認証の方法及びシステム

本発明は、ワンタイムパスワード120を用いてパケットベースのネットワークを介してクライアント100からサーバー200にアクセスするためのユーザー認証の方法に関し、クライアント100は第1の秘密情報40、45を備え、サーバーは、第2の秘密情報41、46及び第2の秘密情報41、46に関連付けられた選ばれたユーザー名21を記憶するデータベース70を備え、本方法は、クライアント100により第1の秘密情報40、45に関連付けられた第2の秘密情報41、46をサーバー200に提供し、第2の秘密情報及び選ばれたユーザー名21をデータベース70に記憶するステップと、サーバーにより符号化され、ランダムデータ110を含むチャレンジ80をサーバー200からクライアント100に送信するステップと、第2の秘密情報41、46及びチャレンジ80から復号されたランダムデータを用いてクライアント100によりワンタイムパスワード120を計算するステップと、ワンタイムパスワード120及び選ばれたユーザー名をクライアント110においてサブミットし、サーバー200にアクセスする、サブミットするステップと、ランダムデータ及びデータベースに記憶されたサーバー秘密情報を用いて、サーバーにより計算されたワンタイムパスワード120を用いてクライアントから受信したワンタイムパスワード120の正当性を確認するステップと、を含む。本発明は、方法のステップを実行するシステムにも関する。  (もっと読む)

(もっと読む)

画像生成システム及び画像検証システム

【課題】画像ファイルの任意の部分についての原本性の検証効率を向上できるようにするとともに、その検証結果を一目で判断できるようにする。

【解決手段】検出したい部分ごとに部分検証データと、これらの部分に対して、部分を特定する情報と、前記部分検証データの全体から部分全体の検証データと、画像データ全体に対する全体検証データとを生成するようにして、画像データを検証する際には、最初に全体検証データを検証、この結果がOKならば画像データ全体がOKとするとともに、NGならば、画像データのどこかがNGであると判断できるようにして、NG部分を特定することをかのうにして、部分全体の検証データを検証できるようにすることにより、画像ファイル内のどの部分が改ざんされたのかを確実に判断できるようにする。

(もっと読む)

汎用カードシステムの実現方法、システム及びスマートカード

一種の汎用カードシステムの実現方法、システム及びスマートカードであって、スマートカード81はカード発行者サービスプラットフォーム82からの主制御サブアプリケーション・プログラムの作成メッセージを受信し、予め内蔵されたカード発行者の機密データの暗号鍵により当該メッセージを復号し、主制御サブアプリケーションデータを取得し、また、主制御サブアプリケーションデータにより主制御サブアプリケーション・プログラムを作成し、主制御サブアプリケーションデータは企業管理暗号鍵を含み、また、企業サービスプラットフォーム83からの非主制御サブアプリケーション・プログラムの作成メッセージを受信し、企業管理暗号鍵に含まれる企業の機密データの暗号鍵により非主制御サブアプリケーション・プログラムの作成メッセージを復号し、非主制御サブアプリケーションデータを取得し、また、非主制御サブアプリケーションデータにより非主制御サブアプリケーション・プログラムを作成する。本発明の前記技術案はアプリケーションの動的管理、及び複数企業のアプリケーション共存を実現できる。 (もっと読む)

ユーザ端末間の安全な接続の構築方法及びシステム

交換デバイスでダイレクト接続の二つのユーザー端末の間にステーション間キーを構築することにより、ユーザー端末の間のユーザーデータの機密性と完全性を保護すること。本発明は、ユーザー端末間の安全な接続の構築方法及びシステムを提供し、前記方法は、1)交換デバイスが第一ユーザー端末により送信されたステーション間キー要求パケットを受信するステップと、、2)交換デバイスがステーション間キーを生成し、ステーション間キー通知パケットを構成して第二ユーザー端末に送信するステップと、3)交換デバイスが第二ユーザー端末により送信されたステーション間キー通知応答パケットを受信するステップと、4)交換デバイスがステーション間キー通知パケットを構成して第一ユーザー端末に送信するステップと、5)交換デバイスが第一ユーザー端末により送信されたステーション間キー通知応答パケットを受信するするステップ、を有する。  (もっと読む)

(もっと読む)

セキュアなサブスクライバ識別モジュールサービス

【課題】セキュアなサブスクライバ識別モジュールサービスのための方法、装置、システム、およびコンピュータプログラムプロダクトを提供する。

【解決手段】モバイルネットワーク経由の通信は、システムの通信サービスの起動要求がシステムのセキュアなパーティションで受信されると、起動する。要求を受信すると、セキュアなパーティションだけがアクセス可能な格納装置から許可サービスに対して鍵が取得される。この鍵は、通信サービスの起動を要求する許可に含められ、許可が通信デバイスのサービスプロバイダに送られる。サービスプロバイダは、許可サービスと通信して、許可のデジタル署名を取得する。セキュアなパーティションは、サービスプロバイダから署名された許可を受信して、署名された許可が許可サービスによるデジタル署名を含むことを確認し、署名された許可がデジタル署名を含むことが確認されると、システムの通信サービスを起動する。

(もっと読む)

アカウントアグリゲーションシステム、情報処理装置およびアカウントアグリゲーションシステムにおける暗号鍵管理方法

【課題】サーバへログインするためのユーザIDおよびパスワード等の漏洩を確実に防止することを実現したアカウントアグリゲーションシステムを提供する。

【解決手段】PC1の自動サインオン処理部11は、複数のサーバ2それぞれにログインするための複数のユーザIDおよびパスワードをID/パスワードDB13によって管理し、このID/パスワードDB13を用いて、指定されたサーバ2に対するログイン処理を代行するアカウントアグリゲーションを実行する。そして、自動サインオン処理部11は、このID/パスワードDB13用の暗号鍵(PBパスワード)をAAサーバ3において管理し、必要に応じて、PC1がAAサーバ3から取得し、かつ、用が済んだら速やかにPC1内から消去するように、当該PBパスワードの取り扱いを管理する。

(もっと読む)

受信機への制御ワードの供給

【課題】セキュリティを高め、短時間で処理可能な制御ワードの供給システムを提供する。

【解決手段】制御ワード510を少なくとも1つの受信機に供給する方法およびシステムについて、前記受信機は、セキュアモジュールに関連付けられる。方法は、前記受信機に送信されるスクランブルされたデータストリーム内の1つまたは複数のサービスストリーム502a〜502dをデスクランブルするためにコード情報を含むコードブック516の少なくとも一部を受信するステップと、前記サービスストリームのうちの少なくとも1つにおける少なくとも1つの暗号化区間に関連付けられた制御ワードを要求するステップと、前記制御ワード要求に応答して、前記サービスストリームにおいてデータをデスクランブルするための、前記暗号化区間に関連付けられた少なくとも1つの制御ワードを前記コード情報に基づいて生成するステップと、を含む。

(もっと読む)

暗号復号方法

【課題】リソースの消費を軽減する暗号化方法およびプログラムを提供することを目的とする。

【解決手段】送信コンピュータは、元データ21を分割データ22に分割し、2つの分割データ22間で排他的論理和を算出することによって、暗号化データ23を生成し、生成した暗号化データ23と、次の分割データ22の排他的論理和を算出することによって、次の暗号化データ23を生成することを繰り返し、生成したすべての暗号化データ23を送信コンピュータへ送信し、最初の分割データ22aは復号化キー24として、暗号化データとは異なるルートで送信コンピュータへ送られることを特徴とする。

(もっと読む)

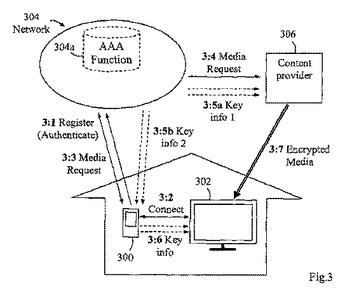

メディアの再生を可能にするための方法および装置

コンテンツプロバイダ(306)から第2のデバイス(302)へのメディアコンテンツの転送を制御するために第1のデバイス(300)を使用することを可能にするための方法および装置。第1のデバイスは、通信ネットワークとの間でセキュリティの関連付けを事前に確立している。第2のデバイスへのメディアコンテンツの配信を求める第1のデバイスによって行われる要求をネットワークが検出すると、メディアコンテンツを暗号化するための1つ以上のメディアキーの判定を可能にするキー情報が、確立される。ネットワークは、キー情報をコンテンツプロバイダおよび第1のデバイスへ送信する。次いでコンテンツプロバイダが、メディアキーによって暗号化されたメディアコンテンツを第2のデバイスへ配信する。さらに、第1のデバイスが、コンテンツプロバイダによって配信された場合にメディアキーによって暗号化されたメディアコンテンツを解読するためのメディアキーを、ローカル通信リンクを経由して第2のデバイスへ転送する。  (もっと読む)

(もっと読む)

復号化装置、暗号化装置、復号化方法、暗号化方法、および通信システム

【課題】パケットロスやパケット到着順が逆になるようなことが起こり得る通信方式であっても、同期ずれなく暗号・復号処理を行うことの出来る復号化装置、暗号化装置、復号化方法、暗号化方法、および通信システムを提供することを目的とする。

【解決手段】ネットワーク制御部59は、暗号処理を実行する送信装置10Aから送信されるUDPパケットPKを受信する。UDPパケットPKには、鍵の生成に用いられるカウンタデータCTRが含まれており、暗号器52は、カウンタデータCTRを用いて、送信装置10Aの暗号処理に用いられた鍵KY1を生成する。XOR処理部56は、鍵KY1に基づいて生成された乱数に基づいて、UDPパケットPKに含まれる暗号文を復号化する。これにより、鍵の生成に用いられたカウンタデータCTRと、この鍵を用いて暗号化した平文を、同一のUDPパケットPKでまとめて受信することが出来る。

(もっと読む)

ドメイン管理システム下でのデータの記録及び再生方法

【課題】 ドメイン管理システム下でのデータの記録及び再生方法を提供する。

【解決手段】 本発明に係るコンテンツ記録方法は、ドメイン及びコンテンツに関する情報を表すドメイン管理情報及びドメイン内で、コンテンツが複写可能な程度を表す複写制御情報をホストの記録命令から抽出し、抽出されたドメイン管理情報を記録媒体に記録し、抽出された複写制御情報に基づいて、コンテンツを再生する機器をして、再生機器が所定の領域内のドメインにあるかを確認する手続を行わせるドメイン限定フラグを生成し、生成されたドメイン限定フラグ及びコンテンツを記録媒体に記録することにより行われる。これにより、ドメイン限定されたコンテンツを、他のドメインで再生不可能に維持しつつも、ドメイン管理システム下のスレーブ機器の外部記録媒体に保存可能である。

(もっと読む)

情報処理装置およびプログラム

【課題】暗号化二重鍵方式でない記憶媒体のデータを、暗号化二重鍵方式による記憶媒体に移行させる。

【解決手段】SDオーディオカードSDaのコンテンツデータCを暗号化するタイトル鍵Ktが、鍵生成部23eにより生成されるユーザ鍵Kuaにより更に暗号化され、SDカードSDqのユーザデータ領域4に保存される。生成されたユーザ鍵Kuaは、SDカードSDqのメディア固有鍵Kmuqで暗号化され、保護領域3に保存される。

(もっと読む)

データ暗号化方法、データ暗号化処理プログラム、及び情報処理装置

【課題】

ディジタル放送において,映像や音声,データなどのコンテンツが放送局などのセンタから携帯電話などの端末に配信されている。データには有料コンテンツなどもあり,権利のある端末だけがデータを受信し,みることができるようにするために,CASといわれる限定同報の仕組みが用いられている。CASにおいては,データの秘匿にブロック暗号Multi2を用いているが,コンテンツデータをストリーム暗号で秘匿化し,処理の高速化を図ろうとした場合,前述の通信データのロストに対応することが困難である。

【解決手段】

本発明は、配信データのパケット長の最大値を単位長とし,配信データと鍵ストリームを単位長に区切り,送出するパケット順,鍵ストリームの先頭から区切った単位長のデータを秘匿するとともに,データと鍵ストリームの同期をとるために,同期のタイミングを導きだす情報を適宜付加する手段を設けている。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】認証処理において、認証する側のデバイスおよび認証される側のデバイスがともに軽量な演算処理のみで認証を行う。

【解決手段】第1のデバイスが、第2のデバイスから認証要求を受信し、第1のデバイスが、認証要求を受信したときに、認証局サーバにアクセスする。そして、第1のデバイスが、認証局サーバにアクセスしたときに、認証局サーバが署名した使い捨てのワンタイム証明書を発行し、認証局サーバが、第1のデバイスとの間で共有している共通鍵を用いて、ワンタイム証明書を暗号化して、認証局サーバが、少なくとも暗号化したワンタイム証明書を第1のデバイスに送信する。第1のデバイスは、第2のデバイスに少なくとも暗号化したワンタイム証明書を送信し、第2のデバイスは、受信したワンタイム証明書の署名を検証するとともに、ワンタイム証明書の発行時刻を検証する。

(もっと読む)

検証可能な耐漏洩性暗号化および復号化

外部監視攻撃に対するセキュリティを提供する形で機密データを暗号化および復号化する方法および装置が開示される。暗号化装置は、復号化装置にも同様に周知のベース秘密暗号値(鍵)へのアクセスを有する。機密データは、セグメントに分解され、各セグメントは、ベース鍵およびメッセージ識別子から導出された別個の暗号鍵で暗号化され、暗号化されたセグメントのセットを生成する。暗号化装置は、ベース暗号値を用いて、バリデータ、すなわち、このメッセージ識別子用の暗号化されたセグメントが、ベース鍵へのアクセスを備えた装置によって生成されたことを証明するバリデータを生成する。復号化装置は、暗号化されたセグメントを受信すると、バリデータを用いて、メッセージ識別子と、暗号化されたセグメントが変更されていないことと、を検証する。 (もっと読む)

暗号化データ配送のための送信装置、受信装置、及び管理サーバ、並びに暗号化データ配送のための送信プログラム、受信プログラム、及び管理プログラム、並びに暗号化データ配送システム、並びに暗号化データの配送方法

【課題】 データを暗号化して安全に配送するとともに、配送するデータの完全性の検証を可能にし、かつデータの配送の事実の否認防止にも効果的な暗号化データ配送システム等を提供する。

【解決手段】 データを送信する送信装置とデータを受信する受信装置が秘密鍵を共有し、この共有秘密鍵によって暗合化したデータを配送するとともに、送信装置では暗号化前のデータと共有秘密鍵から生成したHMAC鍵を用いて演算したMAC値を、受信装置では復号化後のデータと共有秘密鍵から生成したHMAC鍵を用いて演算したMAC値をそれぞれ管理サーバに送信し、管理サーバでMAC値の一致を確認することによって、配送したデータの完全性を検証することとあわせて、第三者機関である管理サーバの運営者による検証によって配送事実の否認防止を可能にする。

(もっと読む)

情報アクセス制御システム及び方法

【課題】ユーザを識別するための情報を公開したり無制限に検索させることなく、システム上で安全に所望ユーザを指定することを可能にする。

【解決手段】ユーザAの医療関連情報を、ユーザBが自身の端末からユーザAの識別情報を用いて取得する際に、先ずユーザAの端末からTUSの発行要求を送信して、ユーザAを他者に指定させるための暗号化されたTUSをWeb連携サーバWFS2により発行する。次に、上記ユーザBの端末からTUS解決要求を送信し、認証サーバIDPにより当該解決要求に含まれる暗号化TUSを復号してユーザAの識別情報に変換し、この変換されたユーザAの識別情報を用いてデータプロバイドサーバDPS1からユーザAの医療関係情報を取得するようにしたものである。

(もっと読む)

鍵交換システム、鍵交換方法

【課題】ネットワークを介しての鍵交換を行う際のセキュリティを有効に高める。

【解決手段】マスター鍵に基づき第1の秘密鍵を生成し、入力されたパスワードに基づき第2の秘密鍵を生成し、鍵交換先から送り込まれたメッセージ情報と第1の秘密鍵に基づき前記第1の認証子を生成すると共にこの第1の認証子に基づき前記メッセージ情報の認証判定を行い、当該認証判定で認証がなされた場合に、前記第2の秘密鍵に基づき前記第2の認証子の生成を行うと共に当該第2の認証子に基づきサーバ装置からのメッセージ情報の認証判定を行い、認証がなされた場合にメッセージ情報に基づく交換鍵を生成する利用者装置600と、利用者装置600から送り込まれたメッセージ情報と前記第1および第2の認証子に基づく認証判定を行い認証が成功した場合に前記ユーザ装置で生成された交換鍵と共通の交換鍵を出力するサーバ装置700を備えた。

(もっと読む)

241 - 260 / 1,090

[ Back to top ]