Fターム[5J104EA18]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に対称暗号系を用いるもの (1,090)

Fターム[5J104EA18]に分類される特許

221 - 240 / 1,090

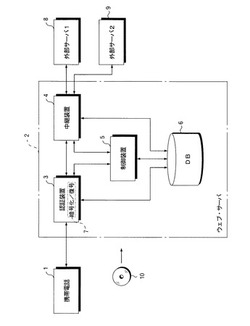

シングル・サインオン・システムを構成するウェブ・サーバならびにその動作制御方法およびその動作制御プログラム

【目的】シングル・サインオンの認証を強化する。

【構成】携帯電話1からウェブ・サーバ2にユーザIDおよびパスワードが送信され,携帯電話1がウェブ・サーバ2にアクセスする権限を有するかどうかの認証が行われる。携帯電話1がウェブ・サーバ2にアクセスする権限を有すると,データベース6に記憶されている第1の外部サーバ8用のユーザIDとパスワードとがウェブ・サーバ2から第1の外部サーバ8に送信される。第1の外部サーバ8において認証処理が行われ,携帯電話1が第1の外部サーバ8にアクセスする権限を有することが確認されると認証情報が生成されてウェブ・サーバ2に送信される。携帯電話1が第1の外部サーバ8にアクセスする場合には,生成されている認証情報が消去されて第1の外部サーバ8において認証処理が行われる。

(もっと読む)

情報処理装置および方法、並びに認証システム

【課題】より容易かつ安全に認証処理を行うことができるようにする。

【解決手段】ペア個別鍵生成部214は、記憶部202からID2および秘密鍵222を取得する。ペア個別鍵生成部214は、ID1とID2の排他的論理和を算出し、その値と、秘密鍵222を暗号処理部203に供給し、暗号化させる。暗号処理部203は、供給された秘密鍵222を用いて、ID1とID2の排他的論理和をDESで暗号化する。暗号処理部203は、その暗号結果をペア個別鍵生成部214に供給する。ペア個別鍵生成部214は、その暗号結果を、ID1およびID2との組み合わせに対応するペア個別鍵とする。本発明は、例えば、復号装置に適用することができる。

(もっと読む)

IPSEC通信装置、IPSEC通信方法、およびIPSEC通信システム

【課題】IPSECパスを確立して行う通信において、その通信中断後のIPSECパスを、そのIPSECパスを用いて通信を行ういずれの側からも再確立でき、その再確立に要する時間を短くする。

【解決手段】初期接続時に、端末2と網終端装置1との間でIKEのSAおよびIPSECのSAによってパスを確立し(S501)、セッションを確立する(S502)。このときには、通信状態を実行モードにしておく。そして、通信を中断する場合(S503)に、実行モードを中断モードに変更する(S504〜S507)。その後、通信を再開する場合には、中断モードを実行モードに変更する(S509〜S511)。なお、中断モードの間では、SAに対するライフタイムの値およびシーケンス番号の値の増減を行わず、死活監視のためのライブネス監視メッセージの送受信を行わないようにする。

(もっと読む)

認証システム及び認証方法

【課題】セキュリティレベルを高めることのできる認証システムを提供する。

【解決手段】この認証システムでは、車両本体CAに電池パックBPが装着された際に、車両本体CAが電池パックBPの認証を行い、認証が成立することを条件に電池パックBPから車両本体CAへの給電を許可する。ここでは、車両本体CAの不揮発性メモリ16aに、複数の車両本体CA毎に各別に設定された認証側識別コード、同じく複数の車両本体CA毎に各別に設定された認証側暗号鍵、及び共通暗号化アルゴリズムを記憶される。また、電池パックBPの不揮発性メモリ24aに、複数の電池パックBP毎に各別に設定された被認証側識別コード、同じく複数の電池パックBP毎に各別に設定された被認証側暗号鍵、及び共通暗号化アルゴリズムを記憶させる。そして、車両本体CAが、各メモリ16a,24aに記憶された各種データに基づいて電池パックBPの認証を行う。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

情報処理装置、画像処理装置、ログインの認証方法、プログラム及び記録媒体

【課題】JAASのKerberos認証システムにおいて、クライアントの認証要求に認証サーバが応答する際のフェイルオーバ時間を短縮すること。

【解決手段】JAAS13が優先順位に従い認証要求をKDCに発行する際に、ユーザーによる初期設定を反映して作成されたKerberos構成ファイル15を基にKDCごとに認証要求を発行し、認証に成功したKDCを特定し、これを優先順位登録部6に登録し、Kerberos構成ファイル15を修正することで、次回に認証要求リトライ部4が認証要求の発行先として優先させる。認証要求の発行先とするKDCの優先順位を認証要求時のKDCの状況に応じて最適化し、認証要求を発行する処理を行うことによって、フェイルオーバ時間を短縮する。

(もっと読む)

CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法

【課題】CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法を提案する。

【解決手段】ATはCHAPチャレンジメッセージに含まれた“ランダムテキスト”を使用してAUTH1の計算に必要な乱数“RAND”を生成する。UIMカードは乱数“RAND”とUIMカードにあるSSD_Aを使用してAUTH1を算出する。ATはCHAP応答メッセージの結果フィールドによりAUTH1を伝達する。AN−AAAはラジアスアクセス要請メッセージに含まれた“ランダムテキスト”を使用してAUTH2の計算に必要な乱数“RAND”を生成する。AN−AAAは乱数“RAND”を使用してAUTH2を算出する。その結果が同一であれば、ATに対する認証を承認する。そうでなければ、ATがアクセスすることを拒む。

(もっと読む)

生体認証システムおよび携帯端末

【課題】利用者の生体情報パターンを保護し、高いセキュリティの下で生体認証処理を行うことが可能な生体認証システムおよび携帯端末を提供する。

【解決手段】認証システムは、携帯端末と、携帯端末に装着可能であり、メモリに予め記憶した生体情報パターンを用いて照合処理を行うICチップと、画像処理サーバを備える。携帯端末は、撮像手段により撮影した生体画像データを画像処理サーバに送信する。画像処理サーバは受信した生体画像データから生体情報パターンを生成し、生成した生体情報パターンを携帯端末に送信する。携帯端末は装着されたICチップに受信した生体情報パターンを送信し、ICチップはメモリに記憶された生体情報パターンと受信した生体情報パターンを用いて照合処理を行い、照合結果を携帯端末に送信する。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】計算能力が乏しい小型デバイスにおいても、効率的な認証を行う。

【解決手段】小型デバイスが認証処理に必要な情報を排他的論理和演算と加算処理のみで生成し、生成した認証情報を認証機器に送信し、認証機器が、受信した認証情報に基づいて、小型デバイスの認証を行う。したがって、小型デバイスは、計算処理の負荷が軽い排他的論理和演算と加算処理のみで認証情報を生成するため、計算能力が乏しい小型デバイスにおいても、効率的な認証処理を実現することができる。

(もっと読む)

認証付きストリーム暗号の暗号化装置、認証付きストリーム暗号の復号化装置、暗号化方法、復号化方法およびプログラム

【課題】ストリーム暗号アルゴリズム本体の変更を行わずに、認証付きストリーム暗号へと拡張する。

【解決手段】初期化処理を実施する。次に、鍵系列を生成する。生成した鍵系列を2分割し、分割した一方の鍵系列と平文との排他的論理和演算を行い、暗号文を出力する。フィードバックシフトレジスタのうち、任意の2つのレジスタの排他的論理和演算を行ったデータと分割した他方の鍵系列と平文との排他的論理和演算を行い、順次、フィードバックシフトレジスタに入力する。平文の入力終了後に、固定のビット列を入力してフィードバックシフトレジスタの空回しを行ってメッセージ認証子を出力する。そして、メッセージ認証子と生成した暗号文とを結合し、結合したメッセージ認証子と生成した暗号文とを送信する。

(もっと読む)

ストリーム暗号の秘匿計算暗号化装置、ストリーム暗号の秘匿計算復号化装置、暗号化方法、復号化方法およびプログラム

【課題】ステートフルなストリーム暗号を複数のノードが協調動作することにより秘匿計算を実現する。

【解決手段】第1のXORノードは、レジスタを構成する複数のノードのうち、任意の2つのノードからの出力をXOR演算し、第1の信頼できるノードは、第1のXORノードの出力と乱数RとのXOR演算を行い、レジスタに出力する。非線形フィルタノード群は、複数のノードのうち、2つのノードからのデータを入力して、鍵系列と乱数RとのXORを出力し、第2の信頼できるノードは、非線形フィルタノード群から入力した鍵系列と乱数RとのXORから乱数Rを除去し、新たな乱数R´´と鍵系列とのXORを出力する。第3の信頼できるノードは、平文を入力し、乱数R´´´とのXORを出力し、第2のXORノードは、第2の信頼できるノードの出力と第3の信頼できるノードの出力とのXOR演算を行う。第4の信頼できるノードは、第2のXORノードからのデータを入力し、乱数R´´および乱数R´´´を除去して暗号文を出力する。

(もっと読む)

認証付きストリーム暗号の暗号化装置、認証付きストリーム暗号の復号化装置、暗号化方法、復号化方法およびプログラム

【課題】ストリーム暗号アルゴリズム本体の変更を行わずに、認証付きストリーム暗号へと拡張する。

【解決手段】初期化処理を実施する。次に、鍵系列を生成する。生成した鍵系列を2分割し、分割した一方の鍵系列と平文との排他的論理和演算を行い、暗号文を出力する。フィードバックシフトレジスタのうち、任意の2つのレジスタの排他的論理和演算を行ったデータと分割した他方の鍵系列と平文との排他的論理和演算を行い、順次、フィードバックシフトレジスタに入力する。平文の入力終了後に、固定のビット列を入力してフィードバックシフトレジスタの空回しを行ってメッセージ認証子を出力する。そして、メッセージ認証子と生成した暗号文とを結合し、結合したメッセージ認証子と生成した暗号文とを送信する。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

ブロードキャスト暗号化のためのユーザキー管理方法

【課題】線形構造を使用して各ノード別に順次一方向キーチェーンを形成し、キー値を分配するブロードキャスト暗号化のためのユーザキー管理方法を提供する。

【解決手段】本発明のキー管理方法は、順次配列された各ノードにノードパスID(Node Path ID)を与えるステップと、各ノードにノードパスIDに応じて任意のシードキー(seed value key)を与えるステップと、与えられた任意のシードキーにハッシュ関数を繰り返し適用してキー値を生成するステップと、生成されたキー値を各ノードに順次与えるステップと、を含む。

(もっと読む)

情報処理装置および情報処理方法

【課題】ネットワーク環境にかかわらず、セキュリティ強度の高い通信を可能にすること。

【解決手段】情報処理装置100では、情報処理装置100の通常処理に利用される情報の中から乱数要素を含む乱数性情報を取得して平文データ101の一部に組み込むことによって暗号化強度を保持する。従来の情報処理装置には、乱数発生器などの乱数性情報を生成する機能や、外部から乱数性情報を入手する機能が不可欠であった。ところが、本実施の形態にかかる情報処理装置100の場合、情報処理装置100自身が使用している情報の中から取得した乱数性情報を平文データ101に組み込むため、共通鍵暗号化に用いる共通鍵は固定値であってもよい。すなわち、各情報処理装置100間に事前に共通鍵を配布しておくことができる。

(もっと読む)

通信装置

【課題】認証処理の遅延を抑制しつつ、認証する機器数を正しく制限する「通信装置」を提供する。

【解決手段】認証処理部21は、受信したAKEリクエスト毎に、個別リクエスト認証処理を起動する。個別リクエスト認証処理では、処理中の先着したAKEリクエストについての個別リクエスト認証処理による、認証済機器数を表すカウンタ値の増加の可能性の有無と、可能なカウンタ値の増加数を解析し、解析した増加数を、現在のカウンタ値に加えた値が、所定の制限数を超えない場合にのみ、AKEリクエストの認証処理を実行する。

(もっと読む)

スマートカードと通信する装置においてメッセージのハッシュを計算する方法

【課題】スマートカードにおいてメッセージのハッシュを計算する方法を提供する。

【解決手段】本発明は、スマートカードと通信する装置においてメッセージのハッシュを計算する方法であり、装置及びスマートカードは、同じハッシュ関数を記憶し、メッセージは、スマートカードによってのみ既知の秘密データと他のデータとを有するデータブロックを含み、本発明は、秘密データのハッシュの計算がスマートカードで行われ、他のデータの全て又は一部のハッシュの計算が装置で行われ、かつ、中間結果が、データのハッシュのハッシュ計算がスマートカード又は装置によって行われるべきか否かにより装置からカード又はその逆に送信されることを特徴とする。

(もっと読む)

暗号化システム及び復号化システム

【課題】処理が高速で安全性の高い暗号化システム及び復号化システムを提供する。

【解決手段】関数選択手段は、文書記憶手段からの文書の前記ブロック単位ごとに、擬似乱数により関数を順次選択し、関数実行手段は、選択された関数で、擬似乱数列のブロックをパラメータとして用いて、文書を変換して暗号化し、復号化システムでは、逆関数選択手段は、暗号化文書記憶手段からの暗号化文書のブロック単位ごとに、擬似乱数により逆関数を選択し、逆関数実行手段は、選択された逆関数で、擬似乱数列のブロックをパラメータとして用いて、暗号化文書を変換して復号する。各関数が基本的で高速なので、組み合わせた全体の変換も高速である。また、関数の組み合わせも反復数も変えられるので、将来の仕様強化が容易である。また、どの関数がどのような順番で施されたか分からないため、安全性が高い。

(もっと読む)

マルチメディア通信システムにおけるセキュリティ保護された通信のための階層鍵管理

第1のコンピューティングデバイスが、第1のユーザ機器に関する鍵管理機能を実行するように構成され、さらに第2のコンピューティングデバイスが、第2のユーザ機器に関する鍵管理機能を実行するように構成され、第1のユーザ機器が、第2のユーザ機器を相手に通信を開始することを求め、第1のコンピューティングデバイスおよび第2のコンピューティングデバイスが、第1のコンピューティングデバイスと第2のコンピューティングデバイスの間であらかじめ存在するセキュリティ関連付けを有さず、さらに第3のコンピューティングデバイスが、鍵管理機能を実行するように構成されるとともに、第1のコンピューティングデバイスとのあらかじめ存在するセキュリティ関連付けと、第2のコンピューティングデバイスとのあらかじめ存在するセキュリティ関連付けとを有する通信システムにおいて、第3のコンピューティングデバイスが、第1のコンピューティングデバイスおよび第2のコンピューティングデバイスのいずれかから要求を受信するステップと、この要求に応答して、その後、第1のコンピューティングデバイスおよび第2のコンピューティングデバイスが、第1のユーザ機器と第2のユーザ機器の間のセキュリティ関連付けの確立を円滑にすることができるように、第1のコンピューティングデバイスと第2のコンピューティングデバイスの間のセキュリティ関連付けの確立を円滑にするステップとを備える方法を実行する。第1のコンピューティングデバイス、第2のコンピューティングデバイス、および第3のコンピューティングデバイスは、鍵管理階層の少なくとも一部分を備え、第1のコンピューティングデバイスおよび第2のコンピューティングデバイスは、この階層のより低いレベルにあり、さらに第3のコンピューティングデバイスは、この階層のより高いレベルにある。  (もっと読む)

(もっと読む)

保護デバイス管理

【解決手段】

暗号化方式、ユーザ認証方式、ならびにパスワード保護方式によって保護されるストレージデバイスの管理を行う方法、装置、システムおよびコンピュータプログラム製品、および、仮想化環境および非仮想化環境での監査方式を提供する。

(もっと読む)

221 - 240 / 1,090

[ Back to top ]