Fターム[5J104KA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 一方向性関数による認証 (112)

Fターム[5J104KA03]に分類される特許

81 - 100 / 112

セッション鍵システム、セッション鍵提供方法、ならびに、プログラム

【課題】小さいパスワードを共有することで、証明者があるグループの一員であることをその証明者が実際に誰なのかを明かすことなく証明するセッション鍵システム等を提供する。

【解決手段】パスワードpw[1],…,pw[n]を知るサーバ装置151に対して、パスワードpw[i]を知る端末装置131は、生成元g、乱数x、ハッシュ関数Fを用いて、gxを指定する1-out-of-n紛失通信を行い、サーバ装置151は、乱数yおよびpw[1],…,pw[n]を参照して、端末装置でgygF(pw[i])の情報だけが得られるような1-out-of-n紛失通信の応答を端末装置131に返し、サーバ装置151は、(gx)yによりセッション鍵を得て、端末装置131は、応答からgygF(pw[i])を得て、((gygF(pw[i]))/gF(pw[i]))xによりセッション鍵を得る。

(もっと読む)

認証方法、認証用装置、および情報処理装置

【課題】ネットワークのノードとして用いられる装置の認証の処理を簡単に行う。

【解決手段】ネットワークのノードとして用いられる端末装置2の認証を行うにあたって、端末装置2は、他の端末装置2と通信を行うことができる場合は(#2でNo)、端末装置2自身の電子証明書を当該他の端末装置2に送信することによって、端末装置2の認証の処理を行うように当該他の端末装置2に対して要求し(#4)、他の端末装置2のいずれとも通信を行うことができない場合は(#2でYes)、端末装置2自身の電子証明書を認証用装置5に出力することによって、端末装置2の認証を行うように認証用装置5に対して要求する(#3)。認証用装置5は、出力された電子証明書に基づいて端末装置2の認証を行う。

(もっと読む)

アクセスセキュリティシステム

【課題】本発明は、迅速かつ正確に文字列を選別、正当又は不正なウェブアクセス要求を判定し、その要求を受信するための受信部を具備するアクセスセキュリティシステムを提供することを目的とする。

【解決手段】上記課題は、第1の記憶部(2)に記憶された文字列を暗号化するための第1の暗号化部(3a)と、暗号化した暗号文を格納する第2の記憶部(4)と;受信部(5)が受信した通信情報に含まれる所定の情報を抽出する情報抽出部(6)と、前記情報抽出部が抽出した情報を暗号化するための第2の暗号化部(3b)と、暗号文を記憶するための第3の記憶部(7)と、前記第2の記憶部に記憶された暗号文と、前記第3の記憶部が記憶した暗号文とが関連するかどうか判断するための関連性判定部(8)とを具備するアクセスセキュリティシステムなどにより解決される。

(もっと読む)

電子抽選装置、個人情報保持装置および電子抽選方法

【課題】本発明は、インターネットを介して懸賞を行う電子懸賞システムに関し、個人情報の開示を最小限に留めるとともに、容易な懸賞応募を可能にするだけでなく、応募者、主催者の双方の不正を防ぐことができ、特にユーザが安心して懸賞に参加できる電子懸賞システムを提供することを目的とする。

【解決手段】個人情報保持装置1は、応募者の個人情報を保持し、電子抽選装置2は、応募者の応募に対し、個人情報保持手段1から応募者に対応した識別子を取得し、当選者の決定には、取得した複数の識別子から特徴量を算出し、特徴量から擬似乱数を発生して、擬似乱数から当選の識別子を決定する。

(もっと読む)

ネットワークエンティティ間のデータ合意を認証するシステム、方法及びコンピュータプログラム製品

第1及び第2ネットワークエンティティ間のデータ合意を認証するための方法は、第1ネットワークエンティティが合意されたデータ値にコミットし、そしてそのコミットされたデータ値及び第1ランダム値を第2ネットワークエンティティへ送信することを含む。第1ネットワークエンティティは、第2ランダム値を受信し、次いで、コミットされたデータ値をオープンして、第2ネットワークエンティティがそのコミットされたデータ値をチェックできるようにする。成功である場合には、データ値と、第1及び第2のランダム値とに基づいて、第2ネットワークエンティティが第3チェックストリングを計算することができ、同様に、第1ネットワークエンティティが第4チェックストリングを計算することができる。第1ネットワークエンティティは、第2ネットワークエンティティがデータ値へコミットすることなく、第4チェックストリングを計算することができる。この方法は、次いで、チェックストリングを比較して、この比較に基づいて、合意されたデータを、認証されたと考えることができる。 (もっと読む)

認証方法

【課題】ネットワーク、好ましくは無線センサネットワーク内の少なくとも2個のノード間での認証方法を提供する。

【解決手段】送信ノードがハッシュ関数hを用いて長さtビットのハッシュ値を計算する。送信ノードから受信ノードへハッシュ値のt−kビットのみを打ち切りハッシュ値として転送する。ここでkは1とt−1の間の任意の自然数定数である。送信されたハッシュ値は受信ノードで計算されたハッシュ値と比較される。これにより、ネットワークを通じて追加的に送信するデータは最小限となる。

(もっと読む)

ネットワーク認証システム、認証装置、無線端末及びコンピュータプログラム

【課題】 認証情報の安全性を確保するとともにネットワーク認証の効率化を図る。

【解決手段】 ネットワーク側は一方向関数の繰り返し演算によって一連の第1認証情報群を生成し、認証情報の生成順とは逆順に一連の有効期限を対応付け、移動端末31の認証有効期限の終了時点を含む有効期限を有する認証情報をシードとして移動端末31に送信する。移動端末31はシードを引数の初期値として一方向関数の繰り返し演算によって一連の第2認証情報群を生成し、認証情報の生成順とは逆順に一連の有効期限を対応付け、認証実施時に現在有効な認証情報を第2認証情報群から選定してネットワークに送信する。ネットワーク側は移動端末31からの認証情報と現在有効な認証情報とに基づいて認証判定を行う。

(もっと読む)

暗号化データ伝送システムおよび暗号化データ伝送方式

【課題】 承認機器から証明機器に対しスクランブルを施したデータを伝送する機器で、一旦認証を終えた後も証明機器が正当な機器であるか否かの検証を行う検証用コードを証明機器から認証機器から送信しこの検証用コードに問題があれば全ての認証を取り消してデータの送出も停止させてしまうシステムの場合、検証用コードを不正利用目的で解析する為に予想されるコードを送出してその可否を試そうとする者に対しては、どの検証用コードに問題が有ったのかをわざわざ教えている様なものであるといった不都合を解消する。

【解決手段】 問題のある検証用コードを受け取った場合でも直ちにデータ送出を停止せず何事もなかったかの用に振る舞い、更に数回の検証用コード受信後に停止することにより、いずれの検証用コードに不具合があったのかを外部には容易には判らない様にする。

(もっと読む)

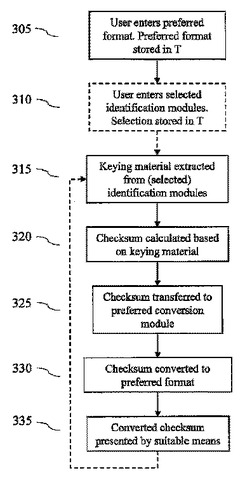

ユーザフレンドリ・デバイス認証方法および装置

本発明は、ユーザに対するデバイスの認証および詐欺防止に係わる。本発明によるパーソナル・デバイス(210)の認証方法は、少なくとも第1の好みの出力フォーマットがユーザによって選択されるセットアップ・シーケンス(305−310)と、デバイス・コンフィギュレーション検証シーケンス(315−355)とを含む。デバイス・コンフィギュレーション検証シーケンスにおいては、チェックサムが計算され、ユーザにより選択された好みの出力フォーマットに基づくユーザフレンドリ出力フォーマトに変換される。さらに、チェックサムは、可変でユーザが選択した鍵材料に基づいて計算できる。パーソナル・デバイス(210)は、上述のように認証された後、第2デバイス(215)を認証するのに使用できる。  (もっと読む)

(もっと読む)

情報管理システム及び方法

【課題】 管理されている情報を不特定の人間に知られないようにする。

【解決手段】 サーバ13は、ユーザからのパスワードをハッシュ化してメモリ11に記憶させ、一回ハッシュパスワードを更にハッシュ化する。各ユーザIDに対応付けられた二回ハッシュパスワードを記憶しているDB17から、ログイン要求の際に受けたユーザIDに対応する二回ハッシュパスワードを取得する。二回ハッシュパスワード同士を比較して互いに適合するか否かを判断し、適合していれば、ユーザから個人情報を受け、その個人情報を、メモリ11に記憶されている一回ハッシュパスワードを用いて暗号化し、DB17に登録する。メモリ11に記憶されている一回ハッシュパスワードを所定のタイミングで消去する。

(もっと読む)

認証処理方法、認証処理プログラム、記録媒体および認証処理装置

【課題】認証処理の安全性を向上させること。

【解決手段】ユーザ2を認証するサーバ3において、取得部41は、任意の値を用いて生成された今回の認証処理に用いる今回認証情報をユーザ2から取得する。受信部42は、次回の認証処理に用いる次回認証情報を今回認証情報を用いて隠蔽した第1の送信情報と、任意の値を次回認証情報を用いて隠蔽した第2の送信情報とを、ユーザ2から受信する。算出部43は、受信部42によって受信された第1の送信情報と取得部41によって取得された今回認証情報とを用いて次回認証情報を算出し、当該次回認証情報と第2の送信情報とを用いて任意の値を算出する。判断部44は、算出部43によって算出された任意の値と、取得部41によって取得された今回認証情報とに基づいて、ユーザ2を認証するか否かを判断する。

(もっと読む)

受信装置、CASモジュール、配信方法

【課題】 受信装置とICカードという分離した装置間のインターフェース間でのハッキング防止や不正受信装置を排除する。

【解決手段】 放送受信装置は、通信処理部を介して配信事業者のサーバーから端末IDリストを取得する。放送受信装置は、電源ON時(インターフェース活性化時)、メモリ部から読み出した端末IDと端末IDリストとをICカードへ出力する。ICカードは、端末IDリストの改ざんの有無、有効期限切れをチェックし、改ざんがなく有効期限切れでなければ、放送受信装置から入力された端末IDが有効か否かを判定する。ICカードが有効と判定したときには、放送受信装置−ICカード間でインターフェース暗号用の鍵交換処理の後に、受信装置とICカード間での暗号通信を行う。これにより受信装置とICカードという分離した装置間のインターフェース間でのハッキング防止や不正受信装置の排除をすることができる。

(もっと読む)

グラフィカルユーザインターフェイスの提示のためのクライアント−サーバ情報システム及び方法

説明されるのは、サーバコンピュータ及び通信チャネルによって前記サーバと接続される1つ又は複数のクライアントコンピュータで構成される情報システムであって、データの変更及び検索操作は前記サーバコンピュータによって実行され、前記クライアントコンピュータは前記サーバへの前記データ変更及び検索要求を実行し、高機能グラフィカルユーザインターフェイスを表し、クライアントコンピュータごとに動的に作成された自己完結オブジェクトの拡張可能汎用システムを使用することを特徴とする情報システムである。さらに、クライアント−サーバ情報システムのクライアントコンピュータにおいて高機能な動的に作成されたグラフィカルユーザインターフェイスを提供するために、特定のアルゴリズムに従って操作される自己完結オブジェクトの先進システム、つまりイベントハンドラを使用せずに機能するプログラムオブジェクトシステムを使用することを特徴とする方法が提案される。 (もっと読む)

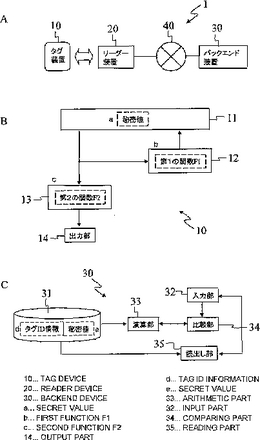

タグプライバシー保護方法、タグ装置、バックエンド装置、更新装置、更新依頼装置、それらのプログラム及びこれらのプログラムを格納した記録媒体

第1の発明では、リーダー装置からの呼び出しに対し、タグ装置は、第2の演算部において秘密値メモリから秘密値を読み出し、これに定義域の元とその写像との関係を撹乱させる第2の関数F2を作用させたタグ出力情報を生成する。このタグ出力情報は出力部に送られ、そこからバックエンド装置に対して出力される。その後、第1の演算部において、秘密値メモリから秘密値の少なくとも一部の要素を読み出し、これに逆像を求めることが困難な第1の関数F1を作用させ、その演算結果で秘密値メモリ内の秘密値を上書き更新する。

第2の発明では、タグ装置の外部に設けられた更新装置において、タグ装置に格納されている秘匿化ID情報を、所定の契機で、それとの関連性の把握が困難な新たな秘匿化ID情報に更新する。  (もっと読む)

(もっと読む)

通信システム,通信方法および通信端末

【課題】 IP通信網を介して音声通話を実現する通信システムにおいて,安全性が高く,かつユーザにとって簡便な方法でユーザの認証を行う。

【解決手段】 ユーザの識別情報とユーザの秘密鍵を記憶するユーザ情報記憶部,及びユーザの秘密鍵によりデータを組み替えるデータ処理部が設けられるPKIトークンと,上記データ処理部にサーバに送信するデータを暗号化させるPKIトークン制御部,及び暗号化されたデータをサーバに送信する送信部を備える通信端末と,ユーザの識別情報とユーザの公開鍵を含む証明書を記憶するユーザ証明書記憶部,暗号化されたデータを通信端末から受信する受信部,受信したデータをユーザの公開鍵で復号化して復号化されたデータの正当性を判断するユーザ正当性判断部,及びユーザ正当性判断部による正当性の判断結果に基づいて通信端末との通信の許否を決定する通信制御部を備えるサーバと,を含む通信システムを提供する。

(もっと読む)

認証処理方法及び装置

【課題】全数探索攻撃に耐え得るようにセキュリティの強度を向上させた認証技術を提供する。

【解決手段】入力される情報をコンピュータで処理して利用者の認証を行う認証処理方法において、コンピュータは、利用者の認証に用いられる第1の情報に関して鍵を生成し、この鍵と第3の情報(例えば乱数)を用いて第1のハッシュ値を計算して、記憶部に格納し、かつ第3の情報を用いてイメージ情報を生成し、それを暗号化処理して記憶部に格納する。利用者の認証に際しては、入力器から入力された第1の情報から鍵を生成し、その鍵を用いて記憶部に格納されたイメージ情報を復号してイメージを表示器に表示する。利用者は表示されたそのイメージから認識された第2の情報を入力器から入力する。コンピュータは、入力された第2の情報と鍵とを用いて第2のハッシュ値を計算する。そして記憶部に格納された第1のハッシュ値と第2のハッシュ値を照合し、認証を行う。

(もっと読む)

擬似生体認証システム、擬似生体認証方法、及び擬似生体認証プログラム

【課題】 生体情報にもとづく本人認証をより正確に行うことができ、生体情報が漏洩してしまうことを防止することができ、かつ、生体情報による本人認証に用いられる情報の種類を増加させることができ、認証に用いられる情報の破棄や更新を行うことができるようにすることを目的とする。

【解決手段】 擬似生体情報認証処理において、耐タンパ装置10は、TempA用の公開乱数を生成し、自己が保有している擬似生体鍵と生成した公開乱数とに基づいて擬似生体情報を生成する。そして、生成した擬似生体情報を、公開乱数とともに送信する。擬似生体認証サーバ40は、自己が保有している擬似生体鍵と、受信した公開乱数とに基づいて、擬似生体情報を生成し、生成した擬似生体情報と耐タンパ装置10から受信した擬似生体情報とをそれぞれ照合し、一致していたら被認証者Aが本人であると判定する。

(もっと読む)

個人情報の漏洩を回避した個人認証システム

【課題】サーバーから個人情報の漏洩の可能性がない、売買の相手方の個人認証システムを提供する。

【解決手段】会員の個人情報登録を、例えば一方向性ハッシュ関数のような一方向性暗号化手段により生成した暗号化結果をデータベースに登録し、その後速やかに平文の個人情報のデータをシステム内から削除する。このことにより、システムから平文の個人情報が漏洩することがなくなる。

売買の相手方の個人認証は、相手方からメール等で個人情報を入手し、会員登録時に用いた一方向性暗号化手段によって暗号化し、この暗号化結果と、登録されている暗号化結果を比較し、一致すれば相手方の認証が成功したものとする。

(もっと読む)

移動体に搭載される移動局、該移動局からの情報を記録する記録局及び被認証情報の真性を認証する認証局

【課題】 移動体において取得されたとされる被認証情報が、移動体において取得された情報と同一であるか否かを容易に確認することができるシステムを提供する。

【解決手段】移動体情報を対象移動体情報として不揮発的に記録する移動体情報記録手段と、該対象移動体情報の少なくとも一部の指紋元情報を用いデジタル指紋を生成する移動局デジタル指紋生成手段と、デジタル指紋を該記録局へ送信する送信手段と、を有してなる、移動局。移動局からのデジタル指紋を受け付けるデジタル指紋受付手段と、受け付けられたデジタル指紋を記憶する受信デジタル指紋記憶手段と、を有してなる、記録局。記録局が記憶しているデジタル指紋を読み出すデジタル指紋読出手段と、被認証情報を受け付ける被認証情報受付手段と、被認証情報の少なくとも一部の被認証元情報を用いデジタル指紋を生成する認証局デジタル指紋生成手段と、両デジタル指紋が一致するか否か判断する照合手段と、を有してなる、認証局。

(もっと読む)

タグ情報検証方法及びプログラム

【課題】 タグ装置を用いた自動認識システムにおいて読取装置が本当に対象のタグ装置を物理的に取り扱ったのか否かを識別する。

【解決手段】 タグ装置が、読取装置からのアクセスに対し、当該タグ装置からの送信順序の検証が可能なタグ情報Em,i−1,Em,i,Em,i+1を送信する。これらはセキュリティサーバ装置に送信され、セキュリティサーバ装置は、このようなタグ情報をその受信順序が特定できるように格納する。そして、セキュリティサーバ装置は、そこに格納された各タグ情報を用い、これらのタグ装置からの送信順序とセキュリティサーバ装置での受信順序との関係を検証し、検証対象のタグ情報の正当性を検証する。

(もっと読む)

81 - 100 / 112

[ Back to top ]