Fターム[5J104KA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 一方向性関数による認証 (112)

Fターム[5J104KA03]に分類される特許

41 - 60 / 112

鍵共有方法、認証方法、認証プログラム、記録媒体および通信システム

【課題】認証処理に利用する秘密情報が漏洩しても、漏洩前に送受信内容に関する秘匿性を保障できる認証処理を提供する。

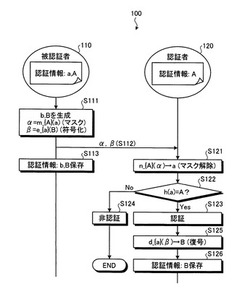

【解決手段】被認証者110は、認証子bに一方向性関数演算を施して認証情報Bを生成する。この認証情報Bとあらかじめ保持していた認証情報Aから送信用データα、βを生成して、認証者120に送信する(ステップS111、S112)。送信用データα、β送信後、被認証者110は、認証情報をBに更新する(ステップS113)。認証者120は、送信用データα、βを受信すると、あらかじめ保持していた認証情報Aによって送信用データαのマスクを解除し、認証子aを取得し(ステップS121)、認証子aに一方向性関数演算を施した値が、保持していた認証情報Aと等しいか否かを判断する(ステップS122)。等しい場合(ステップS122:Yes)、認証者120は、被認証者110を認証する(ステップS123)。

(もっと読む)

2ウェイのアクセス認証方法

2ウェイアクセス認証方法は、第3エンティティによって事前に定義されたシステムパラメータにしたがって、第1エンティティが第2エンティティに対してアクセス認証リクエストパケットを送信し、その場合、第2エンティティが第1エンティティの署名が正しいか確認し、もしそうならば、第2エンティティの共有されるマスタ鍵が算出され;第2エンティティがアクセス認証レスポンスパケットを生成し、それを第1エンティティに送信し、その場合、第1エンティティがアクセス認証レスポンスパケットの著名とメッセージ完全性チェックコードが正しいか確認し;もしそうならば、第1エンティティの共有されるマスタ鍵が算出され;第1エンティティが第2エンティティに対してアクセス認証受領通知パケットを送信し、その場合、第2エンティティがアクセス認証受領通知パケットの完全性を確認し、もし確認をパスすると、第1エンティティの共有されるマスタ鍵が第2エンティティのそれに対して一貫しており、アクセス認証は達成される。セキュリティの改善のために、第1エンティティによって送信されたアクセス認証リクエストパケットが受信された後、第2エンティティは、識別情報妥当性確認を実行し、確認をパスした後、アクセス認証レスポンスパケットを生成してもよい。 (もっと読む)

チケット制閉鎖型メール転送システムおよび方法ならびにプログラム

【課題】会員は互いの個人メールアドレスを知らずに電子メールの送受信を行うことができ、非会員は電子メールを送信することができないようにする。

【解決手段】チケット制閉鎖型メール転送システム100は、ユーザ端末200のメーラ220から送信された電子メールの転送を受け付けると、電子メールにチケットが添付されているかどうかを判定し、添付されていれば、送信元ヘッダの個人メールアドレスを代理メールアドレスに、宛先ヘッダの代理メールアドレスを個人メールアドレスに置換して、置換後の電子メールをユーザ端末200に転送する。宛先ヘッダの代理メールアドレスを個人メールアドレスに置換する代わりに、転送先メールアドレスを個人メールアドレスとする転送先ヘッダを付加して電子メールを転送するようにしてもよい。

(もっと読む)

情報処理装置、認証方法、及びコンピュータプログラム

【課題】 ユーザの認証情報を一方向性関数に基づく値に変換して保存する場合に、変換に使用するアルゴリズムを、管理者の負担を増やすことなく、且つユーザに意識させることなく変更できるようにする。

【解決手段】 ユーザにより入力されたアカウント名に対応するハッシュ値として、変更前のハッシュ関数(MD5)により得られたハッシュ値が記憶されている場合、ユーザにより入力されたパスワードからMD5を用いてハッシュ値を算出する。そして、算出したハッシュ値と記憶されているハッシュ値とが一致するか否かを判定する。これらのハッシュ値が一致する場合には、記憶されているハッシュ値を削除すると共に、ユーザにより入力されたパスワードから、変更後のハッシュ関数r(SHA−1)を用いてハッシュ値を新たに算出する。そして、新たに算出したハッシュ値をそのユーザのパスワードのハッシュ値として新たに記憶する。

(もっと読む)

座標位置決め装置用測定プローブシステム

【課題】関連ユニットの真正性を確認するための認証モジュールを備えた測定システムを提供する。

【解決手段】物体を測定するための測定部と、関連ユニットからデータを受信および/またはこれにデータを送信するためのデータ伝送部とを具えた接触トリガー測定プローブ。測定機器はまた、関連ユニットの真正性を確認するための認証モジュールをも具えている。この認証モジュールは、一方向性ハッシュアルゴリズムを実行するためのプロセッサを含むことができる。真正性は、チャレンジ・レスポンス認証処理を用いて確認することができる。

(もっと読む)

暗証番号入力装置、自動取引装置および外部記憶媒体

【課題】暗証番号入力装置に分割されたコンポーネント・データとそのチェック値を入力する際の入力ミスや情報漏洩を無くすようにする。

【解決手段】マスター鍵を生成するためのコンポーネント・データ31とそのコンポーネント・データ31が暗証番号入力装置1に正しく入力されたことを確認するチェック値32を保存した外部記憶媒体5から、暗証番号入力装置1の外部記憶媒体読取部26にてコンポーネント・データ31およびそのチェック値32を読み取り、チェック値比較判定部27にて読み込んだコンポーネント・データ31より算出したチェック値と、外部記憶媒体5より読み取ったチェック値32と比較してコンポーネント・データ31が正しく入力されたか否かを判定し、正しく入力された場合には分割して格納したすべての記憶媒体5の接続が完了すると、暗証番号入力装置1にてコンポーネント・データ31からマスター鍵を生成するようにした。

(もっと読む)

個人認証用媒体発行システムおよび個人認証用媒体発行方法

【課題】個人認証用媒体全体を複製した偽造は極めて困難となり、セキュリティ性に非常に優れた個人認証用媒体発行システムおよび個人認証用媒体発行方法を提供する。

【解決手段】未発行状態の個人認証用媒体にあらかじめ付与されている発行番号を読取り、読取った発行番号および当該個人認証用媒体の発行情報からハッシュ値を生成し、生成したハッシュ値から電子署名を作成し、上記発行情報に基づき上記個人認証用媒体の印刷面に必要な券面情報を印刷するとともに、上記発行情報、ハッシュ値および電子署名を上記個人認証用媒体のICチップに記録する。

(もっと読む)

生体情報の登録方法及び生体認証方法

【課題】生体認証情報が漏洩しても「なりすまし行為」が行えず、且つテンプレートの変更が可能な生体認情報の登録方法及び生体認証方法を提供する。

【解決手段】(a)生体情報をクライアント端末装置に入力するステップと、(b)前記生体情報の第1の特徴データX1を抽出するステップと、(c)前記特徴データX1を、ランダムに生成されたデータ変換量により変換するステップと、(d)前記データ変換された特徴データを一方向性ハッシュ関数に通し、これにより得られたデータ変換情報を認証サーバに送信するステップと、(e)前記認証サーバにおいて前記データ変換情報を前記生体情報のテンプレートとして登録するステップと、の各ステップを有する。

(もっと読む)

認証システム、端末、サーバ、認証方法、及びプログラム

【課題】複数のユーザ又は端末間の認証を可能とする認証システム、端末、サーバ、認証方法、及びびプログラムを提供すること。

【解決手段】自己が保有する履歴情報のうち特定の履歴情報と、端末が保有する履歴情報のうち前記特定の履歴情報に対応する履歴情報を指定する履歴指定情報で指定される履歴情報との共通性を検証し、共通性が認められた場合、端末を正当な端末であることを認証する認証手段を有することを特徴とする認証システムである。

(もっと読む)

受信装置、送信装置、乱数シード値取得方法及び無線通信システム

【課題】SACCH(低速付随制御チャネル)に割り当てられた情報を用いて短時間でシード値を取得すること。

【解決手段】マルチフレーム同期探索部234は、FACCH用CRC部224で誤りが検出されると、メモリ232に格納されたSACCHデータブロックの中からマルチフレーム同期部を探索する。シード値組立部236は、メモリ232に格納されたSACCHデータブロックのマルチフレーム同期部を先頭に、マルチフレーム同期部以前の領域を後方に巡回シフトし、ナンス及びカウンタコードを取得する。ナンス用誤り訂正復号部242は、ナンスに対して誤り訂正復号処理を行う。ナンス用CRC部244は、誤り訂正復号されたナンスに対して誤り検出を行う。シード値組立部236は、ナンス用CRC部244で誤りが検出されると、ナンス用誤り訂正復号部242に対して、次フレームのSACCHデータセグメントと最大比合成した値に基づいて誤り訂正復号処理を行わせる。

(もっと読む)

認証システム、利用者端末、認証サーバ、認証方法、および認証プログラム

【課題】認証用の履歴ハッシュの生成に利用端末側の最新の履歴情報を用いることによって類推が不可能に近い困難性を備えると共に、これにより成し得るセキュリティの高い認証システム、認証方法及びそのプログラム等を提供すること。

【解決手段】利用者端末は、特定の条件が満たされた場合に利用者端末側の最新の履歴情報を認証サーバに送信する履歴情報送信機能と、当該送信にかかる最新の履歴情報データに基づいてハッシュ演算を行って新規な端末側履歴ハッシュを生成すると共にこの生成した履歴ハッシュを認証サーバに送信する履歴ハッシュ生成送信機能とを備え、認証サーバが、利用者端末からの履歴情報に基づいてハッシュ演算を行って新規な履歴ハッシュを生成する機能と、利用者端末側で生成した履歴ハッシュがサーバ側で生成した履歴ハッシュと等しい場合に利用者端末を正当な端末である旨を認証する利用者端末認証機能を備えている。

(もっと読む)

情報端末の認証方法

【課題】信用情報提供者の個人情報より高い水準の認証を小さなコストで実現する方法を提供する。

【解決手段】認証者が直接認証した信用情報提供者が、被認証者を認証したという事実を、信用情報提供者の認識票、被認証者の認識票のハッシュまたは被認証者の認識票と信用情報提供者の認識票の演算結果のハッシュ値と、さらに信用情報提供者が被認証者を認証した際の付加情報またはその付加情報を被認証者の認識票で暗号化した暗号化付加情報と、さらに正か負の認証であることを示すフラグ情報と、を関連づけたレコードとして認証者の端末が受信し、信用情報を認証者の端末から出力することで、認証者が高い水準で容易に被認証者を認証できる。

(もっと読む)

画像形成装置、および画像形成装置における使用および使用量管理方法

【課題】画像形成装置でユーザの使用に関する管理を容易に行なう。

【解決手段】MFP1は装着されたメディア3からファイル情報およびディレクトリ情報を読出して(ステップS1)ハッシュ値を算出し、ハッシュ値およびログインしたユーザのユーザ名を暗号化して認証キーを作成する。認証キーとMFP1のネットワーク情報とがメディア3に書込まれ(ステップS2)、ハッシュ値はユーザ名と関連付けてMFP1に保持される。MFP2は装着されたメディア3から上述の情報を読出し(ステップS4)、認証キーとメディア3のファイル情報およびディレクトリ情報から算出したハッシュ値とをMFP2に送信して認証を要求する(ステップS5)。MFP1は、認証キーを復号して取得したユーザ名に基づき、ユーザ名と関連付けて保持しているハッシュ値とMFP2から送信されたハッシュ値とを比較し(ステップS6)、当該ユーザのMFP2の使用を認証する。

(もっと読む)

インターネットプロトコルのアドレス機構

【課題】同一のアクセスノードに接続された2つのホストが、同一のインターフェース識別子を生成し、このために、同一のIPアドレスを生成してしまうことがある。

【解決手段】IPネットワークに接続されたノードにIPアドレスを対応付けるようにノードを動作させる方法。IPアドレスは、ルーティング接頭部およびインターフェース識別部を含み、ノードは公開鍵と個人鍵の組を有している。本方法は、一方向性の符号化関数を用いて、公開鍵と個人鍵の組の公開鍵を有する複数のデータコンポーネントを対応付けることによりインターフェース識別部を生成するステップと、インターフェース識別部と公開鍵を有し、前記公開鍵と個人鍵の組の公開鍵で署名された証明書を生成するステップを有する。証明書をノードが有する公開鍵を用いて認証でき、また、証明書の内容を用いてインターフェース識別子を再構築することにより、インターフェース識別子の所有権が検証される。

(もっと読む)

ハッシュ関数装置、ハッシュ値演算方法、ハッシュ値演算プログラム、電子署名装置、電子署名方法及び電子署名演算プログラム

【課題】比較的簡易に構成できる圧縮関数だけで構成し、且つ署名関数と親和性の高いハッシュ関数器を実現する。

【解決手段】TCRハッシュ関数の安全性を担保するために、TCRハッシュ関数に元々備わっている任意長乱数鍵に加え、固定長乱数鍵を追加し、TCRハッシュ関数のメッセージダイジェストを修飾する処理を追加した。

この処理により、SPR圧縮関数で構成されるTCRハッシュ関数で、署名関数に固定長の入力を与えることを実現した。

(もっと読む)

データ送信装置、データ受信装置、認証方法、受信方法及びプログラム

【課題】 ピアツーピア型ネットワークにおいてユーザの認証を行うことを可能とし、且つ、この認証を実現させるための管理情報をノード間で送受信することによる通信量の増大を抑止する技術を提供すること。

【解決手段】 データ要求元からの要求に応じるデータ送信装置が、まず、認証サーバによって認証されたデータ要求元から、認証サーバによって暗号化された暗号化第一認証情報と、第一認証情報から疑似乱数を得ることによって生成された第二認証情報が認証サーバによって暗号化された暗号化第二認証情報とを、受信する。次に、暗号化第一認証情報及び暗号化第二認証情報を復号化する。次に、復号化手段によって取得された第一認証情報から、認証サーバと同じ論理で疑似乱数を得る。次に、疑似乱数生成部によって得られた疑似乱数と、復号化手段によって取得された第二認証情報とを比較し、同じ値である場合に、データ要求元からの要求を認める。

(もっと読む)

認証システム、認証方法、及び認証プログラム

【課題】 認証システムで使用するハッシュアルゴリズム(以下A)が変更された場合でも継続してシステムの利用を可能とする。

【解決手段】 第一のA(以下1A)を用いてIDとパスワードを含む認証情報から第一のハッシュ値(以下1V)を生成し1Vと乱数から2Vを生成する手段と、サーバ(以下S)から乱数と1A識別子を受信しIDと2VをSに送信しSから認証結果を受信する手段を備えたクライアント(以下C)と、ID毎に2A識別子と2Aを用いて認証情報から生成した3Vを記憶する手段と、乱数と1A識別子をPCに送信しPCからIDと2Vを受信しIDに対応する2A識別子と1A識別子が一致するかを判定し、一致する場合1Aを用いて3Vと乱数から4Vを生成し、2Vと4Vが一致するかを判定し、一致する場合認証成功をPCに送信し、一致しない場合認証失敗をPCに送信する手段を備えたSを有する認証システム。

(もっと読む)

モバイル動作環境のための、安全なアプリケーション間通信を提供すること

【解決手段】モバイル動作環境において実行されるモバイルアプリケーションの安全で効率的な通信を提供することが、本明細書で述べられる。例として、プライマリアプリケーションは、プライマリアプリケーションのユニークな識別子と、応答要求に署名し及び/または認証するためのランダムな番号とを含むハンドシェイクをイニシエイト出来る。レシピエントアプリケーションは、ユニークな識別子を認証されたプライマリアプリケーションのリストに照会し、プライマリアプリケーションを確認出来る。もし確認されれば、レシピエントは、プライマリアプリケーションにより送信されたデータ要求に署名し及び/または認証出来る第2のランダムな番号とランダムな番号と共に応答する。ある形態によれば、ランダムな番号はハッシュ及び/または切り捨てられることで、その番号の低パワー暗号化が提供される。更に、ラウンドトリップポリシーが実現される。 (もっと読む)

匿名選択可能認証情報のための通信システムおよびその方法

【課題】 CAによって権限を付与された1つ以上のサービスに何度アクセスしようとも匿名性を維持できる匿名選択可能認証情報システムを提供する。

【解決手段】 通信システムであって、認証局装置は、各々1つのユーザ権限に対応するルート認証情報を生成する権限付与部を備え、ユーザ装置は、1つのユーザ権限集合を選択する権限選択部と、選択されたユーザ権限集合に対応するルート認証情報から匿名選択可能認証情報を生成する匿名選択可能認証情報生成部と、匿名選択可能認証情報によって、匿名で当該ユーザ権限集合が認証局によって権限が付与されていることを証明するためにサービス装置に対する知識証明を実行する知識提供部を備え、サービス装置は、ユーザ装置によって提示された匿名選択可能認証情報を検証する匿名選択可能認証情報検証部と、ユーザ装置に検証済みユーザ権限に応じたサービスを提供するサービス部を備える。

(もっと読む)

分散装置取消

分散取消手法では、分散ネットワークの疑わしい自律装置ノード又は疑わしい分配鍵を分散ネットワークから除去すべきであるか否かを、分散ネットワークの複数の自律装置ノードそれぞれで個々に決定する。複数の自律装置ノードの個々の決定を組み合わせて、疑わしい自律装置ノード又は疑わしい部分配鍵を分散ネットワークから除去すべきであるか否かを決定する投票セッションが行われる。疑わしい自律装置ノード又は疑わしい配分鍵は、除去を支持する投票セッションに応じて、分散ネットワークから除去される。  (もっと読む)

(もっと読む)

41 - 60 / 112

[ Back to top ]