Fターム[5J104KA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 対称暗号系による認証 (2,192)

Fターム[5J104KA04]に分類される特許

1,981 - 2,000 / 2,192

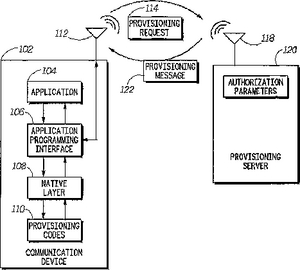

通信デバイスに対する分散認証及び無線経由プロビジョニングを行うシステム及び方法

本発明では、携帯電話又は通信デバイス(102)は、例えば無線経由プログラミング(over-the-air programming;OAP)を介して受信するアプリケーションによって、機能又はサービス(114)をプロビジョニングするようにリモート認証サーバ(120)に対してリクエストする。Javaアプリケーション等のアプリケーションによって行われるプロビジョニング特権へのリクエストは、例えば通信デバイス(102)で実行されるネイティブ・レイヤ(108)によって途中で捕捉される。ネイティブ・レイヤ(108)は、リクエストを行っているアプリケーションを識別する情報と共に、プロビジョニング・リクエスト(114)をリモート認証サーバ(120)に送信する。プロビジョニング・リクエストは、例えば着信音、ゲーム、長距離に関する機能又はサービス、又は他の機能又はサービスとすることができる。認証機器は、アプリケーション識別子又は他の情報を、デバイス固有データへの接続が認証されているアプリケーション群から成るリスト又はテーブルと比較するか、又は他の認証を実施する。承認、拒否、保留又は他の決定をデバイスに返信して、それに応じてプロビジョニングを承認又は拒否することができる。  (もっと読む)

(もっと読む)

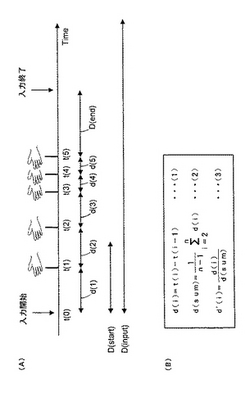

ユーザ特定方法、ユーザ特定装置、電子機器および機器システム

【課題】簡単な操作によって容易かつ正確に、機器に対してユーザを特定させることができるようにする。

【解決手段】あらかじめ、機器内に各ユーザの手拍子パターンを各ユーザのユーザIDと対応づけて登録しておく。ユーザは、機器に対して自身を特定させるときには、登録時と同様に手拍子を打つ。機器のCPUは、その手拍子パターンを検出し、登録されている手拍子パターン中に、一致する手拍子パターンが存在するか否かを判断し、存在する場合には、それに対応づけられたユーザIDによって、ユーザを特定する。同じ方法によってリモートコントローラやパーソナルコンピュータでユーザを特定し、ユーザIDをコンテンツ記録再生装置などの機器に送信するようにシステムを構成することもできる。

(もっと読む)

認証連携システム、認証連携方法、管理サーバおよびプログラム

【課題】 個人・企業の利用者がインターネットサービスを利用する場合の認証連携を簡単なシステムで実現する。

【解決手段】 サービスサーバA400はログインされたときに利用者60の認証取得を管理サーバ700に要求する。管理サーバ700は公的個人認証サーバ200の認証結果をサービスサーバA400に送信する。インターネットサービスA40がサービス中にインターネットサービスB50のサービスが必要となったとき、サービスサーバA400は利用者60の認証情報をサービスサーバB500に送信する。サービスサーバB500はこの認証情報を管理サーバ700に送信し認証要求する。管理サーバ700は要求に基き公的個人認証サーバ200の認証結果をサービスサーバB500に送信する。管理サーバは認証結果送信時に該当サービスに関連付けられた利用者のプライバシ情報を添付する。

(もっと読む)

無線通信システム、送信装置、及び、受信装置

【課題】 無線環境においても安全な著作権保護を実現可能な無線通信システムを提供す

ること。

【解決手段】 著作権保護すべきMPEG4データを送信する携帯MPEG4プレーヤ1

01と、該プレーヤ101から該データを受信し、デコードして表示する携帯ビューア1

02との間で、無線リンクレイヤネットワークの認証・鍵交換手続きを行い、この認証・

鍵交換手続きの成功によってプレーヤ101とビューア102との間で共有された暗号鍵

を用いた暗号通信を利用して、プレーヤ101とビューア102との間で、DTCPの認

証・鍵交換手続きを行い、この認証・鍵交換手続きの成功によってプレーヤ101とビュ

ーア102との間で共有された暗号鍵を用いた暗号通信を利用して、プレーヤ101から

ビューア102へ、安全に該データを転送する。

(もっと読む)

ネットワークシステム

【課題】利用可能な画像処理装置を検索する場合においてもセキュリティを確保した状態で行うことの出来るネットワークシステムを提供する。

【解決手段】端末と画像処理装置とがネットワークに接続されているシステムであって、

端末は、ユーザ名とパスワードを入力する入力手段と、ユーザ名をパスワードで暗号化する暗号化手段と、上記暗号化データを含んだ検索メッセージを送信する手段とを備え、

画像処理装置は、ユーザ名とパスワードからなるデータをあらかじめ登録している登録記録手段と、検索メッセージを受信する手段と、受信した検索メッセージから暗号化データを取得し、自装置に登録されているデータと比較する手段と、自装置に登録されているユーザ名、パスワードの組と一致した場合には、検索メッセージの送信元に対して、利用可能であることを通知する通知手段とを有する。

(もっと読む)

グループ要素の認証方法

【課題】 グループ要素の認証、特に、好ましくは無線センサネットワークにおけるセンサノードの認証の方法を提供する。

【解決手段】 グループは1つの特別の要素である主要素(D)を有し、各グループ要素(Ni)が主要素(D)と情報を交換し、グループ要素(Ni)の認証が主要素(D)に対して行われる。主要素(D)がグループ要素(Ni)へ認証要求を送信し、認証要求はすべてのグループ要素(Ni)について同一であり、グループ要素(Ni)は、主要素(D)へ認証要求に基づいて認証応答をそれぞれ送信し、認証応答は各グループ要素(Ni)ごとに異なる。

(もっと読む)

セキュリティ状態ウォッチャ

【課題】 コンピュータシステム中の安全機能を監視するセキュリティデバイスを提供する。

【解決手段】 セキュリティデバイスは、安全機能に照会して、安全機能の状態が許容できるかどうかを判定する。十分な状態が存在しない場合、または応答が受け取られない場合は、信号を送る。この信号は、安全機能が損なわれたことを任意のユーザに信号伝達するために、聴覚的(ブザー)または視覚的(点滅する光)とすることができる。安全機能が、安全機能とユーザとの間で共有される秘密を含む場合、セキュリティデバイスはこの秘密を信号伝達することができる。安全機能の複数の要素がコンピュータシステム中にある場合、セキュリティデバイスは、安全機能の複数の要素を別々に監視し、それらについて報告することができる。セキュリティデバイスは、コンピュータシステムに関するステータス情報を表示することもできる。

(もっと読む)

個人認証方法、個人認証装置及びそのプログラム

【課題】記録媒体の個人データと入力された個人データを照合し、個人認証する個人認証装置に関し、バイオメトリクス認証への移行を円滑に行う。

【解決手段】バイオメトリクスユニット(1−1)の設置の有無を判定し、バイオメトリクスユニット(1−1)の設置有無の判定により、バイオメトリクスユニット(1−1)による個人認証と、記録媒体(5)の個人データと、入力された個人データと照合する個人認証とを選択する。バイオメトリクス認証機能を搭載していない個人認証装置を、バイオメトリクス認証機能を搭載した個人認証装置に円滑に移行するとともに、バイオメトリクス装置を搭載していない時も、個人認証装置の個人認証機能を利用して、運用することができる。

(もっと読む)

認証システム及び認証方法

【課題】 インターネット等の通信ネットワークを通じて、サービスの提供を受けるための認証処理に際し、煩雑な操作等のユーザーに対する負担を軽減しつつ、有効にセキュリティを向上させる。

【解決手段】 ICカード1のメモリに当該ICタグを特定するカードIDを記憶させるとともに、携帯端末装置2のメモリに、当該携帯端末装置を特定する端末IDを記憶させ、携帯端末装置2のリーダーライター機能により、通信ネットワークに対して認証を実行する際に、ICカード1からカードIDを読み出し、この読み出したカードIDと、自機の端末IDとを認証サーバ4に対して送出する。

(もっと読む)

ホスト識別子を使用するプログラマブルハードウエアサブデザインのライセンス交付のための機器及び方法

【課題】特定のハードウエア設計に関わる複数の当事者間のライセンス交付契約の条項を実行するためのハードウエア技術を提供する。

【解決手段】ハードウエア技術の使用による特定のハードウエアデザインに関わる複数の当事者間のライセンス交付契約の条項を実行する方法及び機器。一実施形態によれば、ハードウエアサブデザインは、暗号化によってユーザによる修正から保護されたライセンス検証サブデザインを含む。一実施形態では、ライセンスは、外部ハードウエア装置内の信頼できるホスト識別子に基づいて発生される。一実施形態では、各信頼できるホスト識別子は固有であり、同じ信頼できるホスト識別子を共有する集積回路は2つとない。別の実施形態では、集積回路は、フィールド・プログラマブル・ゲート・アレイ又は特定用途向け集積回路である。一実施形態では、ライセンスは、ハードウエアサブデザインが信頼できるホスト識別子を有する集積回路内で実施された時に、ハードウエアサブデザインがどのくらい長く作動することになるかを判断する。

(もっと読む)

画像処理装置およびデータ管理方法およびコンピュータが読み取り可能なプログラムを格納した記憶媒体およびプログラム

【課題】 データを保存処理に関連する複数のデバイスの組み合わせが正常である画像処理装置であるか否かを判断することである。

【解決手段】 メモリ11に記憶される記憶位置から読み出されて符号・復号化装置18によって復号化された照合データと、符号・復号化装置18に保持されていたデータとを比較して、記憶部17が正当なデバイスであるとコントローラ13が評価判定した場合に、記憶部17を使用するジョブの処理実行を許可し、記憶部17が正当なデバイスでないと判定した場合に、記憶部17を使用するジョブの処理実行を制限する構成を特徴とする。

(もっと読む)

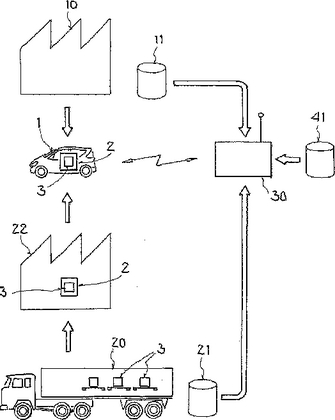

自動車あるいは移動無線接続を特徴づけるデータを含む2つのデータベースを使用するテレマティック・センターにおける認証方法

本発明は、自動車(1)内のテレマティック・サービスの認証方法に関し、前記テレマティック・サービスは、自動車(1)のテレマティック制御装置(2)と外部テレマティック・センター(30)間の移動電話接続により実行される。本発明によれば、自動車を特徴づける第1のデータベース(11)からのデータと、移動電話接続を特徴づける第2のデータベース(21)からのデータは、テレマティック・センターに供給され、テレマティック・センターは自動的に認証を可能にするように提供されたデータを備える。一実施態様では、テレマティック制御装置は、SIMカードと、付随するPIN番号と、テレマティック・センターの呼出し番号とを含む。この実施態様では、車両資料管理・データベースとして具体化された第1のデータベースが、シャーシ番号とSIMカードのIMSIとを格納する。  (もっと読む)

(もっと読む)

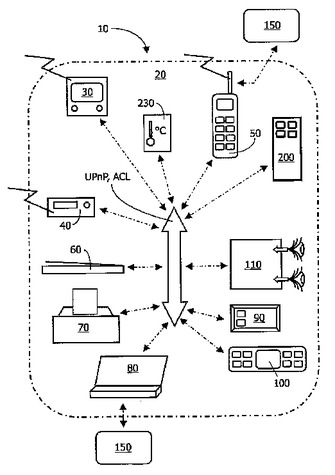

セキュリティ許可を確立する方法

互いに結合された複数の装置(30、40、50、60、70、80、100、120、200)を有する通信ネットワークが記載される。ネットワーク(10)は、(a)任意選択でユーザ動作可能制御部に関連する第1の装置と、(b)ユーザ動作可能制御部に関連する第2の装置とを有する。この第2の装置のこのユーザ動作可能制御部でのユーザ入力に応じて、第2の装置は、限定期間中に、受信した署名付きの未許可命令をバッファリングする。第1の装置は、この期間中に、アクティベートされたときに、第2の装置で受信するために署名付きの命令を送信する。第2の装置は、この期間中に蓄積された署名付きの未許可命令を分析し、命令が単一の発信元から生じているか否かを決定し、発信元を認証する。第2の装置は、限定期間中に受信した全てのバッファリングされた署名付きの命令が認証された発信元から生じる場合に、特定された発信元に対応する第1の装置を有効にする許可を発行することを支援する。  (もっと読む)

(もっと読む)

製品のマーキング、追跡、及び認証のための方法及びシステム

製造商品は、セキュアな固有識別子でマーキング又はラベル付けされる。中央検査センターは、シガレット箱及びカートン等の特定の商品の真正性をインターネット又はセルラー電話等のあらゆる好都合なインターフェースを介してユーザが検証することを可能にする。秘密共有システムは、各物品のセキュアな認証を可能にし、暗号解読又は悪用を阻止する。 (もっと読む)

情報処理装置および方法、プログラム並びに記録媒体

【課題】通信する機器の情報セキュリティを向上させることができるようにする。

【解決手段】 乱数RanAとアクセス対象リストを含むパケット1を受信した機器Bは、アクセス対象リストに基づいてアクセス対象チェック処理を行い、アクセスするデータの組合せが予め設定された組合せ設定情報に合致するか否かを判定し、組合せ設定情報に合致すると判定された場合、アクセス対象リストに記述されたデータ、またはエリアに対応付けられた定義ブロックに記述される鍵を用いて、所定の情報を暗号化し、機器Aと機器Bの相互認証のための共有鍵を生成する共有鍵生成処理を実行する。機器Bは、乱数RanAを共有鍵で暗号化して、認証用データ1を生成し、乱数RanBとともに機器Aに送信し、機器Aは、認証用データ1を共有鍵で復号することにより機器Bの認証を行う。本発明は、非接触型ICカードに適用することができる。

(もっと読む)

許可された匿名の認証

【課題】 バイオメトリック・データを不可逆暗号アルゴリズムと関連して使用する方法、プログラム、およびシステムを提供すること。

【解決手段】 これらの方法、プログラム、およびシステムは、(a)第1のバイオメトリック・データと第1の個人鍵を(たとえば登録プロセスの間に)受領するステップと、(b)時として(i)第1のバイオメトリック・データから少なくとも1つのバリアントを生成し、(ii)第1の個人鍵を不可逆暗号アルゴリズムを用いて処理し、(iii)第1のバイオメトリック・データまたは第1の個人鍵にソルトを付加した後に、第1のバイオメトリック・データと第1の個人鍵を不可逆暗号アルゴリズムを用いて処理するステップと、(c)第2のバイオメトリック・データと第2の個人鍵を(たとえば認証プロセスの間に)受領するステップと、(d)第2のバイオメトリック・データと第2の個人鍵を不可逆暗号アルゴリズムを用いて処理するステップと、(e)第2の処理済みデータを第1の処理済みデータと比較するステップと、(f)第2の処理済みデータに対する第1の処理済みデータの比較に関する信号(たとえば、(i)第2の処理済みデータが第1の処理済みデータと一致する場合における認証を反映する(時として施設またはシステムに対するアクセスを許可する)確認、または、(ii)第2の処理済みデータが第1の処理済みデータと一致しない場合における非確認を反映する拒否)を生成するステップとを含む。  (もっと読む)

(もっと読む)

コンテンツ配信システム、コンテンツ配信方法、機器認証サーバおよび機器認証サーバの制御方法

【課題】 ホームサーバに保存されたコンテンツの利用をユーザの私的利用の範囲に限定させることが可能なコンテンツ配信システム、コンテンツ配信方法、機器認証サーバおよび機器認証サーバの制御方法を提供する。

【解決手段】 コンテンツ配信システムは、受信端末2がアクセス許可申請を機器認証サーバ3に送信し、機器認証サーバ3が保存している所有者情報のうちアクセス許可申請の表わす受信端末2およびホームサーバ1に対応するものを比較し、所有者情報の所定の項目が少なくとも一致する場合にはキーを受信端末2およびホームサーバ1に送信し、機器認証サーバ3から受信したキーを含むコンテンツ要求を受信端末2がホームサーバ1に送信し、機器認証サーバ3から受信したキーおよびコンテンツ要求に含まれるキーをホームサーバ1が比較して一致する場合にはコンテンツを受信端末2に送信する。

(もっと読む)

物理トークンのための二側誤り訂正

本発明は、物理トークンに基づいて、2以上の当事者の間で共有される秘密を確立する方法に関する。本方法では、登録および認証測定の両方からのヘルパーデータを使用して、両測定での信頼できるレスポンスデータだけが共有される秘密の生成に使われるようにする。したがって、生成された共有される秘密は高い確度をもって両当事者にとって同一である。本発明はさらに、そのような共有される秘密を生成する、中央データベースサーバーおよび諸端末またはそれらのうちのいずれか一つを有するシステムに関する。  (もっと読む)

(もっと読む)

多項式に基づいた認証の方法

いくつかの装置(30)を備えているシステム(10)の認証方法を提供する。方法は、a) 識別値(pi:i=1,…,n)と、多項式鍵を生成するための多項式(P)とを各装置(30)に供給する工程と、b)上記装置(30)の中に検証者装置(p1)及び証明者装置(p2)を備える工程と、c)証明者装置(p2)がその存在を検証者装置(p1)に通知するよう構成する工程と、d)検証者装置(p1)が、証明者(p2)装置の多項式(P)鍵を用いてノンスを暗号化するよう証明者装置(p2)にチャレンジし、検証者装置(p1)への応答として、暗号化されたノンスを通信するよう構成する工程と、e)検証者装置(p1)が、証明者装置(p2)からの更なるチャレンジとして、暗号化されたノンスを受信し、(i)記憶された装置識別情報組から生成される多項式鍵を用いてチャレンジを暗号化すること、又は(ii)多項式鍵組を用いて、受信チャレンジを復号することを、検証者装置(p1)が認証の一致を識別するまで行うよう構成する工程とを備えている。  (もっと読む)

(もっと読む)

区別されたランダムチャレンジを用いて認証をブートストラップすること

移動局認証をブートストラップし、安全な暗号鍵を確立する通信システムおよび方法が開示される。通信ネットワークの一実施形態において、区別されたランダムチャレンジは、安全な暗号鍵の発生のために用意しておかれる。この場合、区別されたランダムチャレンジは移動局の認証のために使用されない。区別されたランダムチャレンジは移動局の移動機器に記憶され安全な暗号鍵を発生するために使用される。ネットワーク内のブートストラッピング機能は通常のランダムチャレンジを用いて移動局と区別されたランダムチャレンジを認証し安全な暗号鍵を発生する。  (もっと読む)

(もっと読む)

1,981 - 2,000 / 2,192

[ Back to top ]